Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Maximale Ausfallsicherheit

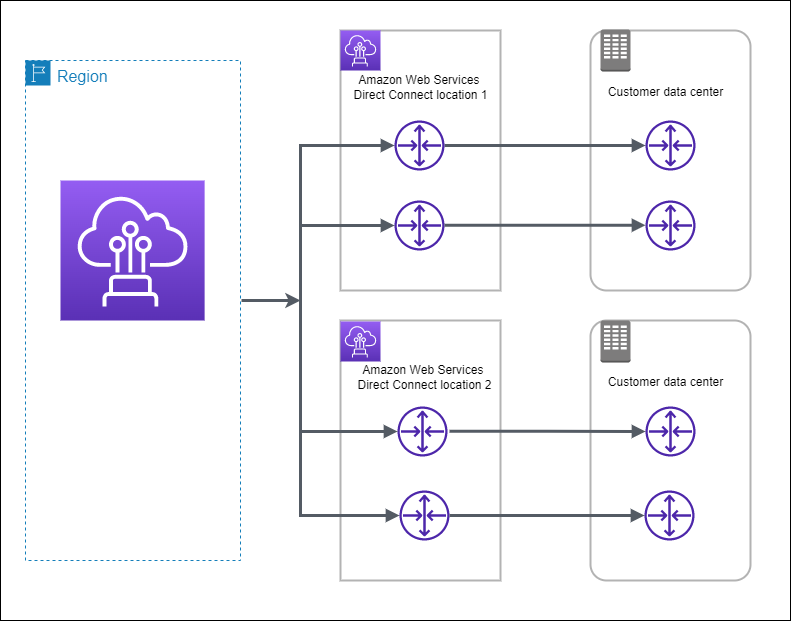

Sie erzielen maximale Ausfallsicherheit für kritische Workloads, indem Sie separate Verbindungen verwenden, die auf separaten Geräten an mehreren Standorten terminiert werden (wie in der nachfolgenden Abbildung dargestellt). Dieses Modell bietet Ausfallsicherheit gegen Geräte-, Konnektivitäts- und vollständige Standortausfälle. Die folgende Abbildung zeigt, dass beide Verbindungen von jedem Kundenrechenzentrum zu denselben AWS Direct Connect Standorten führen. Sie können optional festlegen, dass jede Verbindung von einem Kundenrechenzentrum zu unterschiedlichen Standorten führt.

Die folgenden Verfahren veranschaulichen, wie das AWS Direct Connect Resiliency Toolkit verwendet wird, um ein Modell mit maximaler Ausfallsicherheit zu konfigurieren.

Themen

Schritt 1: Melden Sie sich an für AWS

Für die Nutzung benötigen Sie ein AWS Konto AWS Direct Connect, falls Sie noch keines haben.

Melde dich an für ein AWS-Konto

Wenn Sie noch keine haben AWS-Konto, führen Sie die folgenden Schritte aus, um eine zu erstellen.

Um sich für eine anzumelden AWS-Konto

Öffnen Sie https://portal.aws.amazon.com/billing/signup

. Folgen Sie den Online-Anweisungen.

Bei der Anmeldung müssen Sie auch einen Telefonanruf entgegennehmen und einen Verifizierungscode über die Telefontasten eingeben.

Wenn Sie sich für eine anmelden AWS-Konto, Root-Benutzer des AWS-Kontoswird eine erstellt. Der Root-Benutzer hat Zugriff auf alle AWS-Services und Ressourcen des Kontos. Aus Sicherheitsgründen sollten Sie einem Benutzer Administratorzugriff zuweisen und nur den Root-Benutzer verwenden, um Aufgaben auszuführen, für die Root-Benutzerzugriff erforderlich ist.

AWS sendet Ihnen nach Abschluss des Anmeldevorgangs eine Bestätigungs-E-Mail. Sie können jederzeit Ihre aktuelle Kontoaktivität anzeigen und Ihr Konto verwalten. Rufen Sie dazu https://aws.amazon.com/

Erstellen Sie einen Benutzer mit Administratorzugriff

Nachdem Sie sich für einen angemeldet haben AWS-Konto, sichern Sie Ihren Root-Benutzer des AWS-Kontos AWS IAM Identity Center, aktivieren und erstellen Sie einen Administratorbenutzer, sodass Sie den Root-Benutzer nicht für alltägliche Aufgaben verwenden.

Sichern Sie Ihre Root-Benutzer des AWS-Kontos

-

Melden Sie sich AWS Management Console

als Kontoinhaber an, indem Sie Root-Benutzer auswählen und Ihre AWS-Konto E-Mail-Adresse eingeben. Geben Sie auf der nächsten Seite Ihr Passwort ein. Hilfe bei der Anmeldung mit dem Root-Benutzer finden Sie unter Anmelden als Root-Benutzer im AWS-Anmeldung Benutzerhandbuch zu.

-

Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) für den Root-Benutzer.

Anweisungen finden Sie unter Aktivieren eines virtuellen MFA-Geräts für Ihren AWS-Konto Root-Benutzer (Konsole) im IAM-Benutzerhandbuch.

Erstellen Sie einen Benutzer mit Administratorzugriff

-

Aktivieren Sie das IAM Identity Center.

Anweisungen finden Sie unter Aktivieren AWS IAM Identity Center im AWS IAM Identity Center Benutzerhandbuch.

-

Gewähren Sie einem Benutzer in IAM Identity Center Administratorzugriff.

Ein Tutorial zur Verwendung von IAM-Identity-Center-Verzeichnis als Identitätsquelle finden Sie unter Benutzerzugriff mit der Standardeinstellung konfigurieren IAM-Identity-Center-Verzeichnis im AWS IAM Identity Center Benutzerhandbuch.

Melden Sie sich als Benutzer mit Administratorzugriff an

-

Um sich mit Ihrem IAM-Identity-Center-Benutzer anzumelden, verwenden Sie die Anmelde-URL, die an Ihre E-Mail-Adresse gesendet wurde, als Sie den IAM-Identity-Center-Benutzer erstellt haben.

Hilfe bei der Anmeldung mit einem IAM Identity Center-Benutzer finden Sie im AWS-Anmeldung Benutzerhandbuch unter Anmeldung beim AWS Zugriffsportal.

Weisen Sie weiteren Benutzern Zugriff zu

-

Erstellen Sie in IAM Identity Center einen Berechtigungssatz, der der bewährten Methode zur Anwendung von Berechtigungen mit den geringsten Rechten folgt.

Anweisungen finden Sie im Benutzerhandbuch unter Einen Berechtigungssatz erstellen.AWS IAM Identity Center

-

Weisen Sie Benutzer einer Gruppe zu und weisen Sie der Gruppe dann Single Sign-On-Zugriff zu.

Anweisungen finden Sie im AWS IAM Identity Center Benutzerhandbuch unter Gruppen hinzufügen.

Schritt 2: Konfigurieren des Resilienzmodells

So konfigurieren Sie ein Modell mit maximaler Ausfallsicherheit:

Öffnen Sie die AWS Direct ConnectKonsole unter https://console.aws.amazon.com/directconnect/v2/home

. -

Wählen Sie im Navigationsbereich Connections (Verbindungen) und dann Create a connection (Verbindung erstellen) aus.

-

Wählen Sie unter Connection ordering type (Art der Verbindungsbestellung) die Option Connection wizard (Verbindungsassistent)aus.

-

Wählen Sie unter Resiliency level (Ausfallsicherheitsstufe) die Option Maximum Resiliency (Maximale Ausfallsicherheit) und dann Next (Weiter)aus.

-

Führen Sie im Bereich Configure connections (Verbindungen konfigurieren) unter Connection settings (Verbindungseinstellungen) die folgenden Schritte aus:

-

Wählen Sie für Bandwidth (Bandbreite) die dedizierte Verbindungsbandbreite aus.

Diese Bandbreite gilt für alle erstellten Verbindungen.

-

Wählen Sie unter First Location Service Provider den entsprechenden AWS Direct Connect Standort für die dedizierte Verbindung aus.

-

Wählen Sie ggf. für First Sub Location (erster Unterstandort) das Stockwerk aus, das Ihnen oder dem Netzanbieter am nächsten liegt. Diese Option ist nur verfügbar, wenn der Standort über Meet-Me-Räume (MMRs) auf mehreren Stockwerken des Gebäudes verfügt.

-

Wenn Sie Other (Andere) für First location service provider (Serviceanbieter erster Standort) ausgewählt haben, geben Sie für Name of other provider (Name des anderen Anbieters) den Namen des Partners ein, den Sie verwenden.

-

Wählen Sie für Second Location Service Provider den entsprechenden AWS Direct Connect Standort aus.

-

Wählen Sie ggf. für Second Sub Location (zweiter Unterstandort) das Stockwerk aus, das Ihnen oder dem Netzanbieter am nächsten liegt. Diese Option ist nur verfügbar, wenn der Standort über Meet-Me-Räume (MMRs) auf mehreren Stockwerken des Gebäudes verfügt.

-

Wenn Sie Other (Anderer) für Second location service provider (Serviceanbieter zweiter Standort) ausgewählt haben, geben Sie unter Name of other provider (Name des anderen Anbieters) den Namen des Partners ein, den Sie verwenden.

-

(Optional) Hinzufügen oder Entfernen einer Markierung.

[Markierung hinzufügen] Wählen Sie Add tag (Markierung hinzufügen), und führen Sie die folgenden Schritte aus:

Geben Sie bei Key (Schlüssel) den Schlüsselnamen ein.

Geben Sie bei Value (Wert) den Wert des Schlüssels ein.

[Tag entfernen] Wählen Sie neben dem Tag die Option Remove tag (Tag löschen) aus.

-

-

Wählen Sie Weiter aus.

-

Überprüfen Sie Ihre Verbindungen, und wählen Sie dann Continue (Weiter) aus.

Wenn Ihre LOAs bereit sind, können Sie Download LOA (LOA herunterladen) auswählen und dann auf Continue (Weiter) klicken.

Es kann bis zu 72 Stunden dauern AWS , bis Ihre Anfrage geprüft und ein Port für Ihre Verbindung bereitgestellt ist. Während dieser Zeit erhalten Sie möglicherweise eine E-Mail-Nachricht mit der Bitte um weitere Informationen über Ihren Anwendungsfall oder den angegebenen Standort. Die E-Mail wird an die E-Mail-Adresse gesendet, die Sie bei der Registrierung verwendet haben AWS. Sie müssen innerhalb von 7 Tagen antworten, andernfalls wird die Verbindung gelöscht.

Schritt 3: Erstellen Ihrer virtuellen Schnittstellen

Sie können eine private virtuelle Schnittstelle erstellen, um eine Verbindung mit Ihrer VPC herzustellen. Oder Sie können eine öffentliche virtuelle Schnittstelle erstellen, um eine Verbindung zu öffentlichen AWS Diensten herzustellen, die sich nicht in einer VPC befinden. Wenn Sie eine private virtuelle Schnittstelle zu einer VPC erstellen, benötigen Sie eine private virtuelle Schnittstelle für jede VPC, zu der Sie eine Verbindung herstellen. Angenommen, drei private virtuelle Schnittstellen müssen eine Verbindung zu drei VPCs herstellen.

Beginnen Sie erst, wenn die folgenden Informationen vorliegen:

| Ressource | Erforderliche Informationen |

|---|---|

| Connection (Verbindung) | Die AWS Direct Connect Verbindungs- oder Linkaggregationsgruppe (LAG), für die Sie die virtuelle Schnittstelle erstellen. |

| Name der virtuellen Schnittstelle | Ein Namen für die virtuelle Schnittstelle. |

| Besitzer der virtuellen Schnittstelle | Wenn Sie die virtuelle Schnittstelle für ein anderes Konto erstellen, benötigen Sie die AWS Konto-ID des anderen Kontos. |

| (Nur private virtuelle Schnittstelle) Verbindung | Um eine Verbindung zu einer VPC in derselben AWS Region herzustellen, benötigen Sie das Virtual Private Gateway für Ihre VPC. Die ASN für die Amazon-Seite der BGP-Sitzung wird vom Virtual Private Gateway geerbt. Bei der Erstellung eines Virtual Private Gateway können Sie Ihre eigene private ASN angeben. Andernfalls stellt Amazon eine Standard-ASN bereit. Weitere Informationen finden Sie unter Erstellen eines Virtual Private Gateway im Amazon-VPC-Benutzerhandbuch. Für das Herstellen einer Verbindung mit einer VPC über ein Direct-Connect-Gateway ist das Direct-Connect-Gateway erforderlich. Weitere Informationen finden Sie unter Direct Connect-Gateways. |

| VLAN | Ein eindeutiges VLAN (Virtual Local Area Network; virtuelles lokales Netzwerk)-Tag, das noch nicht auf Ihrer Verbindung verwendet wird. Der Wert muss zwischen 1 und 4094 liegen und dem Ethernet-802.1Q-Standard entsprechen. Dieses Tag ist für jeglichen Datenverkehr über die AWS Direct Connect -Verbindung erforderlich. Wenn Sie über eine gehostete Verbindung verfügen, bietet Ihnen Ihr AWS Direct Connect Partner diesen Wert. Sie können den Wert nicht ändern, nachdem Sie die virtuelle Schnittstelle erstellt haben. |

| Peer-IP-Adressen | Eine virtuelle Schnittstelle unterstützt eine BGP-Peering-Sitzung für IPv4, IPv6 oder eine von jedem (Dual-Stack). Verwenden Sie keine Elastic IPs (EIPs) oder Bring Your Own IP Addresses (BYOIP) aus dem Amazon Pool, um eine öffentliche virtuelle Schnittstelle zu erstellen. Sie können nicht mehrere BGP-Sitzungen für dieselbe IP-Adressierungsfamilie für die gleiche virtuelle Schnittstelle erstellen. Die IP-Adressbereiche, die jedem Ende der virtuellen Schnittstelle für die BGP-Peering-Sitzung zugewiesen sind.

|

| Adress-Familie | Ob die BGP-Peering-Sitzung über IPv4 oder IPv6 erfolgen soll. |

| BGP-Informationen |

|

| (Nur öffentliche virtuelle Schnittstelle) Präfixe, die Sie ankündigen möchten | Öffentliche IPv4-Routen oder IPv6-Routen, die über BGP angekündigt werden sollen. Sie müssen mindestens einen Präfix über BGP ankündigen (bis maximal 1.000 Präfixe).

|

| (Nur private virtuelle Schnittstelle) Jumbo-Frames | Die maximale Übertragungseinheit (MTU) der übermittelten Pakete. AWS Direct Connect Der Standardwert ist 1500. Das Festlegen der MTU einer virtuellen Schnittstelle auf 9 001 (Jumbo-Frames) kann zu einem Update der zugrunde liegenden physischen Verbindung führen, wenn diese noch nicht aktualisiert wurde, um Jumbo-Frames zu unterstützen. Das Aktualisieren der Verbindung unterbricht die Netzwerkkonnektivität für alle virtuellen Schnittstellen der Verbindung für bis zu 30 Sekunden. Jumbo-Frames gelten nur für weitergeleitete Routen von. AWS Direct Connect Wenn Sie statische Routen zu einer Routing-Tabelle hinzufügen, die auf Ihr virtuelles privates Gateway verweisen, wird der über die statischen Routen weitergeleitete Verkehr mit 1.500 MTU gesendet. Um zu überprüfen, ob eine Verbindung oder virtuelle Schnittstelle Jumbo Frames unterstützt, wählen Sie sie in der AWS Direct Connect Konsole aus und suchen Sie auf der Seite Allgemeine Konfiguration der virtuellen Schnittstelle nach Jumbo Frame-fähig. |

| (Nur virtuelle Transit-Schnittstelle) Jumbo-Frames | Die maximale Übertragungseinheit (MTU) der übermittelten Pakete. AWS Direct Connect Der Standardwert ist 1500. Das Festlegen der MTU einer virtuellen Schnittstelle auf 8 500 (Jumbo-Frames) kann zu einem Update der zugrunde liegenden physischen Verbindung führen, wenn diese noch nicht aktualisiert wurde, um Jumbo-Frames zu unterstützen. Das Aktualisieren der Verbindung unterbricht die Netzwerkkonnektivität für alle virtuellen Schnittstellen der Verbindung für bis zu 30 Sekunden. Jumbo-Frames werden mit bis zu 8500 MTU für Direct Connect unterstützt. Statische Routen und propagierte Routen, die in der Routing-Tabelle von Transit Gateway konfiguriert sind, unterstützen Jumbo-Frames, darunter von EC2-Instances mit statischen VPC-Routing-Tabelleneinträgen zum Transit-Gateway-Anhang. Um zu überprüfen, ob eine Verbindung oder virtuelle Schnittstelle Jumbo-Frames unterstützt, wählen Sie sie in der AWS Direct Connect Konsole aus und suchen Sie auf der Seite Allgemeine Konfiguration der virtuellen Schnittstelle nach Jumbo-Frame-fähig. |

Wir bitten Sie um weitere Informationen, wenn Ihre öffentlichen Präfixe oder ASNs zu einem Internetdienstanbieter oder Netzanbieter gehören. Dies kann ein Dokument mit einem offiziellen Briefkopf oder eine E-Mail-Nachricht von dem Domänennamen des Unternehmens sein, um zu belegen, dass das/der Netzwerkpräfix/ASN von Ihnen verwendet werden darf.

Wenn Sie eine öffentliche virtuelle Schnittstelle erstellen, kann es bis zu 72 Stunden dauern, bis Ihre AWS Anfrage geprüft und genehmigt ist.

So stellen Sie Nicht-VPC-Services eine öffentliche virtuelle Schnittstelle bereit

Öffnen Sie die AWS Direct ConnectKonsole unter https://console.aws.amazon.com/directconnect/v2/home

. -

Wählen Sie im linken Navigationsbereich Virtual Interfaces (Virtuelle Schnittstellen) aus.

-

Wählen Sie Create virtual interface (Virtuelle Schnittstelle erstellen) aus.

-

Wählen Sie unter Virtual interface type (Virtueller Schnittstellentyp) bei Type (Typ) die Option Public (Öffentlich).

-

Führen Sie unter Public virtual interface settings (Einstellungen für öffentliche virtuelle Schnittstelle) die folgenden Schritte aus:

-

Geben Sie unter Virtual interface name (Name der virtuellen Schnittstelle) einen Namen für die virtuelle Schnittstelle ein.

-

Wählen Sie bei Connection (Verbindung) die Direct Connect-Verbindung, die Sie für diese Schnittstelle verwenden möchten.

-

Geben Sie unter VLAN die ID-Nummer für Ihr virtuelles LAN (VLAN) ein.

-

Geben Sie unter BGP ASN die Border Gateway Protocol (BGP) Autonomous System Number (ASN) Ihres Gateways ein.

Die gültigen Werte lauten 1-2147483647.

-

-

Gehen Sie unter Additional settings (Weitere Einstellungen) wie folgt vor:

-

Um einen IPv4-BGP- oder IPv6-Peer zu konfigurieren, gehen Sie wie folgt vor:

[IPv4] Wenn Sie einen IPv4-BGP-Peer konfigurieren, wählen Sie IPv4 und führen Sie einen der folgenden Schritte aus:

-

Um diese IP-Adressen selbst anzugeben, geben Sie bei Your router peer IP (Ihre Router-Peer-IP) die IPv4-CIDR-Zieladresse ein, an die Amazon Datenverkehr senden soll.

-

Geben Sie unter Amazon router peer IP (Router-Peer-IP von Amazon) die IPv4-CIDR-Adresse ein, die zum Senden von Datenverkehr an AWS verwendet werden soll.

[IPv6] Wenn Sie einen IPv6-BGP-Peer konfigurieren, wählen Sie IPv6. Die Peer-IPv6-Adressen werden automatisch aus dem Amazon-Pool mit IPv6-Adressen zugewiesen. Sie können keine benutzerdefinierten IPv6-Adressen angeben.

-

-

Wenn Sie Ihren eigenen BGP-Schlüssel bereitstellen möchten, geben Sie Ihren BGP-MD5-Schlüssel ein.

Wenn Sie keinen Wert eingeben, erstellen wir einen BGP-Schlüssel.

-

Um Präfixe für Amazon anzukündigen, geben Sie bei Prefixes you want to advertise (Präfixe, die Sie ankündigen möchten) die IPv4-CIDR-Zieladressen an (getrennt durch Kommas), an die Datenverkehr über die virtuelle Schnittstelle weitergeleitet werden soll.

-

(Optional) Hinzufügen oder Entfernen einer Markierung.

[Markierung hinzufügen] Wählen Sie Add tag (Markierung hinzufügen), und führen Sie die folgenden Schritte aus:

-

Geben Sie bei Key (Schlüssel) den Schlüsselnamen ein.

-

Geben Sie bei Value (Wert) den Wert des Schlüssels ein.

[Tag entfernen] Wählen Sie neben dem Tag die Option Remove tag (Tag löschen) aus.

-

-

-

Wählen Sie Create virtual interface (Virtuelle Schnittstelle erstellen) aus.

So stellen Sie eine private, virtuelle Schnittstelle zu einer VPC bereit

Öffnen Sie die AWS Direct ConnectKonsole unter https://console.aws.amazon.com/directconnect/v2/home

. -

Wählen Sie im linken Navigationsbereich Virtual Interfaces (Virtuelle Schnittstellen) aus.

-

Wählen Sie Create virtual interface (Virtuelle Schnittstelle erstellen) aus.

-

Wählen Sie unter Virtual interface type (Virtueller Schnittstellentyp) bei Type (Typ) die Option Private (Privat) aus.

-

Führen Sie unter Private virtual interface settings (Einstellungen für private virtuelle Schnittstelle) die folgenden Schritte aus:

-

Geben Sie unter Virtual interface name (Name der virtuellen Schnittstelle) einen Namen für die virtuelle Schnittstelle ein.

-

Wählen Sie bei Connection (Verbindung) die Direct Connect-Verbindung, die Sie für diese Schnittstelle verwenden möchten.

-

Wählen Sie als Gateway type (Gateway-Typ) Virtual Private Gateway oder Direct Connect Gateway aus.

-

Wählen Sie für Besitzer der virtuellen Schnittstelle die Option Anderes AWS Konto aus und geben Sie dann das AWS Konto ein.

-

Wählen Sie für Virtual Private Gateway das für diese Schnittstelle zu verwendende Virtual Private Gateway aus.

-

Geben Sie unter VLAN die ID-Nummer für Ihr virtuelles LAN (VLAN) ein.

-

Geben Sie für BGP ASN die autonome Systenummer des Border Gateway Protocol des lokalen Peer-Routers für die neue virtuelle Schnittstelle ein.

Die gültigen Werte lauten 1 bis 2147483647.

-

-

Gehen Sie unter Additional Settings (Weitere Einstellungen) wie folgt vor:

-

Um einen IPv4-BGP- oder IPv6-Peer zu konfigurieren, gehen Sie wie folgt vor:

[IPv4] Wenn Sie einen IPv4-BGP-Peer konfigurieren, wählen Sie IPv4 und führen Sie einen der folgenden Schritte aus:

-

Um diese IP-Adressen selbst anzugeben, geben Sie bei Your router peer IP (Ihre Router-Peer-IP) die IPv4-CIDR-Zieladresse ein, an die Amazon Datenverkehr senden soll.

-

Geben Sie unter Amazon router peer IP (Router-Peer-IP von Amazon) die IPv4-CIDR-Adresse ein, die zum Senden von Datenverkehr an AWS verwendet werden soll.

Wichtig

Wenn Sie die AWS automatische Zuweisung von IPv4-Adressen zulassen, wird ein /29 CIDR von 169.254.0.0/16 IPv4 Link-Local gemäß RFC 3927 für Konnektivität zugewiesen. point-to-point AWS empfiehlt diese Option nicht, wenn Sie die Peer-IP-Adresse des Kundenrouters als Quelle und/oder Ziel für VPC-Verkehr verwenden möchten. Stattdessen sollten Sie RFC 1918 oder eine andere Adressierung verwenden und die Adresse selbst angeben.

-

Weitere Informationen zu RFC 1918 finden Sie unter Adresszuweisung für private Internets

. -

Weitere Informationen zu RFC 3927 finden Sie unter Dynamische Konfiguration von IPv4-Link-Local-Adressen

.

-

[IPv6] Wenn Sie einen IPv6-BGP-Peer konfigurieren, wählen Sie IPv6. Die Peer-IPv6-Adressen werden automatisch aus dem Amazon-Pool mit IPv6-Adressen zugewiesen. Sie können keine benutzerdefinierten IPv6-Adressen angeben.

-

-

Um den MTU (maximale Übertragungseinheit)-Wert von 1 500 (Standard) in 9 001 (Jumbo-Frames) zu ändern, wählen Sie Jumbo MTU (MTU size 9 001) (Jumbo-MTU [MTU-Größe 9 001]) aus.

(Optional) Wählen Sie unter Aktivieren die Option Aktiviert aus SiteLink, um direkte Konnektivität zwischen Direct Connect-Points of Presence zu aktivieren.

-

(Optional) Hinzufügen oder Entfernen einer Markierung.

[Markierung hinzufügen] Wählen Sie Add tag (Markierung hinzufügen), und führen Sie die folgenden Schritte aus:

Geben Sie bei Key (Schlüssel) den Schlüsselnamen ein.

Geben Sie bei Value (Wert) den Wert des Schlüssels ein.

[Tag entfernen] Wählen Sie neben dem Tag die Option Remove tag (Tag löschen) aus.

-

-

Wählen Sie Create virtual interface (Virtuelle Schnittstelle erstellen) aus.

Schritt 4: Überprüfen der Resilienzkonfiguration Ihrer virtuellen Schnittstelle

Nachdem Sie virtuelle Schnittstellen zur AWS Cloud oder zu Amazon VPC eingerichtet haben, führen Sie einen Failover-Test für virtuelle Schnittstellen durch, um sicherzustellen, dass Ihre Konfiguration Ihren Stabilitätsanforderungen entspricht. Weitere Informationen finden Sie unter AWS Direct Connect-Failover-Test.

Schritt 5: Überprüfen der Konnektivität Ihrer virtuellen Schnittstellen

Nachdem Sie virtuelle Schnittstellen zur AWS Cloud oder zu Amazon VPC eingerichtet haben, können Sie Ihre AWS Direct Connect Verbindung mithilfe der folgenden Verfahren überprüfen.

Um Ihre virtuelle Schnittstellenverbindung zur Cloud zu überprüfen AWS

-

Führen Sie den

tracerouteVorgang aus und überprüfen Sie, ob sich der AWS Direct Connect Identifier im Netzwerk-Trace befindet.

So überprüfen Sie die Verbindung Ihrer virtuellen Schnittstelle zu Amazon VPC

-

Starten Sie unter Verwendung eines erreichbaren AMI (z. B. Amazon Linux AMI) eine EC2-Instance in der VPC, die mit Ihrem Virtual Private Gateway verbunden ist. Die Amazon Linux AMIs sind auf der Registerkarte Quick Start (Schnellstart) verfügbar, wenn Sie den Startassistenten für Instances in der Amazon-EC2-Konsole verwenden. Weitere Informationen finden Sie unter Launch an Instance im Amazon EC2 EC2-Benutzerhandbuch. Achten Sie darauf, dass die mit der Instance verknüpfte Sicherheitsgruppe eine Regel enthält, die den eingehenden ICMP-Datenverkehr (für die Ping-Anforderung) zulässt.

-

Rufen Sie, sobald die Instance ausgeführt wird, die private IPv4-Adresse (z. B. 10.0.0.4) ab. Die Amazon-EC2-Konsole zeigt die Adresse als Teil der Instance-Details an.

-

Testen Sie mit dem Ping-Befehl die private IPv4-Adresse.