Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Gründe für den Status der Vertrauensstellung

Wenn Erstellung von Vertrauensstellungen nicht erfolgreich ist, enthält die Statusmeldung weitere Informationen. Hier finden Sie Hilfe zu verstehen, was diese Nachrichten bedeuten.

Zugriff verweigert

Der Zugriff wurde verweigert, wenn Sie versuchen, die Vertrauensstellung zu erstellen. Entweder das Vertrauensstellungspasswort ist falsch, oder die Sicherheitseinstellungen der Remote-Domain ermöglichen keine Konfiguration der Vertrauensstellung. Versuchen Sie Folgendes, um dieses Problem zu beheben:

-

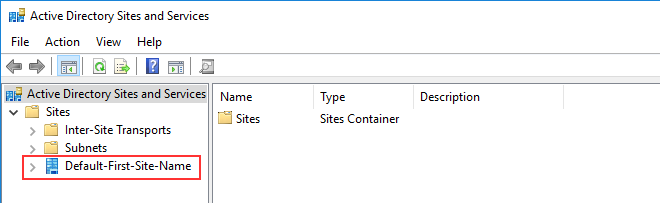

Das AWS Managed Microsoft AD Active Directory und die selbstverwaltete , mit der Active Directory Sie eine Vertrauensstellung erstellen möchten, müssen denselben Namen für die erste Website haben. Der Name des ersten Standorts ist auf festgelegt

Default-First-Site-Name. Ein Fehler aufgrund Zugriffsverweigerung tritt auf, wenn diese Namen zwischen Domänen variieren. -

Stellen Sie sicher, dass Sie das gleiche Vertrauensstellungspasswort verwenden wie beim Erstellen der entsprechenden Vertrauensstellung in der Remote-Domain.

-

Vergewissern Sie sich außerdem, dass Ihre Domain-Sicherheitseinstellungen die Erstellung von Vertrauensstellungen ermöglichen.

-

Überprüfen Sie, ob Ihre lokale Sicherheitsrichtlinie korrekt eingerichtet ist. Überprüfen Sie insbesondere

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymouslyund stellen Sie sicher, dass sie mindestens die drei folgenden benannten Pipes enthält:-

netlogon

-

samr

-

lsarpc

-

-

Stellen Sie sicher, dass die oben genannten Pipes als Wert(e) auf dem NullSessionPipes Registrierungsschlüssel vorhanden sind, der sich im Registrierungspfad HKLM\SYSTEM\CurrentControlSet\servicesLanmanServer\Parameter befindet. Diese Werte müssen in getrennten Zeilen eingefügt werden.

Anmerkung

Standardmäßig ist

Network access: Named Pipes that can be accessed anonymouslynicht festgelegt und zeigtNot Definedan. Das ist normal, weil die effektiven Standardeinstellungen fürNetwork access: Named Pipes that can be accessed anonymouslydes Domain-Controllers gleichnetlogon,samr,lsarpcsind. -

Überprüfen Sie die folgende Einstellung für Server Message Block (SMB) Signing in der Standardrichtlinie für Domain-Controller. Diese Einstellungen finden Sie unter Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien/Sicherheitsoptionen. Sie sollten den folgenden Einstellungen entsprechen:

-

Microsoft Netzwerkclient: Digital signieren Sie die Kommunikation (als immer): Standard: Aktiviert

-

Microsoft Network Client: Digitale Signierung der Kommunikation (wenn der Server zustimmt): Standard: Aktiviert

-

Microsoft Netzwerkserver: Digitale Sign-Kommunikation (als immer): Aktiviert

-

Microsoft Netzwerkserver: Digital signieren Sie die Kommunikation (wenn der Client zustimmt): Standard: Aktiviert

-

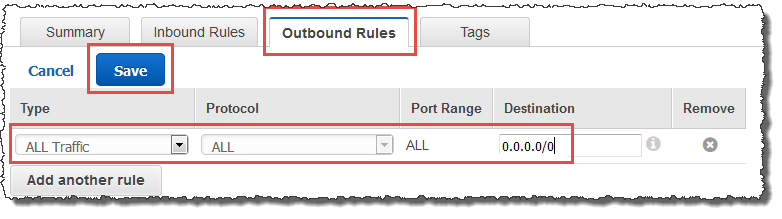

Der angegebene Domain-Name ist nicht vorhanden oder konnte nicht hergestellt werden

Um dieses Problem zu beheben, vergewissern Sie sich, dass die Einstellungen der Sicherheitsgruppe für Ihre Domain und die Zugriffssteuerungsliste (ACL) für Ihre VPC korrekt sind und Sie die Informationen für Ihre bedingte Weiterleitung richtig eingegeben haben. AWS konfiguriert die Sicherheitsgruppe so, dass sie nur die Ports öffnet, die für die Active-Directory-Kommunikation erforderlich sind. In der Standard-Konfiguration akzeptiert die Sicherheitsgruppe Datenverkehr zu diesen Ports von jeder beliebigen IP-Adresse aus. Ausgehender Verkehr ist auf die Sicherheitsgruppe beschränkt. Sie müssen die Regel für ausgehenden Datenverkehr in der Sicherheitsgruppe aktualisieren, um den Datenverkehr in Ihr On-Premises-Netzwerk zuzulassen. Weitere Informationen zu Sicherheitsanforderungen finden Sie unter Schritt 2: Ihr AWS Managed Microsoft AD vorbereiten.

Wenn die DNS-Server für die Netzwerke der anderen Verzeichnisse öffentliche (nicht RFC 1918) IP-Adressen verwenden, müssen Sie eine IP-Route auf dem Verzeichnis von der Directory Services Console zu den DNS-Servern hinzufügen. Weitere Informationen finden Sie unter Eine Vertrauensbeziehung erstellen, überprüfen oder löschen und Voraussetzungen.

Die Internet Assigned Numbers Authority (IANA) hat die folgenden drei Blöcke der IP-Adressumgebung für private Internetdienste reserviert:

-

10.0.0.0 - 10.255.255.255 (10/8 Präfix)

-

172.16.0.0 - 172.31.255.255 (172.16/12 Präfix)

-

192.168.0.0 - 192.168.255.255 (192.168/16 Präfix)

Weitere Informationen finden Sie unter https://tools.ietf.org/html/rfc1918

Stellen Sie sicher, dass der Standard-AD-Standortname für Ihr AWS Managed Microsoft AD mit dem Standard-AD-Standortnamen in Ihrer On-Premises-Infrastruktur übereinstimmt. Der Computer bestimmt den Namen des Standorts anhand einer Domain, in der der Computer Mitglied ist, und nicht anhand der Domain des Benutzers. Die Umbenennung des Standorts in den nächstgelegenen On-Premises-Standort stellt sicher, dass der DC Locator einen Domain-Controller vom nächstgelegenen Standort verwendet. Wenn dies das Problem nicht behebt, ist es möglich, dass Informationen aus einer zuvor erstellten bedingten Weiterleitung zwischengespeichert wurden und die Erstellung einer neuen Vertrauensstellung verhindern. Warten Sie einige Minuten und versuchen Sie dann erneut, die Vertrauensstellung und die bedingte Weiterleitung zu erstellen.

Weitere Informationen darüber, wie dies funktioniert, finden Sie unter Domain Locator incross a Forest Trust

Der Vorgang konnte in dieser Domain nicht ausgeführt werden

Um dieses Problem zu lösen, stellen Sie sicher, dass beide Domains bzw. Verzeichnisse keine überlappenden NETBIOS-Namen haben. Falls die Domains/Verzeichnisse sich überschneidende NETBIOS-Namen haben, erstellen Sie eines davon mit einem anderen NETBIOS-Namen neu und versuchen Sie es dann erneut.

Die Erstellung einer Vertrauensstellung schlägt aufgrund des Fehlers „Erforderlicher und gültiger Domainname“ fehl

DNS-Namen dürfen nur alphabetische Zeichen (A–Z), Ziffern (0–9), das Minuszeichen (-) und Punkte (.) enthalten. Punkte sind nur zulässig, wenn sie zur Abgrenzung der Bestandteile von Namen im Domain-Stil verwendet werden. Berücksichtigen Sie dabei auch Folgendes:

-

AWS Managed Microsoft AD unterstützt keine Vertrauensstellungen mit Single Label Domains. Weitere Informationen finden Sie unter -MicrosoftUnterstützung für Single Label Domains.

-

Laut RFC 1123 (https://tools.ietf.org/html/rfc1123

) sind die einzigen Zeichen, die in DNS-Bezeichnungen verwendet werden können, „A“ bis „Z“, „a“ bis „z“, „0" bis „9" und ein Bindestrich („-“). Ein Punkt [.] wird auch in DNS-Namen verwendet, jedoch nur zwischen DNS-Labels und am Ende eines FQDN. -

Gemäß RFC 952 (https://tools.ietf.org/html/rfc952

) ist ein „Name“ (Netz-, Host-, Gateway- oder Domainname) eine Textkette mit bis zu 24 Zeichen aus dem Alphabet (A–Z), Ziffern (0–9), dem Minuszeichen (-) und dem Punkt (.). Beachten Sie, dass Punkte nur zulässig sind, wenn sie der Abgrenzung von Komponenten von Namen im „Domain-Stil“ dienen.

Weitere Informationen finden Sie unter Einhaltung von Namensbeschränkungen für Hosts und Domains

Standard-Tools für das Testen von Vertrauensstellungen

Im Folgenden finden Sie Tools, mit denen Sie verschiedene Probleme im Zusammenhang mit Vertrauensstellungen beheben können.

AWS Tools zur Fehlerbehebung bei Systems Manager Automation

Support Automation Workflows (SAW) nutzen AWS Systems Manager Automation, um Ihnen ein vordefiniertes Runbook für bereitzustellen AWS Directory Service. Das AWSSupport-TroubleshootDirectoryTrustRunbook-Tool hilft Ihnen bei der Diagnose häufiger Probleme mit der Vertrauensstellung zwischen AWS Managed Microsoft AD und einem On-PremisesMicrosoft-Active Directory.

DirectoryServicePortTest -Tool

Das DirectoryServicePortTest Testtool kann bei der Behebung von Problemen mit der Vertrauensstellung zwischen AWS Managed Microsoft AD und On-Premises-Active-Directory hilfreich sein. Ein Beispiel, wie das Tool verwendet werden kann, finden Sie unter Testen Sie Ihren AD Connector.

NETDOM- und NLTEST-Tool

Administratoren können sowohl die Befehlszeilentools Netdom als auch Nltest verwenden, um Vertrauensstellungen zu finden, anzuzeigen, zu erstellen, zu entfernen und zu verwalten. Diese Tools kommunizieren direkt mit der LSA-Stelle auf einem Domain-Controller. Ein Beispiel für die Verwendung dieser Tools finden Sie unter Netdom

Tool zur Paketerfassung

Sie können das integrierte Windows-Hilfsprogramm zur Paketerfassung verwenden, um ein potenzielles Netzwerkproblem zu untersuchen und zu beheben. Weitere Informationen finden Sie unter Eine Netzwerkverfolgung erfassen, ohne etwas zu installieren