Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Dieser Leitfaden enthält Ratschläge zum Schutz von Informationen, Systemen und Anlagen, die auf EKS angewiesen sind, und bietet gleichzeitig durch Risikobewertungen und Strategien zur Risikominderung einen Mehrwert für das Unternehmen. Die hier aufgeführten Leitlinien sind Teil einer Reihe von Best-Practice-Leitfäden, die AWS veröffentlicht, um Kunden bei der Implementierung von EKS gemäß den Best Practices zu unterstützen. Leitfäden für Leistung, betriebliche Exzellenz, Kostenoptimierung und Zuverlässigkeit werden in den kommenden Monaten verfügbar sein.

Verwendung dieses Leitfadens

Dieser Leitfaden richtet sich an Sicherheitsexperten, die für die Implementierung und Überwachung der Wirksamkeit von Sicherheitskontrollen für EKS-Cluster und die von ihnen unterstützten Workloads verantwortlich sind. Der Leitfaden ist zur leichteren Handhabung in verschiedene Themenbereiche unterteilt. Jedes Thema beginnt mit einem kurzen Überblick, gefolgt von einer Liste mit Empfehlungen und bewährten Methoden zur Sicherung Ihrer EKS-Cluster. Die Themen müssen nicht in einer bestimmten Reihenfolge gelesen werden.

Das Modell der geteilten Verantwortung verstehen

Sicherheit und Compliance werden bei der Nutzung eines verwalteten Dienstes wie EKS als gemeinsame Verantwortung betrachtet. Im Allgemeinen ist AWS für die Sicherheit „der“ Cloud verantwortlich, während Sie als Kunde für die Sicherheit „in“ der Cloud verantwortlich sind. Mit EKS ist AWS für die Verwaltung der von EKS verwalteten Kubernetes-Steuerebene verantwortlich. Dazu gehören die Knoten der Kubernetes-Steuerebene, die ETCD-Datenbank und andere Infrastrukturen, die AWS benötigt, um einen sicheren und zuverlässigen Service bereitzustellen. Als Nutzer von EKS sind Sie weitgehend für die Themen in diesem Leitfaden verantwortlich, z. B. IAM, Pod-Sicherheit, Laufzeitsicherheit, Netzwerksicherheit usw.

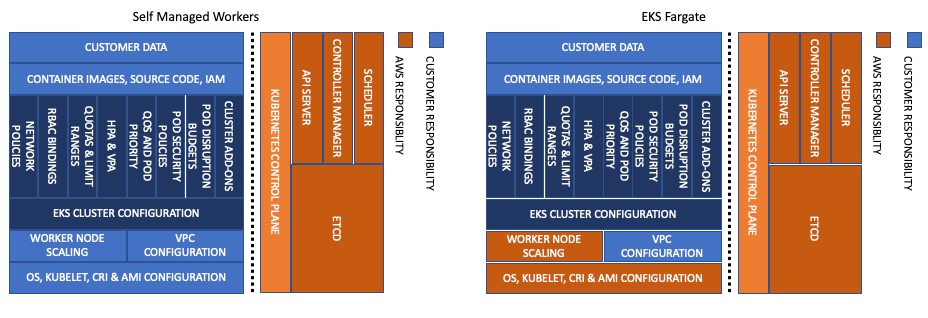

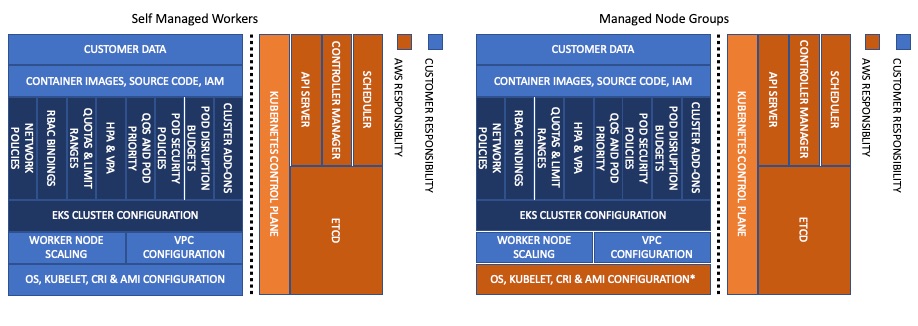

Wenn es um die Sicherheit der Infrastruktur geht, übernimmt AWS zusätzliche Aufgaben, wenn Sie von selbstverwalteten Mitarbeitern zu verwalteten Knotengruppen zu Fargate wechseln. Mit Fargate übernimmt AWS beispielsweise die Verantwortung für die Sicherung der zugrunde liegenden Instanz/Laufzeit, die für den Betrieb Ihrer Pods verwendet wird.

Modell der geteilten Verantwortung - Fargate

AWS wird auch dafür verantwortlich sein, das EKS-optimierte AMI mit Kubernetes-Patch-Versionen und Sicherheitspatches auf dem neuesten Stand zu halten. Kunden, die Managed Node Groups (MNG) verwenden, sind dafür verantwortlich, ihre Nodegroups über EKS-API, CLI, Cloudformation oder AWS-Konsole auf das neueste AMI zu aktualisieren. Im Gegensatz zu Fargate MNGs wird Ihre Infrastruktur/Ihr Cluster auch nicht automatisch skaliert. Dies kann durch den Cluster-Autoscaler

Modell der geteilten Verantwortung — MNG

Bevor Sie Ihr System entwerfen, ist es wichtig zu wissen, wo die Grenze zwischen Ihren Verantwortlichkeiten und dem Serviceanbieter (AWS) verläuft.

Einführung

Es gibt mehrere Bereiche mit bewährten Sicherheitsmethoden, die für die Verwendung eines verwalteten Kubernetes-Dienstes wie EKS relevant sind:

-

Identitäts- und Zugriffsverwaltung

-

Sicherheit von Pods

-

Runtime-Sicherheit

-

Netzwerksicherheit

-

Mehrmandantenfähigkeit

-

Mehrere Konten für mehrere Mandanten

-

Detective Controls

-

Sicherheit der Infrastruktur

-

Datenverschlüsselung und Verwaltung von Geheimnissen

-

Einhaltung gesetzlicher Vorschriften

-

Reaktion auf Vorfälle und Forensik

-

Sicherheit von Bildern

Bei der Entwicklung eines Systems müssen Sie die Auswirkungen auf die Sicherheit und die Praktiken berücksichtigen, die sich auf Ihre Sicherheitslage auswirken können. Sie müssen beispielsweise kontrollieren, wer Aktionen gegen eine Reihe von Ressourcen ausführen kann. Außerdem müssen Sie in der Lage sein, Sicherheitsvorfälle schnell zu erkennen, Ihre Systeme und Dienste vor unbefugtem Zugriff zu schützen und die Vertraulichkeit und Integrität von Daten durch Datenschutz zu wahren. Ein klar definierter und eingespielter Satz von Prozessen zur Reaktion auf Sicherheitsvorfälle wird auch Ihre Sicherheitslage verbessern. Derartige Tools und Techniken sind unabdinglich, um Ihr Unternehmen vor finanziellen Verlusten zu schützen und gesetzliche Vorgaben zu erfüllen.

AWS unterstützt Unternehmen dabei, ihre Sicherheits- und Compliance-Ziele zu erreichen, indem es eine breite Palette von Sicherheitsservices anbietet, die auf der Grundlage des Feedbacks einer Vielzahl sicherheitsbewusster Kunden weiterentwickelt wurden. Durch die Bereitstellung einer hochsicheren Grundlage können Kunden weniger Zeit mit „undifferenzierter Schwerarbeit“ und mehr Zeit mit der Erreichung ihrer Geschäftsziele verbringen.

Feedback

Dieser Leitfaden wird am GitHub veröffentlicht, um direktes Feedback und Vorschläge von der breiteren EKS/Kubernetes-Community zu sammeln. Wenn Sie eine bewährte Methode haben, die wir Ihrer Meinung nach in den Leitfaden aufnehmen sollten, reichen Sie bitte ein Problem ein oder reichen Sie eine PR im Repository ein. GitHub Wir beabsichtigen, den Leitfaden regelmäßig zu aktualisieren, sobald der Service um neue Funktionen erweitert wird oder wenn sich eine neue bewährte Methode herausstellt.

Weitere Informationen

Dieses Whitepaper zur Kubernetes-Sicherheit

Die CNCF veröffentlichte auch ein Whitepaper

Tools und Ressourcen

Workshop zum Eintauchen in die Sicherheit von Amazon EKS