Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel: Starten einer Elastic Beanstalk Beanstalk-Anwendung in einem VPC mit Bastion-Hosts

In diesem Abschnitt wird erklärt, wie Sie eine Elastic Beanstalk Beanstalk-Anwendung auf einem VPC Bastion-Host bereitstellen und warum Sie diese Topologie implementieren sollten.

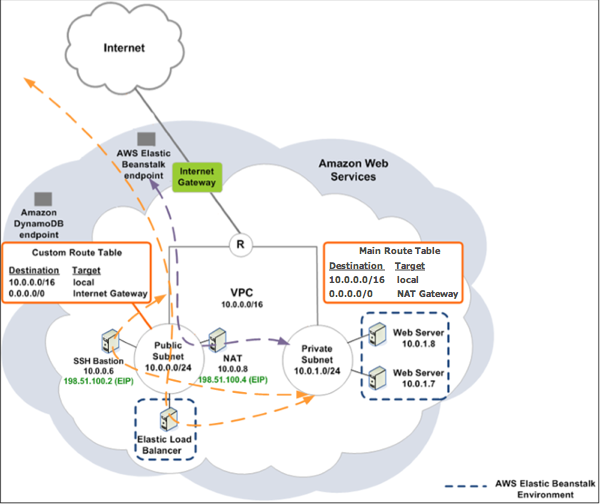

Wenn sich Ihre EC2 Amazon-Instances in einem privaten Subnetz befinden, können Sie keine Remoteverbindung zu ihnen herstellen. Zum Herstellen einer Verbindung können Sie Bastion-Server im öffentlichen Subnetz herstellen, die als Proxys fungieren. Sie können beispielsweise SSH Port-Forwarder oder RDP Gateways im öffentlichen Subnetz einrichten, um den Datenverkehr, der von Ihrem eigenen Netzwerk zu Ihren Datenbankservern fließt, weiterzuleiten. Dieser Abschnitt enthält ein Beispiel für die Erstellung eines Subnetzes VPC mit einem privaten und einem öffentlichen Subnetz. Die Instances befinden sich im privaten Subnetz, und der Bastion-Host, das NAT Gateway und der Load Balancer befinden sich im öffentlichen Subnetz. Ihre Infrastruktur sollte dann wie das folgende Diagramm aussehen.

Führen Sie die in den folgenden Unterabschnitten beschriebenen Schritte aus, um eine Elastic Beanstalk Beanstalk-Anwendung auf einem Host bereitzustellen, der einen Bastion-Host VPC verwendet.

Schritte

Erstellen Sie ein Subnetz VPC mit einem öffentlichen und einem privaten Subnetz

Führen Sie alle Verfahren in Öffentlich/privat VPC durch. Bei der Bereitstellung der Anwendung müssen Sie ein EC2 Amazon-Schlüsselpaar für die Instances angeben, damit Sie sich remote mit ihnen verbinden können. Weitere Informationen darüber, wie Sie das Instance-Schlüsselpaar angeben können, finden Sie unter Die EC2 Amazon-Instances für Ihre Elastic Beanstalk Beanstalk-Umgebung.

Erstellen und Konfigurieren der Bastion-Host-Sicherheitsgruppe

Erstellen Sie eine Sicherheitsgruppe für den Bastion-Host und fügen Sie Regeln hinzu, die eingehenden SSH Datenverkehr aus dem Internet und ausgehenden SSH Verkehr in das private Subnetz, das die Amazon-Instances enthält, zulassen. EC2

So erstellen Sie die Bastion-Host-Sicherheitsgruppe

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Sicherheitsgruppen aus.

-

Wählen Sie Sicherheitsgruppen erstellen aus.

-

Geben Sie im Dialogfeld Create Security Group (Sicherheitsgruppe erstellen) Folgendes ein und wählen Sie Yes, Create (Ja, erstellen) aus.

- Name tag (Namens-Tag) (optional)

-

Geben Sie einen Namens-Tag für die Sicherheitsgruppe ein.

- Group name (Gruppenname)

-

Geben Sie den Namens der Sicherheitsgruppe ein.

- Beschreibung

-

Geben Sie eine Beschreibung für die Sicherheitsgruppe ein.

- VPC

-

Wählen Sie IhreVPC.

Die Sicherheitsgruppe wird erstellt und auf der Seite Security Groups (Sicherheitsgruppen) angezeigt. Die Gruppe ist mit einer ID versehen (z. B.

sg-xxxxxxxx). Möglicherweise müssen Sie die Spalte Group ID (Gruppen-ID) aktivieren, indem Sie oben rechts auf der Seite auf Show/Hide (Einblenden/Ausblenden) klicken.

Konfigurieren der Bastion-Host-Sicherheitsgruppe

-

Aktivieren Sie in der Liste der Sicherheitsgruppen das Kontrollkästchen für die Sicherheitsgruppe, die Sie gerade für Ihren Bastion-Host erstellt haben.

-

Wählen Sie auf der Registerkarte Inbound Rules die Option Edit aus.

-

Wählen Sie bei Bedarf Add another rule (Weitere Regel hinzufügen) aus.

-

Wenn es sich bei Ihrem Bastion-Host um eine Linux-Instance handelt, wählen Sie SSHunter Typ die Option aus.

Wenn es sich bei Ihrem Bastion-Host um eine Windows-Instanz handelt, wählen Sie unter Typ die Option aus. RDP

-

Geben Sie den gewünschten CIDR Quellbereich in das Feld Quelle ein und wählen Sie Speichern.

-

Wählen Sie auf der Registerkarte Outbound Rules (Ausgehende Regeln) die Option Edit (Bearbeiten) aus.

-

Wählen Sie bei Bedarf Add another rule (Weitere Regel hinzufügen) aus.

-

Wählen Sie unter Type (Typ) den für die eingehende Regel angegebenen Typ aus.

-

Geben Sie im Feld Quelle den CIDR Bereich des Subnetzes der Hosts im privaten Subnetz VPC von ein.

So suchen Sie:

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

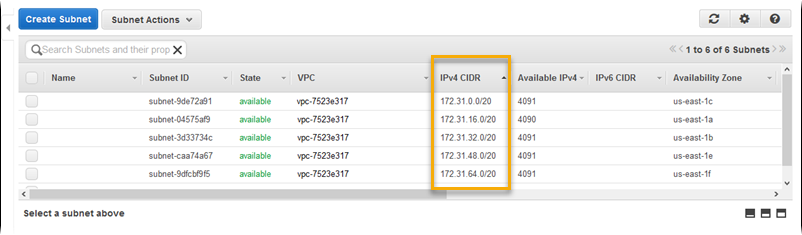

Wählen Sie im Navigationsbereich Subnetze aus.

-

Notieren Sie sich den unten IPv4CIDRangegebenen Wert für jede Availability Zone, in der Sie Hosts haben, zu denen der Bastion-Host eine Bridge herstellen soll.

Anmerkung

Wenn Sie Hosts in mehreren Availability Zones haben, erstellen Sie eine Regel für ausgehenden Datenverkehr für jede dieser Availability Zones.

-

Wählen Sie Save (Speichern) aus.

Aktualisieren der Instance-Sicherheitsgruppe

Standardmäßig erlaubt die Sicherheitsgruppe, die Sie für Ihre Instances erstellt haben, eingehenden Datenverkehr nicht. Elastic Beanstalk ändert zwar die Standardgruppe für die Instances, um SSH Traffic zuzulassen, aber Sie müssen Ihre benutzerdefinierte Instance-Sicherheitsgruppe ändern, um RDP Traffic zuzulassen, wenn es sich bei Ihren Instances um Windows-Instances handelt.

Um die Instanz-Sicherheitsgruppe für zu aktualisieren RDP

-

Aktivieren Sie in der Liste der Sicherheitsgruppen das Kontrollkästchen für die Instance-Sicherheitsgruppe.

-

Klicken Sie auf die Registerkarte Inbound und wählen Sie Edit aus.

-

Wählen Sie bei Bedarf Add another rule (Weitere Regel hinzufügen) aus.

-

Geben Sie die folgenden Werte ein und wählen Sie Save (Speichern) aus.

- Typ

-

RDP - Protocol (Protokoll)

-

TCP - Port Range (Port-Bereich)

-

3389 - Quelle

-

Geben Sie die ID der Bastion-Host-Sicherheitsgruppe ein (z. B.

sg-8a6f71e8) und wählen Sie Save (Speichern) aus.

Erstellen eines Bastion-Host

Um einen Bastion-Host zu erstellen, starten Sie eine EC2 Amazon-Instance in Ihrem öffentlichen Subnetz, die als Bastion-Host fungiert.

Weitere Informationen zur Einrichtung eines Bastion-Hosts für Windows-Instances im privaten Subnetz finden Sie unter Steuern des Netzwerkzugriffs auf EC2 Instances mithilfe eines Bastion-Servers

Weitere Informationen zum Einrichten eines Bastion-Hosts für Linux-Instances im privaten Subnetz finden Sie unter Sichere Connect zu Linux-Instances, die in einem privaten Amazon ausgeführt