AWS IoT Greengrass Version 1 trat am 30. Juni 2023 in die erweiterte Lebensphase ein. Weitere Informationen finden Sie in der AWS IoT Greengrass V1 Wartungsrichtlinie. Nach diesem Datum AWS IoT Greengrass V1 werden keine Updates mehr veröffentlicht, die Funktionen, Verbesserungen, Bugfixes oder Sicherheitspatches bieten. Geräte, die auf laufen, werden AWS IoT Greengrass V1 nicht gestört und funktionieren weiterhin und stellen eine Verbindung zur Cloud her. Wir empfehlen Ihnen dringend, zu migrieren AWS IoT Greengrass Version 2, da dies wichtige neue Funktionen und Unterstützung für zusätzliche Plattformen bietet.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Was ist AWS IoT Greengrass?

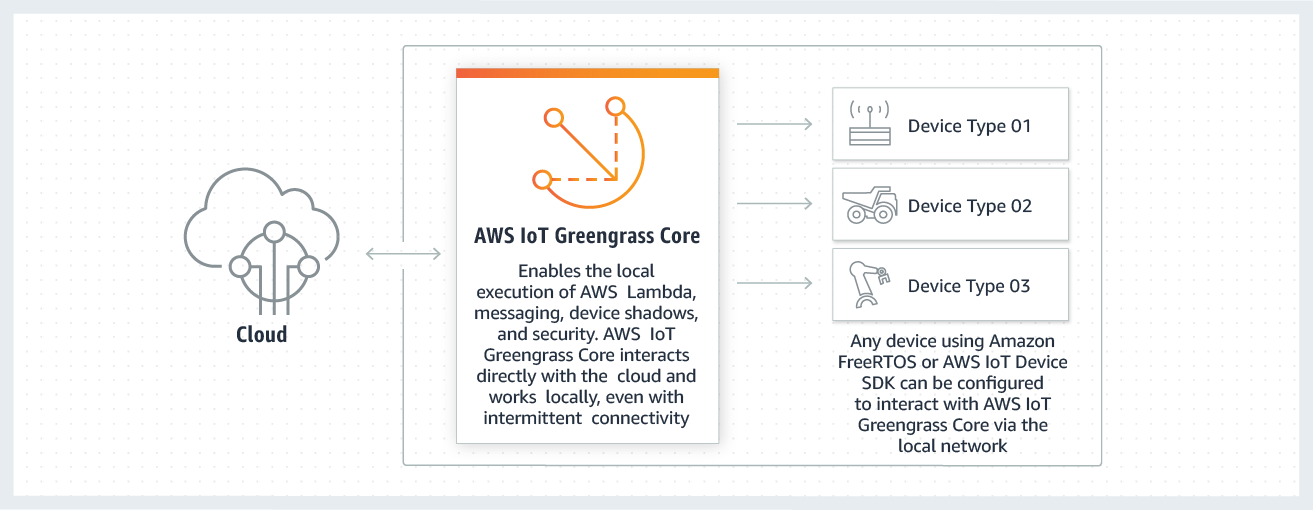

AWS IoT Greengrass ist eine Software, die Cloud-Funktionen auf lokale Geräte erweitert. Dies ermöglicht es Geräten, Daten näher an der Informationsquelle zu erfassen und zu analysieren, selbstständig auf lokale Ereignisse zu reagieren und in lokalen Netzwerken sicher untereinander zu kommunizieren. Lokale Geräte können auch sicher mit dem kommunizieren AWS IoT Core und IoT-Daten dorthin exportieren AWS Cloud. AWS IoT Greengrass Entwickler können AWS Lambda Funktionen und vorgefertigte Konnektoren verwenden, um serverlose Anwendungen zu erstellen, die auf Geräten zur lokalen Ausführung bereitgestellt werden.

Das folgende Diagramm zeigt die grundlegende Architektur von. AWS IoT Greengrass

AWS IoT Greengrass ermöglicht es Kunden, IoT-Geräte und Anwendungslogik zu erstellen. Insbesondere AWS IoT Greengrass bietet es eine cloudbasierte Verwaltung der Anwendungslogik, die auf Geräten ausgeführt wird. Lokal bereitgestellte Lambda-Funktionen und -Konnektoren werden durch lokale Ereignisse, Nachrichten aus der Cloud oder anderen Quellen ausgelöst.

AWS IoT Greengrass In kommunizieren Geräte sicher in einem lokalen Netzwerk und tauschen Nachrichten miteinander aus, ohne eine Verbindung zur Cloud herstellen zu müssen. AWS IoT Greengrass bietet einen lokalen Pub/Sub-Nachrichtenmanager, der Nachrichten intelligent zwischenspeichern kann, falls die Konnektivität unterbrochen wird, sodass eingehende und ausgehende Nachrichten an die Cloud erhalten bleiben.

AWS IoT Greengrass schützt Benutzerdaten:

-

Durch die sichere Authentifizierung und Autorisierung von Geräten.

-

Durch sichere Verbindungen im lokalen Netzwerk.

-

Zwischen lokalen Geräte und der Cloud.

Sicherheitsanmeldeinformationen für Geräte funktionieren innerhalb einer Gruppe, bis sie aufgehoben werden, auch wenn die Konnektivität mit der Cloud unterbrochen wird, sodass die Geräte weiterhin sicher lokal kommunizieren können.

AWS IoT Greengrass bietet sichere over-the-air Updates von Lambda-Funktionen.

AWS IoT Greengrass besteht aus:

-

Software-Verteilungen

-

Cloud-Service

-

Features

-

Lambda-Laufzeit

-

Shadows-Implementierung

-

Nachrichtenmanager

-

Gruppenmanagement

-

Discovery Service

-

Ich ver-the-air aktualisiere den Agenten

-

Stream-Manager

-

Zugriff auf lokale Ressourcen

-

Lokale Machine Learning-Inferenz

-

Manager lokaler Secrets

-

Verbindungen mit werkseitiger Integration mit Services, Protokollen und Software

AWS IoT Greengrass Kernsoftware

Die AWS IoT Greengrass Core-Software bietet die folgenden Funktionen:

-

Bereitstellung und lokale Ausführung von Konnektoren und Lambda-Funktionen.

-

Verarbeiten Sie Datenströme lokal mit automatischen Exporten in die AWS Cloud.

-

MQTT-Messaging über das lokale Netzwerk zwischen Geräten, Konnektoren und Lambda-Funktionen mithilfe verwalteter Abonnements.

-

MQTT-Messaging zwischen AWS IoT Geräten, Konnektoren und Lambda-Funktionen mithilfe verwalteter Abonnements.

-

Sichere Verbindungen zwischen Geräten und AWS Cloud Nutzung der Geräteauthentifizierung und -autorisierung.

-

Lokale Shadow-Synchronisierung von Geräten. Shadows können so konfiguriert werden, dass sie mit dem synchronisiert werden AWS Cloud.

-

Kontrollierter Zugriff auf lokale Geräte- und Volume-Ressourcen.

-

Bereitstellung von Modellen für das maschinelle Lernen, die in der Cloud geschult werden, für die Ausführung lokaler Inferenzen.

-

Automatische Erkennung von IP-Adressen, die Geräte in die Lage versetzt, das Greengrass Core-Gerät zu erkennen.

-

Zentrale Bereitstellung neuer oder aktualisierter Gruppenkonfigurationen. Nach dem Download der Konfigurationsdaten wird das Core-Gerät automatisch neu gestartet.

-

Sichere over-the-air (OTA) Softwareupdates von benutzerdefinierten Lambda-Funktionen.

-

Sichere, verschlüsselte Speicherung lokaler Geheimnisse und kontrollierter Zugriff durch Konnektoren und Lambda-Funktionen.

AWS IoT Greengrass Kerninstanzen werden über AWS IoT Greengrass APIs konfiguriert, die in der Cloud gespeicherte AWS IoT Greengrass Gruppendefinitionen erstellen und aktualisieren.

AWS IoT Greengrass Kern-Softwareversionen

AWS IoT Greengrass bietet mehrere Optionen für die Installation der AWS IoT Greengrass Core-Software, darunter Download-Dateien für tar.gz, ein Schnellstart-Skript und apt Installationen auf unterstützten Debian-Plattformen. Weitere Informationen finden Sie unter Installieren Sie die AWS IoT Greengrass Core-Software..

Die folgenden Reiter beschreiben, was in den AWS IoT Greengrass Core-Softwareversionen neu und geändert ist.

- GGC v1.11

-

- 1.11.6

-

Fehlerbehebungen und Verbesserungen:

-

Verbesserte Widerstandsfähigkeit bei plötzlichem Stromausfall während eines Einsatzes.

-

Es wurde ein Problem behoben, bei dem die Beschädigung von Stream Manager-Daten dazu führen konnte, dass die AWS IoT Greengrass Core-Software nicht gestartet werden konnte.

-

Es wurde ein Problem behoben, bei dem neue Client-Geräte in bestimmten Szenarien keine Verbindung zum Core herstellen konnten.

-

Es wurde ein Problem behoben, bei dem Stream-Manager-Streamnamen nicht enthalten konnten.log.

- 1.11.5

-

Fehlerbehebungen und Verbesserungen:

- 1.11.4

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem mit dem Stream Manager behoben, das Upgrades auf die AWS IoT Greengrass Core-Software v1.11.3 verhinderte. Wenn Sie den Stream Manager verwenden, um Daten in die Cloud zu exportieren, können Sie jetzt ein OTA-Update verwenden, um eine frühere v1.x-Version der AWS IoT Greengrass Core-Software auf v1.11.4 zu aktualisieren.

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.11.3

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem behoben, das dazu führte, dass die AWS IoT Greengrass Core-Software, die auf einem Ubuntu-Gerät im Handumdrehen ausgeführt wurde, nach einem plötzlichen Stromausfall des Geräts nicht mehr reagierte.

-

Es wurde ein Problem behoben, das zu einer verzögerten Übermittlung von MQTT-Nachrichten an langlebige Lambda-Funktionen führte.

-

Es wurde ein Problem behoben, das dazu führte, dass MQTT-Nachrichten nicht korrekt gesendet wurden, wenn der maxWorkItemCount Wert auf einen Wert größer als gesetzt wurde. 1024

-

Es wurde ein Problem behoben, das dazu führte, dass der OTA-Update-Agent den in der keepAlive Eigenschaft in angegebenen KeepAlive MQTT-Zeitraum ignorierte. config.json

-

Allgemeine Leistungssteigerungen und Bugfixes.

Wenn Sie Stream Manager verwenden, um Daten in die Cloud zu exportieren, führen Sie kein Upgrade von einer früheren Version AWS IoT Greengrass v1.x auf die Core-Software v1.11.3 durch. Wenn Sie den Stream Manager zum ersten Mal aktivieren, empfehlen wir dringend, zuerst die neueste Version der AWS IoT Greengrass Core-Software zu installieren.

- 1.11.1

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem behoben, das zu einem erhöhten Speicherverbrauch für den Stream-Manager führte.

-

Es wurde ein Problem behoben, das dazu führte, dass der Stream-Manager die Sequenznummer des Streams auf zurücksetzte, 0 wenn das Greengrass-Core-Gerät länger als den angegebenen Zeitraum time-to-live (TTL) der Stream-Daten ausgeschaltet war.

-

Es wurde ein Problem behoben, das verhinderte, dass der Stream Manager Wiederholungsversuche, Daten in den zu exportieren, korrekt unterbrach. AWS Cloud

- 1.11.0

-

Neue Funktionen:

-

Ein Telemetrieagent auf dem Greengrass-Core sammelt lokale Telemetriedaten und veröffentlicht sie an. AWS Cloud Um die Telemetriedaten für die weitere Verarbeitung abzurufen, können Kunden eine EventBridge Amazon-Regel erstellen und ein Ziel abonnieren. Weitere Informationen finden Sie unter Erfassung von Telemetriedaten zur Systemintegrität von AWS IoT Greengrass Kerngeräten.

-

Eine lokale HTTP-API gibt eine Momentaufnahme des aktuellen Status der lokalen Arbeitsprozesse zurück, die von gestartet wurden AWS IoT Greengrass. Weitere Informationen finden Sie unter Aufrufen der lokalen Health Check-API.

-

Ein Stream-Manager exportiert automatisch Daten nach Amazon S3 und AWS IoT SiteWise.

Mit neuen Stream-Manager-Parametern können Sie bestehende Streams aktualisieren und den Datenexport anhalten oder fortsetzen.

-

Support für die Ausführung von Python 3.8.x Lambda-Funktionen auf dem Kern.

-

Eine neue ggDaemonPort Eigenschaft config.json, die verwendet wird, um die Greengrass-Core-IPC-Portnummer zu konfigurieren. Die Standard-Portnummer ist 8000.

Eine neue systemComponentAuthTimeout Eigenschaft, mit der Sie config.jsondas Timeout für die Greengrass-Core-IPC-Authentifizierung konfigurieren. Das Standard-Timeout beträgt 5000 Millisekunden.

-

Die maximale Anzahl von AWS IoT Geräten pro AWS IoT Greengrass Gruppe wurde von 200 auf 2500 erhöht.

Die maximale Anzahl von Abonnements pro Gruppe wurde von 1000 auf 10000 erhöht.

Weitere Informationen finden Sie unter AWS IoT Greengrass

Endpunkte und -Kontingente.

Fehlerbehebungen und Verbesserungen:

-

Allgemeine Optimierung, die die Speicherauslastung der Greengrass-Serviceprozesse reduzieren kann.

-

Ein neuer Laufzeitkonfigurationsparameter (mountAllBlockDevices) ermöglicht es Greengrass, Bind-Mounts zu verwenden, um alle Blockgeräte nach der Einrichtung von OverlayFS in einen Container zu mounten. Mit dieser Funktion wurde ein Problem behoben, das dazu führte, dass die Bereitstellung von Greengrass fehlschlug, wenn es sich /usr nicht in der / Hierarchie befindet.

-

Es wurde ein Problem behoben, das zu einem AWS IoT Greengrass Kernausfall führte, wenn /tmp es sich um einen Symlink handelt.

-

Es wurde ein Problem behoben, durch das der Greengrass Deployment Agent ungenutzte Modellartefakte für maschinelles Lernen aus dem mlmodel_public Ordner entfernen konnte.

-

Allgemeine Leistungssteigerungen und Bugfixes.

- Extended life versions

-

- 1.10.5

-

Fehlerbehebungen und Verbesserungen:

- 1.10.4

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem behoben, das dazu führte, dass die AWS IoT Greengrass Core-Software, die auf einem Ubuntu-Gerät im Handumdrehen ausgeführt wurde, nach einem plötzlichen Stromausfall des Geräts nicht mehr reagierte.

-

Es wurde ein Problem behoben, das zu einer verzögerten Übermittlung von MQTT-Nachrichten an langlebige Lambda-Funktionen führte.

-

Es wurde ein Problem behoben, das dazu führte, dass MQTT-Nachrichten nicht korrekt gesendet wurden, wenn der maxWorkItemCount Wert auf einen Wert größer als gesetzt wurde. 1024

-

Es wurde ein Problem behoben, das dazu führte, dass der OTA-Update-Agent den in der keepAlive Eigenschaft in angegebenen KeepAlive MQTT-Zeitraum ignorierte. config.json

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.10.3

-

Fehlerbehebungen und Verbesserungen:

-

Eine neue systemComponentAuthTimeout Eigenschaft, mit der Sie config.jsondas Timeout für die Greengrass-Core-IPC-Authentifizierung konfigurieren. Das Standard-Timeout beträgt 5000 Millisekunden.

-

Es wurde ein Problem behoben, das zu einem erhöhten Speicherverbrauch für den Stream-Manager führte.

- 1.10.2

-

Fehlerbehebungen und Verbesserungen:

-

Eine neue mqttOperationTimeout Eigenschaft in config.json, mit der Sie das Timeout für Veröffentlichungs-, Abonnier- und Abmeldevorgänge in MQTT-Verbindungen festlegen. AWS IoT Core

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.10.1

-

Fehlerbehebungen und Verbesserungen:

-

Stream-Manager ist widerstandsfähiger gegen Dateidatenbeschädigung.

-

Es wurde ein Problem behoben, durch das auf Geräten mit Linux-Kernel 5.1 und höher ein Sysfs-Mount-Fehler verursacht wurde.

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.10.0

-

Neue Funktionen:

- 1.9.4

-

Fehlerbehebungen und Verbesserungen:

- 1.9.3

-

Neue Funktionen:

-

Support für ARMv6L. AWS IoT Greengrass Die Kernsoftware v1.9.3 oder höher kann auf Raspbian-Distributionen auf ARMv6L-Architekturen (z. B. auf Raspberry Pi Zero-Geräten) installiert werden.

-

OTA-Updates auf Port 443 mit ALPN. Greengrass-Kerne, die Port 443 für MQTT-Verkehr verwenden, unterstützen jetzt over-the-air (OTA) -Softwareupdates. AWS IoT Greengrass verwendet die TLS-Erweiterung Application Layer Protocol Network (ALPN), um diese Verbindungen zu aktivieren. Weitere Informationen finden Sie unter OTA-Updates der AWS IoT Greengrass Core-Software und Verbindungsherstellung auf Port 443 oder über einen Netzwerk-Proxy.

Fehlerbehebungen und Verbesserungen:

-

Behebt einen in Version 1.9.0 eingeführten Fehler, der verhinderte, dass Lambda-Funktionen von Python 2.7 binäre Nutzlasten an andere Lambda-Funktionen senden konnten.

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.9.2

-

Neue Funktionen:

- 1.9.1

-

Fehlerbehebungen und Verbesserungen:

- 1.9.0

-

Neue Funktionen:

-

Support für Lambda-Laufzeiten von Python 3.7 und Node.js 8.10. Lambda-Funktionen, die die Laufzeiten Python 3.7 und Node.js 8.10 verwenden, können jetzt auf einem Core ausgeführt werden. AWS IoT Greengrass (unterstützt AWS IoT Greengrass weiterhin die Laufzeiten Python 2.7 und Node.js 6.10.)

-

Optimierte MQTT-Verbindungen. Der Greengrass Core baut weniger Verbindungen mit dem AWS IoT Core auf. Diese Änderung kann Betriebskosten hinsichtlich Gebühren, die auf der Anzahl der Verbindungen basieren, senken.

-

Elliptic Curve (EC)-Schlüssel für den lokalen MQTT-Server. Der lokale MQTT-Server unterstützt EC-Schlüssel zusätzlich zu den RSA-Schlüsseln. (Das MQTT-Serverzertifikat verfügt über eine SHA-256-RSA-Signatur, unabhängig vom Schlüsseltyp.) Weitere Informationen finden Sie unter AWS IoT Greengrass zentrale Sicherheitsprinzipale.

Fehlerbehebungen und Verbesserungen:

- 1.8.4

-

Es wurde ein Problem mit der Schattensynchronisierung und der erneuten Verbindung des Gerätezertifikatmanagers behoben.

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.8.3

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.8.2

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.8.1

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.8.0

-

Neue Funktionen:

-

Konfigurierbare Standardzugriffsidentität für Lambda-Funktionen in der Gruppe. Diese Einstellung auf Gruppenebene bestimmt die Standardberechtigungen, die zum Ausführen von Lambda-Funktionen verwendet werden. Sie können die Benutzer-ID, Gruppen-ID oder beides festlegen. Einzelne Lambda-Funktionen können die Standardzugriffsidentität ihrer Gruppe überschreiben. Weitere Informationen finden Sie unter Festlegen der Standardzugriffsidentität für Lambda-Funktionen in einer Gruppe.

-

HTTPS-Datenverkehr über Port 443. HTTPS-Kommunikation kann so konfiguriert werden, dass sie über Port 443 anstatt über Standard-Port 8443 ausgeführt wird. Dies ergänzt die AWS IoT Greengrass Unterstützung für die TLS-Erweiterung Application Layer Protocol Network (ALPN) und ermöglicht es dem gesamten Greengrass-Messaging-Verkehr — sowohl MQTT als auch HTTPS —, Port 443 zu verwenden. Weitere Informationen finden Sie unter Verbindungsherstellung auf Port 443 oder über einen Netzwerk-Proxy.

-

AWS IoT Vorhersehbar benannte Client-IDs für Verbindungen. Diese Änderung ermöglicht die Unterstützung für AWS IoT Device Defender und AWS IoT -Lebenszyklus-Ereignisse, damit Sie Benachrichtigungen für Verbindungs-, Abmelde-, Abonnement- und Abonnementbeendungsereignisse erhalten. Die vorhersehbare erleichtert auch die das Erstellen von Logik zu Verbindungs-IDs (z. B. zum Erstellen von Vorlagen für eine Abonnieren-Richtlinie basierend auf Zertifikatattributen). Weitere Informationen finden Sie unter Client-IDs für MQTT-Verbindungen mit AWS IoT.

Fehlerbehebungen und Verbesserungen:

- 1.7.1

-

Neue Funktionen:

-

Greengrass-Konnektoren bieten eine integrierte Integration mit lokaler Infrastruktur, Geräteprotokollen und anderen Cloud-Diensten. AWS Weitere Informationen finden Sie unter Integrieren von Services und Protokollen mit Greengrass-Konnektoren.

-

AWS IoT Greengrass erstreckt sich AWS Secrets Manager auf Kerngeräte, wodurch Ihre Passwörter, Token und andere Geheimnisse für Konnektoren und Lambda-Funktionen verfügbar sind. Secrets werden während der Übertragung und im Ruhezustand verschlüsselt. Weitere Informationen finden Sie unter Bereitstellen von Secrets für den AWS IoT Greengrass Core.

-

Unterstützung für eine Hardware-Root of Trust Sicherheitsoption. Weitere Informationen finden Sie unter Integration von Hardware-Sicherheit.

-

Isolations- und Berechtigungseinstellungen, die es Lambda-Funktionen ermöglichen, ohne Greengrass-Container ausgeführt zu werden und die Berechtigungen eines bestimmten Benutzers und einer bestimmten Gruppe zu verwenden. Weitere Informationen finden Sie unter Steuern der Ausführung von Greengrass-Lambda-Funktionen mithilfe einer gruppenspezifischen Konfiguration.

-

Sie können AWS IoT Greengrass in einem Docker-Container (unter Windows, macOS oder Linux) ausführen, indem Sie Ihre Greengrass-Gruppe so konfigurieren, dass sie ohne Containerisierung ausgeführt wird. Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Docker-Container.

-

MQTT-Messaging auf Port 443 mit Application Layer Protocol Negotiation (ALPN) oder die Verbindung über einen Netzwerk-Proxy. Weitere Informationen finden Sie unter Verbindungsherstellung auf Port 443 oder über einen Netzwerk-Proxy.

-

Die SageMaker Neo-Deep-Learning-Laufzeit, die Modelle für maschinelles Lernen unterstützt, die vom SageMaker Neo Deep Learning-Compiler optimiert wurden. Weitere Informationen zur Neo Deep Learning-Laufzeit finden Sie unter Laufzeiten und Bibliotheken für ML-Inferenz.

-

Unterstützung für Raspbian Stretch (2018-06-27) auf Raspberry Pi Core Geräten.

Fehlerbehebungen und Verbesserungen:

Darüber hinaus sind mit dieser Version die folgenden Funktionen verfügbar:

-

Der AWS IoT Gerätetester AWS IoT Greengrass, mit dem Sie überprüfen können, ob Ihre CPU-Architektur, Kernel-Konfiguration und Treiber AWS IoT Greengrass funktionieren. Weitere Informationen finden Sie unter Verwenden von AWS IoT Device Tester für AWS IoT Greengrass V1.

-

Die AWS IoT Greengrass Core-Software-, AWS IoT Greengrass Core SDK- und AWS IoT Greengrass Machine Learning Learning-SDK-Pakete können über Amazon heruntergeladen werden CloudFront. Weitere Informationen finden Sie unter AWS IoT Greengrass lädt herunter.

- 1.6.1

-

Neue Funktionen:

Fehlerbehebungen und Verbesserungen:

-

Leistungsverbesserung zur Veröffentlichung von Nachrichten innerhalb des Greengrass-Cores und zwischen Geräten und dem Core.

-

Die Rechenressourcen, die für die Verarbeitung von Protokollen erforderlich sind, die von benutzerdefinierten Lambda-Funktionen generiert wurden, wurden reduziert.

- 1.5.0

-

Neue Funktionen:

-

AWS IoT Greengrass Machine Learning (ML) -Inferenz ist allgemein verfügbar. Sie können ML-Inferenz lokal auf AWS IoT Greengrass -Geräten mithilfe von Modellen durchführen, die in der Cloud erstellt und trainiert werden. Weitere Informationen finden Sie unter Durchführen von Machine Learning-Inferenzen.

-

Die Lambda-Funktionen von Greengrass unterstützen jetzt zusätzlich zu JSON auch Binärdaten als Eingabe-Payload. Um diese Funktion nutzen zu können, müssen Sie auf AWS IoT Greengrass Core SDK Version 1.1.0 aktualisieren, die Sie von der AWS IoT Greengrass Core SDK-Downloadseite herunterladen können.

Fehlerbehebungen und Verbesserungen:

-

Verringerung des allgemeinen Speicherbedarfs.

-

Leistungsverbesserungen für das Senden von Nachrichten in die Cloud.

-

Leistungs- und Stabilitätsverbesserungen für den Download-Agenten, Device-Certificate-Manager und OTA-Update-Agenten.

-

Kleinere Fehlerbehebungen.

- 1.3.0

-

Neue Funktionen:

- 1.1.0

-

Neue Funktionen:

-

Bereitgestellte AWS IoT Greengrass Gruppen können zurückgesetzt werden, indem Lambda-Funktionen, Abonnements und Konfigurationen gelöscht werden. Weitere Informationen finden Sie unter Zurücksetzen von Bereitstellungen.

-

Support für Node.js 6.10- und Java 8 Lambda-Laufzeiten zusätzlich zu Python 2.7.

Um von der vorherigen Version des Kerns zu migrieren: AWS IoT Greengrass

-

Kopieren Sie die Zertifikate aus dem Ordner /greengrass/configuration/certs in den Ordner /greengrass/certs.

-

Kopieren Sie /greengrass/configuration/config.json in /greengrass/config/config.json.

-

Führen Sie /greengrass/ggc/core/greengrassd statt /greengrass/greengrassd aus.

-

Stellen Sie die Gruppe auf dem neuen Core bereit.

- 1.0.0

-

Erste Version

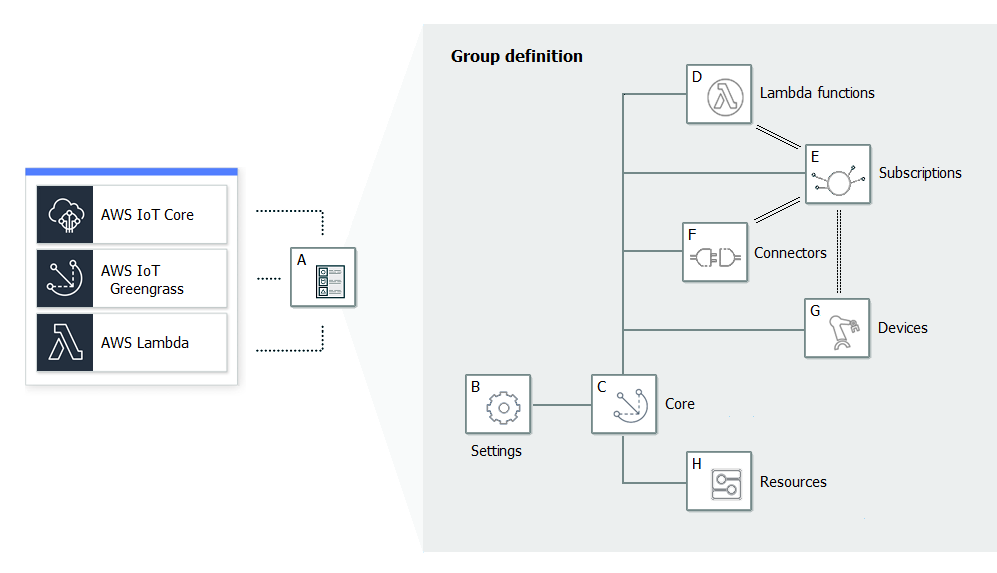

AWS IoT Greengrass Gruppen

Eine Greengrass-Gruppe besteht aus einer Sammlung von Einstellungen und Komponenten, z. B. einem Greengrass-Kern, Geräten und Abonnements. Gruppen werden verwendet, um einen Interaktionsbereich definieren. Beispiel: Eine Gruppe kann ein Stockwerk eines Gebäudes, einen LKW oder eine ganze Mine repräsentieren. Das folgende Diagramm zeigt die Komponenten, aus denen eine Greengrass-Gruppe bestehen kann.

Im vorhergehenden Diagramm:

- A: Definition der Greengrass-Gruppe

-

Informationen zu Gruppeneinstellungen und Komponenten.

- B: Greengrass-Gruppeneinstellungen

-

Dazu zählen:

- C: Greengrass-Kern

-

Das AWS IoT Ding (Gerät), das den Greengrass-Kern darstellt. Weitere Informationen finden Sie unter Konfigurieren des AWS IoT Greengrass Core.

- D: Definition der Lambda-Funktion

-

Eine Liste von Lambda-Funktionen, die lokal auf dem Core ausgeführt werden, mit zugehörigen Konfigurationsdaten. Weitere Informationen finden Sie unter Ausführen von Lambda-Funktionen auf dem AWS IoT Greengrass Core.

- E: Abonnementdefinition

-

Eine Liste der Abonnements, die die Kommunikation mit MQTT-Nachrichten aktivieren. Mit einem Abonnement wird Folgendes definiert:

-

Eine Nachrichtenquelle und ein Nachrichtenziel. Dies können Client-Geräte, Lambda-Funktionen AWS IoT Core, Konnektoren und der lokale Shadow-Service sein.

-

Ein Thema oder Betreff, das zum Filtern von Nachrichten verwendet wird.

Weitere Informationen finden Sie unter Verwaltete Abonnements im MQTT Messaging-Workflow.

- F: Konnektordefinition

-

Eine Liste von Konnektoren, die lokal auf dem Core ausgeführt werden, mit zugehörigen Konfigurationsdaten. Weitere Informationen finden Sie unter Integrieren von Services und Protokollen mit Greengrass-Konnektoren.

- G: Gerätedefinition

-

Eine Liste von AWS IoT Dingen (bekannt als Client-Geräte oder Geräte), die Mitglieder der Greengrass-Gruppe sind, mit zugehörigen Konfigurationsdaten. Weitere Informationen finden Sie unter Geräte in AWS IoT Greengrass.

- H: Ressourcendefinition

-

Eine Liste der lokalen Ressourcen, Machine Learning-Ressourcen und geheimen Ressourcen auf dem Greengrass-Kern, mit den zugehörigen Konfigurationsdaten. Weitere Informationen finden Sie unter Greifen Sie mit Lambda-Funktionen und -Konnektoren auf lokale Ressourcen zu, Durchführen von Machine Learning-Inferenzen und Bereitstellen von Secrets für den AWS IoT Greengrass Core.

Bei der Bereitstellung werden die Greengrass-Gruppendefinition, die Lambda-Funktionen, Konnektoren, Ressourcen und die Abonnementtabelle auf das Kerngerät kopiert. Weitere Informationen finden Sie unter Bereitstellen von AWS IoT Greengrass-Gruppen für einen AWS IoT Greengrass Core.

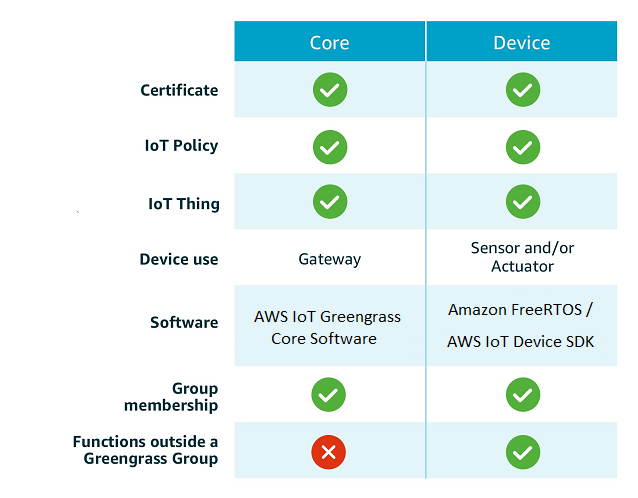

Geräte in AWS IoT Greengrass

Eine Greengrass-Gruppe kann zwei AWS IoT Gerätetypen enthalten:

- Greengrass-Kern

-

Ein Greengrass-Core ist ein Gerät, auf dem die AWS IoT Greengrass Core-Software ausgeführt wird, sodass es direkt mit dem Dienst AWS IoT Core und dem AWS IoT Greengrass Dienst kommunizieren kann. Ein Core verfügt über ein eigenes Gerätezertifikat, das für die Authentifizierung verwendet wird. AWS IoT Core Er hat einen Geräteshadow und einen Eintrag in der AWS IoT Core Registrierung. Greengrass-Cores führen eine lokale Lambda-Laufzeit, einen Deployment-Agenten und einen IP-Adress-Tracker aus, der IP-Adressinformationen an den AWS IoT Greengrass Service sendet, damit Client-Geräte ihre Gruppen- und Kernverbindungsinformationen automatisch ermitteln können. Weitere Informationen finden Sie unter Konfigurieren des AWS IoT Greengrass Core.

Eine Greengrass-Gruppe muss genau einen Kern enthalten.

- Client-Gerät

-

Client-Geräte (auch verbundene Geräte, Greengrass-Geräte oder Geräte genannt) sind Geräte, die über MQTT eine Verbindung zu einem Greengrass-Core herstellen. Sie verfügen über ein eigenes Gerätezertifikat für die AWS IoT Core Authentifizierung, einen Geräteshadow und einen Eintrag in der Registrierung. AWS IoT Core Client-Geräte können FreeRTOS ausführen oder das AWS IoT

Device SDK oder die AWS IoT Greengrass Discovery-API verwenden, um Discovery-Informationen abzurufen, die für die Verbindung und Authentifizierung mit dem Core in derselben Greengrass-Gruppe verwendet werden. Informationen darüber, wie Sie mit der AWS IoT Konsole ein Client-Gerät für erstellen und konfigurieren, finden Sie unter. AWS IoT GreengrassModul 4: Interagieren mit Client-Geräten in einemAWS IoT GreengrassGruppe Beispiele, die Ihnen zeigen, wie Sie mit AWS CLI dem ein Client-Gerät erstellen und konfigurieren AWS IoT Greengrass, finden Sie create-device-definitionin der AWS CLI Befehlsreferenz.

In einer Greengrass-Gruppe können Sie Abonnements erstellen, die es Client-Geräten ermöglichen, über MQTT mit Lambda-Funktionen, Connectors und anderen Client-Geräten in der Gruppe sowie mit AWS IoT Core oder dem lokalen Shadow-Service zu kommunizieren. MQTT-Nachrichten werden über den Kern geleitet. Wenn das Core-Gerät die Konnektivität zur Cloud verliert, können Client-Geräte weiterhin über das lokale Netzwerk kommunizieren. Client-Geräte können unterschiedlich groß sein, von kleineren Geräten auf Mikrocontroller-Basis bis hin zu großen Geräten. Derzeit kann eine Greengrass-Gruppe bis zu 2.500 Client-Geräte enthalten. Ein Client-Gerät kann Mitglied von bis zu 10 Gruppen sein.

Die folgende Tabelle zeigt, wie diese Gerätetypen verknüpft sind.

Das AWS IoT Greengrass Kerngerät speichert Zertifikate an zwei Orten:

-

Kern-Gerätezertifikat in /greengrass-root/certs. In der Regel wird das Kern-Gerätezertifikat als hash.cert.pem86c84488a5.cert.pem). Dieses Zertifikat wird vom AWS IoT Client für die gegenseitige Authentifizierung verwendet, wenn der Core eine Verbindung zu den AWS IoT Core

AWS IoT Greengrass AND-Diensten herstellt.

-

MQTT-Serverzertifikat in /greengrass-root/ggc/var/state/server. Das MQTT-Serverzertifikat hat den Namen server.crt. Dieses Zertifikat wird für die gegenseitige Authentifizierung zwischen dem lokalen MQTT-Server (auf dem Greengrass-Kern) und Greengrass-Geräten verwendet.

greengrass-root steht für den Pfad, in dem die AWS IoT Greengrass Core-Software auf Ihrem Gerät installiert ist. Normalerweise ist dies das Verzeichnis /greengrass.

SDKs

Die folgenden SDKs werden AWS für die Arbeit mit folgenden SDKs verwendet: AWS IoT Greengrass

- AWS SDK

-

Verwenden Sie das AWS SDK, um Anwendungen zu erstellen, die mit beliebigen AWS Services interagieren, einschließlich Amazon S3, Amazon DynamoDB, AWS IoT AWS IoT Greengrass, und mehr. Im Zusammenhang mit können Sie das AWS SDK in bereitgestellten Lambda-Funktionen verwenden, um direkte Aufrufe an jeden AWS Dienst zu tätigen. AWS IoT Greengrass Weitere Informationen finden Sie unter AWS-SDKs.

- AWS IoT Geräte-SDK

-

Das AWS IoT Geräte-SDK unterstützt Geräte dabei, sich mit AWS IoT Core und zu verbinden AWS IoT Greengrass. Weitere Informationen finden Sie unter AWS IoT Geräte-SDKs im AWS IoT Entwicklerhandbuch.

Client-Geräte können jede der AWS IoT Device SDK v2-Plattformen verwenden, um Konnektivitätsinformationen für einen Greengrass-Core zu ermitteln. Zu den Konnektivitätsinformationen gehören:

-

Die IDs der Greengrass-Gruppen, zu denen das Client-Gerät gehört.

-

Die IP-Adressen des Greengrass-Kerns in jeder Gruppe. Diese werden auch als Kernendpunkte bezeichnet.

-

Das Gruppen-CA-Zertifikat, das Geräte für die gegenseitige Authentifizierung mit dem Core verwenden. Weitere Informationen finden Sie unter Geräteverbindung – Workflow.

In Version 1 der AWS IoT Device SDKs bieten nur die C++- und Python-Plattformen integrierte Discovery-Unterstützung.

- AWS IoT Greengrass Kern-SDK

-

Das AWS IoT Greengrass Core SDK ermöglicht es Lambda-Funktionen, mit dem Greengrass-Kern zu interagieren, Nachrichten zu veröffentlichen AWS IoT, mit dem lokalen Shadow-Service zu interagieren, andere bereitgestellte Lambda-Funktionen aufzurufen und auf geheime Ressourcen zuzugreifen. Dieses SDK wird von Lambda-Funktionen verwendet, die auf einem AWS IoT Greengrass Kern ausgeführt werden. Weitere Informationen finden Sie unter AWS IoT Greengrass Core-SDK.

- AWS IoT Greengrass SDK für Machine Learning

-

Das AWS IoT Greengrass Machine Learning SDK ermöglicht es Lambda-Funktionen, Modelle für maschinelles Lernen zu nutzen, die auf dem Greengrass-Kern als Ressourcen für maschinelles Lernen bereitgestellt werden. Dieses SDK wird von Lambda-Funktionen verwendet, die auf einem AWS IoT Greengrass Core ausgeführt werden und mit einem lokalen Inferenzdienst interagieren. Weitere Informationen finden Sie unter AWS IoT Greengrass Machine Learning SDK.

Auf den folgenden Registerkarten sind die unterstützten Plattformen und die Anforderungen für die AWS IoT Greengrass Core-Software aufgeführt.

- GGC v1.11

-

Unterstützte Plattformen:

-

Architektur: Armv7l

-

Architektur: Armv8 (AArch64)

-

Architektur: Armv6l

-

Architektur: x86_64

-

Windows-, MacOS- und Linux-Plattformen können AWS IoT Greengrass in einem Docker-Container ausgeführt werden. Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Docker-Container.

Voraussetzungen:

-

Für die AWS IoT Greengrass Core-Software stehen mindestens 128 MB Festplattenspeicher zur Verfügung. Wenn Sie den OTA-Update-Agent verwenden, sind mindestens 400 MB erforderlich.

-

Der AWS IoT Greengrass Core-Software sind mindestens 128 MB RAM zugewiesen. Bei aktiviertem Stream-Manager beträgt das Minimum 198 MB RAM.

Stream Manager ist standardmäßig aktiviert, wenn Sie die Option Standardgruppenerstellung auf der AWS IoT Konsole verwenden, um Ihre Greengrass-Gruppe zu erstellen.

-

Linux-Kernel-Version:

-

Die Linux-Kernel-Version 4.4 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass mit Containern zu unterstützen.

-

Die Linux-Kernel-Version 3.17 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass ohne Container zu unterstützen. In dieser Konfiguration muss die standardmäßige Containerisierung der Lambda-Funktion für die Greengrass-Gruppe auf Kein Container gesetzt werden. Anweisungen finden Sie unter Festlegen der Standard-Containerisierung für Lambda-Funktionen in einer Gruppe.

-

GNU C Library (Glibc) Version 2.14 oder höher. OpenWrt Distributionen benötigen die Musl C Library Version 1.1.16 oder höher.

-

Das Verzeichnis /var/run muss auf dem Gerät vorhanden sein.

-

Die Dateien /dev/stdin, /dev/stdout und /dev/stderr müssen verfügbar sein.

-

Der Hard- und Softlink-Schutz muss auf dem Gerät aktiviert sein. Andernfalls AWS IoT Greengrass kann es nur im unsicheren Modus mit dem Flag ausgeführt werden. -i

-

Die folgenden Linux-Kernel-Konfigurationen müssen auf dem Gerät aktiviert sein:

-

Das Stammzertifikat für Amazon S3 AWS IoT muss im System Trust Store vorhanden sein.

-

Stream Manager benötigt zusätzlich zu den Basisspeicheranforderungen der AWS IoT Greengrass Core-Software die Laufzeit von Java 8 und mindestens 70 MB RAM. Stream Manager ist standardmäßig aktiviert, wenn Sie die Option Standardgruppenerstellung auf der AWS IoT Konsole verwenden. Stream Manager wird auf OpenWrt Distributionen nicht unterstützt.

-

Bibliotheken, die die AWS Lambda Laufzeit unterstützen, die für die Lambda-Funktionen erforderlich ist, die Sie lokal ausführen möchten. Erforderliche Bibliotheken müssen auf dem Core installiert und zur PATH-Umgebungsvariablen hinzugefügt werden. Auf einem Core können mehrere Bibliotheken installiert werden.

-

Python-Version 3.8 für Funktionen, die die Python 3.8-Laufzeit verwenden.

-

Python Version 3.7 für Funktionen, die die Laufzeit Python 3.7 verwenden.

-

Python Version 2.7 für Funktionen, die die Laufzeit Python 2.7 verwenden.

-

Node.js-Version 12.x für Funktionen, die die Node.js 12.x-Laufzeit verwenden.

-

Java Version 8 oder höher für Funktionen, die die Laufzeit Java 8 verwenden.

Das Ausführen von Java auf einer OpenWrt Distribution wird nicht offiziell unterstützt. Wenn Ihr OpenWrt Build jedoch Java-Unterstützung bietet, können Sie möglicherweise in Java verfasste Lambda-Funktionen auf Ihren Geräten ausführen. OpenWrt

Weitere Informationen zur AWS IoT Greengrass Unterstützung von Lambda-Laufzeiten finden Sie unter. Ausführen von Lambda-Funktionen auf dem AWS IoT Greengrass Core

-

Die folgenden Shell-Befehle (nicht die BusyBox Varianten) werden vom over-the-air (OTA-) Update-Agent benötigt:

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.10

-

Unterstützte Plattformen:

-

Architektur: Armv7l

-

Architektur: Armv8 (AArch64)

-

Architektur: Armv6l

-

Architektur: x86_64

-

Windows-, MacOS- und Linux-Plattformen können AWS IoT Greengrass in einem Docker-Container ausgeführt werden. Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Docker-Container.

Voraussetzungen:

-

Für die AWS IoT Greengrass Core-Software stehen mindestens 128 MB Festplattenspeicher zur Verfügung. Wenn Sie den OTA-Update-Agent verwenden, sind mindestens 400 MB erforderlich.

-

Der AWS IoT Greengrass Core-Software sind mindestens 128 MB RAM zugewiesen. Bei aktiviertem Stream-Manager beträgt das Minimum 198 MB RAM.

Stream Manager ist standardmäßig aktiviert, wenn Sie die Option Standardgruppenerstellung auf der AWS IoT Konsole verwenden, um Ihre Greengrass-Gruppe zu erstellen.

-

Linux-Kernel-Version:

-

Die Linux-Kernel-Version 4.4 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass mit Containern zu unterstützen.

-

Die Linux-Kernel-Version 3.17 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass ohne Container zu unterstützen. In dieser Konfiguration muss die standardmäßige Containerisierung der Lambda-Funktion für die Greengrass-Gruppe auf Kein Container gesetzt werden. Anweisungen finden Sie unter Festlegen der Standard-Containerisierung für Lambda-Funktionen in einer Gruppe.

-

GNU C Library (Glibc) Version 2.14 oder höher. OpenWrt Distributionen benötigen die Musl C Library Version 1.1.16 oder höher.

-

Das Verzeichnis /var/run muss auf dem Gerät vorhanden sein.

-

Die Dateien /dev/stdin, /dev/stdout und /dev/stderr müssen verfügbar sein.

-

Der Hard- und Softlink-Schutz muss auf dem Gerät aktiviert sein. Andernfalls AWS IoT Greengrass kann es nur im unsicheren Modus mit dem Flag ausgeführt werden. -i

-

Die folgenden Linux-Kernel-Konfigurationen müssen auf dem Gerät aktiviert sein:

-

Das Stammzertifikat für Amazon S3 AWS IoT muss im System Trust Store vorhanden sein.

-

Stream Manager benötigt zusätzlich zu den Basisspeicheranforderungen der AWS IoT Greengrass Core-Software die Laufzeit von Java 8 und mindestens 70 MB RAM. Stream Manager ist standardmäßig aktiviert, wenn Sie die Option Standardgruppenerstellung auf der AWS IoT Konsole verwenden. Stream Manager wird auf OpenWrt Distributionen nicht unterstützt.

-

Bibliotheken, die die AWS Lambda Laufzeit unterstützen, die für die Lambda-Funktionen erforderlich ist, die Sie lokal ausführen möchten. Erforderliche Bibliotheken müssen auf dem Core installiert und zur PATH-Umgebungsvariablen hinzugefügt werden. Auf einem Core können mehrere Bibliotheken installiert werden.

-

Python Version 3.7 für Funktionen, die die Laufzeit Python 3.7 verwenden.

-

Python Version 2.7 für Funktionen, die die Laufzeit Python 2.7 verwenden.

-

Node.js-Version 12.x für Funktionen, die die Node.js 12.x-Laufzeit verwenden.

-

Java Version 8 oder höher für Funktionen, die die Laufzeit Java 8 verwenden.

Die Ausführung von Java auf einer OpenWrt Distribution wird nicht offiziell unterstützt. Wenn Ihr OpenWrt Build jedoch Java-Unterstützung bietet, können Sie möglicherweise in Java verfasste Lambda-Funktionen auf Ihren Geräten ausführen. OpenWrt

Weitere Informationen zur AWS IoT Greengrass Unterstützung von Lambda-Laufzeiten finden Sie unter. Ausführen von Lambda-Funktionen auf dem AWS IoT Greengrass Core

-

Die folgenden Shell-Befehle (nicht die BusyBox Varianten) werden vom over-the-air (OTA-) Update-Agent benötigt:

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.9

-

Unterstützte Plattformen:

-

Architektur: Armv7l

-

Architektur: Armv8 (AArch64)

-

Architektur: Armv6l

-

Architektur: x86_64

-

Windows-, MacOS- und Linux-Plattformen können AWS IoT Greengrass in einem Docker-Container ausgeführt werden. Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Docker-Container.

Voraussetzungen:

-

Für die AWS IoT Greengrass Core-Software stehen mindestens 128 MB Festplattenspeicher zur Verfügung. Wenn Sie den OTA-Update-Agent verwenden, sind mindestens 400 MB erforderlich.

-

Der AWS IoT Greengrass Core-Software sind mindestens 128 MB RAM zugewiesen.

-

Linux-Kernel-Version:

-

Die Linux-Kernel-Version 4.4 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass mit Containern zu unterstützen.

-

Die Linux-Kernel-Version 3.17 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass ohne Container zu unterstützen. In dieser Konfiguration muss die standardmäßige Containerisierung der Lambda-Funktion für die Greengrass-Gruppe auf Kein Container gesetzt werden. Anweisungen finden Sie unter Festlegen der Standard-Containerisierung für Lambda-Funktionen in einer Gruppe.

-

GNU C Library (Glibc) Version 2.14 oder höher. OpenWrt Distributionen benötigen die Musl C Library Version 1.1.16 oder höher.

-

Das Verzeichnis /var/run muss auf dem Gerät vorhanden sein.

-

Die Dateien /dev/stdin, /dev/stdout und /dev/stderr müssen verfügbar sein.

-

Der Hard- und Softlink-Schutz muss auf dem Gerät aktiviert sein. Andernfalls AWS IoT Greengrass kann es nur im unsicheren Modus mit dem Flag ausgeführt werden. -i

-

Die folgenden Linux-Kernel-Konfigurationen müssen auf dem Gerät aktiviert sein:

-

Das Stammzertifikat für Amazon S3 AWS IoT muss im System Trust Store vorhanden sein.

-

Bibliotheken, die die AWS Lambda Laufzeit unterstützen, die für die Lambda-Funktionen erforderlich ist, die Sie lokal ausführen möchten. Erforderliche Bibliotheken müssen auf dem Core installiert und zur PATH-Umgebungsvariablen hinzugefügt werden. Auf einem Core können mehrere Bibliotheken installiert werden.

-

Python Version 2.7 für Funktionen, die die Laufzeit Python 2.7 verwenden.

-

Python Version 3.7 für Funktionen, die die Laufzeit Python 3.7 verwenden.

-

Node.js Version 6.10 oder höher für Funktionen, die die Laufzeit Node.js 6.10 verwenden.

-

Node.js Version 8.10 oder höher für Funktionen, die die Laufzeit Node.js 8.10 verwenden.

-

Java Version 8 oder höher für Funktionen, die die Laufzeit Java 8 verwenden.

Die Ausführung von Java auf einer OpenWrt Distribution wird nicht offiziell unterstützt. Wenn Ihr OpenWrt Build jedoch Java-Unterstützung bietet, können Sie möglicherweise in Java verfasste Lambda-Funktionen auf Ihren Geräten ausführen. OpenWrt

Weitere Informationen zur AWS IoT Greengrass Unterstützung von Lambda-Laufzeiten finden Sie unter. Ausführen von Lambda-Funktionen auf dem AWS IoT Greengrass Core

-

Die folgenden Shell-Befehle (nicht die BusyBox Varianten) werden vom over-the-air (OTA-) Update-Agent benötigt:

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

- GGC v1.8

-

-

Unterstützte Plattformen:

-

Architektur: ARMv7L; Betriebssystem: Linux

-

Architektur: x86_64; Betriebssystem: Linux

-

Architektur: Armv8 (AArch64); Betriebssystem: Linux

-

Windows-, MacOS- und Linux-Plattformen können AWS IoT Greengrass in einem Docker-Container ausgeführt werden. Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Docker-Container.

-

Linux-Plattformen können AWS IoT Greengrass mit dem Greengrass-Snap, der über Snapcraft erhältlich ist, eine Version von mit eingeschränkter Funktionalität ausführen. Weitere Informationen finden Sie unter AWS IoT Greengrass Snap-Software.

-

Die folgenden Elemente sind erforderlich:

-

Für die AWS IoT Greengrass Core-Software stehen mindestens 128 MB Festplattenspeicher zur Verfügung. Wenn Sie den OTA-Update-Agent verwenden, sind mindestens 400 MB erforderlich.

-

Der AWS IoT Greengrass Core-Software sind mindestens 128 MB RAM zugewiesen.

-

Linux-Kernel-Version:

-

Die Linux-Kernel-Version 4.4 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass mit Containern zu unterstützen.

-

Die Linux-Kernel-Version 3.17 oder höher ist erforderlich, um die Ausführung AWS IoT Greengrass ohne Container zu unterstützen. In dieser Konfiguration muss die standardmäßige Containerisierung der Lambda-Funktion für die Greengrass-Gruppe auf Kein Container gesetzt werden. Anweisungen finden Sie unter Festlegen der Standard-Containerisierung für Lambda-Funktionen in einer Gruppe.

-

GNU-C-Bibliothek (glibc) Version 2.14 oder höher.

-

Das Verzeichnis /var/run muss auf dem Gerät vorhanden sein.

-

Die Dateien /dev/stdin, /dev/stdout und /dev/stderr müssen verfügbar sein.

-

Der Hard- und Softlink-Schutz muss auf dem Gerät aktiviert sein. Andernfalls AWS IoT Greengrass kann sie nur im unsicheren Modus mit dem Flag ausgeführt werden. -i

-

Die folgenden Linux-Kernel-Konfigurationen müssen auf dem Gerät aktiviert sein:

-

Das Stammzertifikat für Amazon S3 AWS IoT muss im System Trust Store vorhanden sein.

-

Die folgenden Elemente sind zwingend erforderlich:

-

Bibliotheken, die die AWS Lambda Laufzeit unterstützen, die für die Lambda-Funktionen erforderlich ist, die Sie lokal ausführen möchten. Erforderliche Bibliotheken müssen auf dem Core installiert und zur PATH-Umgebungsvariablen hinzugefügt werden. Auf einem Core können mehrere Bibliotheken installiert werden.

-

Python Version 2.7 für Funktionen, die die Laufzeit Python 2.7 verwenden.

-

Node.js Version 6.10 oder höher für Funktionen, die die Laufzeit Node.js 6.10 verwenden.

-

Java Version 8 oder höher für Funktionen, die die Laufzeit Java 8 verwenden.

-

Die folgenden Shell-Befehle (nicht die BusyBox Varianten) werden vom over-the-air (OTA-) Update-Agent benötigt:

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

Informationen zu AWS IoT Greengrass Kontingenten (Limits) finden Sie unter Service Quotas in der Allgemeine Amazon Web Services-Referenz.

Preisinformationen finden Sie unter AWS IoT Greengrass -Preise und AWS IoT Core -Preise.

AWS IoT Greengrass lädt herunter

Sie können die folgenden Informationen zum Suchen und Herunterladen von Software für die Verwendung mit AWS IoT Greengrass einsehen.

AWS IoT Greengrass Kernsoftware

Die AWS IoT Greengrass Core-Software erweitert die AWS Funktionalität auf ein AWS IoT Greengrass Kerngerät und ermöglicht es lokalen Geräten, lokal auf die von ihnen generierten Daten zu reagieren.

- v1.11

-

- 1.11.6

-

Fehlerbehebungen und Verbesserungen:

-

Verbesserte Widerstandsfähigkeit bei plötzlichem Stromausfall während eines Einsatzes.

-

Es wurde ein Problem behoben, bei dem die Beschädigung von Stream Manager-Daten dazu führen konnte, dass die AWS IoT Greengrass Core-Software nicht gestartet werden konnte.

-

Es wurde ein Problem behoben, bei dem neue Client-Geräte in bestimmten Szenarien keine Verbindung zum Core herstellen konnten.

-

Es wurde ein Problem behoben, bei dem Stream-Manager-Streamnamen nicht enthalten konnten.log.

- 1.11.5

-

Fehlerbehebungen und Verbesserungen:

- 1.11.4

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem mit dem Stream Manager behoben, das Upgrades auf die AWS IoT Greengrass Core-Software v1.11.3 verhinderte. Wenn Sie den Stream Manager verwenden, um Daten in die Cloud zu exportieren, können Sie jetzt ein OTA-Update verwenden, um eine frühere v1.x-Version der AWS IoT Greengrass Core-Software auf v1.11.4 zu aktualisieren.

-

Allgemeine Leistungssteigerungen und Bugfixes.

- 1.11.3

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem behoben, das dazu führte, dass die AWS IoT Greengrass Core-Software, die auf einem Ubuntu-Gerät im Handumdrehen ausgeführt wurde, nach einem plötzlichen Stromausfall des Geräts nicht mehr reagierte.

-

Es wurde ein Problem behoben, das zu einer verzögerten Übermittlung von MQTT-Nachrichten an langlebige Lambda-Funktionen führte.

-

Es wurde ein Problem behoben, das dazu führte, dass MQTT-Nachrichten nicht korrekt gesendet wurden, wenn der maxWorkItemCount Wert auf einen Wert größer als gesetzt wurde. 1024

-

Es wurde ein Problem behoben, das dazu führte, dass der OTA-Update-Agent den in der keepAlive Eigenschaft in angegebenen KeepAlive MQTT-Zeitraum ignorierte. config.json

-

Allgemeine Leistungssteigerungen und Bugfixes.

Wenn Sie Stream Manager verwenden, um Daten in die Cloud zu exportieren, führen Sie kein Upgrade von einer früheren Version AWS IoT Greengrass v1.x auf die Core-Software v1.11.3 durch. Wenn Sie den Stream Manager zum ersten Mal aktivieren, empfehlen wir dringend, zuerst die neueste Version der AWS IoT Greengrass Core-Software zu installieren.

- 1.11.1

-

Fehlerbehebungen und Verbesserungen:

-

Es wurde ein Problem behoben, das zu einem erhöhten Speicherverbrauch für den Stream-Manager führte.

-

Es wurde ein Problem behoben, das dazu führte, dass der Stream-Manager die Sequenznummer des Streams auf zurücksetzte, 0 wenn das Greengrass-Core-Gerät länger als den angegebenen Zeitraum time-to-live (TTL) der Stream-Daten ausgeschaltet war.

-

Es wurde ein Problem behoben, das verhinderte, dass der Stream Manager Wiederholungsversuche, Daten in den zu exportieren, korrekt unterbrach. AWS Cloud

- 1.11.0

-

Neue Funktionen:

-

Ein Telemetrieagent auf dem Greengrass-Core sammelt lokale Telemetriedaten und veröffentlicht sie an. AWS Cloud Um die Telemetriedaten für die weitere Verarbeitung abzurufen, können Kunden eine EventBridge Amazon-Regel erstellen und ein Ziel abonnieren. Weitere Informationen finden Sie unter Erfassung von Telemetriedaten zur Systemintegrität von AWS IoT Greengrass Kerngeräten.

-

Eine lokale HTTP-API gibt eine Momentaufnahme des aktuellen Status der lokalen Arbeitsprozesse zurück, die von gestartet wurden AWS IoT Greengrass. Weitere Informationen finden Sie unter Aufrufen der lokalen Health Check-API.

-

Ein Stream-Manager exportiert automatisch Daten nach Amazon S3 und AWS IoT SiteWise.

Mit neuen Stream-Manager-Parametern können Sie bestehende Streams aktualisieren und den Datenexport anhalten oder fortsetzen.

-

Support für die Ausführung von Python 3.8.x Lambda-Funktionen auf dem Kern.

-

Eine neue ggDaemonPort Eigenschaft config.json, die verwendet wird, um die Greengrass-Core-IPC-Portnummer zu konfigurieren. Die Standard-Portnummer ist 8000.

Eine neue systemComponentAuthTimeout Eigenschaft, mit der Sie config.jsondas Timeout für die Greengrass-Core-IPC-Authentifizierung konfigurieren. Das Standard-Timeout beträgt 5000 Millisekunden.

-

Die maximale Anzahl von AWS IoT Geräten pro AWS IoT Greengrass Gruppe wurde von 200 auf 2500 erhöht.

Die maximale Anzahl von Abonnements pro Gruppe wurde von 1000 auf 10000 erhöht.

Weitere Informationen finden Sie unter AWS IoT Greengrass

Endpunkte und -Kontingente.

Fehlerbehebungen und Verbesserungen:

-

Allgemeine Optimierung, die die Speicherauslastung der Greengrass-Serviceprozesse reduzieren kann.

-

Ein neuer Laufzeitkonfigurationsparameter (mountAllBlockDevices) ermöglicht es Greengrass, Bind-Mounts zu verwenden, um alle Blockgeräte nach der Einrichtung von OverlayFS in einen Container zu mounten. Mit dieser Funktion wurde ein Problem behoben, das dazu führte, dass die Bereitstellung von Greengrass fehlschlug, wenn es sich /usr nicht in der / Hierarchie befindet.

-

Es wurde ein Problem behoben, das zu einem AWS IoT Greengrass Kernausfall führte, wenn /tmp es sich um einen Symlink handelt.

-

Es wurde ein Problem behoben, durch das der Greengrass Deployment Agent ungenutzte Modellartefakte für maschinelles Lernen aus dem mlmodel_public Ordner entfernen konnte.

-

Allgemeine Leistungssteigerungen und Bugfixes.

Um die AWS IoT Greengrass Core-Software auf Ihrem Core-Gerät zu installieren, laden Sie das Paket für Ihre Architektur und Ihr Betriebssystem (OS) herunter und folgen Sie dann den Schritten im Handbuch Erste Schritte.

AWS IoT Greengrass bietet auch andere Optionen für die Installation der AWS IoT Greengrass Core-Software. Sie können beispielsweise das Greengrass-Geräte-Setup verwenden, um Ihre Umgebung zu konfigurieren und die neueste Version der AWS IoT Greengrass Core-Software zu installieren. Oder Sie können auf unterstützten Debian-Plattformen den APT-Paketmanager verwenden, um die AWS IoT Greengrass Core-Software zu installieren oder zu aktualisieren. Weitere Informationen finden Sie unter Installieren Sie die AWS IoT Greengrass Core-Software..

- Extended life versions

-

- 1.10.5

-

Neue Funktionen in Version 1.10:

Fehlerbehebungen und Verbesserungen:

-

O ver-the-air (OTA) -Updates mit Hardware-Sicherheitsintegration können mit OpenSSL 1.1 konfiguriert werden.

-

Stream-Manager ist widerstandsfähiger gegen Dateidatenbeschädigung.

-

Es wurde ein Problem behoben, durch das auf Geräten mit Linux-Kernel 5.1 und höher ein Sysfs-Mount-Fehler verursacht wurde.

-

Eine neue mqttOperationTimeout Eigenschaft in config.json, mit der Sie das Timeout für Veröffentlichungs-, Abonnier- und Abmeldevorgänge in MQTT-Verbindungen festlegen. AWS IoT Core

-

Es wurde ein Problem behoben, das zu einem erhöhten Speicherverbrauch für den Stream-Manager führte.

-

Eine neue systemComponentAuthTimeout Eigenschaft, mit der Sie config.jsondas Timeout für die Greengrass-Core-IPC-Authentifizierung konfigurieren. Das Standard-Timeout beträgt 5000 Millisekunden.

-

Es wurde ein Problem behoben, das dazu führte, dass der OTA-Update-Agent den in der Eigenschaft in angegebenen KeepAlive MQTT-Zeitraum ignorierte. keepAlive config.json

-

Es wurde ein Problem behoben, das dazu führte, dass MQTT-Nachrichten nicht korrekt gesendet wurden, wenn der maxWorkItemCount Wert auf einen Wert größer als gesetzt wurde. 1024

-

Es wurde ein Problem behoben, das zu einer verzögerten Übermittlung von MQTT-Nachrichten an langlebige Lambda-Funktionen führte.

-

Es wurde ein Problem behoben, das dazu führte, dass die AWS IoT Greengrass Core-Software, die auf einem Ubuntu-Gerät im Handumdrehen ausgeführt wurde, nach einem plötzlichen Stromausfall des Geräts nicht mehr reagierte.

-

Allgemeine Leistungssteigerungen und Bugfixes.

Um die AWS IoT Greengrass Core-Software auf Ihrem Core-Gerät zu installieren, laden Sie das Paket für Ihre Architektur und Ihr Betriebssystem (OS) herunter und folgen Sie dann den Schritten im Handbuch Erste Schritte.

- 1.9.4

-

Neue Funktionen in Version 1.9:

-

Support für Lambda-Laufzeiten von Python 3.7 und Node.js 8.10. Lambda-Funktionen, die die Laufzeiten Python 3.7 und Node.js 8.10 verwenden, können jetzt auf einem Core ausgeführt werden. AWS IoT Greengrass (unterstützt AWS IoT Greengrass weiterhin die Laufzeiten Python 2.7 und Node.js 6.10.)

-

Optimierte MQTT-Verbindungen. Der Greengrass Core baut weniger Verbindungen mit dem AWS IoT Core auf. Diese Änderung kann Betriebskosten hinsichtlich Gebühren, die auf der Anzahl der Verbindungen basieren, senken.

-

Elliptic Curve (EC)-Schlüssel für den lokalen MQTT-Server. Der lokale MQTT-Server unterstützt EC-Schlüssel zusätzlich zu den RSA-Schlüsseln. (Das MQTT-Serverzertifikat verfügt über eine SHA-256-RSA-Signatur, unabhängig vom Schlüsseltyp.) Weitere Informationen finden Sie unter AWS IoT Greengrass zentrale Sicherheitsprinzipale.

-

Support für OpenWrt. AWS IoT Greengrass Die Kernsoftware v1.9.2 oder höher kann auf OpenWrt Distributionen mit Armv8- (AArch64) - und ARMv7L-Architekturen installiert werden. OpenWrt Unterstützt derzeit keine ML-Inferenz.

-

Support für ARMv6L. AWS IoT Greengrass Die Kernsoftware v1.9.3 oder höher kann auf Raspbian-Distributionen auf ARMv6L-Architekturen (z. B. auf Raspberry Pi Zero-Geräten) installiert werden.

-

OTA-Updates auf Port 443 mit ALPN. Greengrass-Kerne, die Port 443 für MQTT-Verkehr verwenden, unterstützen jetzt over-the-air (OTA) -Softwareupdates. AWS IoT Greengrass verwendet die TLS-Erweiterung Application Layer Protocol Network (ALPN), um diese Verbindungen zu aktivieren. Weitere Informationen finden Sie unter OTA-Updates der AWS IoT Greengrass Core-Software und Verbindungsherstellung auf Port 443 oder über einen Netzwerk-Proxy.

Um die AWS IoT Greengrass Core-Software auf Ihrem Core-Gerät zu installieren, laden Sie das Paket für Ihre Architektur und Ihr Betriebssystem (OS) herunter und folgen Sie dann den Schritten im Handbuch Erste Schritte.

- 1.8.4

-

Um die AWS IoT Greengrass Core-Software auf Ihrem Core-Gerät zu installieren, laden Sie das Paket für Ihre Architektur und Ihr Betriebssystem (OS) herunter und folgen Sie dann den Schritten im Handbuch Erste Schritte.

Mit dem Download dieser Software stimmen Sie der Greengrass Core-Software-Lizenzvereinbarung zu.

Informationen zu anderen Optionen für die Installation der AWS IoT Greengrass Core-Software auf Ihrem Gerät finden Sie unterInstallieren Sie die AWS IoT Greengrass Core-Software..

AWS IoT Greengrass Snap-Software

AWS IoT Greengrass Snap 1.11.x ermöglicht es Ihnen, eine eingeschränkte Version von AWS IoT Greengrass über praktische Softwarepakete zusammen mit allen erforderlichen Abhängigkeiten in einer containerisierten Umgebung auszuführen.

Der AWS IoT Greengrass Snap ist für AWS IoT Greengrass die Core-Software v1.11.x verfügbar. AWS IoT Greengrass bietet keinen Snap für v1.10.x. Nicht unterstützte Versionen erhalten keine Bugfixes oder Updates.

Der AWS IoT Greengrass Snap unterstützt keine Konnektoren und maschinelles Lernen (ML) -Inferenz.

Weitere Informationen finden Sie unter Ausführen von AWS IoT Greengrass in einem Snap.

AWS IoT Greengrass Docker-Software

AWS stellt ein Dockerfile und Docker-Images bereit, die Ihnen die Ausführung AWS IoT Greengrass in einem Docker-Container erleichtern.

- Dockerfile

-

Dockerfiles enthalten Quellcode für die Erstellung benutzerdefinierter Container-Images. AWS IoT Greengrass Images können so geändert werden, dass es auf unterschiedlichen Plattformarchitekturen ausgeführt werden kann. Es kann auch verkleinert werden. Weitere Anweisungen finden Sie in der README-Datei.

Laden Sie Ihre Zielversion der AWS IoT Greengrass Core-Software herunter.

- v1.11

-

- Extended life versions

-

- Docker-Image

-

Bei Docker-Images sind die AWS IoT Greengrass Core-Software und die zugehörigen Abhängigkeiten auf den Basis-Images von Amazon Linux 2 (x86_64) und Alpine Linux (x86_64, ARMv7L oder AArch64) installiert. Sie können vorgefertigte Bilder verwenden, um mit AWS IoT Greengrass zu experimentieren.

Am 30. Juni 2022 AWS IoT Greengrass wurde die Wartung für Docker-Images der AWS IoT Greengrass Core-Software v1.x eingestellt, die in Amazon Elastic Container Registry (Amazon ECR) und Docker Hub veröffentlicht wurden. Sie können diese Docker-Images weiterhin bis zum 30. Juni 2023, also 1 Jahr nach Ende der Wartung, von Amazon ECR und Docker Hub herunterladen. Nach dem Ende der Wartung am 30. Juni 2022 erhalten die Docker-Images der AWS IoT Greengrass Core-Software v1.x jedoch keine Sicherheitspatches oder Bugfixes mehr. Wenn Sie einen Produktions-Workload ausführen, der von diesen Docker-Images abhängt, empfehlen wir Ihnen, Ihre eigenen Docker-Images mithilfe der bereitgestellten Dockerfiles zu erstellen. AWS IoT Greengrass Weitere Informationen finden Sie unter AWS IoT Greengrass Version 1Wartungspolitik.

Laden Sie ein vorgefertigtes Image von Docker Hub oder Amazon Elastic Container Registry (Amazon ECR) herunter.

-

Verwenden Sie für Docker Hub das Versions-Tag, um eine bestimmte Version des Greengrass Docker-Images herunterzuladen. Um Tags für alle verfügbaren Images zu finden, überprüfen Sie die Seite Tags im Docker Hub.

-

Verwenden Sie für Amazon ECR das latest Tag, um die neueste verfügbare Version des Greengrass Docker-Images herunterzuladen. Weitere Informationen zum Auflisten verfügbarer Bildversionen und zum Herunterladen von Bildern von Amazon ECR finden Sie unterAusführen von AWS IoT Greengrass in einem Docker-Container.

Ab Version 1.11.6 der AWS IoT Greengrass Core-Software enthalten die Greengrass Docker-Images Python 2.7 nicht mehr, da Python 2.7 end-of-life im Jahr 2020 erreicht wurde und keine Sicherheitsupdates mehr erhält. Wenn Sie sich für ein Update auf diese Docker-Images entscheiden, empfehlen wir Ihnen, zu überprüfen, ob Ihre Anwendungen mit den neuen Docker-Images funktionieren, bevor Sie die Updates auf Produktionsgeräten bereitstellen. Wenn Sie Python 2.7 für Ihre Anwendung benötigen, die ein Greengrass Docker-Image verwendet, können Sie das Greengrass Dockerfile so ändern, dass es Python 2.7 für Ihre Anwendung enthält.

AWS IoT Greengrass stellt keine Docker-Images für die Core-Software v1.11.1 bereit. AWS IoT Greengrass

Standardmäßig können alpine-aarch64- und alpine-armv7l-Images nur auf ARM-basierten Hosts ausgeführt werden. Um diese Images auf einem x86-Host auszuführen, können Sie QEMU installieren und die QEMU-Bibliotheken auf dem Host mounten. Beispielsweise:

docker run --rm --privileged multiarch/qemu-user-static --reset -p yes

AWS IoT Greengrass Kern-SDK

Lambda-Funktionen verwenden das AWS IoT Greengrass Core-SDK, um lokal mit dem AWS IoT Greengrass Kern zu interagieren. Auf diese Weise können bereitgestellte Lambda-Funktionen:

-

Tauschen Sie MQTT-Nachrichten aus mit. AWS IoT Core

-

Tauschen Sie MQTT-Nachrichten mit Connectoren, Client-Geräten und anderen Lambda-Funktionen in der Greengrass-Gruppe aus.

-

Interagieren mit dem lokalen Shadow-Service.

-

Rufen Sie andere lokale Lambda-Funktionen auf.

-

Zugreifen auf geheime Ressourcen.

-

Interagieren Sie mit dem Stream-Manager.

Laden Sie das AWS IoT Greengrass Core SDK für Ihre Sprache oder Plattform von herunter. GitHub

Weitere Informationen finden Sie unter AWS IoT Greengrass Core-SDK.

Unterstützte Machine Learning-Laufzeiten und -Bibliotheken

Um auf einem Greengrass Core Inferenz durchzuführen, müssen Sie die Machine Learning-Laufzeit oder -Bibliothek für Ihren ML-Modelltyp installieren.

AWS IoT Greengrass unterstützt die folgenden ML-Modelltypen. Verwenden Sie diese Links, um Informationen zur Installation der Laufzeit oder Bibliothek für Ihren Modelltyp und Ihre Geräteplattform zu erhalten.

Beispiele für Machine Learning

AWS IoT Greengrass stellt Beispiele bereit, die Sie mit unterstützten ML-Laufzeiten und -Bibliotheken verwenden können. Diese Beispiele werden im Rahmen der Greengrass Core Software-Lizenzvereinbarung bereitgestellt.

- Deep learning runtime (DLR)

-

Laden Sie das Beispiel für Ihre Geräteplattform herunter:

Ein Tutorial, das das DLR-Beispiel verwendet, finden Sie unter So konfigurieren Sie optimierte Machine Learning-Inferenz mit der AWS Management Console.

- MXNet

-

Laden Sie das Beispiel für Ihre Geräteplattform herunter:

Ein Tutorial, das das MXNet-Beispiel verwendet, finden Sie unter So konfigurieren Sie Machine Learning-Inferenz mit der AWS Management Console.

- TensorFlow

-

Laden Sie das Tensorflow-Beispiel für Ihre Geräteplattform herunter. Dieses Beispiel funktioniert mit Raspberry Pi, NVIDIA Jetson TX2 und Intel Atom.

AWS IoT Greengrass ML-SDK-Software

AWS IoT Greengrass Machine Learning SDKDadurch können die von Ihnen Lambda Lambda-Funktionen ein lokales Machine-Learning-Modell verwenden und Daten zum Hochladen und Veröffentlichen an den ML-Feedback-Connector senden.

- v1.1.0

-

- v1.0.0

-

Wir freuen uns über Ihr Feedback. Um uns zu kontaktieren, besuche AWS re:POST und verwende das AWS IoT Greengrass Tag.