Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Funktionsweise von multiregionalen Schlüsseln

Sie beginnen mit der Erstellung eines symmetrischen oder asymmetrischen Primärschlüssels für mehrere Regionen in einem System, AWS-Region das dies AWS KMS unterstützt, z. B. US East (Nord-Virginia). Sie entscheiden nur, wenn Sie ihn erstellen, ob es sich bei einem Schlüssel um einen einzelregionalen Schlüssel oder um einen multiregionalen Schlüssel handelt. Sie können diese Eigenschaft später nicht ändern. Wie bei jedem KMS Schlüssel legen Sie eine Schlüsselrichtlinie für den Schlüssel mit mehreren Regionen fest, und Sie können Zuschüsse erstellen und Aliase und Tags für die Kategorisierung und Autorisierung hinzufügen. (Diese sind unabhängige Eigenschaften, die nicht gemeinsam genutzt oder mit anderen Schlüsseln synchronisiert werden.) Sie können Ihren multiregionalen Primärschlüssel in kryptografischen Operationen zur Verschlüsselung oder Signatur verwenden.

Sie können einen Primärschlüssel für mehrere Regionen in der AWS KMS Konsole oder mithilfe von erstellen, CreateKeyAPIwobei der Parameter auf gesetzt istMultiRegion. true Beachten Sie, dass multiregionale Schlüssel eine unverwechselbare Schlüssel-ID haben, die mit mrk- beginnt. Sie können das mrk- Präfix zur MRKs programmgesteuerten Identifizierung verwenden.

Wenn Sie möchten, können Sie den Primärschlüssel mit mehreren Regionen in einen oder mehrere Primärschlüssel in derselben AWS Partition replizieren, z. B. AWS-Regionen in Europa (Irland). Wenn Sie dies tun, AWS KMS wird in der angegebenen Region ein Replikatschlüssel mit derselben Schlüssel-ID und anderen gemeinsamen Eigenschaften wie der Primärschlüssel erstellt. Anschließend wird das Schlüsselmaterial sicher über die Regionsgrenze transportiert und dem neuen KMS Schlüssel in der Zielregion zugeordnet, alles innerhalb AWS KMS. Das Ergebnis sind zwei verwandte multiregionale Schlüssel – ein Primärschlüssel und ein Replikatschlüssel – die austauschbar verwendet werden können.

Sie können einen Replikatschlüssel für mehrere Regionen in der AWS KMS Konsole oder mithilfe von erstellen. ReplicateKeyAPI

Der resultierende Replikatschlüssel für mehrere Regionen ist ein voll funktionsfähiger KMS Schlüssel mit denselben gemeinsamen Eigenschaften wie der Primärschlüssel. In jeder anderen Hinsicht handelt es sich um einen unabhängigen KMS Schlüssel mit eigener Beschreibung, Schlüsselrichtlinie, Zuweisungen, Aliasnamen und Tags. Das Aktivieren oder Deaktivieren eines multiregionalen Schlüssels hat keine Auswirkungen auf verwandte multiregionale Schlüssel. Sie können Primär- und Replikatschlüssel unabhängig von einander in kryptografischen Operationen verwenden oder deren Verwendung koordinieren. Beispielsweise können Sie Daten mit dem Primärschlüssel in der Region USA Ost (Nord-Virginia) verschlüsseln, die Daten in die Region Europa (Irland) verschieben und die Daten mit dem Replikatschlüssel entschlüsseln.

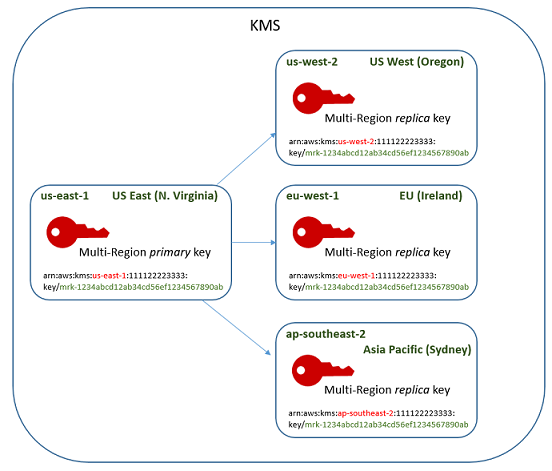

Verwandte multiregionale Schlüssel haben dieselbe Schlüssel-ID. Ihr Schlüssel ARNs (Amazon-Ressourcennamen) unterscheidet sich nur im Feld Region. Beispielsweise könnten der Primärschlüssel und die Replikatschlüssel für mehrere Regionen den folgenden Beispielschlüssel haben. ARNs Die Schlüssel-ID — das letzte Element im Schlüssel ARN — ist identisch. Beide Schlüssel haben die eindeutige Schlüssel-ID von Schlüsseln mit mehreren Regionen, die wie folgt beginnt mrk-.

Primary key: arn:aws:kms:us-east-1:111122223333:key/mrk-1234abcd12ab34cd56ef12345678990ab Replica key: arn:aws:kms:eu-west-1:111122223333:key/mrk-1234abcd12ab34cd56ef12345678990ab

Für die Interoperabilität ist dieselbe Schlüssel-ID erforderlich. Beim Verschlüsseln wird die Schlüssel-ID des Schlüssels an den KMS Chiffretext AWS KMS gebunden, sodass der Chiffretext nur mit diesem KMS Schlüssel oder einem Schlüssel mit derselben Schlüssel-ID entschlüsselt werden kann. KMS Diese Funktion macht auch verwandte multiregionale Schlüssel leicht zu erkennen und erleichtert die austauschbare Verwendung. Wenn Sie sie beispielsweise in einer Anwendung verwenden, können Sie auf verwandte multiregionale Schlüssel anhand ihrer geteilten Schlüssel-ID verweisen. Geben Sie dann, falls erforderlich, die Region an oder um sie voneinander zu unterscheiden. ARN

Wenn sich Ihre Datenanforderungen ändern, können Sie den Primärschlüssel auf andere AWS-Regionen in derselben Partition replizieren, z. B. auf USA West (Oregon) und Asien-Pazifik (Sydney). Das Ergebnis sind vier verknüpfte Schlüssel für mehrere Regionen mit demselben Schlüsselmaterial und demselben SchlüsselIDs, wie in der folgenden Abbildung dargestellt. Sie verwalten die Schlüssel unabhängig voneinander. Sie können sie unabhängig voneinander oder koordiniert verwenden. Beispielsweise können Sie Daten mit dem Replikatschlüssel in Asien-Pazifik (Sydney) verschlüsseln, die Daten nach USA West (Oregon) verschieben und mit dem Replikatschlüssel in USA West (Oregon) entschlüsseln.

Weitere Überlegungen für multiregionalen Schlüssel sind die folgenden:

Synchronisieren gemeinsam genutzter Eigenschaften — Wenn sich eine gemeinsame Eigenschaft der Schlüssel für mehrere Regionen ändert, AWS KMS wird die Änderung vom Primärschlüssel automatisch auf alle zugehörigen Replikatschlüssel synchronisiert. Sie können eine Synchronisation von gemeinsam genutzten Eigenschaften nicht anfordern oder erzwingen. AWS KMS erkennt und synchronisiert alle Änderungen für Sie. Sie können die Synchronisation jedoch überprüfen, indem Sie das SynchronizeMultiRegionKeyEreignis in den CloudTrail Protokollen verwenden.

Wenn Sie beispielsweise die automatische Schlüsselrotation für einen symmetrischen Primärschlüssel mit mehreren Regionen aktivieren, wird diese Einstellung auf alle zugehörigen Replikatschlüssel AWS KMS kopiert. Wenn das Schlüsselmaterial gedreht wird, wird die Drehung zwischen allen verwandten multiregionalen Schlüsseln synchronisiert, sodass sie weiterhin dasselbe aktuelle Schlüsselmaterial haben und Zugriff auf alle älteren Versionen des Schlüsselmaterials haben. Wenn Sie einen neuen Replikatschlüssel erstellen, verfügt er über dasselbe aktuelle Schlüsselmaterial aller verwandten multiregionalen Schlüssel und Zugriff auf alle vorherigen Versionen des Schlüsselmaterials. Details hierzu finden Sie unter Rotating multi-Region keys.

Ändern des Primärschlüssels – Jeder Satz von multiregionalen Schlüsseln muss genau einen Primärschlüssel haben. Der Primärschlüssel ist der einzige Schlüssel, der repliziert werden kann. Er ist auch die Quelle der gemeinsamen Eigenschaften seiner Replikatschlüssel. Sie können jedoch den Primärschlüssel in ein Replikat ändern und einen der Replikatschlüssel als Primärschlüssel heraufstufen. Sie können dies tun, damit Sie einen multiregionalen Primärschlüssel aus einer bestimmten Region löschen oder den Primärschlüssel in einer Region näher an den Projektadministratoren platzieren können. Details hierzu finden Sie unter Ändern Sie den Primärschlüssel in einer Reihe von Schlüsseln für mehrere Regionen.

Löschen von Schlüsseln mit mehreren Regionen — Wie bei allen KMS Schlüsseln müssen Sie das Löschen von Schlüsseln mit mehreren Regionen planen, bevor Sie sie löschen. AWS KMS Solange der Schlüssel zur Löschung ansteht, können Sie ihn nicht in kryptografischen Operationen verwenden. Ein Primärschlüssel mit mehreren Regionen AWS KMS wird jedoch erst gelöscht, wenn alle zugehörigen Replikatschlüssel gelöscht wurden. Details hierzu finden Sie unter Deleting multi-Region keys.