Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verbinden einer EC2 Amazon-Instance mit dem Amazon Neptune-Cluster im selben VPC

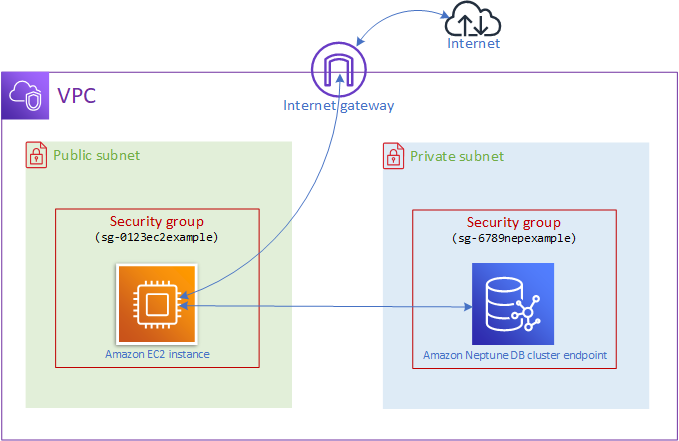

Eine der häufigsten Möglichkeiten, eine Verbindung zu einer Neptune-Datenbank herzustellen, ist von einer EC2 Amazon-Instance aus, die sich in Ihrem VPC Neptune-DB-Cluster befindet. Die EC2 Instance könnte beispielsweise einen Webserver ausführen, der eine Verbindung zum Internet herstellt. In diesem Fall hat nur die EC2 Instance Zugriff auf den Neptune DB-Cluster und das Internet hat nur Zugriff auf die EC2 Instance:

Um diese Konfiguration zu aktivieren, müssen Sie die richtigen VPC Sicherheitsgruppen und Subnetzgruppen eingerichtet haben. Der Webserver wird in einem öffentlichen Subnetz gehostet, damit er im öffentlichen Internet erreicht werden kann. Die Neptune-Cluster-Instance wird aus Sicherheitsgründen in einem privaten Subnetz gehostet. Siehe Richten Sie das Amazon einVPC, in dem sich Ihr Amazon Neptune Neptune-DB-Cluster befindet.

Damit die EC2 Amazon-Instance beispielsweise über den Port eine Verbindung zu Ihrem Neptune-Endpunkt herstellen kann8182, müssen Sie dafür eine Sicherheitsgruppe einrichten. Wenn Ihre EC2 Amazon-Instance beispielsweise eine Sicherheitsgruppe mit dem Namen verwendetec2-sg1, müssen Sie eine weitere EC2 Amazon-Sicherheitsgruppe (sagen wirdb-sg1) erstellen, die Eingangsregeln für den Port hat 8182 ec2-sg1 und deren Quelle ist. Fügen Sie anschließend db-sg1 zu Ihrem Neptune-Cluster hinzu, um die Verbindung zuzulassen.

Nachdem Sie die EC2 Amazon-Instance erstellt haben, können Sie sich mit Ihrem Neptune-DB-Cluster anmelden SSH und eine Verbindung zu ihr herstellen. Informationen zum Herstellen einer Verbindung mit SSH einer EC2 Instance finden Sie unter Connect to your Linux Instance im EC2Amazon-Benutzerhandbuch.

Wenn Sie eine Linux- oder macOS-Befehlszeile verwenden, um eine Verbindung mit der EC2 Instance herzustellen, können Sie den SSH Befehl aus dem SSHAccessElement in den Outputs-Bereich des AWS CloudFormation Stacks einfügen. Sie müssen die PEM Datei im aktuellen Verzeichnis haben und die PEM Dateiberechtigungen müssen auf 400 (chmod 400 ) gesetzt sein.keypair.pem

Um ein VPC mit privaten und öffentlichen Subnetzen zu erstellen

Melden Sie sich bei der an AWS Management Console und öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. Wählen Sie in der oberen rechten Ecke von die Region aus AWS Management Console, VPC in der Sie Ihr Konto erstellen möchten.

Wählen Sie im VPCDashboard die Option Launch VPC Wizard aus.

-

Füllen Sie den Bereich VPCEinstellungen auf der VPC Seite „Erstellen“ aus:

Wählen Sie unter Zu erstellende Ressourcen VPC die Option Subnetze usw. aus.

Lassen Sie das Standard-Namens-Tag unverändert oder geben Sie einen Namen Ihrer Wahl ein. Sie können auch das Kontrollkästchen Automatisch generieren deaktivieren, um die Generierung von Namens-Tags zu deaktivieren.

Belassen Sie den IPv4 CIDR Blockwert bei.

10.0.0.0/16Belassen Sie den IPv6 CIDR Blockwert bei Kein IPv6 CIDR Block.

Übernehmen Sie für Tenancy den Wert Standard.

Belassen Sie die Anzahl der Availability Zones (AZs) bei 2.

Lassen Sie NATGateways ($) auf None stehen, es sei denn, Sie benötigen ein oder mehrere NAT Gateways.

Setzen Sie VPCEndpoints auf Keine, es sei denn, Sie verwenden Amazon S3.

Sowohl DNSHostnamen aktivieren als auch DNSAuflösung aktivieren sollten aktiviert sein.

Wählen Sie Erstellen VPC.