Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS Outposts Konnektivität zu AWS Regionen

AWS Outposts unterstützt Wide Area Network-Konnektivität (WAN) über die Service Link-Verbindung.

Inhalt

Konnektivität über Service Link

Der Service-Link ist eine notwendige Verbindung zwischen Ihren Outposts und der AWS Region (oder Heimatregion). Es ermöglicht die Verwaltung der Outposts und den Verkehrsaustausch von und zur AWS Region. Der Service Link nutzt einen verschlüsselten Satz von VPN Verbindungen, um mit der Heimatregion zu kommunizieren.

Nachdem die Service Link-Verbindung hergestellt wurde, ist Ihr Outpost betriebsbereit und wird von verwaltet. AWS Der Service Link ermöglicht den folgenden Datenverkehr:

-

VPCKundenverkehr zwischen dem Outpost und allen verbundenen VPCs Unternehmen.

-

Outposts Verwaltungsdatenverkehr wie Ressourcenmanagement, Ressourcenüberwachung sowie Firmware- und Softwareupdates.

In den folgenden Schritten werden der Einrichtungsprozess für den Service Link und die Verbindungsoptionen erläutert.

-

Nachdem Sie Ihre Outposts-Racks bestellt haben, AWS kontaktiert SieVLAN, um die IP-Adresse und das IPs Infrastruktur-Subnetz zu sammeln. BGP Weitere Informationen finden Sie unter Lokale Netzwerkkonnektivität.

-

AWS Konfiguriert während der Installation den Service Link auf dem Outpost auf der Grundlage der von Ihnen angegebenen Informationen.

-

Sie konfigurieren Ihre lokalen Netzwerkgeräte, wie Router, so, dass sie über Konnektivität eine Verbindung zu jedem Outpost-Netzwerkgerät herstellen. BGP Informationen zu Service LinkVLAN, IP und BGP Konnektivität finden Sie unter. Netzwerk

-

Sie konfigurieren Ihre Netzwerkgeräte wie Firewalls so, dass Ihre Outposts auf die AWS Region oder Heimatregion zugreifen können. AWS Outposts nutzt das Subnetz der Service Link-Infrastruktur IPs, um VPN Verbindungen herzustellen und die Steuerung und den Datenverkehr mit der Region auszutauschen. Der Service Link-Aufbau wird immer vom Outpost aus initiiert. Mit einer der folgenden Optionen können Sie Service VPN Link-Verbindungen zwischen Ihren Outposts und der AWS Region herstellen:

-

Öffentliches Internet

Für diese Option muss das Subnetz IPs der AWS Outposts Service Link-Infrastruktur Zugriff auf die öffentlichen IP-Bereiche Ihrer AWS Region oder Heimatregion haben. Sie müssen AWS Region public IPs oder 0.0.0.0/0 auf Netzwerkgeräten wie Ihrer Firewall zulassen.

-

AWS Direct Connect (DX) öffentlich VIFs

Für diese Option muss das Subnetz IPs der AWS Outposts Service Link-Infrastruktur über den DX-Dienst Zugriff auf die öffentlichen IP-Bereiche Ihrer AWS Region oder Heimatregion haben. Sie müssen AWS Region public IPs oder 0.0.0.0/0 auf Netzwerkgeräten wie Ihrer Firewall zulassen.

-

Private Konnektivität

Weitere Informationen finden Sie unter Private Service Link-Konnektivität mit. VPC

-

Anmerkung

-

Wenn Sie auf Ihren Firewalls nur die AWS Region öffentlich IPs (statt 0.0.0.0/0) auf die Zulassungsliste setzen möchten, müssen Sie sicherstellen, dass Ihre Firewallregeln den aktuellen IP-Adressbereichen up-to-date entsprechen. Weitere Informationen finden Sie unter AWS IP-Adressbereiche im VPCAmazon-Benutzerhandbuch.

Sie können die während des Bestellvorgangs angegebene Service-Link-Konfiguration nicht ändern.

Anforderungen an die maximale Übertragungseinheit (MTU) für den Service Link

Die maximale Übertragungseinheit (MTU) einer Netzwerkverbindung entspricht der Größe des größten zulässigen Pakets, das über die Verbindung übertragen werden kann, in Byte. Das Netzwerk muss 1500 Byte MTU zwischen dem Outpost und den Service Link-Endpunkten in der übergeordneten Region unterstützen. AWS Informationen zu den Anforderungen MTU zwischen einer Instance im Outpost und einer Instance in der AWS Region über den Service-Link finden Sie unter Network maximum transmission unit (MTU) für Ihre EC2 Amazon-Instance im EC2Amazon-Benutzerhandbuch.

Empfehlungen für die Bandbreite von Service Links

Für eine optimale Benutzererfahrung und Ausfallsicherheit AWS müssen Sie redundante Konnektivität mit mindestens 500 Mbit/s für jedes Compute-Rack und eine maximale Round-Trip-Latenz von 175 ms für die Service Link-Verbindung zur AWS Region verwenden. Sie können AWS Direct Connect oder eine Internetverbindung für den Service Link verwenden. Die Mindestanforderungen von 500 Mbit/s und die maximale Roundtrip-Zeit für die Service Link-Verbindung ermöglichen es Ihnen, EC2 Amazon-Instances zu starten, EBS Amazon-Volumes anzuhängen und auf AWS Services wie Amazon EKSEMR, Amazon und CloudWatch Metriken mit optimaler Leistung zuzugreifen.

Die Bandbreitenanforderungen für Outposts variieren aufgrund der folgenden Merkmale:

-

Anzahl der AWS Outposts Racks und Kapazitätskonfigurationen

-

Workload-Merkmale wie AMI Größe, Anwendungselastizität, Burst-Geschwindigkeitsanforderungen und VPC Amazon-Traffic in die Region

Wenden Sie sich an Ihren AWS Vertriebsmitarbeiter oder APN Partner, um eine individuelle Empfehlung zur für Ihre Anforderungen erforderlichen Service-Link-Bandbreite zu erhalten.

Firewalls und der Service Link

In diesem Abschnitt werden Firewallkonfigurationen und die Service-Link-Verbindung beschrieben.

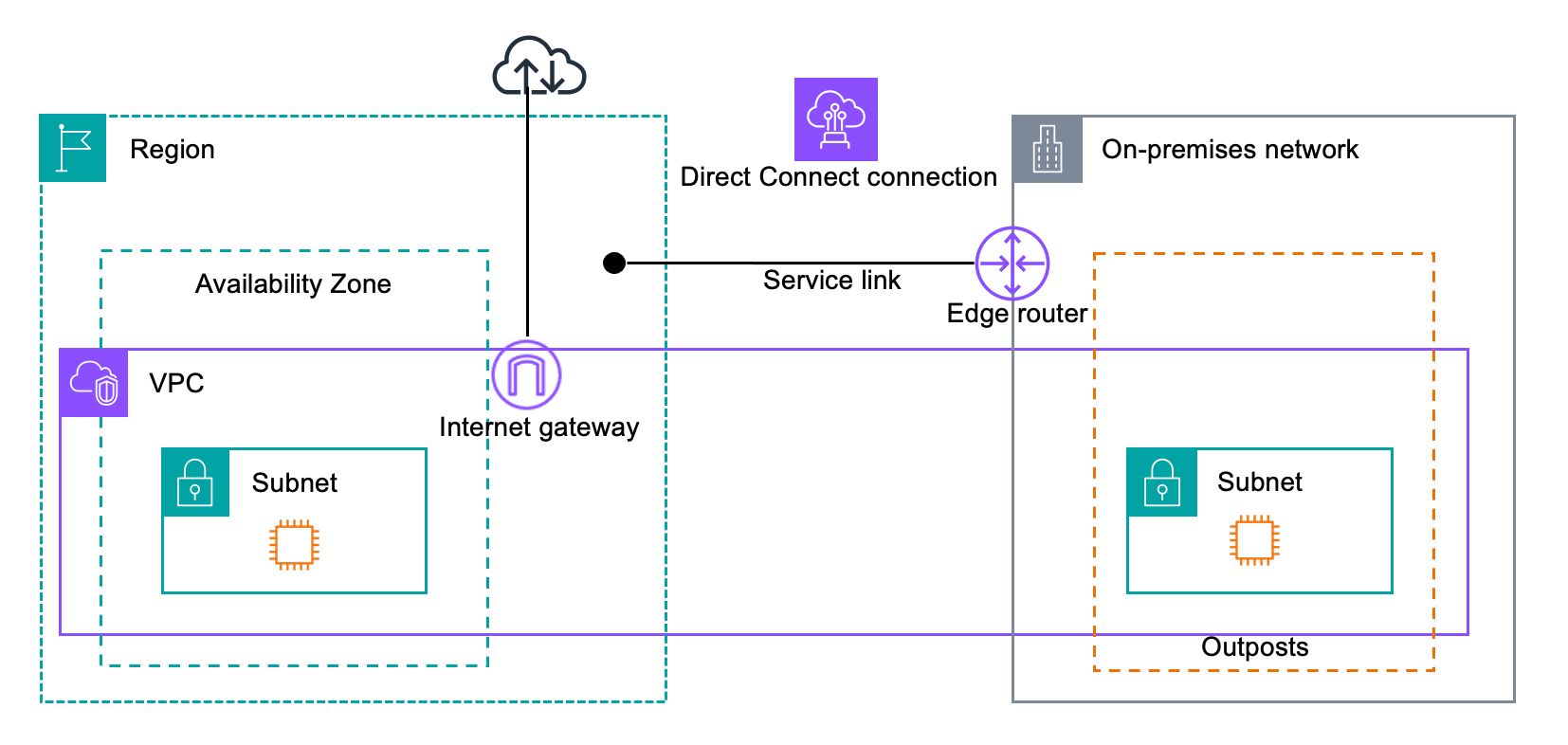

In der folgenden Abbildung erweitert die Konfiguration den Amazon VPC von der AWS Region bis zum Außenposten. Eine AWS Direct Connect öffentliche virtuelle Schnittstelle ist die Service Link-Verbindung. Der folgende Datenverkehr wird über den Service Link und die AWS Direct Connect -Verbindung abgewickelt:

-

Verwaltung des Datenverkehrs zum Outpost über den Service Link

-

Verkehr zwischen dem Außenposten und allen damit verbundenen VPCs

Wenn Sie mit Ihrer Internetverbindung eine Stateful-Firewall verwenden, um die Konnektivität vom öffentlichen Internet zum Service Link einzuschränkenVLAN, können Sie alle eingehenden Verbindungen blockieren, die über das Internet initiiert werden. Das liegt daran, dass die Dienstverbindung nur vom Außenposten zur Region VPN initiiert wird, nicht von der Region zum Außenposten.

Wenn Sie eine Firewall verwenden, um die Konnektivität über den Service Link einzuschränkenVLAN, können Sie alle eingehenden Verbindungen blockieren. Sie müssen ausgehende Verbindungen von der AWS Region zurück zum Outpost gemäß der folgenden Tabelle zulassen. Wenn die Firewall zustandsorientiert ist, sollten ausgehende Verbindungen vom Outpost, die erlaubt sind, d. h. vom Outpost initiiert wurden, wieder zugelassen werden.

| Protokoll | Quell-Port | Quelladresse | Ziel-Port | Zieladresse |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts Service-Link /26 |

443 |

AWS Outposts Die Region ist öffentlich IPs |

TCP |

1025-65535 |

AWS Outposts Servicelink /26 |

443 |

AWS Outposts Die Region ist öffentlich IPs |

Anmerkung

Instances in einem Outpost können den Service-Link nicht verwenden, um mit Instances in anderen Outposts zu kommunizieren. Nutzen Sie das Routing über das lokale Gateway oder die lokale Netzwerkschnittstelle, um zwischen Outposts zu kommunizieren.

AWS Outposts Die Racks sind außerdem mit redundanter Stromversorgung und Netzwerkausrüstung ausgestattet, einschließlich lokaler Gateway-Komponenten. Weitere Informationen finden Sie unter Resilienz in AWS Outposts.

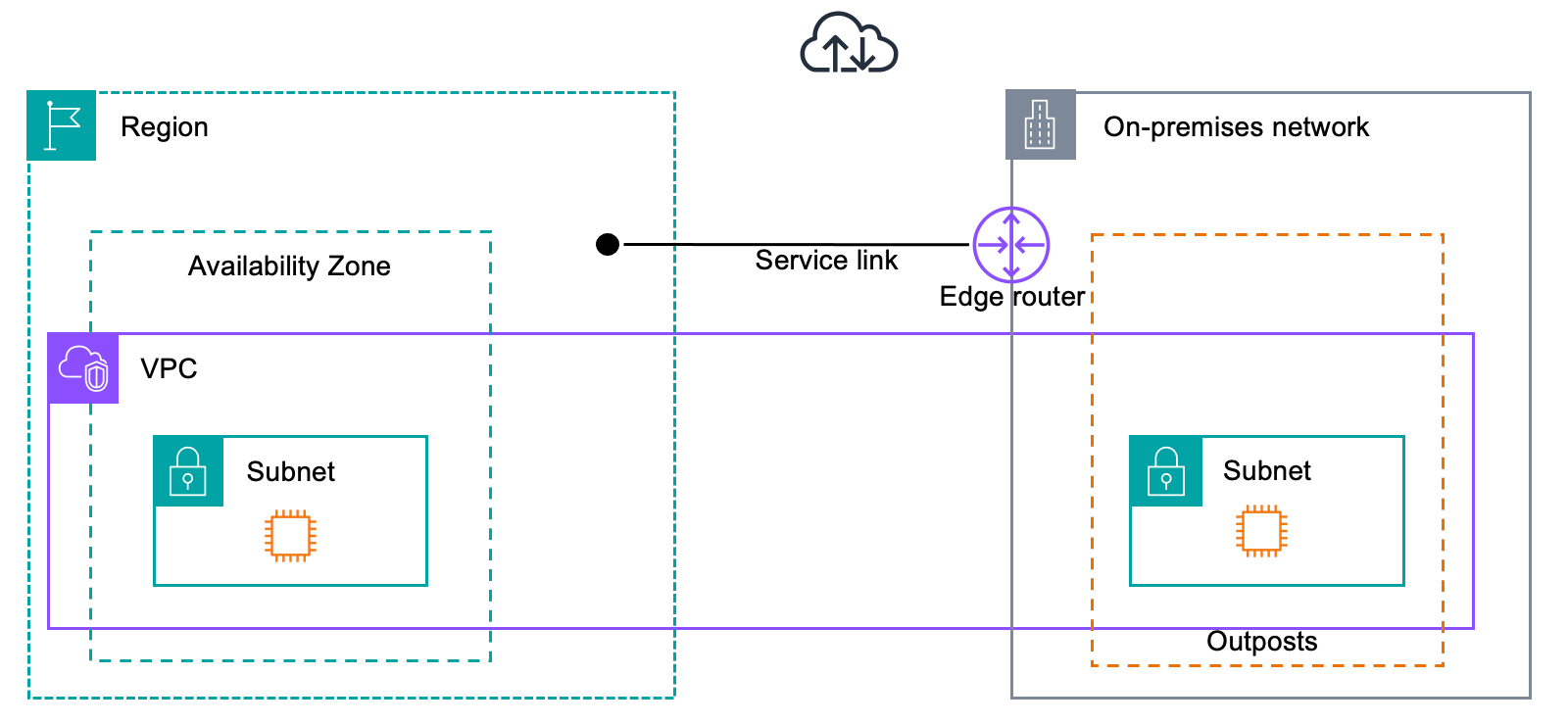

Private Service Link-Konnektivität mit VPC

Sie können die Option für private Konnektivität in der Konsole auswählen, wenn Sie Ihren Outpost erstellen. Wenn Sie dies tun, wird nach der Installation des Outpost eine Service VPN Link-Verbindung über ein von Ihnen VPC festgelegtes UND-Subnetz hergestellt. Dies ermöglicht private Konnektivität über das VPC und minimiert die Gefährdung durch das öffentliche Internet.

Voraussetzungen

Die folgenden Voraussetzungen sind erforderlich, bevor Sie die private Konnektivität für Ihren Outpost konfigurieren können:

-

Sie müssen Berechtigungen für eine IAM Entität (Benutzer oder Rolle) konfigurieren, damit der Benutzer oder die Rolle die dienstbezogene Rolle für private Konnektivität erstellen kann. Die IAM Entität benötigt die Erlaubnis, auf die folgenden Aktionen zuzugreifen:

-

iam:CreateServiceLinkedRoleaufarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

iam:PutRolePolicyaufarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

ec2:DescribeVpcs -

ec2:DescribeSubnets

Weitere Informationen erhalten Sie unter Identitäts- und Zugriffsmanagement () für IAM AWS Outposts und Mit Diensten verknüpfte Rollen für AWS Outposts.

-

-

Erstellen Sie im selben AWS Konto und in derselben Availability Zone wie Ihr Outpost eine VPC private Konnektivität mit einem Subnetz /25 oder höher, das nicht mit 10.1.0.0/16 in Konflikt steht. Beispiel: Sie könnten 10.2.0.0/16 verwenden.

-

Erstellen Sie eine AWS Direct Connect Verbindung, eine private virtuelle Schnittstelle und ein virtuelles privates Gateway, damit Ihr lokaler Outpost auf die zugreifen kann. VPC Wenn die AWS Direct Connect Verbindung über ein anderes AWS Konto als Ihr Konto erfolgtVPC, finden Sie weitere Informationen unter Kontenübergreifendes Zuordnen eines virtuellen privaten Gateways im AWS Direct Connect Benutzerhandbuch.

-

Machen Sie das Subnetz CIDR in Ihrem lokalen Netzwerk bekannt. Sie können es verwenden AWS Direct Connect , um dies zu tun. Weitere Informationen finden Sie unter AWS Direct Connect Virtuelle Schnittstellen und Arbeiten mit AWS Direct Connect -Gateways im AWS Direct Connect -Benutzerhandbuch.

Sie können die Option für private Konnektivität auswählen, wenn Sie Ihren Outpost in der AWS Outposts -Konsole erstellen. Detaillierte Anweisungen finden Sie unter Eine Bestellung für ein Outposts-Rack erstellen.

Anmerkung

Um die private Verbindungsoption auszuwählen, wenn sich Ihr Outposts im PENDINGStatus befindet, wählen Sie in der Konsole Außenposten und dann Ihren Außenposten aus. Wählen Sie Aktionen, Private Konnektivität hinzufügen und folgen Sie den Schritten.

Nachdem Sie die private Verbindungsoption für Ihren Outpost ausgewählt haben, AWS Outposts wird automatisch eine dienstbezogene Rolle in Ihrem Konto erstellt, die es dem Unternehmen ermöglicht, die folgenden Aufgaben in Ihrem Namen zu erledigen:

-

Erstellt Netzwerkschnittstellen in dem von Ihnen angegebenen Subnetz und VPC erstellt eine Sicherheitsgruppe für die Netzwerkschnittstellen.

-

Erteilt dem AWS Outposts Dienst die Berechtigung, die Netzwerkschnittstellen an eine Service Link-Endpunktinstanz im Konto anzuhängen.

-

Hängt die Netzwerkschnittstellen vom Konto aus an die Service Link-Endpunkt-Instances an.

Weitere Informationen zur serviceverknüpften Rolle finden Sie unter Mit Diensten verknüpfte Rollen für AWS Outposts.

Wichtig

Nachdem Ihr Outpost installiert ist, bestätigen Sie von Ihrem Outpost aus die Konnektivität mit dem privaten Bereich IPs in Ihrem Subnetz.

Redundante Internetverbindungen

Wenn Sie die Konnektivität zwischen Ihrem Outpost und der AWS Region aufbauen, empfehlen wir Ihnen, mehrere Verbindungen einzurichten, um eine höhere Verfügbarkeit und Ausfallsicherheit zu gewährleisten. Weitere Informationen finden Sie unter AWS Direct Connect -Resiliency-Empfehlungen

Wenn Sie Konnektivität zum öffentlichen Internet benötigen, können Sie redundante Internetverbindungen und verschiedene Internetanbieter verwenden, genau wie bei Ihren vorhandenen On-Premises-Workloads.