Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Fähigkeit 1. Bereitstellung eines sicheren Zugangs für Entwickler und Datenwissenschaftler zu generativer KI FMs (Modellinferenz)

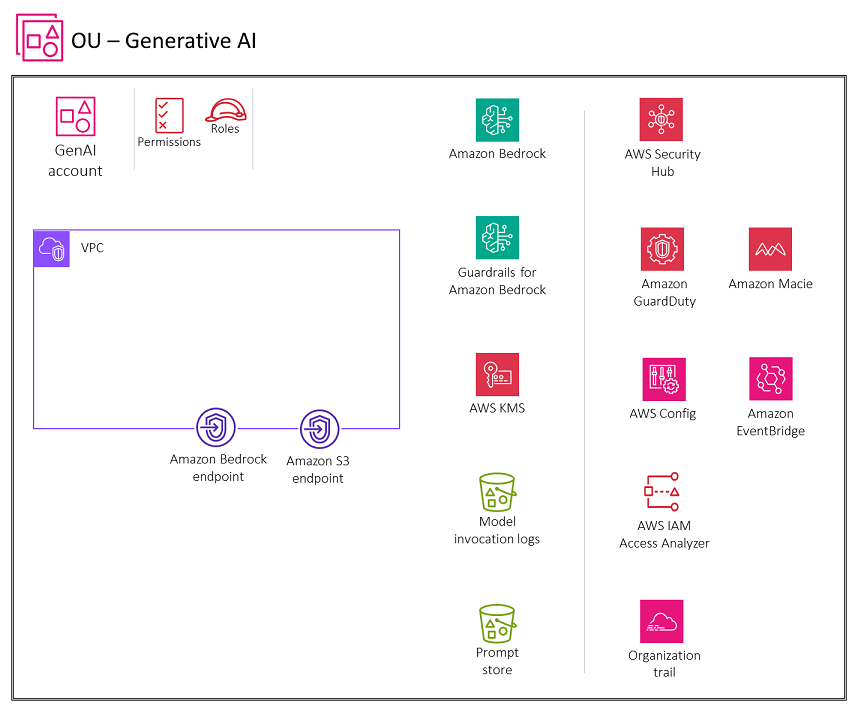

Das folgende Architekturdiagramm veranschaulicht die AWS Dienste, die für das Generative AI-Konto für diese Funktion empfohlen werden. Der Umfang dieser Funktion besteht darin, Benutzern Zugriff auf Basismodelle (FMs) für Chat und Bilderzeugung zu gewähren.

Das Generative AI-Konto ist der Sicherung der generativen KI-Funktionalität durch die Verwendung von Amazon Bedrock gewidmet. Wir werden dieses Konto (und das Architekturdiagramm) mit Funktionen in diesem Handbuch ausarbeiten. Das Konto umfasst Dienste zum Speichern von Konversationen für Benutzer und zum Verwalten eines Sofortspeichers. Das Konto umfasst auch Sicherheitsdienste zur Implementierung von Sicherheitsvorkehrungen und zentralisierter Sicherheitsverwaltung. Benutzer können Verbundzugriff erhalten, indem sie einen Identitätsanbieter (IdP) verwenden, um sicher auf eine virtuelle private Cloud (VPC) im Generative AI-Konto zuzugreifen. AWS PrivateLink unterstützt private Konnektivität von Ihren VPC zu Amazon Bedrock Endpoint Services. Sie sollten einen Amazon S3-Gateway-Endpunkt für die Modellaufrufprotokolle erstellen und in Amazon S3 den Bucket speichern, für den die VPC Umgebung konfiguriert ist, für den Zugriff konfiguriert ist. Sie sollten auch einen Amazon CloudWatch Logs-Gateway-Endpunkt für die CloudWatch Protokolle erstellen, für deren Zugriff die VPC Umgebung konfiguriert ist.

Begründung

Wenn Benutzern Zugriff auf generative KI gewährt wird, FMs können sie fortschrittliche Modelle für Aufgaben wie die Verarbeitung natürlicher Sprache, die Bilderzeugung und die Steigerung der Effizienz und Entscheidungsfindung verwenden. Dieser Zugang fördert die Innovation innerhalb eines Unternehmens, da die Mitarbeiter mit neuen Anwendungen experimentieren und innovative Lösungen entwickeln können, was letztendlich die Produktivität verbessert und Wettbewerbsvorteile bietet. Dieser Anwendungsfall entspricht Scope 3 der Generative AI Security Scoping

Wenn Sie Benutzern Zugriff auf die generative KI FMs in Amazon Bedrock gewähren, sollten Sie die folgenden wichtigen Sicherheitsaspekte berücksichtigen:

-

Sicherer Zugriff auf den Modellaufruf, den Konversationsverlauf und den Prompt-Speicher

-

Verschlüsselung von Konversationen und Speichern von Eingabeaufforderungen

-

Überwachung im Hinblick auf potenzielle Sicherheitsrisiken, wie z. B. die unverzügliche Eingabe oder die Offenlegung vertraulicher Informationen

Im nächsten Abschnitt werden diese Sicherheitsüberlegungen und die generative KI-Funktionalität erörtert.

Sicherheitsüberlegungen

Generative KI-Workloads sind mit einzigartigen Risiken konfrontiert. Bedrohungsakteure könnten beispielsweise böswillige Abfragen erstellen, die eine kontinuierliche Ausgabe erzwingen, was zu einem übermäßigen Ressourcenverbrauch führt, oder Aufforderungen erstellen, die zu unangemessenen Modellantworten führen. Darüber hinaus könnten Endbenutzer diese Systeme versehentlich missbrauchen, indem sie sensible Informationen in Aufforderungen eingeben. Amazon Bedrock bietet robuste Sicherheitskontrollen für Datenschutz, Zugriffskontrolle, Netzwerksicherheit, Protokollierung und Überwachung sowie Eingabe-/Ausgabevalidierung, die zur Minderung dieser Risiken beitragen können. Diese werden in den folgenden Abschnitten erläutert. Weitere Informationen zu den Risiken, die mit generativen KI-Workloads verbunden sind, finden Sie auf der Website des Open Worldwide Application Security Project (OWASP) und auf der Website unter OWASPTop 10 für Large Language Model Applications

Abhilfemaßnahmen

Verwalten von Identitäten und Zugriff

Verwenden Sie keine IAM Benutzer, da sie über langfristige Anmeldeinformationen wie Benutzernamen und Passwörter verfügen. Verwenden Sie beim Zugriff AWS stattdessen temporäre Anmeldeinformationen. Sie können einen Identitätsanbieter (IdP) für Ihre menschlichen Benutzer verwenden, um Verbundzugriff auf AWS Konten zu gewähren, indem Sie IAM Rollen übernehmen, die temporäre Anmeldeinformationen bereitstellen.

Verwenden Sie AWSIAMIdentity Center für eine zentrale Zugriffsverwaltung. Weitere Informationen über IAM Identity Center und verschiedene Architekturmuster finden Sie im IAMausführlichen Abschnitt dieses Handbuchs.

Um auf Amazon Bedrock zugreifen zu können, benötigen Sie ein Mindestmaß an Berechtigungen. Der Zugriff auf Amazon Bedrock wird standardmäßig FMs nicht gewährt. Um Zugriff auf ein FM zu erhalten, muss eine IAM Identität mit ausreichenden Berechtigungen den Zugriff über die Amazon Bedrock-Konsole anfordern. Informationen darüber, wie Sie Modellzugriffsberechtigungen hinzufügen, entfernen und kontrollieren können, finden Sie unter Modellzugriff in der Amazon Bedrock-Dokumentation.

Um sicheren Zugriff auf Amazon Bedrock zu gewähren, passen Sie die Amazon Bedrock-Richtlinienbeispiele an Ihre Anforderungen an, um sicherzustellen, dass nur die erforderlichen Berechtigungen zulässig sind.

Netzwerksicherheit

AWS PrivateLinkermöglicht es Ihnen, eine Verbindung zu einigen AWS Diensten, Diensten, die von anderen AWS Konten gehostet werden (als Endpunktdienste bezeichnet), und unterstützten AWS Marketplace-Partnerdiensten herzustellen, indem Sie private IP-Adressen in Ihrem verwendenVPC. Die Schnittstellen-Endpunkte werden direkt in Ihrem erstellt, VPC indem elastische Netzwerkschnittstellen und IP-Adressen in Ihren VPC Subnetzen verwendet werden. Bei diesem Ansatz werden VPC Amazon-Sicherheitsgruppen verwendet, um den Zugriff auf die Endgeräte zu verwalten. Verwenden Sie diese Option AWS PrivateLink, um eine private Verbindung zwischen Ihren VPC Amazon Bedrock-Endpunktdiensten herzustellen, ohne dass Ihr Datenverkehr dem Internet ausgesetzt wird. PrivateLink bietet Ihnen private Konnektivität zum API Endpunkt im Amazon Bedrock-Servicekonto, sodass Instances in Ihrem Konto VPC keine öffentlichen IP-Adressen benötigen, um auf Amazon Bedrock zuzugreifen.

Protokollierung und Überwachung

Aktiviert die Protokollierung von Modellaufrufen. Verwenden Sie die Modellaufrufprotokollierung, um Aufrufprotokolle, Modelleingabedaten und Modellausgabedaten für alle Amazon Bedrock-Modellaufrufe in Ihrem Konto zu sammeln. AWS Standardmäßig ist die Protokollierung deaktiviert. Sie können die Aufrufprotokollierung aktivieren, um die vollständigen Anforderungsdaten, Antwortdaten, IAM Aufrufrollen und Metadaten zu erfassen, die mit allen Aufrufen verknüpft sind, die in Ihrem Konto ausgeführt werden.

Wichtig

Sie behalten die volle Kontrolle über Ihre Aufrufprotokollierungsdaten und können mithilfe von IAM Richtlinien und Verschlüsselung sicherstellen, dass nur autorisiertes Personal darauf zugreifen kann. AWSWeder die Modellanbieter haben Einblick in Ihre Daten noch Zugriff darauf.

Konfigurieren Sie die Protokollierung so, dass die Zielressourcen bereitgestellt werden, auf denen die Protokolldaten veröffentlicht werden. Amazon Bedrock bietet native Unterstützung für Ziele wie Amazon CloudWatch Logs und Amazon Simple Storage Service (Amazon S3). Wir empfehlen, beide Quellen zum Speichern von Modellaufruf-Logs zu konfigurieren.

Implementieren Sie automatisierte Mechanismen zur Missbrauchserkennung, um potenziellen Missbrauch zu verhindern, einschließlich der sofortigen Eingabe oder Offenlegung vertraulicher Informationen. Konfigurieren Sie Warnmeldungen, um Administratoren zu benachrichtigen, wenn ein potenzieller Missbrauch entdeckt wurde. Dies kann durch benutzerdefinierte CloudWatch Metriken und Alarme erreicht werden, die auf CloudWatchMetriken basieren.

Überwachen Sie die API Aktivitäten von Amazon Bedrock mithilfe AWS CloudTrailvon. Erwägen Sie, häufig verwendete Eingabeaufforderungen in einem Prompt-Speicher für Ihre Endbenutzer zu speichern und zu verwalten. Wir empfehlen Ihnen, Amazon S3 für den Prompt Store zu verwenden.

Designüberlegung

Sie müssen diesen Ansatz anhand Ihrer Compliance- und Datenschutzanforderungen bewerten. In Modellaufrufprotokollen können sensible Daten als Teil der Modelleingabe und Modellausgabe erfasst werden, was für Ihren Anwendungsfall möglicherweise nicht geeignet ist und in einigen Fällen möglicherweise nicht die von Ihnen festgelegten Risiko-Compliance-Ziele erfüllt.

Validierung von Eingabe und Ausgabe

Wenn Sie Guardrails for Amazon Bedrock für Ihre Benutzer implementieren möchten, die mit Amazon Bedrock-Modellen interagieren, müssen Sie Ihre Guardrail für die Produktion bereitstellen und die Version der Guardrail in Ihrer Anwendung aufrufen. Dies würde die Erstellung und Sicherung eines Workloads erfordern, der mit dem Amazon Bedrock API verbunden ist.

Empfohlene Dienste AWS

Anmerkung

Die in diesem Abschnitt und für andere Funktionen beschriebenen AWS Dienste sind spezifisch für die Anwendungsfälle, die in diesen Abschnitten behandelt werden. Darüber hinaus sollten Sie in allen AWS Konten über eine Reihe gängiger Sicherheitsdienste wie AWS Security Hub, Amazon GuardDuty, AWS Config, IAM Access Analyzer und AWS CloudTrail Organization Trail verfügen, um einheitliche Schutzmaßnahmen zu gewährleisten und eine zentrale Überwachung, Verwaltung und Steuerung in Ihrem gesamten Unternehmen zu gewährleisten. Weitere Informationen zur Funktionalität und Architektur dieser Services finden Sie im Abschnitt Bereitstellung gemeinsamer Sicherheitsdienste für alle AWS Konten weiter oben in diesem Handbuch.

Amazon S3

Amazon S3 ist ein Objektspeicherservice, der Skalierbarkeit, Datenverfügbarkeit, Sicherheit und Leistung bietet. Empfohlene bewährte Sicherheitsmethoden finden Sie in der Amazon S3 S3-Dokumentation, in Online-Technikgesprächen und in ausführlicheren Informationen in Blogbeiträgen.

Hosten Sie Ihre Modellaufrufprotokolle und häufig verwendeten Eingabeaufforderungen als Eingabeaufforderungsspeicher in einem

Verwenden Sie Versionierung für Backups und wenden Sie mit Amazon S3 Object Lock Unveränderlichkeit auf Objektebene an.

Amazon CloudWatch

Amazon CloudWatch überwacht Anwendungen, reagiert auf Leistungsänderungen, optimiert die Ressourcennutzung und bietet Einblicke in den Betriebszustand. Durch die AWS ressourcenübergreifende Erfassung von Daten CloudWatch erhalten Sie einen Überblick über die systemweite Leistung und können Alarme einrichten, automatisch auf Änderungen reagieren und sich einen einheitlichen Überblick über den Betriebsstatus verschaffen.

Wird verwendet CloudWatch , um Systemereignisse zu überwachen und Alarme zu generieren, die Änderungen in Amazon Bedrock und Amazon S3 beschreiben. Konfigurieren Sie Warnmeldungen, um Administratoren zu benachrichtigen, wenn Eingabeaufforderungen auf eine unverzügliche Eingabe oder die Offenlegung vertraulicher Informationen hinweisen könnten. Dies kann durch benutzerdefinierte CloudWatch Metriken und Alarme erreicht werden, die auf Protokollmustern basieren. Verschlüsseln Sie Protokolldaten in CloudWatch Logs mit einem vom Kunden verwalteten Schlüssel, den Sie selbst erstellen, besitzen und verwalten. Um die Netzwerksicherheit weiter zu erhöhen, können Sie einen Gateway-Endpunkt für CloudWatch Protokolle einrichten, für deren Zugriff die VPC Umgebung konfiguriert ist. Sie können die Überwachung zentralisieren, indem Sie Amazon CloudWatch Observability Access Manager im Security OU Security Tooling-Konto verwenden. Verwalten Sie die Zugriffsberechtigungen für Ihre CloudWatch Logs-Ressourcen nach dem Prinzip der geringsten Rechte.

AWS CloudTrail

AWS CloudTrailunterstützt die Verwaltung, Einhaltung von Vorschriften und die Prüfung der Aktivitäten in Ihrem AWS Konto. Mit CloudTrail können Sie Kontoaktivitäten im Zusammenhang mit Aktionen in Ihrer gesamten AWS Infrastruktur protokollieren, kontinuierlich überwachen und speichern.

Wird verwendet, CloudTrail um alle Aktionen zum Erstellen, Lesen, Aktualisieren und Löschen (CRUD) in Amazon Bedrock und Amazon S3 zu protokollieren und zu überwachen. Weitere Informationen finden Sie unter Protokollieren von Amazon API Bedrock-Aufrufen mit AWS CloudTrai l in der Amazon Bedrock-Dokumentation und Protokollieren von Amazon S3 API S3-Aufrufen mithilfe von l AWS CloudTrail in der Amazon S3 S3-Dokumentation.

CloudTrail Protokolle von Amazon Bedrock enthalten keine Informationen zur Aufforderung und zum Abschluss. Wir empfehlen Ihnen, einen Organisations-Trail zu verwenden, der alle Ereignisse für alle Konten in Ihrer Organisation protokolliert. Leiten Sie alle CloudTrail Protokolle vom Generative AI-Konto an das Security OU Log Archive-Konto weiter. Mit zentralisierten Protokollen können Sie den Zugriff auf Amazon S3 S3-Objekte, unbefugte Aktivitäten anhand von Identitäten, IAM Richtlinienänderungen und andere kritische Aktivitäten, die mit vertraulichen Ressourcen ausgeführt werden, überwachen, prüfen und Warnmeldungen generieren. Weitere Informationen finden Sie unter Bewährte Sicherheitsmethoden unter AWS CloudTrail.

Amazon Macie

Amazon Macie ist ein vollständig verwalteter Service für Datensicherheit und Datenschutz, der maschinelles Lernen und Musterabgleich verwendet, um Ihre sensiblen Daten zu erkennen und zu schützen. AWS Sie müssen die Art und Klassifizierung der Daten, die Ihr Workload verarbeitet, identifizieren, um sicherzustellen, dass angemessene Kontrollen durchgesetzt werden. Macie kann Ihnen helfen, sensible Daten in Ihrem Prompt Store zu identifizieren und Aufrufprotokolle zu modellieren, die in S3-Buckets gespeichert sind. Sie können Macie verwenden, um die Erkennung, Protokollierung und Berichterstattung sensibler Daten in Amazon S3 zu automatisieren. Sie können dies auf zwei Arten tun: indem Sie Macie so konfigurieren, dass es die automatische Erkennung sensibler Daten durchführt, und indem Sie Aufträge zur Erkennung sensibler Daten erstellen und ausführen. Weitere Informationen finden Sie unter Discovering sensitive data with Amazon Macie in der Macie-Dokumentation.