Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Security OU — Security Tooling-Konto

| Nehmen Sie an einer kurzen Umfrage teil |

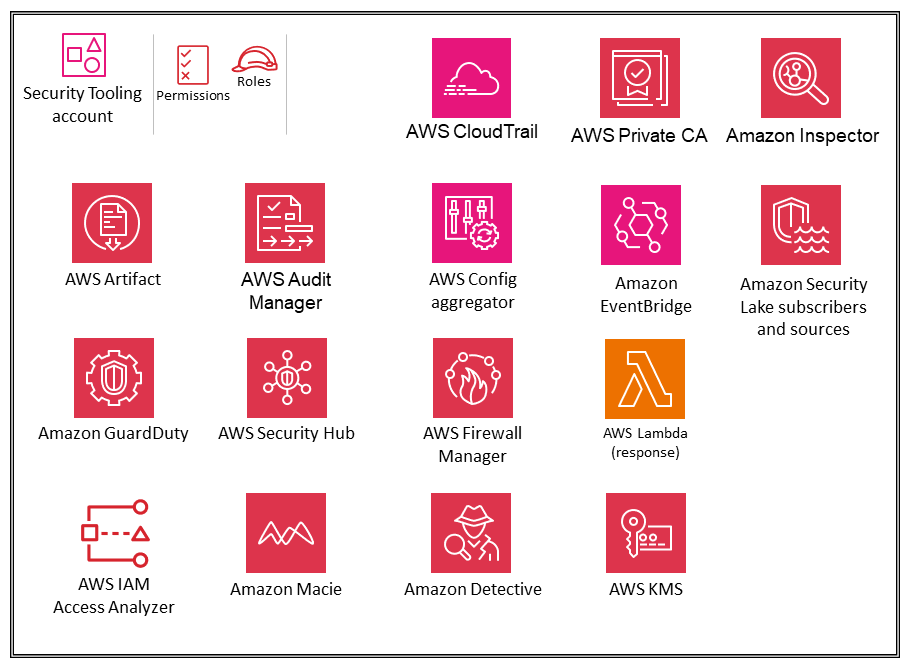

Das folgende Diagramm zeigt die AWS Sicherheitsdienste, die im Security Tooling-Konto konfiguriert sind.

Das Security Tooling-Konto ist für den Betrieb von Sicherheitsdiensten, die Überwachung von AWS Konten und die Automatisierung von Sicherheitswarnungen und -reaktionen vorgesehen. Zu den Sicherheitszielen gehören die folgenden:

-

Richten Sie ein spezielles Konto mit kontrolliertem Zugriff ein, um den Zugriff auf die Sicherheitsleitplanken, die Überwachung und die Reaktion darauf zu verwalten.

-

Sorgen Sie für die entsprechende zentrale Sicherheitsinfrastruktur, um die Daten der Sicherheitsoperationen zu überwachen und die Rückverfolgbarkeit zu gewährleisten. Erkennung, Untersuchung und Reaktion sind wichtige Bestandteile des Sicherheitslebenszyklus und können zur Unterstützung eines Qualitätsprozesses, zur Erfüllung gesetzlicher Verpflichtungen oder zur Einhaltung gesetzlicher Vorschriften sowie zur Identifizierung und Abwehr von Bedrohungen eingesetzt werden.

-

Unterstützen Sie die defense-in-depth Unternehmensstrategie weiter, indem Sie eine weitere Kontrollebene für die entsprechende Sicherheitskonfiguration und -vorgänge wie Verschlüsselungsschlüssel und Sicherheitsgruppeneinstellungen beibehalten. Dies ist ein Konto, in dem Sicherheitsfachkräfte arbeiten. only/audit roles to view AWS organization-wide information are typical, whereas write/modifyLeserollen sind zahlenmäßig begrenzt, werden streng kontrolliert, überwacht und protokolliert.

Designüberlegungen

-

AWSControl Tower benennt das Konto unter der Security OU standardmäßig das Auditkonto. Sie können das Konto während des AWS Control Tower Tower-Setups umbenennen.

-

Es kann angemessen sein, mehr als ein Security Tooling-Konto zu haben. Beispielsweise werden die Überwachung und Reaktion auf Sicherheitsereignisse häufig einem speziellen Team zugewiesen. Die Netzwerksicherheit kann ein eigenes Konto und eigene Rollen in Zusammenarbeit mit der Cloud-Infrastruktur oder dem Netzwerkteam erfordern. Bei solchen Aufteilungen wird weiterhin das Ziel verfolgt, zentralisierte Sicherheitsenklaven voneinander zu trennen, wobei die Trennung von Pflichten, geringsten Rechten und die mögliche Einfachheit der Teamzuweisungen weiter betont werden. Wenn Sie AWS Control Tower verwenden, wird die Erstellung zusätzlicher AWS Konten unter der Security OU eingeschränkt.

Delegierter Administrator für Sicherheitsdienste

Das Security Tooling-Konto dient als Administratorkonto für Sicherheitsdienste, die in allen Konten in einer Administrator-/Mitgliederstruktur verwaltet werden. AWS Wie bereits erwähnt, wird dies über die delegierte Administratorfunktion von AWS Organizations abgewickelt. Zu den Diensten AWSSRA, die derzeit delegierte Administratoren unterstützen, gehören AWS Config, AWS Firewall Manager, Amazon GuardDuty, AWS IAM Access Analyzer, Amazon Macie, AWS Security Hub, Amazon Detective, AWS Audit Manager, Amazon Inspector und AWS Systems Manager. AWS CloudTrail Ihr Sicherheitsteam verwaltet die Sicherheitsfunktionen dieser Dienste und überwacht alle sicherheitsspezifischen Ereignisse oder Ergebnisse.

IAMIdentity Center unterstützt die delegierte Verwaltung an ein Mitgliedskonto. AWSSRAverwendet das Shared Services-Konto als delegiertes Administratorkonto für IAM Identity Center, wie später im Abschnitt IAMIdentity Center des Shared Services-Kontos erklärt wird.

AWS CloudTrail

AWS CloudTrail

In der AWS SRA ist das Security Tooling-Konto das delegierte Administratorkonto für die Verwaltung. CloudTrail Der entsprechende S3-Bucket zum Speichern der Organization Trail Logs wird im Log Archive-Konto erstellt. Dies dient dazu, die Verwaltung und Nutzung von CloudTrail Protokollberechtigungen voneinander zu trennen. Informationen zum Erstellen oder Aktualisieren eines S3-Buckets zum Speichern von Protokolldateien für einen Organization Trail finden Sie in der AWS CloudTrail Dokumentation.

Anmerkung

Sie können Organisationspfade sowohl von Verwaltungs- als auch von delegierten Administratorkonten aus erstellen und verwalten. Es hat sich jedoch bewährt, den Zugriff auf das Verwaltungskonto zu beschränken und die delegierte Administratorfunktion zu verwenden, sofern sie verfügbar ist.

Designüberlegung

-

Wenn ein Mitgliedskonto Zugriff auf CloudTrail Protokolldateien für sein eigenes Konto benötigt, können Sie die CloudTrail Protokolldateien der Organisation selektiv vom zentralen S3-Bucket aus teilen. Wenn Mitgliedskonten jedoch lokale CloudWatch Protokollgruppen für die CloudTrail Protokolle ihres Kontos benötigen oder die Protokollverwaltung und Datenereignisse (schreibgeschützt, schreibgeschützt, Verwaltungsereignisse, Datenereignisse) anders als der Organisations-Trail konfigurieren möchten, können sie einen lokalen Trail mit den entsprechenden Steuerelementen erstellen. Für lokale kontospezifische Protokolle fallen zusätzliche Kosten an.

AWS Security Hub

AWSSecurity Hub

Security Hub lässt sich in AWS Organizations integrieren, um die Verwaltung des Sicherheitsstatus all Ihrer bestehenden und future Konten in Ihrem AWS Unternehmen zu vereinfachen. Sie können die zentrale Konfigurationsfunktion von Security Hub vom delegierten Administratorkonto (in diesem Fall Security Tooling) aus verwenden, um anzugeben, wie der Security Hub Hub-Dienst, die Sicherheitsstandards und die Sicherheitskontrollen in Ihren Unternehmenskonten und Organisationseinheiten (OUs) regionsübergreifend konfiguriert werden. Sie können diese Einstellungen in wenigen Schritten von einer Hauptregion aus konfigurieren, die als Heimatregion bezeichnet wird. Wenn Sie die zentrale Konfiguration nicht verwenden, müssen Sie Security Hub für jedes Konto und jede Region separat konfigurieren. Der delegierte Administrator kann Konten OUs als selbstverwaltete Konten festlegen, wobei das Mitglied die Einstellungen in jeder Region separat konfigurieren kann, oder als zentral verwaltete Konten, bei denen der delegierte Administrator das Mitgliedskonto oder die Organisationseinheit regionsübergreifend konfigurieren kann. Sie können alle Konten und Konten OUs in Ihrer Organisation als zentral verwaltet, alle selbstverwaltet oder als eine Kombination aus beidem festlegen. Dies vereinfacht die Durchsetzung einer konsistenten Konfiguration und bietet gleichzeitig die Flexibilität, sie für jede Organisationseinheit und jedes Konto zu ändern.

Das delegierte Administratorkonto von Security Hub kann auch Ergebnisse und Erkenntnisse aus allen Mitgliedskonten einsehen und Details kontrollieren. Sie können zusätzlich eine Aggregationsregion innerhalb des delegierten Administratorkontos festlegen, um Ihre Ergebnisse für Ihre Konten und Ihre verknüpften Regionen zu zentralisieren. Ihre Ergebnisse werden kontinuierlich und bidirektional zwischen der Aggregator-Region und allen anderen Regionen synchronisiert.

Security Hub unterstützt Integrationen mit verschiedenen AWS Diensten. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector und AWS Systems Manager Patch Manager können die Ergebnisse an Security Hub weiterleiten. Security Hub verarbeitet Ergebnisse mithilfe eines Standardformats namens AWSSecurity Finding Format (ASFF). Security Hub korreliert die Ergebnisse der integrierten Produkte, um die wichtigsten zu priorisieren. Sie können die Metadaten der Security Hub Hub-Ergebnisse anreichern, um die Sicherheitsergebnisse besser zu kontextualisieren, zu priorisieren und Maßnahmen zu ergreifen. Diese Erweiterung fügt jedem Ergebnis, das in Security Hub aufgenommen wird, Ressourcen-Tags, ein neues AWS Anwendungs-Tag und Informationen zu Kontonamen hinzu. Auf diese Weise können Sie die Ergebnisse für Automatisierungsregeln verfeinern, Ergebnisse und Erkenntnisse suchen oder filtern und den Sicherheitsstatus nach Anwendungen beurteilen. Darüber hinaus können Sie Automatisierungsregeln verwenden, um die Ergebnisse automatisch zu aktualisieren. Wenn Security Hub Ergebnisse aufnimmt, kann es eine Vielzahl von Regelaktionen anwenden, z. B. Ergebnisse unterdrücken, ihren Schweregrad ändern und den Ergebnissen Notizen hinzufügen. Diese Regelaktionen werden wirksam, wenn die Ergebnisse Ihren angegebenen Kriterien entsprechen, z. B. der Ressource oder dem Konto, mit IDs der das Ergebnis verknüpft ist, oder dem Titel. Sie können Automatisierungsregeln verwenden, um ausgewählte Suchfelder in der zu aktualisierenASFF. Die Regeln gelten sowohl für neue als auch für aktualisierte Ergebnisse.

Während der Untersuchung eines Sicherheitsereignisses können Sie vom Security Hub zu Amazon Detective wechseln, um ein GuardDuty Ergebnis von Amazon zu untersuchen. Security Hub empfiehlt, die delegierten Administratorkonten für Dienste wie Detective (sofern vorhanden) aufeinander abzustimmen, um eine reibungslosere Integration zu gewährleisten. Wenn Sie beispielsweise keine Administratorkonten zwischen Detective und Security Hub abgleichen, funktioniert das Navigieren von den Ergebnissen zu Detective nicht. Eine umfassende Liste finden Sie unter Überblick über die AWS Serviceintegrationen mit Security Hub in der Security Hub Hub-Dokumentation.

Sie können Security Hub mit der Network Access Analyzer-Funktion

Zusätzlich zu seinen Überwachungsfunktionen unterstützt Security Hub die Integration mit Amazon, EventBridge um die Behebung bestimmter Ergebnisse zu automatisieren. Sie können benutzerdefinierte Aktionen definieren, die ausgeführt werden, wenn ein Ergebnis eingeht. Sie können beispielsweise benutzerdefinierte Aktionen konfigurieren, damit Ergebnisse an ein Ticketing-System oder ein automatisiertes Behebungssystem gesendet werden. Weitere Diskussionen und Beispiele finden Sie in den AWS Blogbeiträgen Automated Response and Remediation with AWS Security Hub

Security Hub verwendet serviceverknüpfte AWS Konfigurationsregeln, um die meisten Sicherheitsüberprüfungen für Kontrollen durchzuführen. Um diese Kontrollen zu unterstützen, muss AWS Config für alle Konten — einschließlich des Administratorkontos (oder delegierten Administratorkontos) und der Mitgliedskonten — in jeder AWS Region, in der Security Hub aktiviert ist, aktiviert sein.

Designüberlegungen

-

Wenn ein Compliance-Standard wie PCI - bereits in Security Hub vorhanden istDSS, ist der vollständig verwaltete Security Hub Hub-Dienst der einfachste Weg, ihn zu operationalisieren. Wenn Sie jedoch Ihren eigenen Compliance- oder Sicherheitsstandard zusammenstellen möchten, der Sicherheits-, Betriebs- oder Kostenoptimierungsprüfungen beinhalten kann, bieten AWS Config-Konformitätspakete einen vereinfachten Anpassungsprozess. (Weitere Informationen zu AWS Config und Conformance Packs finden Sie im Abschnitt AWSConfig.)

-

Zu den häufigsten Anwendungsfällen für Security Hub gehören:

-

Als Dashboard, das Anwendungsbesitzern Einblick in den Sicherheits- und Compliance-Status ihrer AWS Ressourcen bietet

-

Als zentrale Ansicht der Sicherheitsergebnisse, die von Sicherheitsabteilungen, Incident-Respondern und Bedrohungsjägern genutzt werden, um AWS Sicherheits- und Compliance-Ergebnisse kunden- und regionsübergreifend AWS zu analysieren und entsprechende Maßnahmen zu ergreifen

-

Um Sicherheits- und Compliance-Erkenntnisse aus verschiedenen AWS Konten und Regionen zu aggregieren und an ein zentrales System zur Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM) oder an ein anderes Sicherheitsorchestrierungssystem weiterzuleiten

Weitere Anleitungen zu diesen Anwendungsfällen, einschließlich ihrer Einrichtung, finden Sie im Blogbeitrag Drei wiederkehrende Security Hub Hub-Nutzungsmuster und wie man sie einsetzt

. -

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

Amazon GuardDuty

Amazon GuardDuty

Neben der Bereitstellung grundlegender Datenquellen GuardDuty bietet es optionale Funktionen zur Identifizierung von Sicherheitslücken. Dazu gehören EKS Schutz, RDS Schutz, S3-Schutz, Malware-Schutz und Lambda-Schutz. Bei neuen Meldern sind diese optionalen Funktionen standardmäßig aktiviert, mit Ausnahme von EKS Schutz, der manuell aktiviert werden muss.

-

Mit GuardDuty S3 Protection werden zusätzlich zu den standardmäßigen CloudTrail Verwaltungsereignissen auch Amazon S3 S3-Datenereignisse GuardDuty überwacht. CloudTrail Die Überwachung von Datenereignissen ermöglicht GuardDuty die Überwachung von API Vorgängen auf Objektebene im Hinblick auf potenzielle Sicherheitsrisiken für Daten in Ihren S3-Buckets.

-

GuardDuty Der Malware-Schutz erkennt das Vorhandensein von Malware auf EC2 Amazon-Instances oder Container-Workloads, indem er agentenlose Scans auf angehängten Amazon Elastic Block Store (AmazonEBS) -Volumes initiiert.

-

GuardDuty RDSDer Schutz dient dazu, Zugriffsaktivitäten auf Amazon Aurora-Datenbanken zu profilieren und zu überwachen, ohne die Datenbankleistung zu beeinträchtigen.

-

GuardDuty EKSDer Schutz umfasst die Überwachung von EKS Auditprotokollen und die EKS Laufzeitüberwachung. GuardDuty Überwacht mit EKS Audit Log Monitoring Kubernetes-Audit-Logs von EKS Amazon-Clustern und analysiert sie auf potenziell bösartige und verdächtige Aktivitäten. EKSRuntime Monitoring verwendet den GuardDuty Security Agent (bei dem es sich um ein EKS Amazon-Add-on handelt), um die Laufzeit einzelner EKS Amazon-Workloads transparent zu machen. Der GuardDuty Security Agent hilft dabei, bestimmte Container in Ihren EKS Amazon-Clustern zu identifizieren, die möglicherweise gefährdet sind. Es kann auch Versuche erkennen, Rechte von einem einzelnen Container auf den zugrunde liegenden EC2 Amazon-Host oder auf die breitere AWS Umgebung auszuweiten.

GuardDuty ist für alle Konten über AWS Organizations aktiviert, und alle Ergebnisse können von den entsprechenden Sicherheitsteams im GuardDuty delegierten Administratorkonto (in diesem Fall dem Security Tooling-Konto) eingesehen und umgesetzt werden.

Wenn AWS Security Hub aktiviert ist, werden die GuardDuty Ergebnisse automatisch an Security Hub weitergeleitet. Wenn Amazon Detective aktiviert ist, werden die GuardDuty Ergebnisse in den Detective-Protokollaufnahmeprozess aufgenommen. GuardDuty und Detective unterstützen serviceübergreifende Benutzerworkflows, bei denen GuardDuty Links von der Konsole bereitgestellt werden, die Sie von einem ausgewählten Ergebnis zu einer Detective-Seite weiterleiten, die kuratierte Visualisierungen zur Untersuchung dieses Ergebnisses enthält. Sie können beispielsweise auch Amazon integrieren GuardDuty , um bewährte Verfahren EventBridge zu automatisieren GuardDuty, z. B. die Automatisierung von Antworten auf neue GuardDuty Erkenntnisse.

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

AWSConfig

AWSConfig

Sie können die Konfigurationseinstellungen Ihrer AWS Ressourcen mithilfe von AWSKonfigurationsregeln auswerten. AWSConfig bietet eine Bibliothek mit anpassbaren, vordefinierten Regeln, die als verwaltete Regeln bezeichnet werden, oder Sie können Ihre eigenen benutzerdefinierten Regeln schreiben. Sie können AWS Config-Regeln im proaktiven Modus (bevor Ressourcen bereitgestellt wurden) oder im Detektivmodus (nachdem Ressourcen bereitgestellt wurden) ausführen. Ressourcen können bei Konfigurationsänderungen und/oder regelmäßig nach einem Zeitplan ausgewertet werden.

Ein Conformance Pack ist eine Sammlung von AWS Konfigurationsregeln und Behebungsmaßnahmen, die als einzelne Einheit in einem Konto und einer Region oder organisationsübergreifend in AWS Organizations bereitgestellt werden können. Konformitätspakete werden erstellt, indem eine YAML Vorlage erstellt wird, die die Liste der von AWS Config verwalteten oder benutzerdefinierten Regeln und Behebungsmaßnahmen enthält. Verwenden Sie eine der Beispielvorlagen für Conformance AWS Packs, um mit der Evaluierung Ihrer Umgebung zu beginnen.

AWSConfig ist in AWS Security Hub integriert, um die Ergebnisse der von AWS Config verwalteten und benutzerdefinierten Regelauswertungen als Ergebnisse an Security Hub zu senden.

AWSKonfigurationsregeln können in Verbindung mit AWS Systems Manager verwendet werden, um nicht konforme Ressourcen effektiv zu korrigieren. Sie verwenden AWS Systems Manager Explorer, um den Konformitätsstatus der AWS Config-Regeln in Ihren AWS Konten regionsübergreifend AWS zu erfassen, und verwenden dann Systems Manager Automation-Dokumente (Runbooks), um Ihre nicht konformen AWS Konfigurationsregeln zu beheben. Einzelheiten zur Implementierung finden Sie im Blogbeitrag Korrigieren Sie nicht konforme AWS Konfigurationsregeln mit AWS Systems Manager Automation-Runbooks

Der AWS Config-Aggregator sammelt Konfigurations- und Compliance-Daten für mehrere Konten, Regionen und Organizations in AWS Organisationen. Das Aggregator-Dashboard zeigt die Konfigurationsdaten der aggregierten Ressourcen an. Inventar- und Compliance-Dashboards bieten wichtige und aktuelle Informationen über Ihre AWS Ressourcenkonfigurationen und den Compliance-Status in allen AWS Konten, AWS Regionen oder innerhalb einer Organisation. AWS Sie ermöglichen es Ihnen, Ihren AWS Ressourcenbestand zu visualisieren und zu bewerten, ohne erweiterte AWS Config-Abfragen schreiben zu müssen. Sie erhalten wichtige Einblicke, wie z. B. eine Zusammenfassung der Compliance nach Ressourcen, die zehn Konten mit den meisten nicht konformen Ressourcen, einen Vergleich der ausgeführten und gestoppten EC2 Instances nach Typ sowie EBS Volumes nach Volumentyp und -größe.

Wenn Sie AWS Control Tower zur Verwaltung Ihrer AWS Organisation verwenden, stellt es eine Reihe von AWS Config-Regeln als detektivische Leitplanken bereit (kategorisiert als verpflichtend, dringend empfohlen oder optional). Diese Leitplanken helfen Ihnen dabei, Ihre Ressourcen zu verwalten und die Einhaltung der Vorschriften für alle Konten in Ihrem Unternehmen zu überwachen. AWS Diese AWS Konfigurationsregeln verwenden automatisch ein aws-control-tower Tag mit dem Wertmanaged-by-control-tower.

AWSConfig muss für jedes Mitgliedskonto in der AWS Organisation und AWS Region aktiviert sein, das die Ressourcen enthält, die Sie schützen möchten. Sie können AWS Konfigurationsregeln für alle Konten in Ihrer AWS Organisation zentral verwalten (z. B. erstellen, aktualisieren und löschen). Über das delegierte AWS Config-Administratorkonto können Sie einen gemeinsamen Satz von AWS Config-Regeln für alle Konten bereitstellen und Konten angeben, für die keine AWS Config-Regeln erstellt werden sollen. Das delegierte Administratorkonto von AWS Config kann auch Ressourcenkonfigurations- und Compliance-Daten aus allen Mitgliedskonten zusammenfassen, um eine zentrale Ansicht bereitzustellen. Verwenden Sie das APIs vom delegierten Administratorkonto, um die Steuerung durchzusetzen, indem Sie sicherstellen, dass die zugrunde liegenden AWS Config-Regeln nicht von den Mitgliedskonten in Ihrer AWS Organisation geändert werden können.

Designüberlegungen

-

AWSConfig streamt Benachrichtigungen über Konfiguration und Konformitätsänderungen an Amazon EventBridge. Das bedeutet, dass Sie die systemeigenen Filterfunktionen verwenden können EventBridge , um AWS Config-Ereignisse zu filtern, sodass Sie bestimmte Arten von Benachrichtigungen an bestimmte Ziele weiterleiten können. Sie können beispielsweise Compliance-Benachrichtigungen für bestimmte Regeln oder Ressourcentypen an bestimmte E-Mail-Adressen senden oder Benachrichtigungen über Konfigurationsänderungen an ein externes Tool für das IT-Servicemanagement (ITSM) oder die Konfigurationsmanagement-Datenbank (CMDB) weiterleiten. Weitere Informationen finden Sie im Blogbeitrag AWSConfig Best Practices

. -

Zusätzlich zur proaktiven Regelauswertung von AWS Config können Sie AWS CloudFormation Guard verwenden, ein policy-as-code Evaluierungstool, das proaktiv die Einhaltung der Ressourcenkonfigurationen überprüft. Die AWS CloudFormation Guard-Befehlszeilenschnittstelle (CLI) bietet Ihnen eine deklarative, domänenspezifische Sprache (DSL), mit der Sie Richtlinien als Code ausdrücken können. Darüber hinaus können Sie AWS CLI Befehle verwenden, um -formatierte oder JSON -formatierte strukturierte Daten wie CloudFormation Änderungssätze, JSON basierte YAML Terraform-Konfigurationsdateien oder Kubernetes-Konfigurationen zu validieren. Sie können die Evaluierungen lokal ausführen, indem Sie den AWS CloudFormation Guard CLI

als Teil Ihres Authoring-Prozesses verwenden, oder ihn innerhalb Ihrer Bereitstellungspipeline ausführen. Wenn Sie AWSCloud Development Kit (AWSCDK) -Anwendungen haben, können Sie cdk-nag für die proaktive Überprüfung von Best Practices verwenden.

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

Amazon Security Lake

Amazon Security Lake

AWSSRAempfiehlt, dass Sie das Log Archive-Konto als delegiertes Administratorkonto für Security Lake verwenden. Weitere Informationen zur Einrichtung des delegierten Administratorkontos finden Sie unter Amazon Security Lake im Abschnitt Security OU — Log Archive-Konto. Sicherheitsteams, die auf Security Lake-Daten zugreifen möchten oder die Möglichkeit benötigen, nicht systemeigene Protokolle mithilfe benutzerdefinierter Funktionen zum Extrahieren, Transformieren und Laden (ETL) in die Security Lake-Buckets zu schreiben, sollten innerhalb des Security Tooling-Kontos arbeiten.

Security Lake kann Protokolle von verschiedenen Cloud-Anbietern, Protokolle von Drittanbieterlösungen oder andere benutzerdefinierte Protokolle sammeln. Wir empfehlen, dass Sie das Security Tooling-Konto verwenden, um die ETL Funktionen zur Konvertierung der Protokolle in das Open Cybersecurity Schema Framework (OCSF) -Format und zur Ausgabe einer Datei im Apache Parquet-Format auszuführen. Security Lake erstellt die kontoübergreifende Rolle mit den entsprechenden Berechtigungen für das Security Tooling-Konto und die benutzerdefinierte Quelle, die von AWS Lambda-Funktionen oder AWS Glue-Crawlern unterstützt wird, um Daten in die S3-Buckets für Security Lake zu schreiben.

Der Security Lake-Administrator sollte Sicherheitsteams konfigurieren, die das Security Tooling-Konto verwenden und Zugriff auf die Protokolle benötigen, die Security Lake als Abonnenten sammelt. Security Lake unterstützt zwei Arten des Abonnentenzugriffs:

-

Datenzugriff — Abonnenten können direkt auf die Amazon S3 S3-Objekte für Security Lake zugreifen. Security Lake verwaltet die Infrastruktur und die Berechtigungen. Wenn Sie das Security Tooling-Konto als Security Lake-Datenzugriffs-Abonnent konfigurieren, wird das Konto über Amazon Simple Queue Service (AmazonSQS) über neue Objekte in den Security Lake-Buckets informiert, und Security Lake erstellt die Berechtigungen für den Zugriff auf diese neuen Objekte.

-

Zugriff abfragen — Abonnenten können mithilfe von Diensten wie Amazon Athena Quelldaten aus AWS Lake Formation-Tabellen in Ihrem S3-Bucket abfragen. Der kontenübergreifende Zugriff wird mithilfe von AWS Lake Formation automatisch für den Abfragezugriff eingerichtet. Wenn Sie das Security Tooling-Konto als Abonnent für den Security Lake-Abfragezugriff konfigurieren, erhält das Konto nur Lesezugriff auf die Protokolle im Security Lake-Konto. Wenn Sie diesen Abonnententyp verwenden, werden die Athena- und AWS Glue-Tabellen vom Security Lake Log Archive-Konto mit dem Security Tooling-Konto über AWS Resource Access Manager () AWS RAM gemeinsam genutzt. Um diese Funktion zu aktivieren, müssen Sie die Einstellungen für den kontoübergreifenden Datenaustausch auf Version 3 aktualisieren.

Weitere Informationen zum Erstellen von Abonnenten finden Sie unter Abonnentenverwaltung in der Security Lake-Dokumentation.

Bewährte Methoden für die Erfassung benutzerdefinierter Quellen finden Sie in der Security Lake-Dokumentation unter Sammeln von Daten aus benutzerdefinierten Quellen.

Sie können Amazon QuickSight

Designüberlegung

Wenn ein Anwendungsteam Abfragezugriff auf Security Lake-Daten benötigt, um eine Geschäftsanforderung zu erfüllen, sollte der Security Lake-Administrator dieses Anwendungskonto als Abonnent konfigurieren.

Amazon Macie

Amazon Macie

Macie ist in allen Konten über AWS Organizations aktiviert. Principals, die über die entsprechenden Berechtigungen für das delegierte Administratorkonto (in diesem Fall das Security Tooling-Konto) verfügen, können Macie in jedem Konto aktivieren oder sperren, Aufträge zur Erkennung sensibler Daten für Buckets erstellen, die Mitgliedskonten gehören, und alle Richtlinienergebnisse für alle Mitgliedskonten einsehen. Ergebnisse sensibler Daten können nur von dem Konto eingesehen werden, das den Job mit sensiblen Ergebnissen erstellt hat. Weitere Informationen finden Sie unter Verwaltung mehrerer Konten in Amazon Macie in der Macie-Dokumentation.

Die Ergebnisse von Macie werden zur Überprüfung und Analyse an AWS Security Hub weitergeleitet. Macie ist auch in Amazon integriert EventBridge , um automatisierte Reaktionen auf Ergebnisse wie Warnmeldungen, Feeds für Sicherheitsinformationen und Event-Management-Systeme (SIEM) sowie automatisierte Problembehebungen zu ermöglichen.

Designüberlegungen

-

Wenn S3-Objekte mit einem AWS Key Management Service (AWSKMS) -Schlüssel, den Sie verwalten, verschlüsselt sind, können Sie diesem Schlüssel die mit dem Macie-Dienst verknüpfte Rolle als Schlüsselbenutzer hinzufügen, KMS damit Macie die Daten scannen kann.

-

Macie ist für das Scannen von Objekten in Amazon S3 optimiert. Somit kann jeder von MacIE unterstützte Objekttyp, der (dauerhaft oder vorübergehend) in Amazon S3 platziert werden kann, nach sensiblen Daten durchsucht werden. Das bedeutet, dass Daten aus anderen Quellen — zum Beispiel regelmäßige Snapshot-Exporte von Amazon Relational Database Service (AmazonRDS) - oder Amazon Aurora Aurora-Datenbanken, exportierte Amazon

DynamoDB-Tabellen oder extrahierte Textdateien aus systemeigenen Anwendungen oder Drittanbieteranwendungen — nach Amazon S3 verschoben und von Macie ausgewertet werden können.

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

AWSIAMZugriff auf Analyzer

Wenn Sie Ihre AWS Cloud-Einführung beschleunigen und weiterhin innovativ sein möchten, ist es wichtig, eine strenge Kontrolle über den detaillierten Zugriff (Berechtigungen) zu behalten, die Zunahme von Zugriffen einzudämmen und sicherzustellen, dass Berechtigungen effektiv genutzt werden. Übermäßiger und ungenutzter Zugriff stellt Sicherheitsprobleme dar und erschwert es Unternehmen, das Prinzip der geringsten Rechte durchzusetzen. Dieses Prinzip ist ein wichtiger Eckpfeiler der Sicherheitsarchitektur, bei dem es darum geht, die IAM Berechtigungen kontinuierlich anzupassen, um ein Gleichgewicht zwischen Sicherheitsanforderungen und betrieblichen Anforderungen und Anwendungsentwicklungsanforderungen herzustellen. An diesen Bemühungen sind mehrere Interessengruppen beteiligt, darunter zentrale Sicherheits- und Cloud Center of Excellence (CCoE) -Teams sowie dezentrale Entwicklungsteams.

AWSIAMAccess Analyzer bietet Tools, mit denen Sie effizient detaillierte Berechtigungen festlegen, beabsichtigte Berechtigungen überprüfen und Berechtigungen verfeinern können, indem ungenutzter Zugriff entfernt wird, sodass Sie die Sicherheitsstandards Ihres Unternehmens erfüllen können. Über Dashboards und AWSSecurity Hub erhalten Sie Einblick in externe und ungenutzte Zugriffsergebnisse. Darüber hinaus unterstützt es Amazon EventBridge für ereignisbasierte benutzerdefinierte Benachrichtigungs- und Behebungsworkflows.

Die IAM Access Analyzer-Funktion für externe Ergebnisse hilft Ihnen dabei, die Ressourcen in Ihrer AWS Organisation und Konten, wie Amazon S3 S3-Buckets oder IAM -Rollen, zu identifizieren, die mit einer externen Entität gemeinsam genutzt werden. Die AWS Organisation oder das Konto, das Sie auswählen, wird als Vertrauenszone bezeichnet. Der Analyzer analysiert anhand automatisierter Argumentation

IAMDie Ergebnisse von Access Analyzer helfen Ihnen auch dabei, ungenutzten Zugriff zu identifizieren, der in Ihren AWS Organisationen und Konten gewährt wurde, darunter:

-

Ungenutzte IAM Rollen — Rollen, für die innerhalb des angegebenen Nutzungsfensters keine Zugriffsaktivität besteht.

-

Unbenutzte IAM Benutzer, Anmeldeinformationen und Zugriffsschlüssel — Anmeldeinformationen, die IAM Benutzern gehören und für den Zugriff auf AWS Dienste und Ressourcen verwendet werden.

-

Ungenutzte IAM Richtlinien und Berechtigungen — Berechtigungen auf Service- und Aktionsebene, die von einer Rolle innerhalb eines bestimmten Nutzungsfensters nicht verwendet wurden. IAMAccess Analyzer verwendet identitätsbasierte Richtlinien, die Rollen zugeordnet sind, um zu bestimmen, auf welche Dienste und Aktionen diese Rollen zugreifen können. Der Analyzer bietet eine Übersicht über ungenutzte Berechtigungen für alle Berechtigungen auf Dienstebene.

Sie können die mit IAM Access Analyzer generierten Ergebnisse verwenden, um sich einen Überblick über unbeabsichtigte oder ungenutzte Zugriffe zu verschaffen und diese auf der Grundlage der Richtlinien und Sicherheitsstandards Ihres Unternehmens zu korrigieren. Nach der Behebung werden diese Ergebnisse bei der nächsten Ausführung des Analyzers als behoben markiert. Wenn das Ergebnis beabsichtigt ist, können Sie es in IAM Access Analyzer als archiviert markieren und anderen Ergebnissen, die ein größeres Sicherheitsrisiko darstellen, Priorität einräumen. Darüber hinaus können Sie Archivierungsregeln einrichten, um bestimmte Ergebnisse automatisch zu archivieren. Sie können beispielsweise eine Archivregel erstellen, um alle Ergebnisse für einen bestimmten Amazon-S3-Bucket, auf den Sie regelmäßig Zugriff gewähren, automatisch zu archivieren.

Als Builder können Sie IAM Access Analyzer verwenden, um zu Beginn Ihrer Entwicklung und Bereitstellung automatisierte IAMRichtlinienprüfungen durchzuführen (CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CDPipelines). Dies umfasst:

-

IAMRichtlinienvalidierung — IAM Access Analyzer validiert Ihre Richtlinien anhand der IAMRichtliniengrammatik und der AWSbewährten Methoden. Sie können die Ergebnisse der Überprüfungen der Richtlinienvalidierung einsehen, darunter Sicherheitswarnungen, Fehler, allgemeine Warnungen und Vorschläge für Ihre Richtlinie. Derzeit sind über 100 Überprüfungen zur Richtlinienvalidierung verfügbar, die mithilfe der AWS Befehlszeilenschnittstelle (AWSCLI) und automatisiert werden könnenAPIs.

-

IAMbenutzerdefinierte Richtlinienprüfungen — Mit IAM den benutzerdefinierten Richtlinienprüfungen von Access Analyzer werden Ihre Richtlinien anhand Ihrer angegebenen Sicherheitsstandards überprüft. Benutzerdefinierte Richtlinienprüfungen verwenden automatisierte Argumentation, um ein höheres Maß an Sicherheit bei der Einhaltung Ihrer Unternehmenssicherheitsstandards zu bieten. Zu den Arten von benutzerdefinierten Richtlinienprüfungen gehören:

-

Mit einer Referenzrichtlinie vergleichen: Wenn Sie eine Richtlinie bearbeiten, können Sie sie mit einer Referenzrichtlinie vergleichen, z. B. mit einer vorhandenen Version der Richtlinie, um zu überprüfen, ob das Update neuen Zugriff gewährt. Dabei werden zwei Richtlinien (eine aktualisierte Richtlinie und eine Referenzrichtlinie) CheckNoNewAccessAPIverglichen, um festzustellen, ob die aktualisierte Richtlinie einen neuen Zugriff gegenüber der Referenzrichtlinie einführt, und die Antwort „Bestanden“ oder „Nicht bestanden“ zurückgibt.

-

Vergleich mit einer Liste von IAM Aktionen: Mithilfe der CheckAccessNotGrantedAPIkönnen Sie sicherstellen, dass eine Richtlinie keinen Zugriff auf eine Liste kritischer Aktionen gewährt, die in Ihrem Sicherheitsstandard definiert sind. Dabei API wird anhand einer Richtlinie und einer Liste von bis zu 100 IAM Aktionen geprüft, ob die Richtlinie mindestens eine der Aktionen zulässt, und die Antwort „Bestanden“ oder „Nicht bestanden“ zurückgegeben.

-

Sicherheitsteams und andere IAM Richtlinienautoren können IAM Access Analyzer verwenden, um Richtlinien zu erstellen, die der Grammatik und den Sicherheitsstandards der IAM Richtlinien entsprechen. Das manuelle Verfassen von Richtlinien in der richtigen Größe kann fehleranfällig und zeitaufwändig sein. Die IAM Access Analyzer-Funktion zur Richtliniengenerierung unterstützt Sie bei der Erstellung von IAM Richtlinien, die auf der Zugriffsaktivität eines Prinzipals basieren. IAMAccess Analyzer überprüft AWS CloudTrail Protokolle auf unterstützte Dienste und generiert eine Richtlinienvorlage, die die Berechtigungen enthält, die vom Principal im angegebenen Zeitraum verwendet wurden. Sie können diese Vorlage dann verwenden, um eine Richtlinie mit detaillierten Berechtigungen zu erstellen, die nur die erforderlichen Berechtigungen gewährt.

-

Sie müssen für Ihr Konto einen CloudTrail Trail aktiviert haben, um eine Richtlinie auf der Grundlage der Zugriffsaktivität zu generieren.

-

IAMAccess Analyzer identifiziert keine Aktivitäten auf Aktionsebene für Datenereignisse, wie z. B. Amazon S3 S3-Datenereignisse, in generierten Richtlinien.

-

Die

iam:PassRoleAktion wird nicht von generierten Richtlinien verfolgt CloudTrail und ist auch nicht in diesen enthalten.

Access Analyzer wird im Security Tooling-Konto über die delegierte Administratorfunktion in AWS Organizations bereitgestellt. Der delegierte Administrator ist berechtigt, Analyzer zu erstellen und zu verwalten, wobei die AWS Organisation die Vertrauenszone darstellt.

Designüberlegung

-

Um kontobezogene Ergebnisse zu erhalten (wobei das Konto als vertrauenswürdige Grenze dient), erstellen Sie für jedes Mitgliedskonto einen kontobezogenen Analysator. Dies kann im Rahmen der Konto-Pipeline erfolgen. Kontobezogene Erkenntnisse fließen auf Ebene des Mitgliedskontos in Security Hub ein. Von dort aus werden sie zum delegierten Administratorkonto von Security Hub (Security Tooling) weitergeleitet.

Beispiele für die Implementierung

-

Die AWSSRACodebibliothek

bietet eine Beispielimplementierung von IAMAccess Analyzer . Es zeigt, wie ein Analyzer auf Organisationsebene innerhalb eines delegierten Administratorkontos und ein Analyzer auf Kontoebene in jedem Konto konfiguriert wird. -

Informationen dazu, wie Sie benutzerdefinierte Richtlinienprüfungen in Builder-Workflows integrieren können, finden Sie im AWS Blogbeitrag Einführung in die benutzerdefinierten Richtlinienprüfungen von IAM Access Analyzer

.

AWS Firewall Manager

AWSFirewall Manager

Firewall Manager ist besonders nützlich, wenn Sie Ihr gesamtes AWS Unternehmen schützen möchten und nicht nur eine kleine Anzahl bestimmter Konten und Ressourcen, oder wenn Sie häufig neue Ressourcen hinzufügen, die Sie schützen möchten. Firewall Manager verwendet Sicherheitsrichtlinien, damit Sie eine Reihe von Konfigurationen definieren können, einschließlich relevanter Regeln, Schutzmaßnahmen und Aktionen, die bereitgestellt werden müssen, sowie der Konten und Ressourcen (gekennzeichnet durch Tags), die ein- oder ausgeschlossen werden sollen. Sie können detaillierte und flexible Konfigurationen erstellen und gleichzeitig die Kontrolle auf eine große Anzahl von Konten ausdehnen und. VPCs Diese Richtlinien setzen die von Ihnen konfigurierten Regeln automatisch und konsistent durch, auch wenn neue Konten und Ressourcen erstellt werden. Firewall Manager ist in allen Konten über AWS Organizations aktiviert, und Konfiguration und Verwaltung werden von den entsprechenden Sicherheitsteams im delegierten Administratorkonto von Firewall Manager (in diesem Fall dem Security Tooling-Konto) durchgeführt.

Sie müssen AWS Config für jede AWS Region aktivieren, die die Ressourcen enthält, die Sie schützen möchten. Wenn Sie AWS Config nicht für alle Ressourcen aktivieren möchten, müssen Sie es für Ressourcen aktivieren, die dem Typ der von Ihnen verwendeten Firewall Manager Manager-Richtlinien zugeordnet sind. Wenn Sie sowohl AWS Security Hub als auch Firewall Manager verwenden, sendet Firewall Manager Ihre Ergebnisse automatisch an Security Hub. Firewall Manager erstellt Ergebnisse für Ressourcen, die nicht richtlinientreu sind, und für erkannte Angriffe und sendet die Ergebnisse an Security Hub. Wenn Sie eine Firewall Manager Manager-Richtlinie für einrichten AWSWAF, können Sie die Protokollierung auf Web-Zugriffskontrolllisten (WebACLs) für alle in den Geltungsbereich fallenden Konten zentral aktivieren und die Protokolle unter einem einzigen Konto zentralisieren.

Designüberlegung

-

Kundenbetreuer einzelner Mitgliedskonten in der AWS Organisation können zusätzliche Kontrollen (wie AWS WAF Regeln und VPC Amazon-Sicherheitsgruppen) in den verwalteten Diensten von Firewall Manager entsprechend ihren jeweiligen Anforderungen konfigurieren.

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

Amazon EventBridge

Amazon EventBridge

Designüberlegungen

-

EventBridge ist in der Lage, Ereignisse an eine Reihe verschiedener Ziele weiterzuleiten. Ein wertvolles Muster für die Automatisierung von Sicherheitsaktionen besteht darin, bestimmte Ereignisse mit einzelnen AWS Lambda-Respondern zu verbinden, die dann entsprechende Maßnahmen ergreifen. Unter bestimmten Umständen möchten Sie beispielsweise eine öffentliche EventBridge S3-Bucket-Suche an einen Lambda-Responder weiterleiten, der die Bucket-Richtlinie korrigiert und die öffentlichen Berechtigungen entfernt. Diese Responder können in Ihre Ermittlungs-Playbooks und Runbooks integriert werden, um die Reaktionsaktivitäten zu koordinieren.

-

Eine bewährte Methode für ein erfolgreiches Sicherheitsteam besteht darin, den Fluss von Sicherheitsereignissen und Ergebnissen in ein Benachrichtigungs- und Workflowsystem zu integrieren, z. B. in ein Ticketsystem, ein Bug-/Problemsystem oder ein anderes System zur Verwaltung von Sicherheitsinformationen und Ereignissen (). SIEM Dadurch entfällt der Arbeitsablauf von E-Mails und statischen Berichten und Sie können Ereignisse oder Ergebnisse weiterleiten, eskalieren und verwalten. Die integrierten flexiblen Routing-Funktionen EventBridge sind ein leistungsstarker Wegbereiter für diese Integration.

Amazon Detective

Amazon Detective

Detective ist in Amazon Security Lake integriert, sodass Sicherheitsanalysten in Security Lake gespeicherte Protokolle abfragen und abrufen können. Sie können diese Integration verwenden, um zusätzliche Informationen aus AWS CloudTrail Protokollen und Amazon VPC Flow-Protokollen abzurufen, die in Security Lake gespeichert sind, während Sie Sicherheitsuntersuchungen in Detective durchführen.

Detective erfasst auch Ergebnisse, die von Amazon erkannt wurden GuardDuty, einschließlich Bedrohungen, die von GuardDuty Runtime Monitoring erkannt wurden. Wenn ein Konto Detective aktiviert, wird es zum Administratorkonto für das Verhaltensdiagramm. Bevor Sie versuchen, Detective zu aktivieren, stellen Sie sicher, dass Ihr Konto GuardDuty seit mindestens 48 Stunden registriert ist. Wenn Sie diese Anforderung nicht erfüllen, können Sie Detective nicht aktivieren.

Detective gruppiert automatisch mehrere Ergebnisse, die sich auf ein einzelnes Sicherheitskompromittierungsereignis beziehen, in Suchgruppen. Bedrohungsakteure führen in der Regel eine Abfolge von Aktionen durch, die zu mehreren Sicherheitsergebnissen führen, die über Zeit und Ressourcen verteilt sind. Daher sollte das Finden von Gruppen der Ausgangspunkt für Untersuchungen sein, an denen mehrere Entitäten und Ergebnisse beteiligt sind. Detective bietet auch Zusammenfassungen von Suchgruppen mithilfe generativer KI, die Fundgruppen automatisch analysiert und Erkenntnisse in natürlicher Sprache bereitstellt, um Ihnen zu helfen, Sicherheitsuntersuchungen zu beschleunigen.

Detective lässt sich in AWS Organizations integrieren. Das Org Management-Konto delegiert ein Mitgliedskonto als Detective-Administratorkonto. In der AWS SRA ist dies das Security Tooling-Konto. Das Detective-Administratorkonto bietet die Möglichkeit, alle aktuellen Mitgliedskonten in der Organisation automatisch als Detective-Mitgliedskonten zu aktivieren und auch neue Mitgliedskonten hinzuzufügen, sobald sie der AWS Organisation hinzugefügt werden. Detective-Administratorkonten haben auch die Möglichkeit, Mitgliedskonten, die derzeit nicht in der AWS Organisation, sondern in derselben Region ansässig sind, einzuladen, ihre Daten zum Verhaltensdiagramm des primären Kontos beizutragen. Wenn ein Mitgliedskonto die Einladung annimmt und aktiviert ist, beginnt Detective, die Daten des Mitgliedskontos aufzunehmen und in dieses Verhaltensdiagramm zu extrahieren.

Designüberlegung

-

Sie können von den Konsolen GuardDuty und AWS Security Hub aus zu Detective Finding Profiles navigieren. Diese Links können dazu beitragen, den Ermittlungsprozess zu rationalisieren. Ihr Konto muss das Administratorkonto sowohl für Detective als auch für den Dienst sein, von dem Sie wechseln (GuardDuty oder Security Hub). Wenn die primären Konten für die Dienste identisch sind, funktionieren die Integrationslinks problemlos.

AWS Audit Manager

AWSAudit Manager

Mit Audit Manager können Sie anhand vorgefertigter Frameworks wie dem Center for Internet Security (CIS) Benchmark, dem CIS AWS Foundations Benchmark, System and Organization Controls 2 (SOC2) und dem Payment Card Industry Data Security Standard (PCIDSS) prüfen. Außerdem haben Sie die Möglichkeit, Ihre eigenen Frameworks mit Standard- oder benutzerdefinierten Kontrollen zu erstellen, die auf Ihren spezifischen Anforderungen für interne Audits basieren.

Audit Manager sammelt vier Arten von Nachweisen. Drei Arten von Nachweisen werden automatisiert: Nachweise zur Konformitätsprüfung von AWS Config und AWS Security Hub, Nachweise für Verwaltungsereignisse von AWS CloudTrail und Konfigurationsnachweise aus AWS service-to-service API Anrufen. Für Nachweise, die nicht automatisiert werden können, können Sie mit Audit Manager manuelle Nachweise hochladen.

Anmerkung

Audit Manager hilft bei der Erfassung von Nachweisen, die für die Überprüfung der Einhaltung bestimmter Compliance-Standards und -Vorschriften relevant sind. Es bewertet jedoch nicht Ihre Einhaltung. Daher enthalten die mit Audit Manager gesammelten Nachweise möglicherweise keine Details zu Ihren betrieblichen Prozessen, die für Audits erforderlich sind. Audit Manager ist kein Ersatz für Rechtsberater oder Compliance-Experten. Wir empfehlen Ihnen, die Dienste eines externen Gutachters in Anspruch zu nehmen, der für die Compliance-Rahmenbedingungen, anhand derer Sie bewertet wurden, zertifiziert ist.

Audit Manager Manager-Bewertungen können sich auf mehrere Konten in Ihren AWS Organisationen beziehen. Audit Manager sammelt und konsolidiert Nachweise in einem delegierten Administratorkonto in AWS Organizations. Diese Auditfunktion wird hauptsächlich von Compliance- und internen Auditteams verwendet und erfordert lediglich Lesezugriff auf Ihre AWS Konten.

Designüberlegungen

-

Audit Manager ergänzt andere AWS Sicherheitsdienste wie Security Hub und AWS Config, um die Implementierung eines Risikomanagement-Frameworks zu unterstützen. Audit Manager bietet unabhängige Funktionen zur Risikoabsicherung, während Security Hub Ihnen hilft, Ihr Risiko zu überwachen, und AWS Config Conformance Packs helfen Ihnen, Ihre Risiken zu managen. Prüfer, die mit dem vom Institute of Internal Auditors (IIA)

entwickelten Drei-Linien-Modell vertraut sind, sollten beachten, dass diese Kombination von AWS Dienstleistungen Ihnen hilft, die drei Verteidigungslinien abzudecken. Weitere Informationen finden Sie in der zweiteiligen Blogserie auf dem Blog AWS Cloud Operations & Migrations. -

Damit Audit Manager Security Hub Hub-Beweise sammeln kann, muss das delegierte Administratorkonto für beide Dienste dasselbe AWS Konto sein. Aus diesem Grund ist das AWS SRA Security Tooling-Konto in der der der delegierte Administrator für Audit Manager.

AWSArtifact

AWSArtifact

AWSArtifact unterstützt die Funktion zur delegierten Verwaltung nicht. Stattdessen können Sie diese Funktion auf die IAM Rollen im Security Tooling-Konto beschränken, die für Ihre Audit- und Compliance-Teams relevant sind, sodass diese diese Berichte herunterladen, überprüfen und bei Bedarf externen Prüfern zur Verfügung stellen können. Darüber hinaus können Sie bestimmte IAM Rollen mithilfe von IAM Richtlinien so einschränken, dass sie nur Zugriff auf bestimmte AWS Artifact-Berichte haben. IAMBeispielrichtlinien finden Sie in der AWSArtifact-Dokumentation.

Designüberlegung

-

Wenn Sie sich für ein spezielles AWS Konto für Audit- und Compliance-Teams entscheiden, können Sie AWS Artifact in einem Sicherheitsauditkonto hosten, das vom Security Tooling-Konto getrennt ist. AWSArtefaktberichte belegen, dass eine Organisation einen dokumentierten Prozess befolgt oder eine bestimmte Anforderung erfüllt. Auditartefakte werden während des gesamten Lebenszyklus der Systementwicklung gesammelt und archiviert und können als Nachweis für interne oder externe Audits und Bewertungen verwendet werden.

AWS KMS

AWSDer Key Management Service

Darin wird ein verteiltes Schlüsselverwaltungsmodell AWS SRA empfohlen, bei dem sich die KMS Schlüssel lokal innerhalb des Kontos befinden, in dem sie verwendet werden, und Sie den Personen, die für die Infrastruktur und die Workloads in einem bestimmten Konto verantwortlich sind, ermöglichen, ihre eigenen Schlüssel zu verwalten. Wir empfehlen, nicht einen einzigen Schlüssel in einem Konto für alle kryptografischen Funktionen zu verwenden. Schlüssel können auf der Grundlage von Funktions- und Datenschutzanforderungen und zur Durchsetzung des Prinzips der geringsten Rechte erstellt werden. Dieses Modell bietet Ihren Workload-Teams mehr Kontrolle, Flexibilität und Agilität bei der Verwendung von Verschlüsselungsschlüsseln. Es hilft auch dabei, API Beschränkungen zu vermeiden, den Umfang der Auswirkungen auf ein einzelnes AWS Konto zu beschränken und die Berichterstattung, Prüfung und andere Aufgaben im Zusammenhang mit der Einhaltung von Vorschriften zu vereinfachen. In einigen Fällen würden Verschlüsselungsberechtigungen von Entschlüsselungsberechtigungen getrennt gehalten, und Administratoren würden zwar Lebenszyklusfunktionen verwalten, wären aber nicht in der Lage, Daten mit den von ihnen verwalteten Schlüsseln zu verschlüsseln oder zu entschlüsseln. In einem dezentralen Modell ist es wichtig, Schutzmaßnahmen einzurichten und durchzusetzen, sodass die dezentralen Schlüssel auf die gleiche Weise verwaltet werden und die Verwendung der KMS Schlüssel gemäß den etablierten bewährten Verfahren und Richtlinien geprüft wird. Weitere Informationen finden Sie in der Dokumentation unter Bewährte Sicherheitsmethoden für AWS Key Management Service. AWS KMS

Eine alternative Bereitstellungsoption besteht darin, die Verantwortung für die KMS Schlüsselverwaltung auf ein einziges Konto zu zentralisieren und gleichzeitig die Fähigkeit, Schlüssel im Anwendungskonto zu verwenden, an Anwendungsressourcen zu delegieren, indem eine Kombination aus Schlüsseln und IAM Richtlinien verwendet wird. Dieser Ansatz ist sicher und einfach zu verwalten, kann jedoch aufgrund von AWS KMS Drosselungslimits und Kontodienstbeschränkungen und der Überflutung des Sicherheitsteams mit operativen Schlüsselverwaltungsaufgaben auf Hindernisse stoßen.

Das AWS SRA kombiniert das zentralisierte und das verteilte Modell. AWSKMSWird im Security Tooling-Konto verwendet, um die Verschlüsselung zentraler Sicherheitsdienste zu verwalten, z. B. des von der AWS CloudTrail Organisation verwalteten AWS Organization Trails. Im Abschnitt „Anwendungskonto“ weiter unten in diesem Handbuch werden die KMS wichtigsten Muster beschrieben, mit denen arbeitslastspezifische Ressourcen gesichert werden.

AWS Private CA

AWS Private Certificate Authority(AWS Private CA) ist ein verwalteter privater CA-Dienst, mit dem Sie den Lebenszyklus Ihrer privaten TLS Endentitätszertifikate für EC2 Instances, Container, IoT-Geräte und lokale Ressourcen sicher verwalten können. Er ermöglicht die verschlüsselte TLS Kommunikation mit laufenden Anwendungen. Mit AWS Private CA können Sie Ihre eigene Zertifizierungsstellenhierarchie erstellen (eine Stammzertifizierungsstelle über untergeordnete CAs Zertifikate bis hin zu Endzertifikaten) und damit Zertifikate ausstellen, um interne Benutzer, Computer, Anwendungen, Dienste, Server und andere Geräte zu authentifizieren und Computercode zu signieren. Von einer privaten Zertifizierungsstelle ausgestellte Zertifikate werden nur innerhalb Ihrer AWS Organisation als vertrauenswürdig eingestuft, nicht im Internet.

Ein Public-Key-Infrastruktur- (PKI) oder Sicherheitsteam kann für die Verwaltung der gesamten PKI Infrastruktur verantwortlich sein. Dazu gehören die Verwaltung und Erstellung der privaten CA. Es muss jedoch eine Bestimmung geben, die es Workload-Teams ermöglicht, ihre Zertifikatsanforderungen selbst zu erfüllen. Die AWS SRA stellt eine zentralisierte CA-Hierarchie dar, in der die Stammzertifizierungsstelle innerhalb des Security Tooling-Kontos gehostet wird. Auf diese Weise können Sicherheitsteams strenge Sicherheitskontrollen durchsetzen, da die Stammzertifizierungsstelle die Grundlage für das Ganze bildet. PKI Die Erstellung von privaten Zertifikaten von der privaten Zertifizierungsstelle wird jedoch an Anwendungsentwicklungsteams delegiert, indem die CA mithilfe von AWS Resource Access Manager (AWSRAM) an ein Anwendungskonto weitergegeben wird. AWSRAMverwaltet die für die kontoübergreifende gemeinsame Nutzung erforderlichen Berechtigungen. Dadurch entfällt die Notwendigkeit einer privaten Zertifizierungsstelle für jedes Konto und die Bereitstellung ist kostengünstiger. Weitere Informationen zum Arbeitsablauf und zur Implementierung finden Sie im Blogbeitrag How AWS RAM to Share Your AWS Private CA Cros-Account

Anmerkung

ACMhilft Ihnen auch bei der Bereitstellung, Verwaltung und Bereitstellung von öffentlichen TLS Zertifikaten zur Verwendung mit AWS Diensten. Um diese Funktionalität zu unterstützen, ACM muss es sich in dem AWS Konto befinden, das das öffentliche Zertifikat verwenden würde. Darauf wird später in diesem Handbuch im Abschnitt Anwendungskonto eingegangen.

Designüberlegungen

-

Mit AWS Private CA können Sie eine Hierarchie von Zertifizierungsstellen mit bis zu fünf Ebenen erstellen. Sie können auch mehrere Hierarchien erstellen, jede mit einem eigenen Stamm. Die AWS Private CA Hierarchie sollte dem PKI Design Ihrer Organisation entsprechen. Beachten Sie jedoch, dass mit einer Erhöhung der Zertifizierungsstellenhierarchie die Anzahl der Zertifikate im Zertifizierungspfad zunimmt, was wiederum die Validierungszeit eines Endzertifikats verlängert. Eine klar definierte Zertifizierungsstellenhierarchie bietet Vorteile wie eine detaillierte Sicherheitskontrolle, die für jede Zertifizierungsstelle geeignet ist, die Delegierung untergeordneter Zertifizierungsstellen an eine andere Anwendung, was zur Aufteilung der Verwaltungsaufgaben führt, die Verwendung von CA mit begrenztem widerrufbarem Vertrauen, die Möglichkeit, unterschiedliche Gültigkeitszeiträume zu definieren, und die Möglichkeit, Pfadbeschränkungen durchzusetzen. Im Idealfall verfügen Ihr Stammkonto und Ihr untergeordnetes CAs Konto über separate Konten. AWS Weitere Informationen zur Planung einer CA-Hierarchie mithilfe von Hilfe AWS Private CA finden Sie in der AWS Private CA Dokumentation und im Blogbeitrag So sichern Sie eine unternehmensweite AWS Private CA Hierarchie für die Automobil- und Fertigungsindustrie

. -

AWS Private CA kann in Ihre bestehende CA-Hierarchie integriert werden, sodass Sie die Automatisierungs- und systemeigenen AWS Integrationsfunktionen von ACM in Verbindung mit der bestehenden Vertrauensbasis, die Sie heute verwenden, nutzen können. Sie können eine untergeordnete Zertifizierungsstelle erstellen, die von einer übergeordneten Zertifizierungsstelle vor Ort AWS Private CA unterstützt wird. Weitere Informationen zur Implementierung finden Sie in der Dokumentation unter Installation eines untergeordneten Zertifizierungsstellenzertifikats, das von einer externen übergeordneten Zertifizierungsstelle signiert wurde. AWS Private CA

Amazon Inspector

Amazon Inspector

Amazon Inspector bewertet Ihre Umgebung während des gesamten Lebenszyklus Ihrer Ressourcen kontinuierlich, indem Ressourcen automatisch gescannt werden, wenn Sie Änderungen daran vornehmen. Zu den Ereignissen, die ein erneutes Scannen einer Ressource auslösen, gehören die Installation eines neuen Pakets auf einer EC2 Instance, die Installation eines Patches und die Veröffentlichung eines neuen Berichts über allgemeine Sicherheitslücken und Risiken (CVE), der sich auf die Ressource auswirkt. Amazon Inspector unterstützt Benchmark-Bewertungen von Center of Internet Security (CIS) für Betriebssysteme in EC2 Instances.

Amazon Inspector lässt sich in Entwicklertools wie Jenkins und TeamCity zur Bewertung von Container-Images integrieren. Sie können Ihre Container-Images innerhalb Ihrer Tools und Lambda-Funktionen (CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CDTools und AWS Lambda-Funktionen) auf Softwareschwachstellen in großem Umfang auf Softwareschwachstellen untersuchen und sie kontinuierlich auf bekannte Sicherheitslücken hin überwachen.

Mit den Ergebnissen zur Netzwerkerreichbarkeit von Amazon Inspector wird die Erreichbarkeit Ihrer EC2 Instances zu oder von VPC Randbereichen wie Internet-Gateways, VPC Peering-Verbindungen oder virtuellen privaten Netzwerken (VPNs) über ein virtuelles Gateway bewertet. Diese Regeln helfen Ihnen dabei, die Überwachung Ihrer AWS Netzwerke zu automatisieren und zu ermitteln, wo der Netzwerkzugriff auf Ihre EC2 Instances aufgrund schlecht verwalteter Sicherheitsgruppen, Zugriffskontrolllisten (ACLs), Internet-Gateways usw. falsch konfiguriert sein könnte. Weitere Informationen finden Sie in der Amazon Inspector Inspector-Dokumentation.

Wenn Amazon Inspector Sicherheitslücken oder offene Netzwerkpfade identifiziert, wird ein Ergebnis generiert, das Sie untersuchen können. Das Ergebnis umfasst umfassende Informationen über die Sicherheitsanfälligkeit, einschließlich einer Risikobewertung, der betroffenen Ressource und Empfehlungen zur Behebung. Die Risikobewertung ist speziell auf Ihre Umgebung zugeschnitten und wird berechnet, indem up-to-date CVE Informationen mit zeitlichen und umweltbedingten Faktoren wie Netzwerkzugänglichkeit und Ausnutzbarkeit korreliert werden, um ein kontextbezogenes Ergebnis zu erhalten.

Um nach Sicherheitslücken zu suchen, müssen EC2 Instanzen in AWS Systems Manager mithilfe des AWS Systems Manager Agent (SSMAgent) verwaltet werden. Für die Netzwerkerreichbarkeit von EC2 Instances oder das Scannen von Container-Images auf Sicherheitslücken in Amazon- ECR oder Lambda-Funktionen sind keine Agenten erforderlich.

Amazon Inspector ist in AWS Organizations integriert und unterstützt die delegierte Verwaltung. In der AWS SRA wird das Security Tooling-Konto zum delegierten Administratorkonto für Amazon Inspector. Das delegierte Administratorkonto von Amazon Inspector kann Ergebnisdaten und bestimmte Einstellungen für Mitglieder der AWS Organisation verwalten. Dazu gehören die Anzeige der Details der aggregierten Ergebnisse für alle Mitgliedskonten, die Aktivierung oder Deaktivierung von Scans für Mitgliedskonten und die Überprüfung der gescannten Ressourcen innerhalb der Organisation. AWS

Designüberlegungen

-

Amazon Inspector wird automatisch in AWS Security Hub integriert, wenn beide Dienste aktiviert sind. Sie können diese Integration verwenden, um alle Ergebnisse von Amazon Inspector an Security Hub zu senden, der diese Ergebnisse dann in die Analyse Ihres Sicherheitsstatus einbezieht.

-

Amazon Inspector exportiert automatisch Ereignisse für Ergebnisse, Änderungen der Ressourcenabdeckung und erste Scans einzelner Ressourcen nach Amazon EventBridge und optional in einen Amazon Simple Storage Service (Amazon S3) -Bucket. Um aktive Ergebnisse in einen S3-Bucket zu exportieren, benötigen Sie einen AWS KMS Schlüssel, mit dem Amazon Inspector Ergebnisse verschlüsseln kann, und einen S3-Bucket mit Berechtigungen, die es Amazon Inspector ermöglichen, Objekte hochzuladen. EventBridge Die Integration ermöglicht es Ihnen, Ergebnisse im Rahmen Ihrer bestehenden Sicherheits- und Compliance-Workflows nahezu in Echtzeit zu überwachen und zu verarbeiten. EventBridge Ereignisse werden zusätzlich zu dem Mitgliedskonto, von dem sie stammen, auf dem delegierten Administratorkonto von Amazon Inspector veröffentlicht.

Beispiel für eine Implementierung

Die AWSSRACodebibliothek

Bereitstellung gemeinsamer Sicherheitsdienste für alle Konten AWS

Im Abschnitt Anwenden von Sicherheitsdiensten in der gesamten AWS Organisation weiter oben in dieser Referenz wurden Sicherheitsdienste hervorgehoben, die ein AWS Konto schützen, und es wurde darauf hingewiesen, dass viele dieser Dienste auch innerhalb von AWS Organizations konfiguriert und verwaltet werden können. Einige dieser Dienste sollten für alle Konten bereitgestellt werden, und Sie werden sie in der finden AWSSRA. Dies ermöglicht einheitliche Leitplanken und ermöglicht eine zentrale Überwachung, Verwaltung und Steuerung in Ihrem AWS gesamten Unternehmen.

Security Hub, AWS Config GuardDuty, Access Analyzer und AWS CloudTrail Organization Trails werden in allen Konten angezeigt. Die ersten drei unterstützen die Funktion für delegierte Administratoren, die bereits im Abschnitt Verwaltungskonto, vertrauenswürdiger Zugriff und delegierte Administratoren beschrieben wurde. CloudTrail verwendet derzeit einen anderen Aggregationsmechanismus.

Das AWS SRA GitHubCode-Repository

Designüberlegungen

-

Bestimmte Kontokonfigurationen erfordern möglicherweise zusätzliche Sicherheitsdienste. Beispielsweise sollten Konten, die S3-Buckets verwalten (die Konten Application und Log Archive), auch Amazon Macie enthalten und die Aktivierung der CloudTrail S3-Datenereignisprotokollierung in diesen gängigen Sicherheitsdiensten in Betracht ziehen. (Macie unterstützt die delegierte Verwaltung mit zentraler Konfiguration und Überwachung.) Ein anderes Beispiel ist Amazon Inspector, das nur für Konten gilt, die entweder EC2 Instances oder ECR Amazon-Images hosten.

-

Zusätzlich zu den zuvor in diesem Abschnitt beschriebenen Diensten AWS SRA umfasst der zwei sicherheitsorientierte Dienste, Amazon Detective und AWS Audit Manager, die die Integration von AWS Organizations und die delegierte Administratorfunktion unterstützen. Diese Dienste sind jedoch nicht Teil der empfohlenen Services für Account-Baselining, da wir festgestellt haben, dass diese Dienste in den folgenden Szenarien am besten eingesetzt werden:

-

Sie haben ein engagiertes Team oder eine Gruppe von Ressourcen, die diese Funktionen ausführen. Detective wird am besten von Sicherheitsanalystenteams eingesetzt, und Audit Manager ist hilfreich für Ihre internen Audit- oder Compliance-Teams.

-

Sie möchten sich zu Beginn Ihres Projekts auf ein Kernpaket von Tools wie GuardDuty Security Hub konzentrieren und dann darauf aufbauen, indem Sie Dienste nutzen, die zusätzliche Funktionen bieten.

-