Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Stellen Sie automatisch eine einzige Web-Zugriffskontrollliste bereit, die webbasierte Angriffe mit aktivierter Sicherheitsautomatisierung filtert AWS WAF

Veröffentlichungsdatum: September 2016 (letzte Aktualisierung: Dezember 2024)

Die AWS WAF Lösung Security Automations for stellt eine Reihe vorkonfigurierter Regeln bereit, mit denen Sie Ihre Anwendungen vor häufigen Web-Exploits schützen können. Der Kerndienst dieser Lösung trägt zum Schutz von Webanwendungen vor Angriffstechniken bei AWS WAF

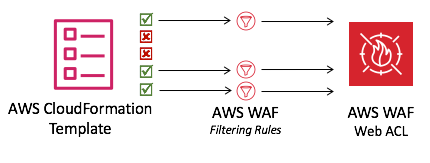

Die Konfiguration von AWS WAF Regeln kann für große und kleine Unternehmen gleichermaßen schwierig und belastend sein, insbesondere für Unternehmen, die keine eigenen Sicherheitsteams haben. Um diesen Prozess zu vereinfachen, stellt die AWS WAF Lösung Security Automations for automatisch eine einzige Web-Zugriffskontrollliste (ACL) mit einer Reihe von AWS WAF Regeln zur Filterung gängiger webbasierter Angriffe bereit. Bei der Erstkonfiguration der AWS CloudFormation

Konfiguration des Webs AWS WAF ACL

In diesem Implementierungsleitfaden werden architektonische Überlegungen, Konfigurationsschritte und betriebliche Best Practices für die Bereitstellung dieser Lösung in der Amazon Web Services (AWS) Cloud erörtert. Er enthält Links zu CloudFormation Vorlagen, mit denen die AWS Sicherheits-, Rechen-, Speicher- und anderen Dienste gestartet, konfiguriert und ausgeführt werden, die für die Implementierung dieser Lösung erforderlich sind AWS, wobei AWS bewährte Methoden für Sicherheit und Verfügbarkeit verwendet werden.

Die Informationen in diesem Handbuch setzen praktische Kenntnisse über AWS

Dienste wie AWS WAF, CloudFrontALBs, und voraus AWS Lambda

Anmerkung

Ab Version 3.0.0 unterstützt diese Lösung die neueste Version des AWS WAF Dienstes API (AWS WAF V2).

Dieses Handbuch richtet sich an IT-Manager, Sicherheitsingenieure, DevOps Ingenieure, Entwickler, Lösungsarchitekten und Website-Administratoren.

Anmerkung

Wir empfehlen, diese Lösung als Ausgangspunkt für die Implementierung von AWS WAF Regeln zu verwenden. Sie können den Quellcode

Verwenden Sie diese Navigationstabelle, um schnell Antworten auf diese Fragen zu finden:

| Wenn du willst. | Lesen. |

|---|---|

|

Informieren Sie sich über die Kosten für den Betrieb dieser Lösung. Die Gesamtkosten für den Betrieb dieser Lösung hängen vom aktivierten Schutz und der Menge der aufgenommenen, gespeicherten und verarbeiteten Daten ab. |

Kosten |

| Machen Sie sich mit den Sicherheitsüberlegungen für diese Lösung vertraut. | Sicherheit |

| Informieren Sie AWS-Regionen sich, welche von dieser Lösung unterstützt werden. | Unterstützt AWS-Regionen |

| Sehen Sie sich die in dieser Lösung enthaltene CloudFormation Vorlage an oder laden Sie sie herunter, um die Infrastrukturressourcen (den „Stack“) für diese Lösung automatisch bereitzustellen. | AWS CloudFormation Vorlage |

| Wird verwendet Support , um Sie bei der Bereitstellung, Verwendung oder Fehlerbehebung der Lösung zu unterstützen. | Support |

| Greifen Sie auf den Quellcode zu und verwenden Sie optional den AWS Cloud Development Kit (AWS CDK) , um die Lösung bereitzustellen | GitHubRepository |