Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Gateway-Endpunkte für Amazon S3

Sie können von Ihren VPC VPC Gateway-Endpunkten aus auf Amazon S3 zugreifen. Nachdem Sie den Gateway-Endpunkt erstellt haben, können Sie ihn als Ziel in Ihrer Routentabelle für den Datenverkehr hinzufügen, der von Ihnen VPC zu Amazon S3 bestimmt ist.

Für die Nutzung von Gateway-Endpunkten fallen keine zusätzlichen Gebühren an.

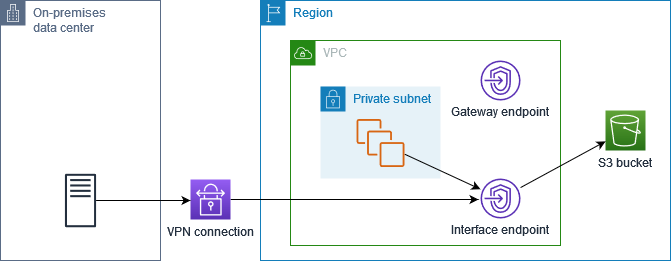

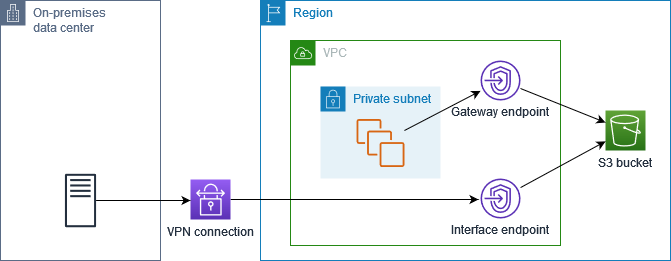

Amazon S3 unterstützt sowohl Gateway-Endpunkte als auch Schnittstellenendpunkte. Mit einem Gateway-Endpunkt können Sie von Ihrem aus auf Amazon S3 zugreifenVPC, ohne ein Internet-Gateway oder ein NAT Gerät für Sie zu benötigenVPC, und ohne zusätzliche Kosten. Gateway-Endpunkte erlauben jedoch keinen Zugriff über lokale Netzwerke, über Peering-Netzwerke VPCs in anderen AWS Regionen oder über ein Transit-Gateway. Für diese Szenarien müssen Sie einen Schnittstellenendpunkt verwenden, der gegen Aufpreis verfügbar ist. Weitere Informationen finden Sie unter Arten von VPC Endpunkten für Amazon S3 im Amazon S3 S3-Benutzerhandbuch.

Inhalt

Überlegungen

-

Ein Gateway-Endpunkt ist nur in der Region verfügbar, in der Sie ihn erstellt haben. Stellen Sie sicher, dass Sie Ihren Gateway-Endpunkt in derselben Region wie Ihre S3-Buckets erstellen.

-

Wenn Sie die DNS Amazon-Server verwenden, müssen Sie sowohl DNSHostnamen als auch DNS Auflösung für Ihre VPC aktivieren. Wenn Sie Ihren eigenen DNS Server verwenden, stellen Sie sicher, dass Anfragen an Amazon S3 korrekt an die IP-Adressen weitergeleitet werden, die von verwaltet werden AWS.

-

Die ausgehenden Regeln für die Sicherheitsgruppe für Instances, die über den Gateway-Endpunkt auf Amazon S3 zugreifen, müssen Datenverkehr zu Amazon S3 zulassen. Sie können in den Regeln der Sicherheitsgruppe auf die ID der Präfixliste für Amazon S3 verweisen.

-

Das Netzwerk ACL für das Subnetz Ihrer Instances, die über einen Gateway-Endpunkt auf Amazon S3 zugreifen, muss den Datenverkehr von und zu Amazon S3 zulassen. Sie können in ACL Netzwerkregeln nicht auf Präfixlisten verweisen, aber Sie können den IP-Adressbereich für Amazon S3 aus der Präfixliste für Amazon S3 abrufen.

-

Prüfen Sie, ob Sie einen verwenden AWS-Service , der Zugriff auf einen S3-Bucket benötigt. Beispielsweise benötigt ein Dienst möglicherweise Zugriff auf Buckets, die Protokolldateien enthalten, oder Sie müssen möglicherweise Treiber oder Agenten für Ihre EC2 Instances herunterladen. Wenn ja, stellen Sie sicher, dass Ihre Endpunktrichtlinie es der AWS-Service OR-Ressource erlaubt, mithilfe der

s3:GetObjectAktion auf diese Buckets zuzugreifen. -

Sie können die

aws:SourceIpBedingung nicht in einer Identitätsrichtlinie oder einer Bucket-Richtlinie für Anfragen an Amazon S3 verwenden, die einen VPC Endpunkt durchlaufen. Verwenden Sie stattdessen die Bedingungaws:VpcSourceIp. Alternativ können Sie Routing-Tabellen verwenden, um zu steuern, welche EC2 Instances über den VPC Endpunkt auf Amazon S3 zugreifen können. -

Gateway-Endpunkte unterstützen nur IPv4 Datenverkehr.

-

Die IPv4 Quelladressen von Instances in Ihren betroffenen Subnetzen, die von Amazon S3 empfangen wurden, ändern sich von öffentlichen IPv4 Adressen zu privaten IPv4 Adressen in IhrenVPC. Ein Endpunkt wechselt die Netzwerkrouten und trennt offene TCP Verbindungen. Die vorherigen Verbindungen, für die öffentliche IPv4 Adressen verwendet wurden, werden nicht wieder aufgenommen. Wir empfehlen, während des Erstellens oder Änderns eines Endpunkts keine wichtigen Aufgaben auszuführen oder zu testen, ob Ihre Software nach der Verbindungstrennung automatisch erneut eine Verbindung zu Amazon S3 herstellt.

-

Endpunktverbindungen können nicht von einem VPC aus erweitert werden. Ressourcen auf der anderen Seite einer Verbindung, einer VPN VPC Peering-Verbindung, eines Transit-Gateways oder einer AWS Direct Connect Verbindung in Ihrem VPC können keinen Gateway-Endpunkt für die Kommunikation mit Amazon S3 verwenden.

-

Ihr Konto hat ein Standardkontingent von 20 Gateway-Endpunkten pro Region, das anpassbar ist. Es gibt auch ein Limit von 255 Gateway-Endpunkten pro. VPC

Privat DNS

Sie können Private konfigurierenDNS, um die Kosten zu optimieren, wenn Sie sowohl einen Gateway-Endpunkt als auch einen Schnittstellen-Endpunkt für Amazon S3 erstellen.

Route 53 Resolver

Amazon stellt Ihnen einen DNS Server namens Route 53 Resolver zur VerfügungVPC. Der Route 53 Resolver löst automatisch lokale VPC Domainnamen und Datensätze in privaten Hosting-Zonen auf. Sie können den Route 53 Resolver jedoch nicht von außerhalb Ihres verwenden. VPC Route 53 bietet Resolver-Endpunkte und Resolver-Regeln, sodass Sie den Route 53 Resolver von außerhalb Ihres verwenden können. VPC Ein eingehender Resolver-Endpunkt leitet DNS Anfragen vom lokalen Netzwerk an den Route 53 Resolver weiter. Ein ausgehender Resolver-Endpunkt leitet DNS Anfragen vom Route 53 Resolver an das lokale Netzwerk weiter.

Wenn Sie Ihren Schnittstellenendpunkt für Amazon S3 so konfigurieren, dass Private DNS nur für den eingehenden Resolver-Endpunkt verwendet wird, erstellen wir einen Resolver-Endpunkt für eingehende Anrufe. Der Inbound-Resolver-Endpunkt löst DNS Anfragen an Amazon S3 von lokalen Standorten an die privaten IP-Adressen des Schnittstellenendpunkts auf. Wir fügen auch ALIAS Datensätze für den Route 53 Resolver zur öffentlich gehosteten Zone für Amazon S3 hinzu, sodass DNS Anfragen von Ihnen VPC an die öffentlichen IP-Adressen von Amazon S3 weitergeleitet werden, die den Datenverkehr an den Gateway-Endpunkt weiterleiten.

Privat DNS

Wenn Sie privat DNS für Ihren Schnittstellenendpunkt für Amazon S3 konfigurieren, aber nicht DNS nur privat für den eingehenden Resolver-Endpunkt konfigurieren, VPC verwenden Anfragen sowohl von Ihrem lokalen Netzwerk als auch von Ihnen den Schnittstellenendpunkt, um auf Amazon S3 zuzugreifen. Daher zahlen Sie für die Nutzung des Schnittstellenendpunkts für den Datenverkehr vomVPC, anstatt den Gateway-Endpunkt ohne zusätzliche Kosten zu verwenden.

DNSNur privat für den eingehenden Resolver-Endpunkt

Wenn Sie privat DNS nur für den eingehenden Resolver-Endpunkt konfigurieren, verwenden Anfragen aus Ihrem lokalen Netzwerk den Schnittstellenendpunkt, um auf Amazon S3 zuzugreifen, und Anfragen von Ihnen VPC verwenden den Gateway-Endpunkt, um auf Amazon S3 zuzugreifen. Daher optimieren Sie Ihre Kosten, da Sie für die Verwendung des Schnittstellenendpunkts nur für Datenverkehr zahlen, der den Gateway-Endpunkt nicht verwenden kann.

Privat konfigurieren DNS

Sie können privat DNS für einen Schnittstellenendpunkt für Amazon S3 konfigurieren, wenn Sie ihn erstellen oder nachdem Sie ihn erstellt haben. Weitere Informationen finden Sie unter Erstellen eines VPC-Endpunkts (während der Erstellung konfigurieren) oder Aktivieren Sie private DNS Namen (nach der Erstellung konfigurieren).

Erstellen eines Gateway-Endpunkts

Gehen Sie wie folgt vor, um einen Gateway-Endpunkt zu erstellen, der eine Verbindung zu Amazon S3 herstellt.

So erstellen Sie ein Gateway-Endpunkt mithilfe der Konsole

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Wählen Sie Endpunkt erstellen.

-

Wählen Sie für Servicekategorie die Option AWS-Services aus.

-

Fügen Sie für Services den Filter Type = Gateway hinzu und wählen Sie com.amazonaws aus.

region.s3. -

Wählen Sie für den aus VPC, VPC in dem der Endpunkt erstellt werden soll.

-

Wählen Sie für Route tables (Routing-Tabellen) die Routing-Tabellen, die von dem Endpunkt verwendet werden sollen. Wir fügen automatisch eine Route hinzu, die den für den Service bestimmten Datenverkehr auf die Netzwerkschnittstelle des Endpunkts verweist.

-

Wählen Sie für Richtlinie die Option Vollzugriff aus, um alle Operationen aller Prinzipale auf allen Ressourcen über den VPC Endpunkt zuzulassen. Wählen Sie andernfalls Benutzerdefiniert aus, um eine VPC Endpunktrichtlinie anzuhängen, die die Berechtigungen steuert, die Prinzipale haben, um Aktionen an Ressourcen über den VPC Endpunkt auszuführen.

-

(Optional) Sie fügen ein Tag hinzu, indem Sie neuen Tag hinzufügen auswählen und den Schlüssel und den Wert für den Tag eingeben.

-

Wählen Sie Endpunkt erstellen.

So erstellen Sie ein Gateway-Endpunkt mithilfe der Befehlszeile

-

create-vpc-endpoint

(AWS CLI) -

New-EC2VpcEndpoint(Tools für Windows PowerShell)

Zugriffssteuerung mithilfe von Bucket-Richtlinien

Sie können Bucket-Richtlinien verwenden, um den Zugriff auf Buckets von bestimmten EndpunktenVPCs, IP-Adressbereichen und aus zu steuern. AWS-Konten In diesen Beispielen wird davon ausgegangen, dass es auch Richtlinienanweisungen gibt, die den für Ihre Anwendungsfälle erforderlichen Zugriff zulassen.

Beispiel: Beschränken des Zugriffs auf einen bestimmten Endpunkt

Mithilfe des Bedingungsschlüssels aws: sourceVpce können Sie eine Bucket-Richtlinie erstellen, die den Zugriff auf einen bestimmten Endpunkt einschränkt. Die folgende Richtlinie lehnt Zugriff auf den angegebenen Bucket mit den angegebenen Aktionen ab, es sei denn, der angegebene Gateway-Endpunkt wird verwendet. Beachten Sie, dass diese Richtlinie den Zugriff auf den angegebenen Bucket mit den angegebenen Aktionen über die AWS Management Console blockiert.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPCE", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "StringNotEquals": { "aws:sourceVpce": "vpce-1a2b3c4d" } } } ] }

Beispiel: Beschränken Sie den Zugriff auf einen bestimmten VPC

Mithilfe des sourceVpc Bedingungsschlüssels aws: können Sie eine Bucket-Richtlinie erstellen, die den Zugriff auf bestimmte VPCs Bereiche beschränkt. Dies ist nützlich, wenn Sie mehrere Endpunkte auf demselben konfiguriert haben. VPC Die folgende Richtlinie verweigert den Zugriff auf den angegebenen Bucket mithilfe der angegebenen Aktionen, es sei denn, die Anfrage stammt aus dem angegebenen Bucket. VPC Beachten Sie, dass diese Richtlinie den Zugriff auf den angegebenen Bucket mit den angegebenen Aktionen über die AWS Management Console blockiert.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::example_bucket", "arn:aws:s3:::example_bucket/*"], "Condition": { "StringNotEquals": { "aws:sourceVpc": "vpc-111bbb22" } } } ] }

Beispiel: Beschränken des Zugriffs auf einen bestimmten IP-Adressbereich

Mithilfe des VpcSourceIp Bedingungsschlüssels aws: können Sie eine Richtlinie erstellen, die den Zugriff auf bestimmte IP-Adressbereiche einschränkt. Die folgende Richtlinie verweigert den Zugriff auf den angegebenen Bucket, mit den angegebenen Aktionen, es sei denn, die Anforderung stammt von der angegebenen IP-Adresse. Beachten Sie, dass diese Richtlinie den Zugriff auf den angegebenen Bucket mit den angegebenen Aktionen über die AWS Management Console blockiert.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC-CIDR", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "NotIpAddress": { "aws:VpcSourceIp": "172.31.0.0/16" } } } ] }

Beispiel: Beschränken Sie den Zugriff auf Buckets in einem bestimmten AWS-Konto

Sie können eine Richtlinie erstellen, die den Zugriff auf die S3-Buckets in einem bestimmten AWS-Konto einschränkt, indem Sie den Befehlsschlüssel s3:ResourceAccount verwenden. Die folgende Richtlinie verweigert den Zugriff auf S3-Buckets mit den angegebenen Aktionen, es sei denn, sie gehören dem angegebenen AWS-Konto an.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-bucket-in-specific-account", "Effect": "Deny", "Principal": "*", "Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"], "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "s3:ResourceAccount": "111122223333" } } } ] }

Zuordnen von Routing-Tabellen

Sie können die Routing-Tabellen ändern, die dem Gateway-Endpunkt zugeordnet sind. Wenn Sie eine Routing-Tabelle zuordnen, fügen wir automatisch eine Route hinzu, die den für den Service bestimmten Datenverkehr auf die Netzwerkschnittstelle des Endpunkts verweist. Wenn Sie die Zuordnung einer Routing-Tabelle aufheben, entfernen wir die Endpunktroute automatisch aus der Routing-Tabelle.

Zuordnen von Routing-Tabellen mithilfe der Konsole

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Erstellen des Gateway-Endpunkts.

-

Wählen Sie Aktionen und dann Verwalte Routing-Tabelle aus.

-

Aktivieren oder deaktivieren Sie die Auswahl von Routing-Tabellen nach Bedarf.

-

Wählen Sie Modify route tables (Ändern von Routing-Tabellen).

Zuordnen von Routing-Tabellen mithilfe der Befehlszeile

-

modify-vpc-endpoint

(AWS CLI) -

Edit-EC2VpcEndpoint(Tools für Windows PowerShell)

Bearbeiten Sie die VPC Endpunktrichtlinie

Sie können die Endpunktrichtlinie für einen Gateway-Endpunkt bearbeiten, der den Zugriff auf Amazon S3 von VPC bis zum Endpunkt steuert. Die Standardrichtlinie lässt Vollzugriff zu. Weitere Informationen finden Sie unter Endpunktrichtlinien.

So ändern Sie die Endpunktrichtlinie mithilfe der Konsole

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Erstellen des Gateway-Endpunkts.

-

Wählen Sie Aktionen, Verwalten von Richtlinien.

-

Wählen Sie Full Access (Voller Zugriff), um vollen Zugriff auf den Service zu gewähren, oder wählen Sie Custom (Benutzerdefiniert), und fügen Sie eine benutzerdefinierte Richtlinie hinzu.

-

Wählen Sie Speichern.

Nachfolgend sind Beispielendpunktrichtlinien für den Zugriff auf Amazon S3 aufgeführt.

Beispiel: Beschränken des Zugriffs auf einen bestimmten Bucket

Sie können eine Richtlinie erstellen, die den Zugriff auf bestimmte S3-Buckets beschränkt. Dies ist nützlich, wenn Sie andere AWS-Services in Ihrem System habenVPC, die S3-Buckets verwenden.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-bucket", "Effect": "Allow", "Principal": "*", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*" ] } ] }

Beispiel: Beschränken Sie den Zugriff auf eine bestimmte Rolle IAM

Sie können eine Richtlinie erstellen, die den Zugriff auf eine bestimmte IAM Rolle einschränkt. Sie müssen aws:PrincipalArn verwenden, um einem Prinzipal Zugriff zu gewähren.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-IAM-role", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": "arn:aws:iam::111122223333:role/role_name" } } } ] }

Beispiel: Beschränken des Zugriffs auf Benutzer in einem bestimmten Konto

Sie können eine Richtlinie erstellen, die den Zugriff auf ein bestimmtes Konto beschränkt.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-callers-from-specific-account", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": "111122223333" } } } ] }

Löschen eines Gateway-Endpunkts

Wenn Sie einen Gateway-Endpunkt nicht mehr benötigen, können Sie ihn löschen. Wenn Sie einen Gateway-Endpunkt löschen, entfernen wir die Endpunktroute aus den Subnetz-Routing-Tabellen.

Sie können einen Gateway-Endpunkt nicht löschen, wenn Private aktiviert DNS ist.

So löschen Sie ein Gateway-Endpunkt mithilfe der Konsole

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Erstellen des Gateway-Endpunkts.

-

Wählen Sie „Aktionen“, „VPCEndpunkte löschen“.

-

Wenn Sie zur Bestätigung aufgefordert werden, geben Sie

deleteein. -

Wählen Sie Löschen.

So löschen Sie ein Gateway-Endpunkt mithilfe der Befehlszeile

-

delete-vpc-endpoints

(AWS CLI) -

Remove-EC2VpcEndpoint(Tools für Windows PowerShell)