Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheit der Infrastruktur bei Amazon VPC

Als verwalteter Service ist die Amazon Virtual Private Cloud durch die AWS -globale -Netzwerksicherheit geschützt. Informationen zu AWS -Sicherheitsdiensten und wie die Infrastruktur AWS schützt, finden Sie unter AWS Cloud-Sicherheit

Sie verwenden durch AWS veröffentlichte API Anrufe, um VPC über das Netzwerk auf Amazon zuzugreifen. Kunden müssen Folgendes unterstützen:

-

Transport Layer Security (TLS). Wir benötigen TLS 1.2 und empfehlen TLS 1.3.

-

Verschlüsselungs-Suiten mit Perfect Forward Secrecy (PFS) wie (Ephemeral Diffie-Hellman) oder DHE (Elliptic Curve Ephemeral Diffie-Hellman). ECDHE Die meisten modernen Systeme wie Java 7 und höher unterstützen diese Modi.

Außerdem müssen Anforderungen mit einer Zugriffsschlüssel-ID und einem geheimen Zugriffsschlüssel signiert sein, der mit einem IAM -Prinzipal verknüpft ist. Alternativ können Sie mit AWS Security Token Service (AWS STS) temporäre Sicherheitsanmeldeinformationen erstellen, um die Anforderungen zu signieren.

Netzwerkisolierung

Eine Virtual Private Cloud (VPC) ist ein virtuelles Netzwerk in Ihrem eigenen logisch isolierten Bereich in der AWS Cloud. Verwenden Sie separatVPCs, um die Infrastruktur nach Workload oder Organisationseinheit zu isolieren.

Ein Subnetz ist ein Bereich von IP-Adressen in einemVPC. Wenn Sie eine Instance starten, starten Sie sie in einem Subnetz in IhremVPC. Verwenden Sie Subnetze, um Ihre Anwendungsschichten (z. B. Web, Anwendung und Datenbank) innerhalb einer einzelnen VPC zu isolieren. Verwenden Sie für Ihre Instances private Subnetze, wenn Sie nicht direkt aus dem Internet erreichbar sein sollen.

Sie können verwenden AWS PrivateLink, um Ressourcen in Ihrem VPC zu ermöglichen, sich AWS-Services über private IP-Adressen mit zu verbinden, als ob diese Services direkt in Ihrem gehostet würdenVPC. Sie benötigen daher kein Internet-Gateway oder kein NAT Gerät für den Zugriff auf AWS-Services.

Kontrollieren des Netzwerkverkehrs

Beachten Sie die folgenden Optionen zur Steuerung des Netzwerkverkehrs mit den Ressourcen in Ihrem SystemVPC, wie beispielsweise EC2 Instances:

Verwenden Sie Sicherheitsgruppen als primären Mechanismus zur Steuerung des Netzwerkzugriffs auf IhreVPCs. Verwenden Sie bei Bedarf das Netzwerk, ACLs um zustandslose, grobkörnige Netzwerksteuerung zu ermöglichen. Sicherheitsgruppen sind vielseitiger als Netzwerke aufgrund ihrer FähigkeitACLs, zustandsbehaftete Paketfilterungen durchzuführen und Regeln zu erstellen, die auf andere Sicherheitsgruppen verweisen. Ein Netzwerk ACLs kann als sekundäre Kontrolle (z. B. zum Verweigern einer bestimmten Teilmenge des Datenverkehrs) oder als übergeordnete Subnetzleitplanken wirksam sein. Da Netzwerke ACLs für ein gesamtes Subnetz gelten, können sie auch so verwendet werden, als defense-in-depth ob eine Instance einmal ohne die richtige Sicherheitsgruppe gestartet wird.

Verwenden Sie für Ihre Instances private Subnetze, wenn Sie nicht direkt aus dem Internet erreichbar sein sollen. Verwenden Sie einen Bastion-Host oder ein NAT Gateway für den Internetzugriff von Instances in einem privaten Subnetz.

Konfigurieren Sie Subnetz-Routing-Tabellen mit den minimalen Netzwerkrouten, um Ihre Konnektivitätsanforderungen zu erfüllen.

Erwägen Sie, zusätzliche Sicherheitsgruppen oder Netwerk-Schnittstellen zu verwenden, um den Datenverkehr der Amazon EC2 Instance-Verwaltung getrennt vom regulären Anwendungsdatenverkehr zu steuern und zu prüfen. So können Sie spezielle IAM Richtlinien für die Änderungssteuerung implementieren, die die Prüfung von Änderungen an Sicherheitsgruppenregeln oder automatischen Skripten zur Regelüberprüfung erleichtern. Mehrere Netzwerk-Schnittstellen bieten außerdem zusätzliche Optionen zur Steuerung des Netzwerkdatenverkehrs, einschließlich der Möglichkeit, hostbasierte Routing-Richtlinien zu erstellen oder verschiedene VPC Subnetz-Routing-Regeln basierend auf einer einem Subnetz zugewiesenen Netzwerkschnittstelle zu nutzen.

-

Verwenden Sie AWS Virtual Private Network oder AWS Direct Connect , um private Verbindungen von Ihren Remote-Netzwerken zu Ihren herzustellenVPCs. Weitere Informationen finden Sie unter Network-to-Amazon VPCVerbindungsoptionen.

-

Verwenden Sie VPCFlow-Protokolle, um den Datenverkehr zu überwachen, der Ihre Instances erreicht.

-

Verwenden Sie AWS Security Hub

, um nach unbeabsichtigten Netzwerkzugriffsmöglichkeiten von Ihren Instances zu suchen. -

Verwenden Sie AWS Network Firewall, um die Subnetze in Ihrem vor allgemeinen Netzwerkbedrohungen zu VPC schützen.

Vergleichen von Sicherheitsgruppen und Netzwerken ACLs

In der folgenden Tabelle sind die grundlegenden Unterschiede zwischen Sicherheitsgruppen und Netzwerk ACLs zusammengefasst.

| Sicherheitsgruppe | Netzwerk ACL |

|---|---|

| Wird auf Instance-Ebene ausgeführt | Wird auf Subnetz-Ebene ausgeführt |

| Wird nur auf eine Instance angewendet, wenn sie mit der Instance verknüpft ist | Wird auf alle Instances angewendet, die in dem zugeordneten Subnetz bereitgestellt werden (dadurch entsteht eine zusätzliche Verteidigungsebene, wenn die Sicherheitsgruppenregeln zu viele Rechte gewähren) |

| Unterstützt nur Regeln zum Erlauben | Unterstützt Regeln zum Erlauben und Verweigern |

| Alle Regeln werden vor dem Erlauben von Datenverkehr ausgewertet. | Bewertet bei der Entscheidung, ob Datenverkehr zugelassen werden soll, Regeln der Reihe nach und beginnt mit der niedrigsten nummerierten Regel |

| Zustandsbehaftet: Rückfließender Datenverkehr ist unabhängig von Regeln immer erlaubt | Zustandslos: Rückfließender Datenverkehr muss ausdrücklich durch die Regeln zugelassen werden |

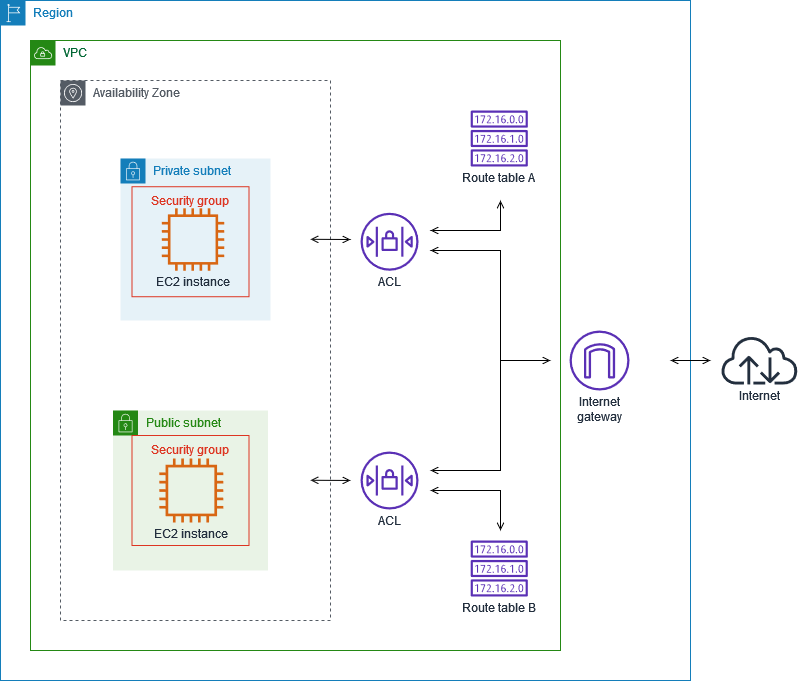

Die folgende Abbildung stellt die Sicherheitsebenen dar, die von Sicherheitsgruppen und Netzwerken bereitgestellt ACLs werden. Datenverkehr von einem Internet-Gateway wird beispielsweise mithilfe der Routen aus der Routing-Tabelle an das entsprechende Subnetz weitergeleitet. Über die Regeln des dem Subnetz ACL zugeordneten Netzwerks wird festgelegt, welcher Datenverkehr auf das Subnetz zugreifen kann. Über die Regeln der einer Instance zugeordneten Sicherheitsgruppe wird festgelegt, welcher Datenverkehr auf die Instance zugreifen kann.

Sie können Ihre Instances nur mit Sicherheitsgruppen sichern. Sie können jedoch ein Netzwerk ACLs als zusätzliche Verteidigungsebene hinzufügen. Weitere Informationen finden Sie unter Beispiel: Steuern des Zugriffs auf Instances in einem Subnetz.