Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

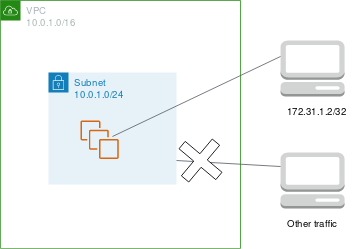

In diesem Beispiel können Instances im Subnetz miteinander kommunizieren und sind von einem vertrauenswürdigen Remotecomputer aus zugänglich, um administrative Aufgaben auszuführen. Der Remotecomputer kann ein Computer in Ihrem lokalen Netzwerk sein, wie im Diagramm dargestellt, oder es kann sich um eine Instanz in einem anderen Subnetz oder einer anderen VPC handeln. Die Netzwerk-ACL-Regeln für das Subnetz und die Sicherheitsgruppenregeln für die Instances ermöglichen den Zugriff über die IP-Adresse Ihres Remotecomputers. Der gesamte Datenverkehr aus dem Internet oder anderen Netzwerken wird verweigert.

Die Verwendung einer Netzwerk-ACL bietet Ihnen die Flexibilität, die Sicherheitsgruppen oder Sicherheitsgruppenregeln für Ihre Instances zu ändern und sich gleichzeitig auf die Netzwerk-ACL als Backup-Schutzschicht zu verlassen. Wenn Sie beispielsweise versehentlich die Sicherheitsgruppe aktualisieren, um eingehenden SSH-Zugriff von überall aus zu ermöglichen, die Netzwerk-ACL den Zugriff jedoch nur über den IP-Adressbereich des Remote-Computers zulässt, dann verweigert die Netzwerk-ACL eingehenden SSH-Verkehr von allen anderen IP-Adressen.

Regeln für Netzwerk-ACLs

Im Folgenden finden Sie Beispiele für Regeln für eingehenden Datenverkehr für die Netzwerk-ACL, die dem Subnetz zugeordnet ist. Diese Regeln gelten für alle Instances im Subnetz.

| Regel Nr. | Typ | Protocol (Protokoll) | Port-Bereich | Source | Erlauben/Verweigern | Kommentare |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

ERLAUBEN | Lassen Sie eingehenden Datenverkehr vom Remotecomputer zu. |

| * | Gesamter Datenverkehr | Alle | Alle | 0.0.0.0/0 | DENY | Lehnen Sie jeglichen anderen eingehenden Verkehr ab. |

Im Folgenden finden Sie Beispielregeln für ausgehenden Datenverkehr für die Netzwerk-ACL, die dem Subnetz zugeordnet ist. Netzwerke ACLs sind zustandslos. Daher müssen Sie eine Regel hinzufügen, die Antworten auf eingehenden Datenverkehr ermöglicht.

| Regel Nr. | Typ | Protocol (Protokoll) | Port-Bereich | Zielbereich | Erlauben/Verweigern | Kommentare |

|---|---|---|---|---|---|---|

| 100 | Custom TCP | TCP | 1024 - 65535 | 172.31.1.2/32 |

ERLAUBEN | Lässt ausgehende Antworten an den Remote-Computer zu. |

| * | Gesamter Datenverkehr | Alle | Alle | 0.0.0.0/0 | VERWEIGERN | Verweigert jeglichen anderen ausgehenden Datenverkehr. |

Sicherheitsgruppenregeln

Im Folgenden finden Sie Beispiele für Regeln für eingehenden Datenverkehr für die Sicherheitsgruppe, die den Instances zugeordnet ist. Diese Regeln gelten für alle Instances, die der Sicherheitsgruppe zugeordnet sind. Ein Benutzer mit dem privaten Schlüssel für das key pair, das den Instances zugeordnet ist, kann vom Remotecomputer aus über SSH eine Verbindung zu den Instances herstellen.

| Protokolltyp | Protocol (Protokoll) | Port-Bereich | Source | Kommentare |

|---|---|---|---|---|

| Gesamter Datenverkehr | Alle | Alle | sg-1234567890abcdef0 |

Erlaubt die Kommunikation zwischen den Instanzen, die dieser Sicherheitsgruppe zugeordnet sind. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Erlaubt eingehenden SSH-Zugriff vom Remotecomputer aus. |

Im Folgenden finden Sie Beispiele für Regeln für ausgehenden Datenverkehr für die Sicherheitsgruppe, die den Instances zugeordnet ist. Sicherheitsgruppen sind zustandsbehaftet. Daher benötigen Sie keine Regel, die Antworten auf eingehenden Datenverkehr zulässt.

| Protokolltyp | Protocol (Protokoll) | Port-Bereich | Zielbereich | Kommentare |

|---|---|---|---|---|

| Gesamter Datenverkehr | Alle | Alle | sg-1234567890abcdef0 |

Erlaubt die Kommunikation zwischen den Instances, die dieser Sicherheitsgruppe zugeordnet sind. |