Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

VPCCIDRBlöcke

Die IP-Adressen für Ihre Virtual Private Cloud (VPC) werden in der Classless Inter-Domain Routing (CIDR) Notation dargestellt. A VPC muss einen zugehörigen IPv4 CIDR Block haben. Sie können optional weitere IPv4 CIDR Blöcke und einen oder mehrere IPv6 CIDR Blöcke zuordnen. Weitere Informationen finden Sie unter IP-Adressierung für Ihre VPCs und Subnetze.

Inhalt

IPv4VPCCIDRBlöcke

Wenn Sie eine erstellenVPC, müssen Sie einen IPv4 CIDR Block für die angebenVPC. Die zugelassene Blockgröße liegt zwischen einer /16 Netzwerkmaske (65536 IP-Adressen) und einer /28 Netzwerkmaske (16 IP-Adressen). Nachdem Sie Ihren erstellt habenVPC, können Sie weitere IPv4 CIDR Blöcke mit dem verknüpfenVPC. Weitere Informationen finden Sie unter Fügen Sie Ihrer VPC einen CIDR-Block hinzu oder entfernen Sie ihn.

Wenn Sie einen erstellenVPC, empfehlen wir Ihnen, einen CIDR Block aus den privaten IPv4 Adressbereichen anzugeben, wie im RFCJahr 1918

| RFCBereich 1918 | Beispiel-CIDR-Block |

|---|---|

| 10.0.0.0 - 10.255.255.255 (10/8 Präfix) | 10.0.0.0/16 |

| 172.16.0.0 - 172.31.255.255 (172.16/12 Präfix) | 172.31.0.0/16 |

| 192.168.0.0 - 192.168.255.255 (192.168/16 Präfix) | 192.168.0.0/20 |

Wichtig

Einige AWS Dienste nutzen den Bereich. 172.17.0.0/16 CIDR Um future Konflikte zu vermeiden, verwenden Sie diesen Bereich nicht bei der Erstellung IhresVPC. Beispielsweise SageMaker kann es bei Diensten wie AWS Cloud9 oder Amazon zu IP-Adresskonflikten kommen, wenn der 172.17.0.0/16 IP-Adressbereich bereits irgendwo in Ihrem Netzwerk verwendet wird. Weitere Informationen finden Sie im AWS Cloud9 Benutzerhandbuch unter VPCEs kann keine Verbindung zur EC2 Umgebung hergestellt werden, da die IP-Adressen von Docker verwendet werden.

Sie können einen Block VPC mit einem öffentlich routbaren CIDR Block erstellen, der außerhalb der 1918 angegebenen privaten IPv4 Adressbereiche liegt. RFC Für die Zwecke dieser Dokumentation bezeichnen wir private IP-Adressen jedoch als Adressen, die IPv4 innerhalb Ihres CIDR VPC Bereichs liegen.

Wenn Sie einen VPC für die Verwendung mit einem AWS Dienst erstellen, überprüfen Sie in der Servicedokumentation, ob bestimmte Anforderungen für die Konfiguration gelten.

Wenn Sie einen VPC mit einem Befehlszeilentool oder Amazon erstellen EC2API, wird der CIDR Block automatisch in seine kanonische Form geändert. Wenn Sie beispielsweise 100.68.0.18/18 für den Block angeben, erstellen wir einen CIDR Block mit der Nummer 100.68.0.0/18. CIDR

Blöcke verwalten für IPv4 CIDR VPC

Sie können sekundäre IPv4 CIDR Blöcke mit Ihren verknüpfenVPC. Wenn Sie Ihrem einen CIDR Block zuordnenVPC, wird Ihren Routentabellen automatisch eine VPC Route hinzugefügt, um das Routing innerhalb von zu ermöglichen VPC (das Ziel ist der CIDR Block und das Ziel istlocal).

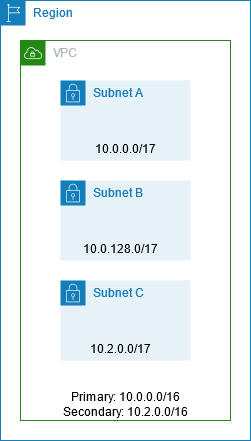

Im folgenden Beispiel VPC hat der sowohl einen primären als auch einen sekundären CIDR Block. Die CIDR Blöcke für Subnetz A und Subnetz B stammen aus dem VPC CIDR Primärblock. Der CIDR Block für Subnetz C stammt aus dem sekundären Block. VPC CIDR

Die folgende Routentabelle zeigt die lokalen Routen für dieVPC.

| Bestimmungsort | Ziel |

|---|---|

| 10.0.0.0/16 | Local |

| 10.2.0.0/16 | Local |

Um einen CIDR Block zu Ihrem hinzuzufügenVPC, gelten die folgenden Regeln:

-

Die zugelassene Blockgröße liegt zwischen der Netzwerkmaske

/28und der Netzwerkmaske/16. -

Der CIDR Block darf sich nicht mit einem vorhandenen CIDR Block überschneiden, der mit dem verknüpft istVPC.

-

Es gibt Einschränkungen hinsichtlich der IPv4 Adressbereiche, die Sie verwenden können. Weitere Informationen finden Sie unter IPv4CIDRBlockieren Sie Assoziationseinschränkungen.

-

Sie können die Größe eines vorhandenen CIDR Blocks nicht erhöhen oder verringern.

-

Sie haben ein Kontingent für die Anzahl der CIDR Blöcke, die Sie einem zuordnen können, VPC und für die Anzahl der Routen, die Sie einer Routentabelle hinzufügen können. Sie können keinen CIDR Block zuordnen, wenn dies dazu führt, dass Sie Ihre Kontingente überschreiten. Weitere Informationen finden Sie unter VPCAmazon-Kontingente.

-

Der CIDR Block darf in keiner der Routentabellen gleich oder größer als ein CIDR Zielbereich in einer VPC Route sein. In einem Fall, in VPC dem sich der primäre CIDR Block befindet

10.2.0.0/16, haben Sie beispielsweise eine bestehende Route in einer Routentabelle mit dem Ziel10.0.0.0/24zu einem virtuellen privaten Gateway. Sie möchten dem10.0.0.0/16Bereich einen sekundären CIDR Block zuordnen. Aufgrund der vorhandenen Route können Sie keinen CIDR Block mit einer Größe von10.0.0.0/24oder mehr zuordnen. Sie können jedoch einen sekundären CIDR Block von10.0.0.0/25oder weniger zuordnen. -

Die folgenden Regeln gelten, wenn Sie IPv4 CIDR Blöcke zu einer Verbindung hinzufügenVPC, die Teil einer VPC Peering-Verbindung ist:

-

Wenn es sich bei der VPC Peering-Verbindung um eine handelt

active, können Sie CIDR Blöcke zu einer hinzufügen, VPC sofern sie sich nicht mit einem CIDR Block des Peers überschneiden. VPC -

Wenn die VPC Peering-Verbindung besteht

pending-acceptance, kann der Besitzer des Anforderers VPC keinen CIDR Block zu der hinzufügenVPC, unabhängig davon, ob er sich mit dem CIDR Block des Akzeptierenden überschneidet. VPC Entweder VPC muss der Besitzer des Akzeptierers die Peering-Verbindung akzeptieren, oder der Besitzer des Anforderers VPC muss die Peering-Verbindungsanforderung löschen, den CIDR Block hinzufügen und dann eine neue VPC Peering-Verbindung anfordern. VPC -

Wenn es sich bei der VPC Peering-Verbindung um eine Verbindung handelt

pending-acceptance, kann der Besitzer des Akzeptors Blöcke zu der hinzufügenVPC. CIDR VPC Wenn sich ein sekundärer CIDR Block mit einem CIDR Block des Anforderers überschneidetVPC, schlägt die VPC Peering-Verbindungsanforderung fehl und kann nicht akzeptiert werden.

-

-

Wenn Sie VPCs über ein Direct Connect-Gateway eine Verbindung AWS Direct Connect zu mehreren Connect, dürfen VPCs die mit dem Direct Connect-Gateway verknüpften Verbindungen keine überlappenden CIDR Blöcke haben. Wenn Sie einen CIDR Block zu einem Block hinzufügenVPCs, der dem Direct Connect-Gateway zugeordnet ist, stellen Sie sicher, dass sich der neue CIDR Block nicht mit einem vorhandenen CIDR Block eines anderen verknüpften Blocks überschneidetVPC. Weitere Informationen finden Sie unter Direct Connect-Gateways im AWS Direct Connect -Benutzerhandbuch.

-

Wenn Sie einen CIDR Block hinzufügen oder entfernen, kann er verschiedene Zustände durchlaufen:

associating|associated|disassociating|disassociated|failing|failed. Der CIDR Block ist einsatzbereit, wenn er sich imassociatedStatus befindet.

Sie können die Zuordnung zu einem CIDR Block aufheben, den Sie mit Ihrem VPC Block verknüpft haben. Sie können jedoch nicht die Verknüpfung zu dem CIDR Block aufheben, mit dem Sie den Block ursprünglich erstellt haben VPC (der primäre CIDR Block). Um die Primärdaten CIDR für Sie VPC in der VPC Amazon-Konsole anzuzeigen, wählen Sie Ihr VPCs, aktivieren Sie das Kontrollkästchen für Ihr VPC und wählen Sie den CIDRsTab. Verwenden Sie den Befehl describe-vpcs wie AWS CLI folgt, um den Primärcode CIDR mithilfe von anzuzeigen. Der primäre Wert CIDR wird auf der obersten Ebene zurückgegeben. CidrBlock element

aws ec2 describe-vpcs --vpc-idvpc-1a2b3c4d--query Vpcs[*].CidrBlock --output text

Es folgt eine Beispielausgabe.

10.0.0.0/16IPv4CIDRBlockieren Sie Assoziationseinschränkungen

Die folgende Tabelle bietet einen Überblick über zulässige und eingeschränkte VPC CIDR Blockzuordnungen. Der Grund für die Einschränkungen liegt darin, dass einige AWS Dienste kontoübergreifende VPC und kontoübergreifende Funktionen verwenden, die dienstseitige CIDR Sperren erfordern, die AWS nicht miteinander in Konflikt stehen.

| IP-Adressbereich | Beschränkte Verknüpfungen | Zugelassene Verknüpfungen |

|---|---|---|

|

10.0.0.0/8 |

CIDRBlöcke aus anderen RFC 1918*-Bereichen (172.16.0.0/12 und 192.168.0.0/16). Wenn einer der damit verknüpften CIDR Blöcke aus dem Bereich 10.0.0.0/15 (10.0.0.0 bis 10.1.255.255) stammt, können Sie keinen Block aus dem Bereich 10.0.0.0/16 (10.0.0.0 bis 10.0.255.255) hinzufügen. VPC CIDR CIDRBlöcke aus dem Bereich 198.19.0.0/16. |

Jeder andere CIDR Block aus dem Bereich 10.0.0.0/8 zwischen einer /16-Netzmaske und einer /28-Netzmaske, für den keine Einschränkungen gelten. Jeder öffentlich routbare IPv4 CIDR Block (nicht RFC 1918) zwischen einer /16-Netzmaske und einer /28-Netzmaske oder ein CIDR Block zwischen einer /16-Netzmaske und einer /28-Netzmaske aus dem Bereich 100.64.0.0/10. |

|

169,254.0.0/16 |

CIDRBlöcke aus dem Block „Link Local“ sind wie in RFC5735 |

|

|

172.16.0.0/12 |

CIDRBlöcke aus anderen RFC 1918*-Bereichen (10.0.0.0/8 und 192.168.0.0/16). CIDRBlöcke aus dem Bereich 172.31.0.0/16. CIDRBlöcke aus dem Bereich 198.19.0.0/16. |

Jeder andere CIDR Block aus dem Bereich 172.16.0.0/12 zwischen einer /16-Netzmaske und einer /28-Netzmaske, für den keine Einschränkungen gelten. Jeder öffentlich routbare IPv4 CIDR Block (nicht RFC 1918) zwischen einer /16-Netzmaske und einer /28-Netzmaske oder ein Block zwischen einer /16-Netzmaske und einer /28-Netzmaske aus dem Bereich 100.64.0.0/10. CIDR |

|

192.168.0.0/16 |

CIDRRFCBlöcke aus anderen 1918*-Bereichen (10.0.0.0/8 und 172.16.0.0/12). CIDRBlöcke aus dem Bereich 198.19.0.0/16. |

Jeder andere CIDR Block aus dem Bereich 192.168.0.0/16 zwischen einer /16-Netzmaske und einer /28-Netzmaske. Jeder öffentlich routbare IPv4 CIDR Block (nicht RFC 1918) zwischen einer /16-Netzmaske und einer /28-Netzmaske oder ein Block aus dem 100.64.0.0/10-Bereich zwischen einer /16-Netzmaske und einer CIDR /28-Netzmaske. |

|

198.19.0.0/16 |

CIDRRFCBlöcke aus den Bereichen 1918*. |

Jeder öffentlich routbare IPv4 CIDR Block (nicht RFC 1918) zwischen einer /16-Netzmaske und /28-Netzmaske oder ein CIDR Block aus dem 100.64.0.0/10-Bereich zwischen einer /16-Netzmaske und /28-Netzmaske. |

|

Öffentlich routbarer CIDR Block (nicht 1918) oder ein Block aus dem Bereich 100.64.0.0/10 RFC CIDR |

CIDRBlöcke aus den Bereichen 1918*. RFC CIDRBlöcke aus dem Bereich 198.19.0.0/16. |

Jeder andere öffentlich routbare IPv4 CIDR Block (nicht RFC 1918) zwischen einer /16-Netzmaske und /28-Netzmaske oder ein Block zwischen einer /16-Netzmaske und einer /28-Netzmaske aus dem Bereich CIDR 100.64.0.0/10. |

RFC* Die IPv4 Bereiche RFC1918

IPv6VPCCIDRBlöcke

Sie können einen einzelnen IPv6 CIDR Block zuordnen, wenn Sie einen neuen erstellen, VPC oder Sie können bis zu fünf IPv6 CIDR Blöcke von /44 bis /60 in Schritten von /4 zuordnen. Sie können einen IPv6 CIDR Block aus dem Adresspool von IPv6 Amazon anfordern. Weitere Informationen finden Sie unter Fügen Sie Ihrer VPC einen CIDR-Block hinzu oder entfernen Sie ihn.

Wenn Sie Ihrem einen IPv6 CIDR Block zugeordnet habenVPC, können Sie einen IPv6 CIDR Block einem vorhandenen Subnetz in Ihrem VPC oder beim Erstellen eines neuen Subnetzes zuordnen. Weitere Informationen finden Sie unter Größe des Subnetzes für IPv6.

Sie erstellen beispielsweise einen VPC und geben an, dass Sie einen von Amazon bereitgestellten IPv6 CIDR Block mit dem verknüpfen möchten. VPC Amazon weist Ihrem den folgenden IPv6 CIDR Block zuVPC:2001:db8:1234:1a00::/56. Sie können den Bereich der IP-Adressen nicht selbst auswählen. Sie können ein Subnetz erstellen und einen IPv6 CIDR Block aus diesem Bereich zuordnen; zum Beispiel. 2001:db8:1234:1a00::/64

Sie können die Zuordnung eines IPv6 CIDR Blocks zu einem trennen. VPC Nachdem Sie einen IPv6 CIDR Block von einem getrennt habenVPC, können Sie nicht erwarten, denselben zu erhalten, CIDR wenn Sie später VPC erneut einen IPv6 CIDR Block mit Ihrem verknüpfen.