Credential Guard para instancias de Windows

El sistema AWS Nitro es compatible con Credential Guard para instancias de Windows de Amazon Elastic Compute Cloud (Amazon EC2). Credential Guard es una característica de seguridad basada en la virtualización (VBS) de Windows que permite crear entornos aislados para proteger los activos de seguridad, como las credenciales de usuario de Windows y el cumplimiento de la integridad del código, más allá de las protecciones del kernel de Windows. Al ejecutar instancias de EC2 de Windows, Credential Guard utiliza el sistema AWS Nitro para evitar que las credenciales de inicio de sesión de Windows se extraigan de la memoria del sistema operativo.

Contenido

Requisitos previos

Su instancia de Windows debe cumplir con los siguientes requisitos previos para utilizar Credential Guard.

- Imágenes de máquina de Amazon (AMI)

-

La AMI debe estar preconfigurada para habilitar NitroTPM y el UEFI Secure Boot. Para obtener más información acerca de las AMI, consulte Requisitos para utilizar NitroTPM con instancias de Amazon EC2.

- Integridad de memoria

-

No se admite la integridad de memoria, también conocida como integridad del código del hipervisor (HVCI) o integridad de código aplicado por hipervisor. Antes de activar Credential Guard, debe asegurarse de que esta característica esté deshabilitada. Para obtener más información, consulte Cómo desactivar la integridad de memoria.

- Tipos de instancias

-

Los siguientes tipos de instancias admiten Credential Guard en todos los tamaños excepto que se indique otra cosa:

C5,C5d,C5n,C6i,C6id,C6in,C7i,C7i-flex,M5,M5d,M5dn,M5n,M5zn,M6i,M6id,M6idn,M6in,M7i,M7i-flex,R5,R5b,R5d,R5dn,R5n,R6i,R6id,R6idn,R6inR7i,R7iz,T3.nota

-

Si bien NitroTPM tiene algunos tipos de instancia obligatorios en común, el tipo de instancia debe ser uno de los tipos anteriores para que sea compatible con Credential Guard.

-

No se admite Credential Guard en lo siguiente:

-

instancias Bare Metal.

-

Los siguientes tipos de instancias admiten EFA:

C7i.48xlarge,M7i.48xlargeyR7i.48xlarge.

-

Para obtener más información acerca de los tipos de instancias, consulte la Guía de tipos de instancias de Amazon EC2.

-

Lanzamiento de una instancia compatible

Puede utilizar la consola de Amazon EC2 o AWS Command Line Interface (AWS CLI) para iniciar una instancia que sea compatible con Credential Guard. Necesitará un ID de AMI compatible para iniciar la instancia, que sea único para cada Región de AWS.

sugerencia

Puede utilizar el siguiente enlace para descubrir y iniciar instancias con AMI compatibles proporcionadas por Amazon en la consola de Amazon EC2:

Cómo desactivar la integridad de memoria

Puede utilizar el Editor de políticas de grupo local para desactivar la integridad de memoria en los escenarios compatibles. Se puede aplicar la siguiente instrucción para cada parámetro de configuración de la Protección basada en la virtualización de la integridad del código:

-

Habilitada sin bloqueo: modifique la configuración a Desactivada para desactivar la integridad de memoria.

-

Habilitada con bloqueo UEFI: la integridad de memoria se ha habilitado con el bloqueo UEFI. La integridad de memoria no se puede desactivar una vez que se haya habilitado con el bloqueo UEFI. Recomendamos crear una nueva instancia con la integridad de memoria desactivada y terminar la instancia no compatible si no está en uso.

Para desactivar la integridad de memoria con el Editor de políticas de grupos locales

-

Conéctese a su instancia como una cuenta de usuario con privilegios de administrador mediante el protocolo de escritorio remoto (RDP). Para obtener más información, consulte Conexión a la instancia de Windows mediante un cliente RDP.

-

Abra el menú Inicio y busque

cmdpara abrir un símbolo del sistema. -

Ejecute el siguiente comando para abrir el editor de políticas de grupo local:

gpedit.msc -

En el editor de políticas de grupo local, elija Configuración del equipo, Plantillas administrativas, Sistema, Device Guard.

-

Seleccione Activar seguridad basada en la virtualización y, a continuación, seleccione Editar configuración de políticas.

-

Abra el menú desplegable de configuración para Protección basada en la virtualización de la integridad de código, elija Desactivada y, a continuación, seleccione Aplicar.

-

Reinicie la instancia para aplicar los cambios.

Cómo activar Credential Guard

Después de iniciar una instancia de Windows con un tipo de instancia y una AMI compatibles, y tras confirmar que se ha desactivado la integridad de memoria, puede activar Credential Guard.

importante

Se requieren privilegios de administrador para realizar los siguientes pasos para activar Credential Guard.

Para activar Credential Guard

-

Conéctese a su instancia como una cuenta de usuario con privilegios de administrador mediante el protocolo de escritorio remoto (RDP). Para obtener más información, consulte Conexión a la instancia de Windows mediante un cliente RDP.

-

Abra el menú Inicio y busque

cmdpara abrir un símbolo del sistema. -

Ejecute el siguiente comando para abrir el editor de políticas de grupo local:

gpedit.msc -

En el editor de políticas de grupo local, elija Configuración del equipo, Plantillas administrativas, Sistema, Device Guard.

-

Seleccione Activar seguridad basada en la virtualización y, a continuación, seleccione Editar configuración de políticas.

-

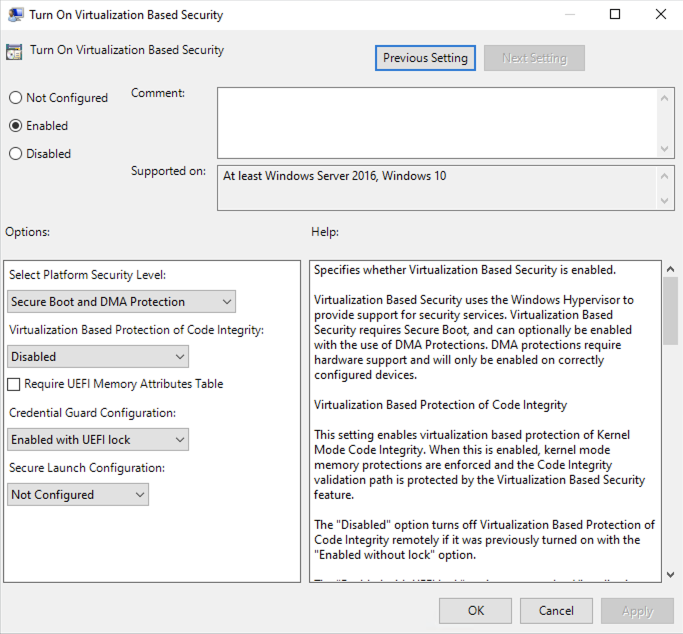

Elija Habilitado en el menú Activar seguridad basada en la virtualización.

-

En Seleccionar nivel de seguridad de la plataforma, elija Arranque seguro y protección DMA.

-

En Configuración de Credential Guard, elija Habilitada con bloqueo de UEFI.

nota

Las configuraciones de política restantes no son necesarias para habilitar Credential Guard y se pueden dejar como No configuradas.

La siguiente imagen muestra los ajustes de VBS configurados como se ha descrito anteriormente:

-

Reinicie la instancia para aplicar la configuración.

Cómo comprobar que Credential Guard se esté ejecutando

Puede utilizar la herramienta Información del sistema de Microsoft (Msinfo32.exe) para confirmar que Credential Guard se esté ejecutando.

importante

Primero debe reiniciar la instancia para terminar de aplicar la configuración de políticas necesaria para habilitar Credential Guard.

Para comprobar que Credential Guard se esté ejecutando

-

Conéctese a la instancia mediante el protocolo de escritorio remoto (RDP). Para obtener más información, consulte Conexión a la instancia de Windows mediante un cliente RDP.

-

Dentro de la sesión RDP de su instancia, abra el menú Inicio y busque

cmdpara abrir un símbolo del sistema. -

Para abrir Información del sistema ejecute el siguiente comando:

msinfo32.exe -

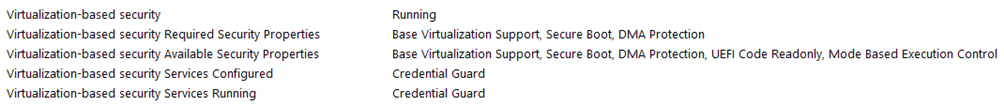

La herramienta Información del sistema de Microsoft muestra los detalles de la configuración de VBS. Junto a Servicios de seguridad basados en la virtualización, confirme que Credential Guard aparezca como En ejecución.

La siguiente imagen muestra que VBS se está ejecutando, como se ha descrito anteriormente: