Claves de contexto de condición globales de AWS

Cuando una entidad principal realiza una solicitud a AWS, AWS recopila la información de la solicitud en un contexto de solicitud. Puede utilizar el elemento Condition de una política JSON para comparar las claves de la solicitud de contexto con los valores de claves que especifique en su política. La información de la solicitud proviene de diferentes orígenes, que abarcan la entidad principal que realiza la solicitud, el recurso con el que se realiza la solicitud y los metadatos sobre la solicitud en sí.

Las claves de condición globales se pueden usar en todos los servicios de AWS. Si bien estas claves de condición se pueden usar en todas las políticas, la clave no está disponible en todos los contextos de solicitud. Por ejemplo, la clave de condición aws:SourceAccount solo está disponible cuando la llamada a su recurso la realiza directamente una entidad principal de servicio de AWS. Para obtener más información sobre las circunstancias en las que se incluye una clave global en el contexto de la solicitud, consulte la información de Disponibilidad para cada clave.

Algunos servicios específicos crean sus propias claves de condición que están disponibles en el contexto de solicitud de otros servicios. Las claves de condición entre servicios son un tipo de clave de condición global que incluyen un prefijo que coincide con el nombre del servicio, como ec2: o lambda:, pero están disponibles en otros servicios.

Las claves de condición específicas del servicio se definen para su uso exclusivo con un servicio específico de AWS. Por ejemplo, Amazon S3 le permite escribir una política con la clave de condición s3:VersionId para limitar el acceso a una versión específica de un objeto de Amazon S3. Esta clave de condición es exclusiva del servicio, lo que significa que solo funciona con solicitudes al servicio Amazon S3. Para obtener información sobre las claves de condición específicas del servicio, consulte Acciones, recursos y claves de condición para los servicios de AWS y elija el servicio cuyas claves desee ver.

nota

Si utiliza claves de condición que solo están disponibles en algunas circunstancias, puede utilizar las versiones IfExists de los operadores de condición. Si faltan las claves de condición de un contexto de solicitud, la política podría generar un error en la evaluación. Por ejemplo, utilice el siguiente bloque de condiciones con ...IfExists para satisfacer cuando una solicitud específica proviene de un rango de direcciones IP o de una VPC específica. Si no se incluye alguna o ambas claves en el contexto de la solicitud, la condición sigue devolviendo true. Los valores solo se comprueban si la clave especificada se incluye en el contexto de la solicitud. Para obtener más información sobre cómo se evalúa una política cuando no hay una clave presente para otros operadores, consulte Operadores de condición.

"Condition": {

"IpAddressIfExists": {"aws:SourceIp" : ["xxx"] },

"StringEqualsIfExists" : {"aws:SourceVpc" : ["yyy"]}

}importante

Para comparar su condición con un contexto de solicitud con varios valores de clave, debe utilizar ForAllValues u operadores de configuración ForAnyValue. Utilice operadores de conjunto solo con claves de condición de varios valores. No utilice operadores de conjunto con claves de condición de un solo valor. Para obtener más información, consulte Claves de contexto multivalor.

| Propiedades de la entidad principal | Propiedades de una sesión de rol | Propiedades de la red | Propiedades del recurso | Propiedades de la solicitud |

|---|---|---|---|---|

Claves de condición sensibles

Las siguientes claves de condición se consideran sensibles porque sus valores se generan automáticamente. No existe ningún caso de uso válido para utilizar comodines en estas claves de condición, ni siquiera en el caso de una subcadena del valor de la clave con un comodín. Esto se debe a que el comodín puede hacer coincidir la clave de la condición con cualquier valor, lo que podría suponer un riesgo para la seguridad.

Propiedades de la entidad principal

Utilice las siguientes claves de condición para comparar los detalles de la entidad principal que realiza la solicitud con las propiedades de la entidad principal que especifique en la política. Para obtener una lista de las entidades principales que pueden realizar solicitudes, consulte Cómo especificar una entidad principal.

Contenido

aws:PrincipalArn

Utilice esta clave para comparar el Nombre de recurso de Amazon (ARN) de la entidad principal que ha realizado la solicitud con el ARN que se especifique en la política. Para los roles de IAM, el contexto de solicitud devuelve el ARN del rol, no el ARN del usuario que asumió el rol.

-

Disponibilidad: esta clave se incluye en el contexto de solicitud de todas las solicitudes firmadas. Las solicitudes anónimas no incluyen esta clave. Puede especificar los siguientes tipos de entidades principales en esta clave de condición:

-

rol de IAM

-

Usuario de IAM

-

Sesión de usuario federado de AWS STS

-

Usuario raíz de la Cuenta de AWS

-

-

Tipo de datos: ARN

AWS recomienda utilizar operadores de ARN en lugar de operadores de cadenas al comparar los ARN.

-

Tipo de valor: valor único

-

Valores de ejemplo: en la siguiente lista se muestra el valor de contexto de solicitud que se devuelve para los diferentes tipos de entidades principales que se pueden especificar en la clave de condición

aws:PrincipalArn:-

Rol de IAM: el contexto de la solicitud contiene el siguiente valor para la clave de condición

aws:PrincipalArn. No especifique el ARN de la sesión de rol asumido como valor para esta clave de condición. Para obtener más información acerca de la entidad principal de la sesión de rol asumido, consulte Entidades principales de sesión de rol.arn:aws:iam::123456789012:role/role-name -

Usuario de IAM: el contexto de la solicitud contiene el siguiente valor para la clave de condición

aws:PrincipalArn.arn:aws:iam::123456789012:user/user-name -

Sesiones de usuario federado de AWS STS: el contexto de la solicitud contiene el siguiente valor para la clave de condición

aws:PrincipalArn.arn:aws:sts::123456789012:federated-user/user-name -

Usuario raíz de la Cuenta de AWS: el contexto de la solicitud contiene el siguiente valor para la clave de condición

aws:PrincipalArn. Cuando se especifica el ARN del usuario raíz como valor para la clave de condiciónaws:PrincipalArn, limita los permisos solo para el usuario raíz de la Cuenta de AWS. Esto es distinto de especificar el ARN del usuario raíz en el elemento principal de una política basada en recursos, que delega la autoridad en la Cuenta de AWS. Para obtener más información sobre cómo especificar el ARN del usuario raíz en el elemento principal de una política basada en recursos, consulte Entidades principales de Cuenta de AWS.arn:aws:iam::123456789012:root

-

Puede especificar el ARN del usuario raíz como un valor de la clave de condición aws:PrincipalArn en políticas de control de servicio (SCP) de AWS Organizations. Las SCP son un tipo de política de organización que se emplea para administrar permisos en una organización y solo afectan a las cuentas de miembros de la organización. Una SCP limita los permisos para los usuarios y roles de IAM en las cuentas de miembro, incluido el usuario raíz de la cuenta de miembro. Para obtener más información sobre el efecto de las SCP sobre los permisos, consulte Efectos de las SCP en los permisos en la Guía del usuario de Organizaciones.

aws:PrincipalAccount

Utilice esta clave para comparar la cuenta a la que pertenece la entidad principal solicitante con el identificador de cuenta que especifique en la política. Para las solicitudes anónimas, el contexto de la solicitud devuelve anonymous.

-

Disponibilidad: esta clave se incluye en el contexto de solicitud de todas las solicitudes, incluidas las anónimas.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

En el siguiente ejemplo, se deniega el acceso a todo excepto a las entidades principales con el número de cuenta 123456789012.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DenyAccessFromPrincipalNotInSpecificAccount", "Action": "service:*", "Effect": "Deny", "Resource": [ "arn:aws:service:region:accountID:resource" ], "Condition": { "StringNotEquals": { "aws:PrincipalAccount": [ "123456789012" ] } } } ] }

aws:PrincipalOrgPaths

Utilice esta clave para comparar la ruta de acceso de AWS Organizations de la entidad principal que realiza la solicitud a la ruta de acceso en la política. La entidad principal puede ser un usuario de IAM, un rol de IAM, un usuario federado o un Usuario raíz de la cuenta de AWS. En una política, esta clave de condición garantiza que el solicitante es un miembro de la cuenta dentro de la raíz de la organización o unidades organizativas (OU) especificadas en AWS Organizations. Una ruta AWS Organizations es una representación de texto de la estructura de una entidad de Organizations. Para obtener más información sobre el uso y la comprensión de las rutas, consulte Comprender la ruta de la entidad AWS Organizations.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si la entidad principal es miembro de una organización. Las solicitudes anónimas no incluyen esta clave.

-

Tipo de datos: cadena (lista)

-

Tipo de valor: multivalor

nota

Los ID de organización son únicos globalmente, pero los ID de unidad organizativa y los ID de raíz solo son únicos dentro de una organización. Esto significa que no hay dos organizaciones que compartan el mismo ID de organización. Sin embargo, otra organización puede tener una unidad organizativa o raíz con el mismo ID que la suya. Recomendamos que incluya siempre el ID de organización cuando especifique una unidad organizativa o raíz.

Por ejemplo, la siguiente condición devuelve true para las entidades principales en cuentas que están asociadas directamente a la unidad organizativa ou-ab12-22222222, pero no en sus unidades organizativas secundarias.

"Condition" : { "ForAnyValue:StringEquals" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

La siguiente condición devuelve true para las entidades principales de una cuenta que está asociada directamente a la unidad organizativa o a cualquiera de sus unidades organizativas secundarias. Cuando se incluye un comodín, se debe utilizar el operador de condición StringLike.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*"] }}

La siguiente condición devuelve true para las entidades principales de una cuenta que está adjunta directamente a cualquiera de las OU secundarias, pero no directamente a la OU primaria. La condición anterior es para la unidad organizativa o para cualquier unidad organizativa secundaria. La siguiente condición es solo para las secundarias (y las subsiguientes que le siguen).

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/ou-*"] }}

La siguiente condición permite el acceso a todas las entidades principales de la organización o-a1b2c3d4e5, independientemente de su unidad organizativa principal.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/*"] }}

aws:PrincipalOrgPaths es una clave de condición multivalor. Las claves de condición multivalor pueden tener varios valores en el contexto de la solicitud. Cuando se utilizan varios valores con el operador de condición ForAnyValue, la ruta de acceso del principal debe coincidir con una de las rutas enumeradas en la política. Para obtener más información acerca de las claves de condición multivalor, consulte Claves de contexto multivalor.

"Condition": { "ForAnyValue:StringLike": { "aws:PrincipalOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-33333333/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-22222222/*" ] } }

aws:PrincipalOrgID

Utilice esta clave para comparar el identificador de la organización en AWS Organizations a la que pertenece la entidad principal solicitante con el identificador especificado en la política.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si la entidad principal es miembro de una organización. Las solicitudes anónimas no incluyen esta clave.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Esta clave global proporciona una alternativa a mostrar todos los ID de todas las cuentas de AWS de una organización. Puede utilizar esta clave de condición para simplificar la especificación del elemento Principal en una política basada en recursos. Puede especificar el ID de organización en el elemento de condición. Al añadir y quitar cuentas, las políticas que incluyen la clave aws:PrincipalOrgID incluyen automáticamente las cuentas correctas y no requieren una actualización manual.

Por ejemplo, la siguiente política de bucket de Amazon S3 permite a los miembros de cualquier cuenta de la organización o-xxxxxxxxxxx agregar un objeto al bucket amzn-s3-demo-bucket.

{ "Version": "2012-10-17", "Statement": { "Sid": "AllowPutObject", "Effect": "Allow", "Principal": "*", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": {"StringEquals": {"aws:PrincipalOrgID":"o-xxxxxxxxxxx"} } } }

nota

Esta condición global también se aplica a la cuenta de administración de una organización AWS. Esta política impide que todas las entidades principales fuera de la organización especificada accedan al bucket de Amazon S3. Esto incluye cualquiera de los servicios de AWS que interactúan con sus recursos internos, tales como el envío de datos de registro de AWS CloudTrail a los buckets de Amazon S3. Para obtener información sobre cómo puede conceder acceso de forma segura para los servicios de AWS, consulte aws:PrincipalIsAWSService.

Para obtener más información sobre AWS Organizations, consulte ¿Qué es AWS Organizations? en la Guía del usuario de AWS Organizations.

aws:PrincipalTag/tag-key

Utilice esta clave para comparar la etiqueta asociada a la entidad principal que realiza la solicitud con la etiqueta que especifique en la política. Si la entidad principal tiene más de una etiqueta asociada, el contexto de la solicitud incluye una clave aws:PrincipalTag para cada clave de etiqueta asociada.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud si la entidad principal está usando un usuario de IAM con etiquetas asociadas. Se incluye para una entidad principal que utiliza un rol de IAM con etiquetas o etiquetas de sesión asociadas. Las solicitudes anónimas no incluyen esta clave.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Puede añadir atributos personalizados a un usuario o rol en forma de un par de clave-valor. Para obtener más información sobre las etiquetas en IAM, consulte Etiquetas para recursos de AWS Identity and Access Management. Puede utilizar aws:PrincipalTag para controlar el acceso para entidades principales de AWS.

En este ejemplo se muestra cómo puede crear una política basada en identidad que permita a usuarios con la etiqueta department=hr administrar usuarios, grupos o roles de IAM. Para utilizar esta política, sustituya el texto en cursiva del marcador de la política de ejemplo con su propia información. A continuación, siga las instrucciones en Crear una política o Editar una política.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalTag/department": "hr" } } } ] }

aws:PrincipalIsAWSService

Utilice esta clave para comprobar si la llamada a su recurso se está realizando directamente por una entidad principal de servicio de AWS. Por ejemplo, AWS CloudTrail utiliza la entidad principal de servicio cloudtrail.amazonaws.com para escribir registros en su bucket de Amazon S3. La clave de contexto de solicitud se establece en true cuando un servicio utiliza una entidad principal de servicio para realizar una acción directa en los recursos. La clave de contexto se configura como false si un servicio utiliza las credenciales de una entidad principal de IAM para realizar una solicitud en nombre de la entidad principal. También se establece en false si el servicio utiliza un rol de servicio o un rol vinculado a servicios para realizar una llamada en nombre de la entidad principal.

-

Disponibilidad: esta clave está presente en el contexto de la solicitud de todas las solicitudes de API firmadas que utilizan credenciales de AWS. Las solicitudes anónimas no incluyen esta clave.

-

Tipos de datos: booleano

-

Tipo de valor: valor único

Puede utilizar esta clave de condición para limitar el acceso a las identidades de confianza y a las ubicaciones de red esperadas mientras concede acceso seguro a servicios de AWS.

En el siguiente ejemplo de política de bucket de Amazon S3, el acceso al bucket está restringido a menos que la solicitud se origine en vpc-111bbb22 o provenga de una entidad principal de servicio, como CloudTrail.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "ExpectedNetworkServicePrincipal", "Effect": "Deny", "Principal": "*", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/AWSLogs/AccountNumber/*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc": "vpc-111bbb22" }, "BoolIfExists": { "aws:PrincipalIsAWSService": "false" } } } ] }

En el siguiente video tiene más información acerca de cómo utilizar la clave de condición aws:PrincipalIsAWSService en una política.

aws:PrincipalServiceName

Utilice esta clave para comparar el nombre de la entidad principal del servicio en la política con la entidad principal de servicio que está realizando solicitudes a sus recursos. Puede utilizar esta clave para comprobar si esta llamada es realizada por una entidad principal de servicio específica. Cuando una entidad principal de servicio realiza una solicitud directa a su recurso, la clave aws:PrincipalServiceName contiene el nombre de la entidad principal del servicio. Por ejemplo, el nombre de la entidad principal de servicio AWS CloudTrail es cloudtrail.amazonaws.com.

-

Disponibilidad: esta clave está presente en la solicitud cuando a la llamada la realiza una entidad principal de servicio de AWS. Esta clave no está presente en ninguna otra situación, incluida la siguiente:

-

Si el servicio utiliza un rol de servicio o un rol vinculado a servicios para realizar una llamada en nombre de la entidad principal.

-

Si un servicio utiliza las credenciales de una entidad principal de IAM para realizar una solicitud en nombre de la entidad principal.

-

Si a la llamada la realiza directamente una entidad principal de IAM.

-

Si a la llamada la realiza un solicitante anónimo.

-

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Puede utilizar esta clave de condición para limitar el acceso a las identidades de confianza y a las ubicaciones de red esperadas mientras concede acceso seguro a un servicio de AWS.

En el siguiente ejemplo de política de bucket de Amazon S3, el acceso al bucket está restringido a menos que la solicitud se origine en vpc-111bbb22 o provenga de una entidad principal de servicio, como CloudTrail.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "ExpectedNetworkServicePrincipal", "Effect": "Deny", "Principal": "*", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/AWSLogs/AccountNumber/*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc": "vpc-111bbb22", "aws:PrincipalServiceName": "cloudtrail.amazonaws.com" } } } ] }

aws:PrincipalServiceNamesList

Esta clave proporciona una lista de todas las entidades principales del servicio de nombres que pertenecen al servicio. Esta es una clave de condición avanzada. Puede utilizarla para restringir que el servicio acceda a su recurso solo desde una región específica. Algunos servicios pueden crear entidades de servicio regionales para indicar una instancia concreta del servicio dentro de una Región específica. Puede limitar el acceso a un recurso a una instancia concreta del servicio. Cuando una entidad de servicio realiza una solicitud directa a su recurso, el aws:PrincipalServiceNamesList contiene una lista desordenada de todos los nombres principales de servicio asociados a la instancia regional del servicio.

-

Disponibilidad: esta clave está presente en la solicitud cuando a la llamada la realiza una entidad principal de servicio de AWS. Esta clave no está presente en ninguna otra situación, incluida la siguiente:

-

Si el servicio utiliza un rol de servicio o un rol vinculado a servicios para realizar una llamada en nombre de la entidad principal.

-

Si un servicio utiliza las credenciales de una entidad principal de IAM para realizar una solicitud en nombre de la entidad principal.

-

Si a la llamada la realiza directamente una entidad principal de IAM.

-

Si a la llamada la hace un solicitante anónimo.

-

-

Tipo de datos: cadena (lista)

-

Tipo de valor: multivalor

aws:PrincipalServiceNamesList es una clave de condición multivalor. Las claves de condición multivalor pueden tener varios valores en el contexto de la solicitud. Debe utilizar los operadores de servicio ForAnyValue o ForAllValues con los operadores de condición de cadena cuando utilice esta clave. Para obtener más información acerca de las claves de condición multivalor, consulte Claves de contexto multivalor.

aws:PrincipalType

Utilice esta clave para comparar el tipo de entidad principal que realiza la solicitud con el tipo de entidad principal que especifique en la política. Para obtener más información, consulte Cómo especificar una entidad principal. Para ver ejemplos específicos de valores de clave de principal, consulte Valores clave principales.

-

Disponibilidad: esta clave se incluye en el contexto de solicitud de todas las solicitudes, incluidas las anónimas.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

aws:userid

Utilice esta clave para comparar el identificador principal del solicitante con el ID que especifique en la política. Para los usuarios de IAM, el valor del contexto de la solicitud es el ID de usuario. Para roles de IAM, este formato de valor puede variar. Para obtener más información sobre cómo aparece la información para diferentes entidades principales, consulte Cómo especificar una entidad principal. Para ver ejemplos específicos de valores de clave principal, consulte Valores clave principales.

-

Disponibilidad: esta clave se incluye en el contexto de solicitud de todas las solicitudes, incluidas las anónimas.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

aws:username

Utilice esta clave para comparar el nombre de usuario del solicitante con el nombre de usuario que especifique en la política. Para obtener más información sobre cómo aparece la información para diferentes entidades principales, consulte Cómo especificar una entidad principal. Para ver ejemplos específicos de valores de clave principal, consulte Valores clave principales.

-

Disponibilidad: Esta clave siempre se incluye en el contexto de solicitud para los usuarios de IAM. Las solicitudes anónimas y las solicitudes que se realizan con los roles de IAM o Usuario raíz de la cuenta de AWS no incluyen esta clave. Las solicitudes realizadas con credenciales de IAM Identity Center no incluyen esta clave en el contexto.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Propiedades de una sesión de rol

Utilice las siguientes claves de condición para comparar las propiedades de la sesión de rol en el momento en que se generó. Estas claves de condición solo están disponibles cuando una entidad principal con credenciales de usuario federado o de sesión de rol realiza una solicitud. Los valores de estas claves de condición están integrados en el token de sesión del rol.

Un rol es un tipo de entidad principal. También puede utilizar las claves de condición de la sección Propiedades de la entidad principal para evaluar las propiedades de un rol cuando este realiza una solicitud.

Contenido

aws:AssumedRoot

Utilice esta clave para comprobar si la solicitud se realizó mediante AssumeRoot. AssumeRoot devuelve las credenciales a corto plazo de una sesión de usuario raíz con privilegios que puede utilizar para realizar acciones con privilegios en las cuentas de miembros de su organización. Para obtener más información, consulte Administración de forma centralizada del acceso raíz a las cuentas de miembros.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo cuando la entidad principal utiliza credenciales de AssumeRoot para realizar la solicitud.

-

Tipos de datos: booleano

-

Tipo de valor: valor único

En el siguiente ejemplo, cuando se usa como política de control de servicios, deniega el uso de las credenciales a largo plazo de un usuario raíz en una cuenta miembro de AWS Organizations. La política no impide que las sesiones de AssumeRoot lleven a cabo las acciones permitidas por una sesión de AssumeRoot.

{ "Version":"2012-10-17", "Statement":[ { "Effect":"Deny", "Action":"*", "Resource": "*", "Condition":{ "ArnLike":{ "aws:PrincipalArn":[ "arn:aws:iam::*:root" ] }, "Null":{ "aws:AssumedRoot":"true" } } } ] }

aws:FederatedProvider

Utilice esta clave para comparar el proveedor de identidad (IdP) emisor de la entidad principal con el IdP que especifica en la política. Esto significa que se asumió un rol de IAM mediante las operaciones de AssumeRoleWithWebIdentity de AWS STS. Cuando se utilizan las credenciales temporales de la sesión de rol resultante para realizar una solicitud, el contexto de solicitud identifica el IdP que autenticó la identidad federada original.

-

Disponibilidad: esta clave está presente en la sesión de rol de un rol que se asumió mediante el proveedor OpenID Connect (OIDC) y en la política de confianza de roles cuando se utiliza un proveedor de OIDC para llamar a

AssumeRoleWithWebIdentity. -

Tipo de datos: cadena*

-

Tipo de valor: valor único

* El tipo de datos depende del IdP:

-

Si utiliza un IdP de AWS integrado, como Amazon Cognito, el valor de la clave será una cadena. El valor de la clave podría tener este aspecto:

cognito-identity.amazonaws.com. -

Si utiliza un IdP que no está integrado en AWS, como GitHub

o Amazon EKS, el valor de la clave será ARN. El valor de la clave podría tener este aspecto: arn:aws:iam::.111122223333:oidc-provider/oidc.eks.region.amazonaws.com/id/OIDC_Provider_ID

Para obtener más información sobre los IdP externos y AssumeRoleWithWebIDentity, consulte Escenarios habituales. Para obtener más información, consulte Entidades principales de sesión de rol.

aws:TokenIssueTime

Utilice esta clave para comparar la fecha y la hora en que se emitieron las credenciales de seguridad temporales con la fecha y hora que especifique en la política.

-

Disponibilidad: Esta clave se incluye en el contexto de la solicitud solo cuando la entidad principal utiliza credenciales temporales para realizar la solicitud. La clave no está presente en solicitudes de la AWS CLI, la API de AWS o el AWS SDK realizadas con claves de acceso.

-

Tipo de datos: fecha

-

Tipo de valor: Valor único

Para obtener información sobre los servicios que admiten el uso de credenciales temporales, consulte Servicios de AWS que funcionan con IAM.

aws:MultiFactorAuthAge

Utilice esta clave para comparar el número de segundos desde que se autorizó a la entidad principal solicitante mediante MFA con el número especificado en la política. Para obtener más información acerca de MFA, consulte Autenticación multifactor de AWS en IAM.

importante

Esta clave de condición no está presente en las identidades federadas ni en las solicitudes realizadas con claves de acceso para firmar solicitudes de la CLI de AWS, la API de AWS o el AWS SDK. Para obtener más información sobre cómo añadir la protección de MFA a las operaciones de la API con credenciales de seguridad temporales, consulte Acceso seguro a la API con MFA.

Para comprobar si la MFA se utiliza para validar las identidades federadas de IAM, puede pasar el método de autenticación de su proveedor de identidad a AWS como una etiqueta de sesión. Para obtener más información, consulte Transferencia de etiquetas de sesión en AWS STS. Para aplicar la MFA a las identidades de IAM Identity Center, puede habilitar los atributos de control de acceso para que pasen una reclamación de confirmación de SAML con el método de autenticación de su proveedor de identidad a IAM Identity Center.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo cuando la entidad principal utiliza credenciales temporales de seguridad para realizar la solicitud. Las políticas con condiciones de MFA se pueden asociar a los siguientes elementos:

-

Un usuario o grupo de IAM

-

Un recurso, como un bucket de Amazon S3, una cola de Amazon SQS o un tema de Amazon SNS

-

La política de confianza de un rol de IAM que un usuario puede asumir

-

-

Tipos de datos: numéricos

-

Tipo de valor: valor único

aws:MultiFactorAuthPresent

Utilice esta clave para comprobar si se utilizó la autenticación multifactor (MFA) para validar las credenciales de seguridad temporales que realizó la solicitud.

importante

Esta clave de condición no está presente en las identidades federadas ni en las solicitudes realizadas con claves de acceso para firmar solicitudes de la CLI de AWS, la API de AWS o el AWS SDK. Para obtener más información sobre cómo añadir la protección de MFA a las operaciones de la API con credenciales de seguridad temporales, consulte Acceso seguro a la API con MFA.

Para comprobar si la MFA se utiliza para validar las identidades federadas de IAM, puede pasar el método de autenticación de su proveedor de identidad a AWS como una etiqueta de sesión. Para obtener más información, consulte Transferencia de etiquetas de sesión en AWS STS. Para aplicar la MFA a las identidades del IAM Identity Center, puede habilitar los atributos de control de acceso para que pasen una reclamación de confirmación de SAML con el método de autenticación de su proveedor de identidad al IAM Identity Center.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo cuando la entidad principal utiliza credenciales temporales para realizar la solicitud. Las políticas con condiciones de MFA se pueden asociar a los siguientes elementos:

-

Un usuario o grupo de IAM

-

Un recurso, como un bucket de Amazon S3, una cola de Amazon SQS o un tema de Amazon SNS

-

La política de confianza de un rol de IAM que un usuario puede asumir

-

-

Tipos de datos: booleano

-

Tipo de valor: valor único

Las credenciales temporales se utilizan para autenticar roles de IAM y usuarios de IAM con tokens temporales de AssumeRole o de GetSessionToken y de usuarios de la AWS Management Console.

Las claves de acceso de usuarios de IAM son credenciales a largo plazo, pero en algunos casos, AWS crea credenciales temporales en nombre de los usuarios de IAM para realizar operaciones. En estos casos, la clave aws:MultiFactorAuthPresent está presente en la solicitud y se establece en un valor de false. Hay dos casos frecuentes en los que esto puede suceder:

-

Los usuarios de IAM sin saberlo, usan credenciales temporales en la AWS Management Console. Los usuarios inician sesión en la consola con su nombre de usuario y contraseña, que son credenciales a largo plazo. Sin embargo, en segundo plano, la consola genera credenciales temporales en nombre del usuario.

-

Si un usuario de IAM realiza una llamada a un servicio de AWS, el servicio vuelve a utilizar las credenciales del usuario para realizar otra solicitud a un servicio diferente. Por ejemplo, cuando se llama a Athena para obtener acceso a un bucket de Amazon S3 o cuando se usa AWS CloudFormation para crear una instancia de Amazon EC2. Para la próxima solicitud, AWS utiliza credenciales temporales.

Para obtener información sobre los servicios que admiten el uso de credenciales temporales, consulte Servicios de AWS que funcionan con IAM.

La clave aws:MultiFactorAuthPresent nunca está presente cuando se llama a una API o a un comando de la CLI con credenciales a largo plazo, como los pares de claves de acceso de usuario. Por lo tanto, recomendamos que cuando compruebe esta clave utilice las versiones ...IfExists de los operadores de condición.

Es importante entender que el siguiente elemento Condition no es una forma fiable de comprobar si una solicitud se ha autenticado mediante MFA.

##### WARNING: NOT RECOMMENDED #####

"Effect" : "Deny",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "false" } }Esta combinación del efecto Deny, el elemento Bool y el valor false deniega las solicitudes que se pueden autenticar con MFA, pero que no han sido autenticadas de ese modo. Se aplica únicamente a las credenciales temporales que admiten el uso de MFA. Esta instrucción no deniega el acceso a las solicitudes realizadas con las credenciales a largo plazo ni a las solicitudes que se han autenticado con MFA. Utilice este ejemplo con precaución ya que su lógica es complicada y no comprueba si realmente se usó la autenticación tipo MFA.

Además no utilice la combinación del efecto Deny, el elemento Null y true ya que se comporta de la misma manera y la lógica es incluso más complicada.

Combinación recomendada

Recomendamos utilizar el operador BoolIfExists para comprobar si se ha autenticado una solicitud con MFA.

"Effect" : "Deny", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "false" } }

Esta combinación de Deny, BoolIfExists y false deniega las solicitudes que no están autenticadas con MFA. En concreto, deniega las solicitudes de credenciales temporales que no incluyen MFA. También deniega las solicitudes realizadas con credenciales a largo plazo, como las operaciones de la AWS CLI o de la API de AWS realizadas con claves de acceso. El operador *IfExists comprueba la presencia de la clave aws:MultiFactorAuthPresent y si podría estar presente o no, como lo indica su existencia. Utilícelo cuando desee denegar solicitudes que no están autenticadas con MFA. Esto es más seguro, pero puede interrumpir cualquier código o script que utilice claves de acceso para obtener acceso a la AWS CLI o la API de AWS.

Combinaciones alternativas

También puede utilizar el operador BoolIfExists para permitir solicitudes autenticadas con MFA y solicitudes de la AWS CLI o la API de AWS realizadas con las credenciales a largo plazo.

"Effect" : "Allow", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "true" } }

Esta condición coincide tanto si la clave existe y está presente como si la clave no existe. Esta combinación de Allow, BoolIfExists y true permite solicitudes autenticadas mediante MFA o solicitudes que no pueden autenticarse con MFA. Esto significa que las operaciones de la AWS CLI, la API de AWS y el AWS SDK están permitidas cuando el solicitante utiliza sus claves de acceso a largo plazo. Esta combinación no permite solicitudes de credenciales temporales que podrían, pero no incluyen MFA.

Al crear una política con el editor visual de la consola de IAM y elegir MFA requerida, se aplica esta combinación. Esta configuración requiere MFA para acceso a la consola, pero permite el acceso mediante programación sin MFA.

También puede utilizar el operador Bool para permitir solicitudes programáticas y de consola solo cuando se autentique mediante MFA.

"Effect" : "Allow",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "true" } }Esta combinación de Allow, Bool y true permite solo las solicitudes autenticadas con MFA. Se aplica únicamente a las credenciales temporales que admiten el uso de MFA. Esta instrucción no permite el acceso a las solicitudes realizadas con las claves de acceso a largo plazo ni a las solicitudes realizadas con credenciales temporales sin MFA.

No utilice una estructura de política similar a la siguiente para comprobar si la clave de MFA está presente:

##### WARNING: USE WITH CAUTION #####

"Effect" : "Allow",

"Condition" : { "Null" : { "aws:MultiFactorAuthPresent" : "false" } }Esta combinación del efecto Allow, el elemento Null y el valor false permite únicamente las solicitudes que se pueden autenticar con MFA, independientemente de si la solicitud está, de hecho, autenticada. Esto permite todas las solicitudes que se realizan con credenciales temporales y deniega el acceso para las credenciales a largo plazo. Utilice este ejemplo con precaución ya que no comprueba si realmente se usó la autenticación tipo MFA.

aws:ChatbotSourceArn

Utilice esta clave para comparar el ARN de la configuración de chat de origen establecido por la entidad principal con el ARN de la configuración de chat que usted especifique en la política del rol de IAM asociado a la configuración de su canal. Puede autorizar las solicitudes en función de la sesión de asumir el rol iniciada por Amazon Q Developer en aplicaciones de chat.

-

Disponibilidad: el servicio de Amazon Q Developer en aplicaciones de chat incluye esta clave en el contexto de la solicitud cada vez que se asume una sesión de rol. El valor de la clave es el ARN de la configuración del chat, por ejemplo, cuando se ejecuta un comando AWS CLI desde un canal de chat.

-

Tipo de datos: ARN

-

Tipo de valor: valor único

-

Ejemplo de valor:

arn:aws::chatbot::123456789021:chat-configuration/slack-channel/private_channel

La siguiente política deniega las solicitudes de colocación de Amazon S3 en el bucket especificado para todas las solicitudes que se originen en un canal de Slack.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "ExampleS3Deny", "Effect": "Deny", "Action": "s3:PutObject", "Resource": "arn:aws::s3:::amzn-s3-demo-bucket/*", "Condition": { "StringLike": { "aws:ChatbotSourceArn": "arn:aws::chatbot::*:chat-configuration/slack-channel/*" } } } ] }

aws:Ec2InstanceSourceVpc

Esta clave identifica la VPC a la que se entregaron las credenciales del rol de IAM de Amazon EC2. Puede usar esta clave en una política con la clave global aws:SourceVPC para comprobar si se realiza una llamada desde una VPC (aws:SourceVPC) que coincide con la VPC a la que se entregó la credencial (aws:Ec2InstanceSourceVpc).

-

Disponibilidad: Esta clave se incluye en el contexto de la solicitud cuando el solicitante firma las solicitudes con una credencial de rol de Amazon EC2. Se puede utilizar en políticas de IAM, políticas de control de servicios, políticas de punto de conexión de VPC y políticas de recursos.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Esta clave se puede usar con los valores del identificador de VPC, pero es más útil cuando se usa como una variable combinada con la clave de contexto aws:SourceVpc. La clave de contexto aws:SourceVpc se incluye en el contexto de la solicitud solo si el solicitante utiliza un punto de conexión de VPC para realizar la solicitud. Usar aws:Ec2InstanceSourceVpc con aws:SourceVpc permite un uso de aws:Ec2InstanceSourceVpc más amplio, ya que compara valores que normalmente cambian juntos.

nota

Esta clave de condición no está disponible en EC2-Classic.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "RequireSameVPC", "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "StringNotEquals": { "aws:SourceVpc": "${aws:Ec2InstanceSourceVpc}" }, "Null": { "ec2:SourceInstanceARN": "false" }, "BoolIfExists": { "aws:ViaAWSService": "false" } } } ] }

En el ejemplo anterior, se deniega el acceso si el valor aws:SourceVpc no es igual al valor aws:Ec2InstanceSourceVpc. La instrucción de política se limita únicamente a los roles que se utilizan como roles de instancia de Amazon EC2 al comprobar la existencia de la clave de condición ec2:SourceInstanceARN.

La política utiliza aws:ViaAWSService para permitir que AWS autorice solicitudes cuando las solicitudes se realizan en nombre de sus roles de instancia de Amazon EC2. Por ejemplo, cuando realiza una solicitud desde una instancia de Amazon EC2 a un bucket de Amazon S3 cifrado, Amazon S3 realiza una llamada a AWS KMS en su nombre. Algunas de las claves no están presentes cuando se hace la solicitud a AWS KMS.

aws:Ec2InstanceSourcePrivateIPv4

Esta clave identifica la dirección IPv4 privada de la interfaz de red elástica principal a la que se entregaron las credenciales del rol de IAM de Amazon EC2. Debe usar esta clave de condición con su clave complementaria aws:Ec2InstanceSourceVpc para garantizar que tiene una combinación única global de ID de VPC e IP privada de origen. Utilice esta clave con aws:Ec2InstanceSourceVpc para asegurarse de que la solicitud se haya realizado desde la misma dirección IP privada a la que se entregaron las credenciales.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud cuando el solicitante firma las solicitudes con una credencial de rol de Amazon EC2. Se puede utilizar en políticas de IAM, políticas de control de servicios, políticas de punto de conexión de VPC y políticas de recursos.

-

Tipo de datos: dirección IP

-

Tipo de valor: valor único

importante

Esta clave no debe usarse sola en una instrucción Allow. Las direcciones IP privadas, por definición, no son únicas a nivel global. Debe utilizar la clave aws:Ec2InstanceSourceVpc cada vez que utilice la clave aws:Ec2InstanceSourcePrivateIPv4 para especificar la VPC desde la que se pueden usar las credenciales de la instancia de Amazon EC2.

nota

Esta clave de condición no está disponible en EC2-Classic.

El siguiente ejemplo es una política de control de servicio (SCP) que deniega el acceso a todos los recursos, a menos que la solicitud llegue a través de un punto de conexión de VPC en la misma VPC que las credenciales del rol. En este ejemplo, aws:Ec2InstanceSourcePrivateIPv4 limita el origen de credenciales a una instancia concreta en función de la IP de origen.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "StringNotEquals": { "aws:Ec2InstanceSourceVpc": "${aws:SourceVpc}" }, "Null": { "ec2:SourceInstanceARN": "false" }, "BoolIfExists": { "aws:ViaAWSService": "false" } } }, { "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "StringNotEquals": { "aws:Ec2InstanceSourcePrivateIPv4": "${aws:VpcSourceIp}" }, "Null": { "ec2:SourceInstanceARN": "false" }, "BoolIfExists": { "aws:ViaAWSService": "false" } } } ] }

aws:SourceIdentity

Utilice esta clave para comparar la identidad de origen establecida por la entidad principal con la identidad de origen que usted especifique en la política.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud después de establecer una identidad de origen cuando se asume un rol utilizando cualquier comando de la CLI de assume-role de AWS STS, o una operación de la API de

AssumeRolede AWS STS. -

Tipo de datos: cadena

-

Tipo de valor: valor único

Puede utilizar esta clave en una política para permitir acciones en AWS por entidades que han establecido una identidad de origen al asumir un rol. La actividad de la identidad de origen especificada del rol aparece en AWS CloudTrail. Esto facilita a los administradores determinar quién o qué ha realizado acciones con un rol en AWS.

A diferencia de sts:RoleSessionName, después de establecer la identidad de origen, el valor no se puede cambiar. Está presente en el contexto de la solicitud de todas las acciones tomadas por el rol. El valor persiste en sesiones de rol posteriores cuando se utilizan las credenciales de sesión para asumir otro rol. Asumir un rol de otro se llama encadenamiento de roles.

La clave sts:SourceIdentity está presente en la solicitud cuando la entidad principal establece inicialmente una identidad de origen mientras asume un rol utilizando cualquier comando assume-role CLI AWS STS, o una operación AWS STS de API AssumeRole. La clave aws:SourceIdentity presente en la solicitud de cualquier acción que se realice con una sesión de rol que tenga un conjunto de identidad de origen.

La siguiente política de confianza de rol de CriticalRole en la cuenta 111122223333 contiene una condición para aws:SourceIdentity que impide que una entidad principal sin una identidad de origen establecida para Saanvi o Diego asuma el rol.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AssumeRoleIfSourceIdentity", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::123456789012:role/CriticalRole"}, "Action": [ "sts:AssumeRole", "sts:SetSourceIdentity" ], "Condition": { "StringLike": { "aws:SourceIdentity": ["Saanvi","Diego"] } } } ] }

Para obtener más información acerca del uso de información de identidad de origen, consulte Monitorear y controlar las acciones realizadas con roles asumidos.

ec2:RoleDelivery

Utilice esta clave para comparar la versión del servicio de metadatos de instancia en la solicitud firmada con las credenciales del rol de IAM para Amazon EC2. El servicio de metadatos de la instancia distingue entre solicitudes IMDSv1 y IMDSv2 en función de si, en cualquier solicitud, los encabezados PUT o GET, que son exclusivos de IMDSv2, están presentes en dicha solicitud.

-

Disponibilidad: esta clave forma parte del contexto de la solicitud cada vez que una instancia de Amazon EC2 crea la sesión de rol.

-

Tipos de datos: numéricos

-

Tipo de valor: valor único

-

Valores de ejemplo: 1.0, 2.0

Puede configurar el servicio de metadatos de instancia (IMDS) en cada instancia para que el código local o los usuarios deban usar IMDSv2. Si especifica que debe usarse IMDSv2, IMDSv1 dejará de funcionar.

-

Servicio de metadatos de instancia, versión 1 (IMDSv1): un método de solicitud y respuesta

-

Servicio de metadatos de instancia, versión 2 (IMDSv2): un método orientado a la sesión

Para obtener información sobre cómo configurar su instancia para usar IMDSv2, consulte Configurar las opciones de metadatos de la instancia.

En el siguiente ejemplo, se deniega el acceso si el valor ec2:RoleDelivery en el contexto de la solicitud es 1.0 (IMDSv1). Esta declaración de política puede aplicarse de manera general porque, si la solicitud no está firmada por las credenciales de rol de Amazon EC2, no tiene efecto.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "RequireAllEc2RolesToUseV2", "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "NumericLessThan": { "ec2:RoleDelivery": "2.0" } } } ] }

Para obtener más información, consulte Ejemplos de políticas para trabajar con metadatos de instancia.

ec2:SourceInstanceArn

Utilice esta clave para comparar el ARN de la instancia en la cual se generó la sesión del rol.

-

Disponibilidad: esta clave forma parte del contexto de la solicitud cada vez que una instancia de Amazon EC2 crea la sesión de rol.

-

Tipo de datos: ARN

-

Tipo de valor: valor único

-

Valor de ejemplo: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

Para ver ejemplos de políticas, consulte Permitir que una instancia específica vea recursos en otros servicios de AWS.

glue:RoleAssumedBy

El servicio de AWS Glue establece esta clave de condición para cada solicitud de API de AWS donde AWS Glue realiza una solicitud mediante un rol de servicio en nombre del cliente (no a través de una tarea o un punto de conexión de desarrollador, sino directamente a través del servicio de AWS Glue). Utilice esta clave para verificar si una llamada a un recurso de AWS proviene del servicio de AWS Glue.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud cuando AWS Glue realiza una solicitud mediante un rol de servicio en nombre del cliente.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

-

Ejemplo de valor: esta clave siempre se establece como

glue.amazonaws.com.

En el siguiente ejemplo se añade una condición para permitir que el servicio de AWS Glue obtenga un objeto de un bucket de Amazon S3.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:RoleAssumedBy": "glue.amazonaws.com" } } }

glue:CredentialIssuingService

El servicio de AWS Glue establece esta clave para cada solicitud de API de AWS que utiliza un rol de servicio que proviene de una tarea o un punto de conexión de desarrollador. Utilice esta clave para verificar si una llamada a un recurso de AWS provino de una tarea de AWS Glue o de un punto de conexión de desarrollador.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud cuando AWS Glue realiza una solicitud que proviene de una tarea o un punto de conexión de desarrollador.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

-

Ejemplo de valor: esta clave siempre se establece como

glue.amazonaws.com.

En el siguiente ejemplo, se agrega una condición que está asociada a un rol de IAM que utiliza una tarea de AWS Glue. Esto garantiza que se permitan o denieguen determinadas acciones en función de si la sesión de rol se utiliza para el entorno de tiempo de ejecución de un trabajo de AWS Glue.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:CredentialIssuingService": "glue.amazonaws.com" } } }

lambda:SourceFunctionArn

Utilice esta clave para identificar el ARN de la función de Lambda a la que se entregaron las credenciales del rol de IAM. El servicio de Lambda establece esta clave para cada solicitud de API de AWS que provenga del entorno de ejecución de la función. Utilice esta clave para verificar si una llamada a un recurso de AWS proviene del código de una función de Lambda específica. Lambda también establece esta clave para algunas solicitudes que provienen de fuera del entorno de ejecución, como escribir registros en CloudWatch y enviar seguimientos a X-Ray.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud cuando se invoca el código de la función de Lambda.

-

Tipo de datos: ARN

-

Tipo de valor: valor único

-

Valor de ejemplo: arn:aws:lambda:us-east-1:123456789012:function:TestFunction

En el siguiente ejemplo se muestra cómo se permite que una función de Lambda específica tenga acceso s3:PutObject al bucket especificado.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "ExampleSourceFunctionArn", "Effect": "Allow", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "ArnEquals": { "lambda:SourceFunctionArn": "arn:aws:lambda:us-east-1:123456789012:function:source_lambda" } } } ] }

Para obtener más información, consulte Uso de las credenciales del entorno de ejecución de Lambda en la Guía para desarrolladores de AWS Lambda.

ssm:SourceInstanceArn

Utilice esta clave para identificar el ARN de la instancia administrada por AWS Systems Manager a la que se entregaron las credenciales del rol de IAM. Esta clave de condición no está presente cuando la solicitud proviene de una instancia administrada con un rol de IAM asociado a un perfil de instancia de Amazon EC2.

-

Disponibilidad: esta clave aparece en el contexto de la solicitud siempre que se entregan las credenciales de rol a una instancia administrada por AWS Systems Manager.

-

Tipo de datos: ARN

-

Tipo de valor: valor único

-

Valor de ejemplo: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

identitystore:UserId

Utilice esta clave para comparar la identidad del personal del IAM Identity Center en la solicitud firmada con la identidad especificada en la política.

-

Disponibilidad: esta clave se incluye cuando la persona que llama a la solicitud es un usuario del IAM Identity Center.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

-

Valor de ejemplo: 94482488-3041-7026-18f3-be45837cd0e4

Puede encontrar el ID de usuario de un usuario del IAM Identity Center al realizar una solicitud a la API GetUserID mediante la AWS CLI, la API de AWS o el AWS SDK.

Propiedades de la red

Utilice las siguientes claves de condición para comparar los detalles de la red desde la que se originó o por la que pasó la solicitud con las propiedades de red que especifique en la política.

aws:SourceIp

Utilice esta clave para comparar la dirección IP del solicitante con la dirección IP que especifique en la política. La clave de condición aws:SourceIp solo puede utilizarse para rangos de direcciones IP públicas.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud, excepto cuando el solicitante utiliza un punto de conexión de VPC para realizar la solicitud.

-

Tipo de datos: dirección IP

-

Tipo de valor: valor único

La clave de condición aws:SourceIp se puede utilizar en una política para permitir que las entidades principales realicen solicitudes solo desde un rango de IP especificado.

nota

aws:SourceIp admite tanto las direcciones IPv4 como IPv6 o un rango de direcciones IP. Para obtener una lista de los Servicios de AWS que admiten IPv6, consulte los Servicios de AWS que admiten IPv6 en la Guía del usuario de Amazon VPC.

Por ejemplo, puede asociar la siguiente política basada en identidades a un rol de IAM. Esta política permite al usuario colocar objetos en el bucket de Amazon S3 amzn-s3-demo-bucket3 si realiza la llamada desde el intervalo de dirección IPv4 especificado. Esta política también permite que un servicio de AWS que utilice Sesiones de acceso directo realice esta operación en su nombre.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "PrincipalPutObjectIfIpAddress", "Effect": "Allow", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket3/*", "Condition": { "IpAddress": { "aws:SourceIp": "203.0.113.0/24" } } } ] }

Si necesita restringir el acceso desde redes que admiten direcciones IPv4 e IPv6, puede incluir las direcciones IPv4 e IPv6 o los intervalos de direcciones IP en la condición de la política de IAM. La siguiente política basada en identidades permitirá al usuario colocar objetos en el bucket de Amazon S3 amzn-s3-demo-bucket3 si el usuario realiza la llamada desde intervalos de direcciones IPv4 o IPv6 especificados. Antes de incluir los intervalos de direcciones IPv6 en su política de IAM, compruebe que el Servicio de AWS con el que está trabajando admita IPv6. Para obtener una lista de los Servicios de AWS que admiten IPv6, consulte los Servicios de AWS que admiten IPv6 en la Guía del usuario de Amazon VPC.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "PrincipalPutObjectIfIpAddress", "Effect": "Allow", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket3/*", "Condition": { "IpAddress": { "aws:SourceIp": [ "203.0.113.0/24", "2001:DB8:1234:5678::/64" ] } } } ] }

Si la solicitud proviene de un host que utiliza un punto de conexión de Amazon VPC, entonces la clave aws:SourceIp no estará disponible. En su lugar, debe utilizar una clave específica de la VPC, como aws:VpcSourceIp. Para obtener más información acerca del uso de puntos de conexión de VPC, consulte Administración de identidades y accesos para puntos de conexión de VPC y servicios de punto de conexión de VPC en la Guía de AWS PrivateLink.

aws:SourceVpc

Utilice esta clave para comprobar si la solicitud pasa por la VPC a la que está asociado el punto de conexión de VPC. En una política, puede utilizar esta clave para permitir el acceso solo a una VPC específica. Para obtener más información, consulte Restricciones de acceso a una VPC específica en la Guía del usuario de Amazon Simple Storage Service.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si el solicitante utiliza un punto de conexión de VPC para realizar la solicitud.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

Esta clave se puede utilizar en una política para permitir o restringir el acceso a una VPC específica.

Por ejemplo, puede asociar la siguiente política basada en identidades a un rol de IAM para denegar PutObject al bucket de Amazon S3 amzn-s3-demo-bucket3, a menos que la solicitud se realice desde el ID de VPC especificado o por parte de un Servicios de AWS que utilice sesiones de acceso directo (FAS) para realizar solicitudes en nombre del rol. A diferencia de lo que ocurre con aws:SourceIp, se debe utilizar aws:ViaAWSService o aws:CalledVia para permitir solicitudes de sesiones de acceso directo, dado que la VPC de origen de la solicitud inicial no se conserva.

nota

Esta política no permite ninguna acción. Utilice esta política en combinación con otras políticas que permiten acciones específicas.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "PutObjectIfNotVPCID", "Effect": "Deny", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket3/*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc": "vpc-1234567890abcdef0" }, "Bool": { "aws:ViaAWSService": "false" } } } ] }

Para ver un ejemplo de cómo esta clave se aplica en una política basada en recursos, consulte Restringir el acceso a una VPC específica en la Guía de usuario de Amazon Simple Storage Service.

aws:SourceVpce

Utilice esta clave para comparar el identificador de punto de conexión de VPC de la solicitud con el ID de punto de conexión que especifique en la política.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si el solicitante utiliza un punto de conexión de VPC para realizar la solicitud.

-

Tipo de datos: cadena

-

Tipo de valor: valor único

En una política, puede utilizar esta clave para restringir el acceso a un punto de conexión de VPC específico. Para obtener más información, consulte Restringir el acceso a una VPC específica en la Guía de usuario de Amazon Simple Storage Service. De forma similar a lo que ocurre al utilizar aws:SourceVpc, debe utilizar aws:ViaAWSService o aws:CalledVia para permitir solicitudes realizadas por Servicios de AWS mediante sesiones de acceso directo (FAS) Esto se debe a que no se conserva el punto de conexión de la VPC de origen de la solicitud inicial.

aws:VpcSourceIp

Utilice esta clave para comparar la dirección IP desde la que se realizó una solicitud con la dirección IP que ha especificado en la política. En una política, la clave coincide solo si la solicitud proviene de la dirección IP especificada y pasa a través de un punto de conexión de VPC.

-

Disponibilidad: Esta clave se incluye en el contexto de la solicitud solo si la solicitud se realiza mediante un punto de conexión de VPC.

-

Tipo de datos: dirección IP

-

Tipo de valor: valor único

Para obtener más información, consulte Controlar el acceso a los puntos de conexión de la VPC mediante políticas de puntos de conexión en la Guía de usuario de Amazon VPC. De forma similar a lo que ocurre al utilizar aws:SourceVpc, debe utilizar aws:ViaAWSService o aws:CalledVia para permitir solicitudes realizadas por Servicios de AWS mediante sesiones de acceso directo (FAS) Esto se debe a que la IP de origen de la solicitud inicial realizada mediante un punto de conexión de VPC no se preserva en las solicitudes de FAS.

nota

aws:VpcSourceIp admite tanto las direcciones IPv4 como IPv6 o un rango de direcciones IP. Para obtener una lista de los Servicios de AWS que admiten IPv6, consulte los Servicios de AWS que admiten IPv6 en la Guía del usuario de Amazon VPC.

La clave de condición aws:VpcSourceIp siempre debe utilizarse junto con la clave de condición aws:SourceVpc o aws:SourceVpce. De lo contrario, es posible que alguna política autorice las llamadas a la API desde una VPC inesperada que utiliza el mismo CIDR IP o uno superpuesto. Esto puede ocurrir en caso de que los CIDR IP de las dos VPC no relacionadas puedan ser iguales o superponerse. En su lugar, los identificadores de VPC o los identificadores de puntos de conexión de VPC deben utilizarse en la política, ya que tienen identificadores únicos a nivel global. Estos identificadores únicos garantizan que no se produzcan resultados inesperados.

Propiedades del recurso

Utilice las siguientes claves de condición para comparar detalles sobre el recurso que es el objetivo de la solicitud con las propiedades del recurso que especifique en la política.

aws:ResourceAccount

Utilice esta clave para comparar el ID de la Cuenta de AWS del propietario del recurso solicitado con la cuenta del recurso de la política. A continuación, puede permitir o denegar el acceso a ese recurso en función de la cuenta propietaria del recurso.

-

Disponibilidad: esta clave siempre se incluye en el contexto de solicitud para la mayoría de servicios. Las siguientes acciones no admiten esta clave:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

Amazon Elastic Block Store: todas las acciones

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopyImage -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVolume -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents: EventBridgePutEventsllama a un bus de eventos de otra cuenta, si ese bus de eventos se configuró como un destino de EventBridge para varias cuentas antes del 2 de marzo de 2023. Para obtener más información, consulte Conceder permisos para permitir eventos de otras cuentas de AWS en la Guía del usuario de Amazon EventBridge.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo de datos: cadena

-

Tipo de valor: valor único

nota

Para obtener más información sobre las acciones no compatibles anteriores, consulte el repositorio de ejemplos de políticas de perímetro de datos

Esta clave es igual al ID de Cuenta de AWS para la cuenta con los recursos evaluados en la solicitud.

Para la mayoría de los recursos de su cuenta, el ARN contiene el ID de cuenta del propietario de ese recurso. Para ciertos recursos, como los buckets de Amazon S3, el ARN del recurso no incluye el ID de cuenta. Los dos siguientes ejemplos muestran la diferencia entre un recurso con un ID de cuenta en el ARN y un ARN de Amazon S3 sin un ID de cuenta:

-

arn:aws:iam::123456789012:role/AWSExampleRole: Rol de IAM creado y de propiedad dentro de la cuenta 123456789012. -

arn:aws:s3:::amzn-s3-demo-bucket2: Bucket de Amazon S3 creado y de propiedad dentro de la cuenta111122223333, que no aparecen en el ARN.

Use la consola, la API o la CLI de AWS, para encontrar todos los recursos y los ARN correspondientes.

Tiene que escribir una política que deniega los permisos a los recursos en función del ID de cuenta del propietario del recurso. Por ejemplo, la siguiente política basada en identidad deniega el acceso al recurso especificado si este no pertenece a la cuenta especificada.

Para utilizar esta política, sustituya el texto del marcador de posición en cursiva por la información de la cuenta.

importante

Esta política no permite ninguna acción. En su lugar, utiliza el efecto Deny que deniega explícitamente el acceso a todos los recursos enumerados en la declaración que no pertenecen a la cuenta enumerada. Utilice esta política en combinación con otras políticas que permiten acceder a recursos específicos.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DenyInteractionWithResourcesNotInSpecificAccount", "Action": "service:*", "Effect": "Deny", "Resource": [ "arn:aws:service:region:account:*" ], "Condition": { "StringNotEquals": { "aws:ResourceAccount": [ "account" ] } } } ] }

Esta política deniega el acceso a todos los recursos para un servicio específico de AWS a menos que la Cuenta de AWS especificada sea propietaria del recurso.

nota

Algunos Servicios de AWS requieren acceso a recursos que son propiedad de AWS que están alojados en otra Cuenta de AWS. El uso de aws:ResourceAccount en sus políticas basadas en identidad puede afectar a la capacidad de su identidad para acceder a estos recursos.

Ciertos servicios de AWS, como AWS Data Exchange, confían en el acceso a recursos fuera de sus Cuentas de AWS para operaciones normales. Si usa el elemento aws:ResourceAccount en sus políticas, incluya declaraciones adicionales para crear exenciones para esos servicios. Las políticas de ejemplo de AWS: denegar el acceso a los recursos de Amazon S3 fuera de su cuenta, excepto AWS Data Exchange demuestran cómo denegar el acceso en función de la cuenta de recursos y, al mismo tiempo, definir excepciones para los recursos propiedad del servicio.

Utilice este ejemplo de políticas como plantillas para crear sus propias políticas personalizadas. Consulte la documentación de su servicio para obtener más información.

aws:ResourceOrgPaths

Utilice esta clave para comparar la ruta de AWS Organizations del recurso al que se accede en la política. En una política, esta clave de condición garantiza que el solicitante sea un miembro de la cuenta dentro de la raíz de la organización o unidades organizativas (OU) especificadas en las Organizaciones de AWS. Una ruta de organizaciones de AWS es una representación de texto de la estructura de una entidad de Organizaciones. Para obtener más información sobre el uso y la comprensión de las rutas, consulte Comprender la ruta de la entidad AWS Organizations

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si la cuenta propietaria del recurso es miembro de una organización. Esta clave de condición global no admite las siguientes acciones:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

Amazon Elastic Block Store: todas las acciones

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopyImage -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVolume -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents: EventBridgePutEventsllama a un bus de eventos de otra cuenta, si ese bus de eventos se configuró como un destino de EventBridge para varias cuentas antes del 2 de marzo de 2023. Para obtener más información, consulte Conceder permisos para permitir eventos de otras cuentas de AWS en la Guía del usuario de Amazon EventBridge.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo de datos: cadena (lista)

-

Tipo de valor: multivalor

nota

Para obtener más información sobre las acciones no compatibles anteriores, consulte el repositorio de ejemplos de políticas de perímetro de datos

aws:ResourceOrgPaths es una clave de condición multivalor. Las claves de condición multivalor pueden tener varios valores en el contexto de la solicitud. Debe utilizar los operadores de servicio ForAnyValue o ForAllValues con los operadores de condición de cadena cuando utilice esta clave. Para obtener más información acerca de las claves de condición multivalor, consulte Claves de contexto multivalor.

Por ejemplo, la siguiente condición devuelve True para recursos que pertenecen a la organización o-a1b2c3d4e5. Cuando se incluye un comodín, se debe utilizar el operador de condición StringLike.

"Condition": { "ForAnyValue:StringLike": { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/*"] } }

Se devuelve la siguiente condición True para los recursos con el ID de la unidad organizativa ou-ab12-11111111. Coincidirá con los recursos que son propiedad de cuentas asociadas a la unidad organizativa ou-ab12-11111111 o a cualquiera de las unidades organizativas secundarias.

"Condition": { "ForAnyValue:StringLike" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/*"] }}

Se devuelve la siguiente condición True para los recursos que son propiedad de las cuentas asociadas directamente al ID de la unidad organizativa ou-ab12-22222222, pero no a las unidades organizativas secundarias. En el siguiente ejemplo, se utiliza el operador de condición StringEquals para especificar el requisito de coincidencia exacta para el ID de la unidad organizativa y no una coincidencia de comodín.

"Condition": { "ForAnyValue:StringEquals" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

nota

Algunos Servicios de AWS requieren acceso a recursos que son propiedad de AWS que están alojados en otra Cuenta de AWS. El uso de aws:ResourceOrgPaths en sus políticas basadas en identidad puede afectar a la capacidad de su identidad para acceder a estos recursos.

Ciertos servicios de AWS, como AWS Data Exchange, confían en el acceso a recursos fuera de sus Cuentas de AWS para operaciones normales. Si usa la clave aws:ResourceOrgPaths en sus políticas, incluya declaraciones adicionales para crear exenciones para esos servicios. Las políticas de ejemplo AWS: denegar el acceso a los recursos de Amazon S3 fuera de su cuenta, excepto AWS Data Exchange demuestran cómo denegar el acceso en función de la cuenta de recursos y, al mismo tiempo, definir excepciones para los recursos propiedad del servicio. Puede crear una política similar para restringir el acceso a los recursos dentro de una unidad organizativa (OU) mediante la clave aws:ResourceOrgPaths y, al mismo tiempo, contabilizar los recursos propiedad del servicio.

Utilice este ejemplo de políticas como plantillas para crear sus propias políticas personalizadas. Consulte la documentación de su servicio para obtener más información.

aws:ResourceOrgID

Utilice esta clave para comparar el identificador de la organización de AWS Organizations a la que pertenece el recurso solicitado con el identificador especificado en la política.

-

Disponibilidad: esta clave se incluye en el contexto de la solicitud solo si la entidad principal es miembro de una organización. Esta clave de condición global no admite las siguientes acciones:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

Amazon Elastic Block Store: todas las acciones

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopyImage -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVolume -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents: EventBridgePutEventsllama a un bus de eventos de otra cuenta, si ese bus de eventos se configuró como un destino de EventBridge para varias cuentas antes del 2 de marzo de 2023. Para obtener más información, consulte Conceder permisos para permitir eventos de otras cuentas de AWS en la Guía del usuario de Amazon EventBridge.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo de datos: cadena

-

Tipo de valor: valor único

nota

Para obtener más información sobre las acciones no compatibles anteriores, consulte el repositorio de ejemplos de políticas de perímetro de datos

Esta clave global devuelve el ID de organización de recursos de una solicitud determinada. Le permite crear reglas que se aplican a todos los recursos de una organización que se especifican en el elemento Resource de una política basada en identidad. Puede especificar el ID de organización en el elemento de condición. Al agregar y quitar cuentas, las políticas que incluyan la clave aws:ResourceOrgID tendrán automáticamente las cuentas correctas y no requerirán una actualización manual.

Por ejemplo, la siguiente política impide que la entidad principal agregue objetos al recurso policy-genius-dev a menos que el recurso de Amazon S3 pertenezca a la misma organización que la entidad principal que hace la solicitud.

importante

Esta política no permite ninguna acción. En su lugar, utiliza el efecto Deny que deniega explícitamente el acceso a todos los recursos enumerados en la declaración que no pertenecen a la cuenta enumerada. Utilice esta política en combinación con otras políticas que permiten acceder a recursos específicos.

{ "Version": "2012-10-17", "Statement": { "Sid": "DenyPutObjectToS3ResourcesOutsideMyOrganization", "Effect": "Deny", "Action": "s3:PutObject", "Resource": "arn:partition:s3:::policy-genius-dev/*", "Condition": { "StringNotEquals": { "aws:ResourceOrgID": "${aws:PrincipalOrgID}" } } } }

nota

Algunos Servicios de AWS requieren acceso a recursos que son propiedad de AWS que están alojados en otra Cuenta de AWS. El uso de aws:ResourceOrgID en sus políticas basadas en identidad puede afectar a la capacidad de su identidad para acceder a estos recursos.

Ciertos servicios de AWS, como AWS Data Exchange, confían en el acceso a recursos fuera de sus Cuentas de AWS para operaciones normales. Si usa la clave aws:ResourceOrgID en sus políticas, incluya declaraciones adicionales para crear exenciones para esos servicios. Las políticas de ejemplo AWS: denegar el acceso a los recursos de Amazon S3 fuera de su cuenta, excepto AWS Data Exchange demuestran cómo denegar el acceso en función de la cuenta de recursos y, al mismo tiempo, definir excepciones para los recursos propiedad del servicio. Puede crear una política similar para restringir el acceso a los recursos dentro de una organización mediante la clave aws:ResourceOrgID y, al mismo tiempo, contabilizar los recursos propiedad del servicio.

Utilice este ejemplo de políticas como plantillas para crear sus propias políticas personalizadas. Consulte la documentación de su servicio para obtener más información..

En el siguiente video tiene más información acerca de cómo utilizar la clave de condición aws:ResourceOrgID en una política.

aws:ResourceTag/tag-key

Utilice esta clave para comparar el par clave-valor de etiqueta que especifique en la política con el par clave-valor asociado al recurso. Por ejemplo, puede requerir que el acceso a un recurso solo se permita si el recurso tiene la clave de etiqueta "Dept" adjunta con el valor "Marketing". Para obtener más información, consulte Control del acceso a los recursos de AWS.

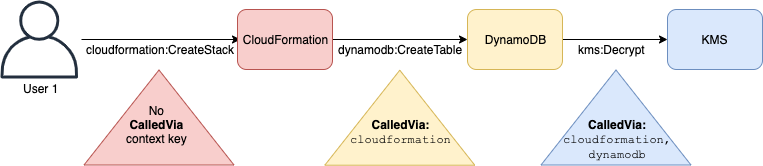

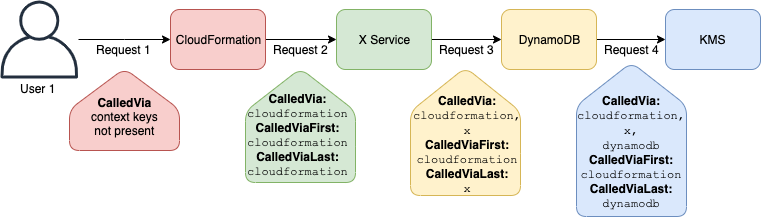

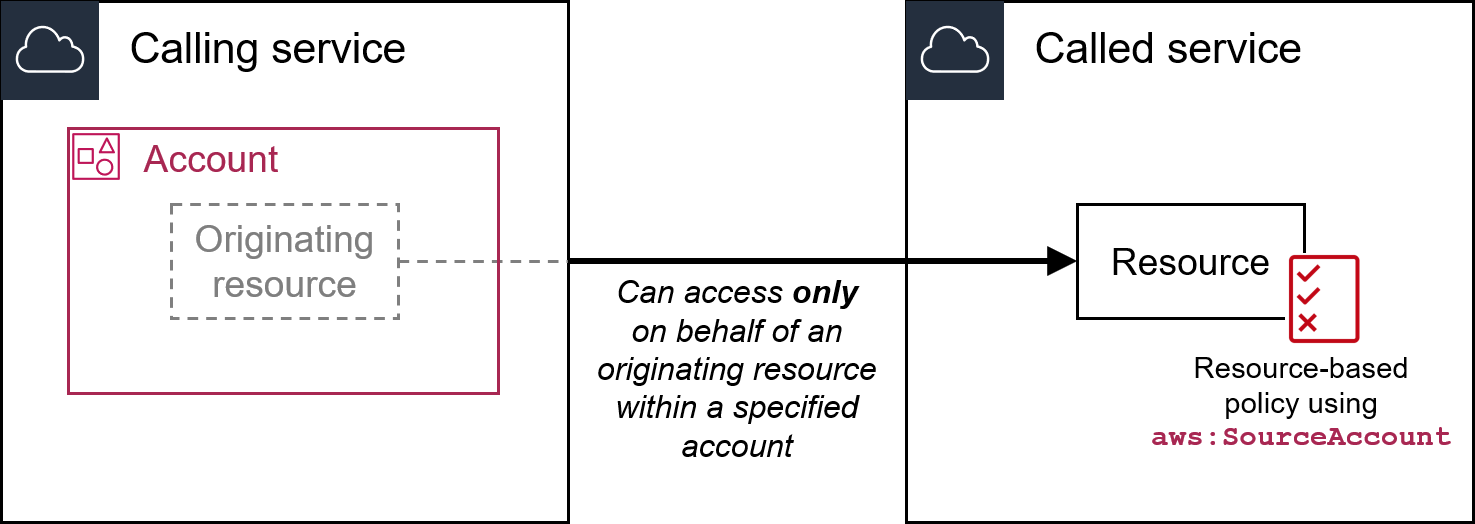

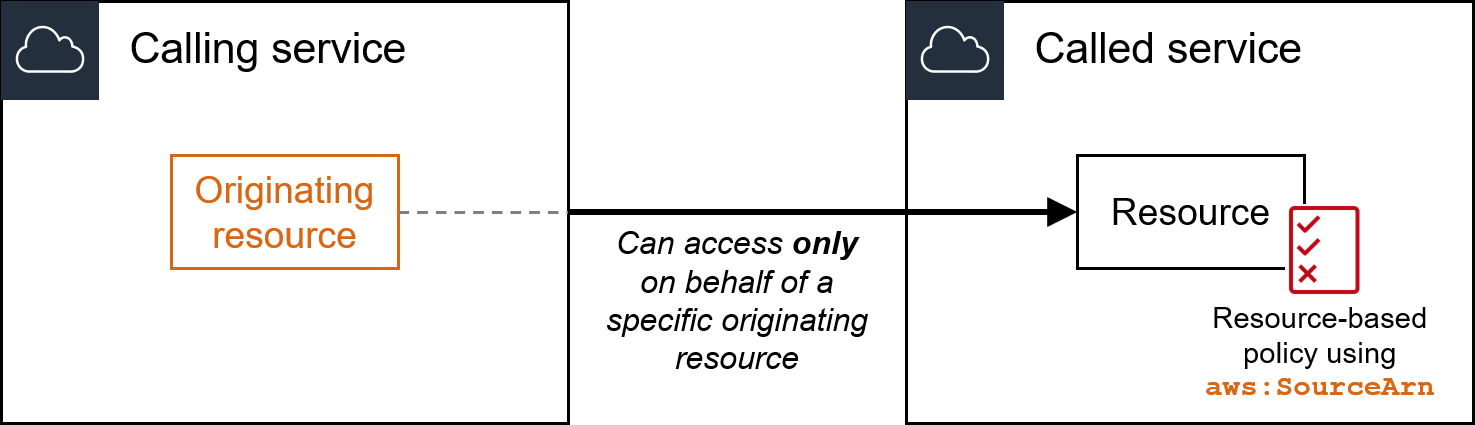

-