Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Copias de seguridad de máquinas virtuales

AWS Backup admite la protección de datos centralizada y automatizada para las máquinas VMware virtuales locales (VMs) junto con las aplicaciones VMs In the VMware Cloud™ (VMC) on AWS y VMware Cloud™ (VMC) on. AWS Outposts Puede realizar copias de seguridad desde sus máquinas virtuales locales y de VMC hasta. AWS Backup A continuación, puede realizar la restauración de AWS Backup forma local VMs, VMs en el VMC o en el VMC activado. AWS Outposts

AWS Backup también le proporciona funciones de gestión de copias de seguridad de máquinas virtuales AWS nativas y totalmente gestionadas, como la detección de máquinas virtuales, la programación de copias de seguridad, la gestión de la retención, un nivel de almacenamiento de bajo coste, copia entre regiones y entre cuentas, compatibilidad con AWS Backup Vault Lock y Audit Manager AWS Backup , cifrado independiente de los datos de origen y políticas de acceso a las copias de seguridad. Consulte la tabla Disponibilidad de características por recurso para obtener una lista completa de capacidades y detalles.

Puede utilizarlas AWS Backup para proteger sus máquinas virtuales en Cloud™ onVMware . AWS Outposts

Soportado VMs

AWS Backup puede realizar copias de seguridad y restaurar máquinas virtuales administradas por una instancia VMware vCenter.

Se admite actualmente:

-

vSphere 8, 7.0 y 6.7

-

Tamaños de disco virtual que son múltiplos de 1 KiB

-

Almacenes de datos de NFS, VMFS y VSAN en las instalaciones y en VMC en AWS

-

Modos de transporte SCSI Hot-Add y Network Block Device Secure Sockets Layer (NBDSSL) para copiar datos del origen a otros de forma local VMs AWS VMware

-

Modo Hot-Add para proteger en Cloud On VMs VMware AWS

No se admiten actualmente:

-

Discos o NVMe controladores RDM (mapeo de discos sin procesar) y sus discos

-

Máquinas virtuales con modos de disco independiente-persistente e independiente-no persistente

Coherencia de la copia de seguridad

AWS Backup, de forma predeterminada, captura copias de seguridad coherentes con las aplicaciones cuando se VMs utiliza la configuración de inactividad de las VMware herramientas en la máquina virtual. Sus copias de seguridad son coherentes con las aplicaciones si estas son compatibles con Tools. VMware Si la función de inactividad no está disponible, AWS Backup captura copias de seguridad consistentes en caso de fallos. Pruebe sus restauraciones para comprobar que las copias de seguridad cumplan con las necesidades de la organización.

Puerta de enlace de copia de seguridad

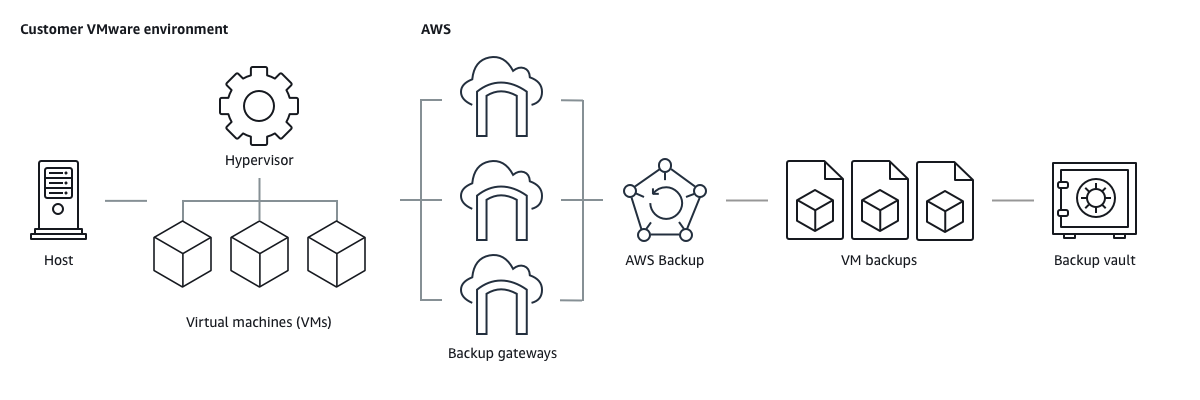

Backup Gateway es un AWS Backup software descargable que puede implementar en su VMware infraestructura para conectarse VMware VMs a ella AWS Backup. La puerta de enlace se conecta a su servidor de administración de máquinas virtuales para detectarlas VMs VMs, descubrirlas, cifrarlas y transferirlas de manera eficiente. AWS Backup El siguiente diagrama ilustra cómo Backup Gateway se conecta a su VMs:

Para descargar el software de puerta de enlace de copia de seguridad, siga el procedimiento para Uso de puertas de enlace.

La puerta de enlace de copia de seguridad incluye su propia API, que se mantiene por separado de la API de AWS Backup . Para ver una lista de las acciones de la API de la puerta de enlace de copia de seguridad, consulte Acciones de la puerta de enlace de copia de seguridad. Para ver una lista de los tipos de datos de la API de la puerta de enlace de copia de seguridad, consulte Tipos de datos de la puerta de enlace de copia de seguridad.

puntos de conexión

Los usuarios existentes que actualmente utilizan un punto de conexión público y que desean cambiar a un punto de conexión de VPC (nube privada virtual) pueden crear una nueva puerta de enlace con un punto de conexión de VPC mediante AWS PrivateLink, asociar el hipervisor existente a la puerta de enlace y, a continuación, eliminar la puerta de enlace que contiene el punto de conexión público.