Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Inicialice el clúster en AWS CloudHSM

Tras crear el clúster y añadir el módulo de seguridad de hardware (HSM) AWS CloudHSM, puede inicializarlo. Complete los pasos de los siguientes temas para inicializar un clúster de .

nota

Antes de inicializar el clúster, revise el proceso mediante el cual puede comprobar la identidad y la autenticidad del. HSMs Este proceso es opcional y solo funciona hasta que se inicializa un clúster. Una vez inicializado el clúster, no podrá utilizar este proceso para obtener sus certificados ni para verificarlos. HSMs

Paso 1. Obtención del CSR del clúster

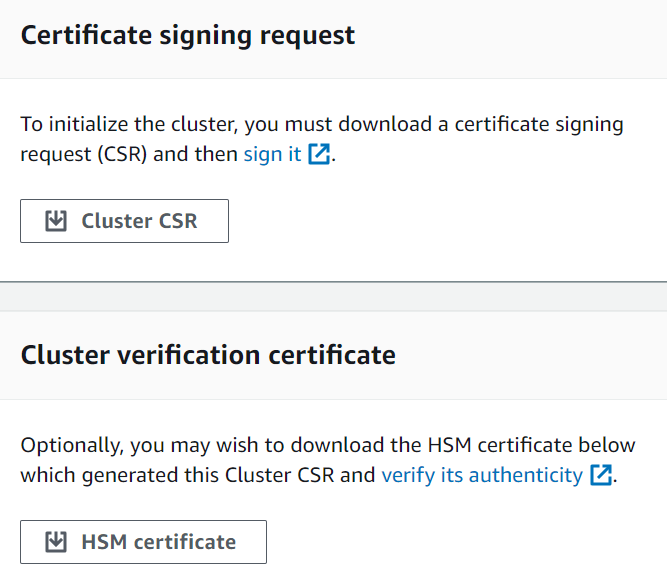

Para poder inicializar el clúster, debe descargar y firmar una solicitud de firma de certificado (CSR) generada por el primer HSM del clúster. Si ha seguido los pasos para verificar la identidad del HSM del clúster, ya tiene la CSR y puede firmarla. De lo contrario, obtén la CSR ahora mediante la AWS CloudHSM consola

importante

Para inicializar su clúster, su anclaje de confianza debe cumplir con RFC 5280

Si usa extensiones X509v3, debe estar presente la extensión X509v3 Basic Constraints.

El anclaje de confianza debe ser un certificado autofirmado.

Los valores de extensión no deben entrar en conflicto entre sí.

Paso 2. Firmar la CSR

Actualmente, debe crear un certificado de firma autofirmado y utilizarlo para firmar la CSR del clúster. No lo necesitas AWS CLI para este paso y tampoco es necesario que el shell esté asociado a tu AWS cuenta. Para firmar la CSR, haga lo siguiente:

Complete la sección anterior (consulte Paso 1. Obtención del CSR del clúster).

Crear un clave privada.

Utilice la clave privada para crear un certificado de firma.

Firme la CSR del clúster.

Crear un clave privada

nota

Para un clúster de producción, la clave debe crearse de forma segura mediante una fuente de asignación al azar. Recomendamos que utilice un HSM externo seguro que esté sin conexión o equivalente. Guarde la clave de forma segura. La clave establece la identidad del clúster y tu único control sobre HSMs lo que contiene.

Durante las fases de desarrollo y pruebas, puede utilizar cualquier herramienta adecuada (como OpenSSL) para crear y firmar el certificado del clúster. En el ejemplo siguiente se muestra cómo crear una clave. Cuando haya utilizado la clave para crear un certificado autofirmado (vea el procedimiento a continuación), debe guardarla de forma segura. Para iniciar sesión en la AWS CloudHSM instancia, el certificado debe estar presente, pero la clave privada no.

Utilice el siguiente comando para crear una clave privada. Al inicializar un AWS CloudHSM clúster, debes usar el certificado RSA 2048 o el certificado RSA 4096.

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

Utilizar la clave privada para crear un certificado autofirmado

El hardware de confianza que se utiliza para crear la clave privada del clúster de producción también debe proporcionar una herramienta de software para generar un certificado autofirmado con dicha clave. En el ejemplo siguiente se utiliza OpenSSL y la clave privada que ha creado en el paso anterior para crear un certificado de firma. El certificado es válido durante 10 años (3652 días). Lea las instrucciones que aparecen en pantalla y siga las indicaciones.

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

Este comando crea un archivo de certificado denominado customerCA.crt. Coloque este certificado en todos los hosts desde los que se conectará al clúster. AWS CloudHSM Si asigna otro nombre al archivo o lo almacenarla en una ruta distinta de la raíz del host, debe editar el archivo de configuración del cliente según sea necesario. Utilice el certificado y la clave privada que acaba de crear para firmar la solicitud de firma de certificado (CSR) del clúster en el paso siguiente.

Firma de la CSR del clúster

El hardware de confianza que se utiliza para crear la clave privada del clúster de producción también debe proporcionar una herramienta para firmar la CSR con dicha clave. En el siguiente ejemplo se usa OpenSSL para firmar la CSR del clúster. En el ejemplo se utiliza la clave privada y el certificado autofirmado que ha creado en el paso anterior.

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

Este comando crea un archivo denominado <cluster ID>_CustomerHsmCertificate.crt

Paso 3. Inicio del clúster

Use el certificado HSM firmado y su certificado de firma para inicializar el clúster. Puede usar la AWS CloudHSM consola AWS CLI