Verificar la identidad y la autenticidad del HSM de un clúster en AWS CloudHSM (opcional)

Para inicializar su clúster en el AWS CloudHSM, debe firmar una solicitud de firma de certificado (CSR) generada por el primer módulo de seguridad de hardware (HSM) del clúster. Antes de hacerlo, es posible que desee verificar la identidad y la autenticidad del HSM.

nota

Este proceso es opcional. Sin embargo, funciona únicamente hasta que se inicializa un clúster. Una vez que se inicializa el clúster, no puede utilizar este proceso para obtener los certificados o verificar los HSM.

Para verificar la identidad del primer HSM del clúster, siga los pasos que se describen a continuación:

-

Obtener los certificados y las CSR: en este paso, recibirá tres certificados y una CSR desde el HSM. También obtendrá dos certificados raíz, uno de AWS CloudHSM y otro del fabricante de hardware del HSM.

-

Verificar las cadenas de certificados: en este paso, va a crear dos cadenas de certificados, una para el certificado raíz de AWS CloudHSM y otra para el certificado raíz del fabricante. A continuación, comparará el certificado del HSM con estas cadenas de certificados para determinar que tanto AWS CloudHSM como el fabricante de hardware certifican la identidad y la autenticidad del HSM.

-

Comparar las claves públicas: en este paso, extraerá y comparará las claves públicas del certificado del HSM y de la CSR del clúster, para asegurarse de que sean las mismas. Esto debería darle la seguridad de que la CSR fue generada por un HSM auténtico y de confianza.

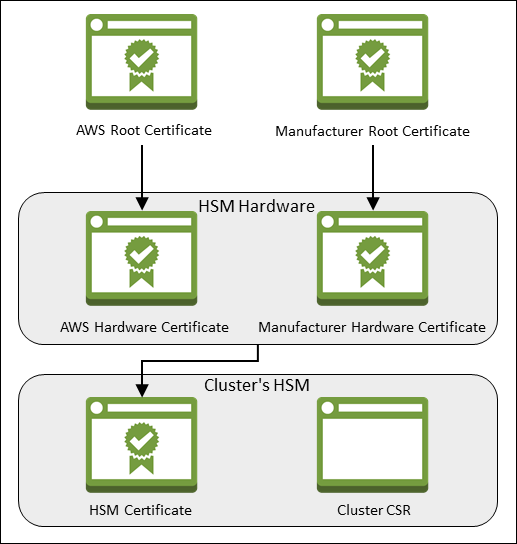

En el siguiente diagrama se muestran la CSR, los certificados, y la relación que existe entre unos y otros. En la lista que le sigue, se definen los distintos certificados.

- Certificado raíz de AWS

-

Este es el certificado raíz de AWS CloudHSM.

- Certificado raíz del fabricante

-

Este es el certificado raíz del fabricante del hardware.

- Certificado de hardware de AWS

-

AWS CloudHSM creó este certificado cuando se añadió el hardware del HSM a la flota. Este certificado confirma que AWS CloudHSM es el propietario del hardware.

- Certificado de hardware del fabricante

-

El fabricante del hardware del HSM creó este certificado cuando fabricó el hardware del HSM. Este certificado confirma que el fabricante creó el hardware.

- Certificado del HSM

-

El certificado del HSM es generado por el hardware validado por FIPS cuando crea el primer HSM en el clúster. Este certificado confirma que el hardware del HSM creó el HSM.

- CSR del clúster

-

El primer HSM crea la CSR del clúster. Al firmar la CSR del clúster, solicita el clúster. A continuación, puede utilizar la CSR firmada para inicializar el clúster.

Paso 1. Obtención de los certificados del HSM8

Para verificar la identidad y la autenticidad del HSM, empiece por obtener una CSR y cinco certificados. Puede obtener tres de los certificados del HSM y puede hacerlo con la consola de AWS CloudHSM

Paso 2. Obtención de los certificados raíz

Siga estos pasos para obtener los certificados raíz de AWS CloudHSM y del fabricante. Guarde los archivos del certificado raíz en el directorio que contiene los archivos de los certificados de la CSR y del HSM.

Para obtener los certificados raíz de AWS CloudHSM y del fabricante

-

Descargue el certificado raíz de AWS CloudHSM: AWS_CloudHSM_Root-G1.zip.

-

Descargue el certificado raíz del fabricante adecuado para su tipo de HSM:

Certificado raíz del fabricante hsm1.medium: liquid_security_certificate.zip

Certificado raíz del fabricante hsm2m.medium: liquid_security_certificate.zip

nota

Para descargar cada certificado desde su página de inicio, use los siguientes enlaces:

Página de inicio del certificado raíz del fabricante

de hsm1.medium Página de inicio del certificado raíz del fabricante

de hsm2m.medium

Es posible que tenga que hacer clic con el botón derecho del ratón en el enlace Descargar certificado y, a continuación, elegir Guardar enlace como... para guardar el archivo del certificado.

-

Después de descargar los archivos, extraiga (descomprima) el contenido.

Paso 3. Verificación de las cadenas de certificados

En este paso, va a crear dos cadenas de certificados: una para el certificado raíz de AWS CloudHSM y otra para el certificado raíz del fabricante. A continuación, utilice OpenSSL para verificar el certificado del HSM con cada una de las cadenas de certificados.

Para crear cadenas de certificados, abra un shell de Linux. Necesita OpenSSL, que está disponible en la mayoría de los shells de Linux, y necesita el certificado raíz y los archivos del certificado del HSM que descargó. Sin embargo, no necesita el AWS CLI para este paso y no es necesario asociar el shell a la cuenta de AWS.

Para verificar el certificado del HSM con el certificado raíz de AWS CloudHSM

-

Desplácese hasta el directorio donde guardó el certificado raíz y los archivos del certificado del HSM que descargó. Los siguientes comandos presuponen que todos los certificados se encuentran en el directorio actual y utilizan los nombres de archivo predeterminados.

Utilice el siguiente comando para crear una cadena de certificados que incluya el certificado de hardware de AWS y el certificado raíz de AWS CloudHSM, en ese orden. Sustituya

<ID de clúster>por el ID del clúster que creó anteriormente.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

Utilice el siguiente comando de OpenSSL para verificar el certificado del HSM con la cadena de certificados de AWS. Sustituya

<ID de clúster>por el ID del clúster que creó anteriormente.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Para verificar el certificado del HSM con el certificado raíz del fabricante

-

Utilice el siguiente comando para crear una cadena de certificados que incluya el certificado de hardware del fabricante y el certificado raíz del fabricante, en ese orden. Sustituya

<ID de clúster>por el ID del clúster que creó anteriormente.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

Utilice el siguiente comando de OpenSSL para verificar el certificado del HSM con la cadena de certificados del fabricante. Sustituya

<ID de clúster>por el ID del clúster que creó anteriormente.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Paso 4. Extracción y comparación de las claves públicas

Utilice OpenSSL para extraer y comparar las claves públicas del certificado del HSM y de la CSR del clúster, con objeto de asegurarse de que sean las mismas.

Para comparar las claves públicas, utilice el shell de Linux. Necesita OpenSSL, que está disponible en la mayoría de los intérpretes de comandos de Linux, pero no necesita la AWS CLI para este paso. No es necesario que el intérprete de comandos esté asociado a su cuenta AWS.

Para extraer y comparar las claves públicas

-

Utilice el siguiente comando para extraer la clave pública del certificado del HSM.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

Utilice el siguiente comando para extraer la clave pública de la CSR del clúster.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

Utilice el siguiente comando para comparar las claves públicas. Si las claves públicas son idénticas, el siguiente comando no devuelve ningún resultado.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

Después de verificar la identidad y autenticidad del HSM, continúe con Inicio del clúster.