Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

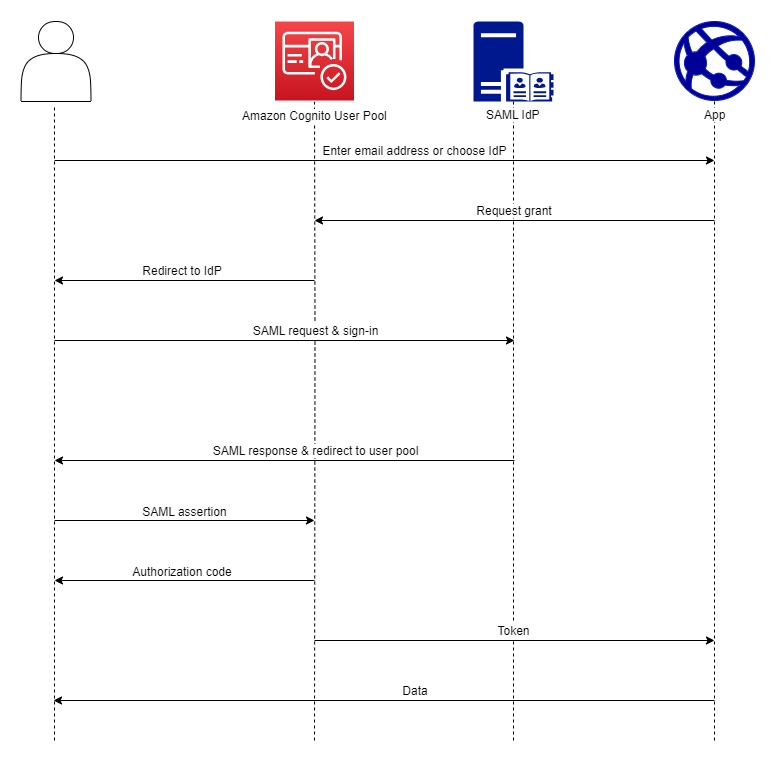

Uso de proveedores de SAML identidad con un grupo de usuarios

Puede elegir que los usuarios de sus aplicaciones web y móviles inicien sesión a través de un proveedor de SAML identidad (IdP), como Microsoft Active Directory Federation Services (ADFS)

Con la interfaz de usuario alojada y los puntos de enlace de federación, Amazon Cognito autentica a los usuarios de IdP locales y de terceros y emite tokens web (). JSON JWTs Con los tokens que emite Amazon Cognito, puede consolidar varias fuentes de identidad en un estándar OpenID Connect (OIDC) universal en todas sus aplicaciones. Amazon Cognito puede procesar SAML las afirmaciones de sus proveedores externos de acuerdo con ese estándar. SSO Puede crear y gestionar un SAML IDP en los grupos de usuarios de Amazon Cognito AWS Management Console AWS CLI, a través de ellos o con ellos. API Para crear su primer SAML IdP en AWS Management Console, consulte. Agregar y administrar proveedores de SAML identidad en un grupo de usuarios

nota

La federación con inicio de sesión a través de un IdP de terceros es una característica de los grupos de usuarios de Amazon Cognito. Los grupos de identidades de Amazon Cognito, también denominados identidades federadas de Amazon Cognito, son una implementación de la federación que debe configurar por separado en cada grupo de identidades. Un grupo de usuarios puede ser un IdP de terceros para un grupo de identidades. Para obtener más información, consulte Grupos de identidades de Amazon Cognito.

Referencia rápida para la configuración del IdP

Debe configurar su SAML IdP para aceptar solicitudes y enviar respuestas a su grupo de usuarios. La documentación de su SAML IdP contendrá información sobre cómo añadir su grupo de usuarios como entidad de confianza o aplicación para su SAML IdP 2.0. La siguiente documentación proporciona los valores que debe proporcionar para el identificador de entidad del SP y el servicio al consumidor de aserciones (). ACS URL

Referencia rápida de SAML los valores del conjunto de usuarios

- ID de entidad SP

-

urn:amazon:cognito:sp:us-east-1_EXAMPLE - ACS URL

-

https://Your user pool domain/saml2/idpresponse

Debe configurar su grupo de usuarios para que sea compatible con su proveedor de identidad. Los pasos de alto nivel para agregar un SAML IdP externo son los siguientes.

-

Descargue SAML los metadatos de su IdP o recupérelos en su punto URL final de metadatos. Consulte Configurar tu proveedor de SAML identidad externo.

-

Agregue un nuevo IdP a su grupo de usuarios. Cargue los SAML metadatos o proporcione los metadatosURL. Consulte Agregar y administrar proveedores de SAML identidad en un grupo de usuarios.

-

Asigne el IdP a los clientes de su aplicación. Consulte Configuración específica de la aplicación con clientes de aplicaciones

Temas

- Información que debe conocer sobre los SAML IdPs grupos de usuarios de Amazon Cognito

- Los nombres de SAML usuario distinguen mayúsculas y minúsculas

- Configurar tu proveedor de SAML identidad externo

- Agregar y administrar proveedores de SAML identidad en un grupo de usuarios

- SAMLinicio de sesión en grupos de usuarios de Amazon Cognito

- Cerrar sesión de los SAML usuarios con un único cierre de sesión

- SAMLfirma y cifrado

- SAMLnombres e identificadores de proveedores de identidad

Los nombres de SAML usuario distinguen mayúsculas y minúsculas

Cuando un usuario federado intenta iniciar sesión, el proveedor de SAML identidad (IdP) pasa un mensaje NameId exclusivo a Amazon Cognito en la afirmación del usuario. SAML Amazon Cognito identifica a un usuario SAML federado mediante su afirmación. NameId Independientemente de la configuración de distinción entre mayúsculas y minúsculas de su grupo de usuarios, Amazon Cognito reconoce a un usuario federado recurrente de un SAML IdP cuando aprueba su reclamación única y distingue entre mayúsculas y minúsculas. NameId Si se asigna un atributo como email a NameId, y el usuario cambia la dirección de correo electrónico, no podrá iniciar sesión en la aplicación.

NameIdAsigne sus SAML afirmaciones a partir de un atributo de IdP que tenga valores que no cambien.

Por ejemplo, Carlos tiene un perfil de usuario en su grupo de usuarios que no distingue entre mayúsculas y minúsculas de una SAML afirmación de Active Directory Federation Services (ADFS) que pasó un valor de. NameId Carlos@example.com La próxima vez que Carlos intente iniciar sesión, tu ADFS IDP pasará un NameId valor de. carlos@example.com Dado que NameId debe coincidir exactamente en mayúsculas y minúsculas, el inicio de sesión no se produce con éxito.

Si los usuarios no pueden iniciar sesión después de que cambie su NameID, elimine sus perfiles de usuario del grupo de usuarios. Amazon Cognito creará nuevos perfiles de usuario la siguiente vez que se inicie sesión.

Temas

- Configurar tu proveedor de SAML identidad externo

- Agregar y administrar proveedores de SAML identidad en un grupo de usuarios

- SAMLinicio de sesión en grupos de usuarios de Amazon Cognito

- Cerrar sesión de los SAML usuarios con un único cierre de sesión

- SAMLfirma y cifrado

- SAMLnombres e identificadores de proveedores de identidad