Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configurar una conexión AWS Direct Connect clásica

Configure una conexión clásica cuando tenga conexiones de Direct Connect existentes.

Paso 1: Inscríbase en AWS

Para usarla AWS Direct Connect, necesitas una cuenta si aún no la tienes.

Inscríbase en una Cuenta de AWS

Si no tiene uno Cuenta de AWS, complete los siguientes pasos para crearlo.

Para suscribirte a una Cuenta de AWS

Abrir https://portal.aws.amazon.com/billing/registro

. Siga las instrucciones que se le indiquen.

Parte del procedimiento de registro consiste en recibir una llamada telefónica e indicar un código de verificación en el teclado del teléfono.

Cuando te registras en un Cuenta de AWS, Usuario raíz de la cuenta de AWSse crea un. El usuario raíz tendrá acceso a todos los Servicios de AWS y recursos de esa cuenta. Como práctica recomendada de seguridad, asigne acceso administrativo a un usuario y utilice únicamente el usuario raíz para realizar tareas que requieren acceso de usuario raíz.

AWS te envía un correo electrónico de confirmación una vez finalizado el proceso de registro. En cualquier momento, puede ver la actividad de su cuenta actual y administrarla accediendo a https://aws.amazon.com/

Creación de un usuario con acceso administrativo

Después de crear un usuario administrativo Cuenta de AWS, asegúrelo Usuario raíz de la cuenta de AWS AWS IAM Identity Center, habilite y cree un usuario administrativo para no usar el usuario root en las tareas diarias.

Proteja su Usuario raíz de la cuenta de AWS

-

Inicie sesión AWS Management Console

como propietario de la cuenta seleccionando el usuario root e introduciendo su dirección de Cuenta de AWS correo electrónico. En la siguiente página, escriba su contraseña. Para obtener ayuda para iniciar sesión con el usuario raíz, consulte Iniciar sesión como usuario raíz en la Guía del usuario de AWS Sign-In .

-

Active la autenticación multifactor (MFA) para el usuario raíz.

Para obtener instrucciones, consulte Habilitar un dispositivo MFA virtual para el usuario Cuenta de AWS raíz (consola) en la Guía del usuario de IAM.

Creación de un usuario con acceso administrativo

-

Activar IAM Identity Center.

Consulte las instrucciones en Activar AWS IAM Identity Center en la Guía del usuario de AWS IAM Identity Center .

-

En IAM Identity Center, conceda acceso administrativo a un usuario.

Para ver un tutorial sobre su uso Directorio de IAM Identity Center como fuente de identidad, consulte Configurar el acceso de los usuarios con la configuración predeterminada Directorio de IAM Identity Center en la Guía del AWS IAM Identity Center usuario.

Inicio de sesión como usuario con acceso de administrador

-

Para iniciar sesión con el usuario de IAM Identity Center, use la URL de inicio de sesión que se envió a la dirección de correo electrónico cuando creó el usuario de IAM Identity Center.

Para obtener ayuda para iniciar sesión con un usuario del Centro de identidades de IAM, consulte Iniciar sesión en el portal de AWS acceso en la Guía del AWS Sign-In usuario.

Concesión de acceso a usuarios adicionales

-

En IAM Identity Center, cree un conjunto de permisos que siga la práctica recomendada de aplicar permisos de privilegios mínimos.

Para conocer las instrucciones, consulte Create a permission set en la Guía del usuario de AWS IAM Identity Center .

-

Asigne usuarios a un grupo y, a continuación, asigne el acceso de inicio de sesión único al grupo.

Para conocer las instrucciones, consulte Add groups en la Guía del usuario de AWS IAM Identity Center .

Paso 2: Solicita una conexión AWS Direct Connect dedicada

En el caso de las conexiones dedicadas, puede enviar una solicitud de conexión mediante la AWS Direct Connect consola. En el caso de las conexiones alojadas, trabaje con un AWS Direct Connect socio para solicitar una conexión alojada. Asegúrese de que dispone de la siguiente información:

-

La velocidad de puerto que necesita. No se puede cambiar la velocidad del puerto después de crear la solicitud de conexión.

-

La AWS Direct Connect ubicación en la que se va a finalizar la conexión.

nota

No puede usar la AWS Direct Connect consola para solicitar una conexión alojada. En su lugar, póngase en contacto con un AWS Direct Connect socio, quien podrá crear una conexión alojada para usted, y luego usted la aceptará. Omita el siguiente procedimiento y vaya a Aceptación de la conexión alojada.

Para crear una AWS Direct Connect conexión nueva

Abra la AWS Direct Connectconsola en la https://console.aws.amazon.com/directconnect/versión 2/home

. -

En el panel de navegación, elija Conexiones y, a continuación, Crear una conexión.

-

Elija Classic.

-

En el panel Create Connection (Crear conexión), en Connection settings (Configuración de conexión) haga lo siguiente:

-

En Name (Nombre), escriba un nombre para la conexión.

-

En Location (Ubicación), seleccione la ubicación de AWS Direct Connect apropiada.

-

Si procede, en Sub Location (Sububicación), elija el piso más cercano a usted o a su proveedor de red. Esta opción solo está disponible si la ubicación tiene salas de reuniones (MMRs) en varios pisos del edificio.

-

En Port Speed (Velocidad del puerto), elija el ancho de banda de la conexión.

-

En el caso de las instalaciones, seleccione Conectarse a través de un AWS Direct Connect socio cuando utilice esta conexión para conectarse a su centro de datos.

-

En el caso del proveedor de servicios, selecciona el AWS Direct Connect socio. Si utiliza un socio que no está en la lista, seleccione Other (Otro).

-

Si ha seleccionado Other (Otro) en Service provider (Proveedor de servicios), en Name of other provider (Nombre de otro proveedor), escriba el nombre del socio que utiliza.

-

(Opcional) Añada o elimine una etiqueta.

[Añadir una etiqueta] Elija Add tag (Añadir etiqueta) y haga lo siguiente:

En Key (Clave), escriba el nombre de la clave.

En Valor, escriba el valor de la clave.

[Eliminar una etiqueta] Junto a la etiqueta, elija Remove tag (Quitar etiqueta).

-

-

Elija Create Connection (Crear conexión).

La revisión de su solicitud y el aprovisionamiento de un puerto para su conexión pueden tardar hasta 72 horas. AWS Durante este tiempo, es posible que reciba un correo electrónico con una solicitud de información adicional sobre su caso de uso o sobre la ubicación especificada. El correo electrónico se envía a la dirección de correo electrónico que utilizaste cuando te registraste AWS. Si no responde en un plazo de 7 días, se eliminará la conexión.

Para obtener más información, consulte AWS Direct Connect conexiones dedicadas y alojadas.

Aceptación de la conexión alojada

Debe aceptar la conexión alojada en la AWS Direct Connect consola antes de poder crear una interfaz virtual. Este paso solo se aplica a las conexiones alojadas.

Para aceptar una interfaz virtual alojada

Abra la AWS Direct Connectconsola en la https://console.aws.amazon.com/directconnect/versión 2/home

. -

En el panel de navegación, elija Connections (Conexiones).

-

Seleccione la conexión alojada y, a continuación, elija Aceptar.

Elija Aceptar.

(Conexión dedicada) Paso 3: Descargar el documento LOA-CFA

Una vez que haya solicitado una conexión, ponemos a su disposición una Carta de autorización y asignación de instalaciones de conexión (LOA-CFA) que puede descargar, o le enviaremos un correo electrónico solicitándole más información. La LOA-CFA es la autorización para conectarse y el proveedor de AWS colocación o su proveedor de red la requieren para establecer la conexión entre redes (conexión cruzada).

Para descargar el documento LOA-CFA

-

En el panel de navegación, elija Connections (Conexiones).

-

Seleccione la conexión y elija View Details (Ver detalles).

-

Elija Download LOA-CFA (Descargar LOA-CFA).

El documento LOA-CFA se descarga en su equipo como archivo PDF.

nota

Si el enlace no está habilitado, significa que aún no puede descargar el documento LOA-CFA. Busque una solicitud para obtener más información el correo electrónico. Si todavía no está disponible o no ha recibido un correo electrónico transcurridas 72 horas, póngase en contacto con AWS Asistencia

. -

Después de descargar el documento LOA-CFA, realice una de las siguientes operaciones:

-

Si trabajas con un AWS Direct Connect socio o un proveedor de red, envíales la LOA-CFA para que puedan solicitarte una conexión cruzada en esa ubicación. AWS Direct Connect Si no pueden solicitar la conexión cruzada para usted, puede ponerse en contacto con el proveedor de coubicación directamente.

-

Si tiene equipos en la AWS Direct Connect ubicación, póngase en contacto con el proveedor de colocación para solicitar una conexión entre redes. Debe ser un cliente del proveedor de coubicación. También debe presentarles la LOA-CFA que autoriza la conexión al AWS router y la información necesaria para conectarse a la red.

-

AWS Direct Connect las ubicaciones que aparecen como sitios múltiples (por ejemplo, Equinix DC1 - DC6 y DC1 0-DC11) se configuran como un campus. Si su equipo o el de su proveedor de red está ubicado en cualquiera de estos sitios, puede solicitar una conexión cruzada con el puerto asignado aunque este se encuentre en otro edificio del campus.

importante

Un campus se considera una única AWS Direct Connect ubicación. Para conseguir un alto nivel de disponibilidad, configure conexiones con diferentes ubicaciones de AWS Direct Connect .

Si usted o su proveedor de red experimentan problemas al establecer una conexión física, consulte Solución de problemas de capa 1 (físicos).

Paso 4: Crear una interfaz virtual

Para empezar a utilizar AWS Direct Connect la conexión, debe crear una interfaz virtual. Puede crear una interfaz virtual privada para conectarla a la VPC. O bien, puede crear una interfaz virtual pública para conectarse a AWS servicios públicos que no estén en una VPC. Al crear una interfaz virtual privada a una VPC, necesita una interfaz virtual privada para cada VPC a la que se va a conectar. Por ejemplo, necesita tres interfaces virtuales privadas para conectarse a tres VPCs.

Antes de comenzar, asegúrese de que dispone de la siguiente información:

| Recurso | Información necesaria |

|---|---|

| Conexión | El grupo de AWS Direct Connect conexión o agregación de enlaces (LAG) para el que va a crear la interfaz virtual. |

| Nombre de la interfaz virtual | Un nombre para la interfaz virtual. |

| Propietario de la interfaz virtual | Si va a crear la interfaz virtual para otra cuenta, necesitará el ID de AWS cuenta de la otra cuenta. |

| (Solo para la interfaz virtual privada) Conexión | Para conectarse a una VPC de la misma AWS región, necesita la puerta de enlace privada virtual para su VPC. El ASN del lado de Amazon de la sesión del BGP se hereda de la puerta de enlace privada virtual. Al crear una puerta de enlace privada virtual, puede especificar su propio ASN privado. De lo contrario, Amazon proporciona un ASN predeterminado. Para obtener información, consulte Crear una puerta de enlace privada virtual en la Guía del usuario de Amazon VPC. Para conectarse a una VPC a través de una puerta de enlace de Direct Connect, se necesita la puerta de enlace de Direct Connect. Para obtener más información, consulte Puertas de enlace de Direct Connect. |

| VLAN | Una etiqueta de red de área local virtual (VLAN) única que aún no se encuentra en uso en su conexión. El valor debe estar entre 1 y 4094 y debe cumplir con el estándar Ethernet 802.1Q. Esta etiqueta es necesaria para cualquier tráfico que atraviese la conexión de AWS Direct Connect . Si tiene una conexión alojada, su AWS Direct Connect socio le proporcionará este valor. No puede modificar el valor después de haber creado la interfaz virtual. |

| Direcciones IP de mismo nivel | Una interfaz virtual puede admitir una sesión de interconexión BGP para IPv4 cada sesión o una de ellas (doble pila). IPv6 No utilices Elastic IPs (EIPs) ni traigas tus propias direcciones IP (BYOIP) del Amazon Pool para crear una interfaz virtual pública. No puede crear varias sesiones de BGP para la misma familia de enrutamiento IP en la misma interfaz virtual. Los rangos de las direcciones IP que se asignan a cada extremo de la interfaz virtual para la sesión de intercambio de tráfico del BGP.

|

| Familia de direcciones | Si la sesión de emparejamiento de BGP finalizará o. IPv4 IPv6 |

| Información sobre el BGP |

|

| (Solo para la interfaz virtual pública) Prefijos que desea anunciar | IPv4 Rutas públicas o IPv6 rutas para anunciar a través de BGP. Debe comunicar al menos un prefijo a través del BGP, hasta un máximo de 1 000 prefijos.

|

| (Solo para la interfaz virtual privada) Tramas gigantes | La unidad de transmisión máxima (MTU) de los paquetes superados. AWS Direct Connect El valor predeterminado es 1500. El establecimiento de la MTU de una interfaz virtual en 9001 (tramas gigantes) puede provocar una actualización de la conexión física subyacente si no se actualizó para admitir tramas gigantes. Al actualizar la conexión se interrumpe la conectividad de red para todas las interfaces virtuales asociadas con la conexión durante un máximo de 30 segundos. Las tramas gigantes solo se aplican a las rutas propagadas desde. AWS Direct Connect Si agrega rutas estáticas a una tabla de enrutamiento que apuntan a una puerta de enlace privada virtual, el tráfico enrutado a través de las rutas estáticas se envía utilizando 1500 MTU. Para comprobar si una conexión o interfaz virtual admite tramas gigantes, selecciónela en la AWS Direct Connect consola y busque Jumbo Frame Capable en la página de configuración general de la interfaz virtual. |

| (Solo para la interfaz virtual de tránsito) Tramas gigantes | La unidad máxima de transmisión (MTU) de los paquetes superados. AWS Direct Connect El valor predeterminado es 1500. El establecimiento de la MTU de una interfaz virtual en 8500 (tramas gigantes) puede provocar una actualización de la conexión física subyacente si no se actualizó para admitir tramas gigantes. Al actualizar la conexión se interrumpe la conectividad de red para todas las interfaces virtuales asociadas con la conexión durante un máximo de 30 segundos. Se admiten tramas gigantes de hasta 8500 de MTU para Direct Connect. Las rutas estáticas y las rutas propagadas configuradas en la tabla de rutas de Transit Gateway admitirán tramas gigantes, incluso desde EC2 instancias con entradas de la tabla de rutas estáticas de VPC al adjunto de Transit Gateway. Para comprobar si una conexión o interfaz virtual admite tramas gigantes, selecciónela en la AWS Direct Connect consola y busque Jumbo Frame Reable en la página de configuración general de la interfaz virtual. |

Le solicitamos información adicional si sus prefijos son públicos o si ASNs pertenecen a un ISP o a un operador de red. Esta información puede ser un documento con un membrete oficial de la empresa o un correo electrónico proveniente del nombre de dominio de la empresa confirmando que usted puede utilizar el prefijo de red o el ASN.

En la interfaz virtual privada y las interfaces virtuales públicas, la unidad de transmisión máxima (MTU) de una conexión de red es el tamaño, en bytes, del mayor paquete permitido que se puede transferir a través de la conexión. La MTU de una interfaz virtual privada puede ser 1500 o 9001 (tramas gigantes). La MTU de una interfaz virtual de tránsito puede ser 1500 o 8500 (tramas gigantes). Puede especificar la MTU al crear la interfaz o actualizarla tras crearla. El establecimiento de la MTU de una interfaz virtual en 8500 (tramas gigantes) o 9001 (tramas gigantes) puede provocar una actualización de la conexión física subyacente si no se actualizó para admitir tramas gigantes. Al actualizar la conexión se interrumpe la conectividad de red para todas las interfaces virtuales asociadas con la conexión durante un máximo de 30 segundos. Para comprobar si una conexión o interfaz virtual admite tramas gigantes, selecciónela en la AWS Direct Connect consola y busque Jumbo Frame Capable en la pestaña Resumen.

Al crear una interfaz virtual pública, revisar y aprobar la solicitud AWS puede tardar hasta 72 horas.

Para aprovisionar una interfaz virtual pública a servicios que no sean de una VPC

Abre la AWS Direct Connectconsola en la https://console.aws.amazon.com/directconnect/versión 2/home

. -

En el panel de navegación, elija Virtual Interfaces.

-

Elija Create virtual interface (Crear interfaz virtual).

-

En Virtual interface type (Tipo de interfaz virtual) en Type (Tipo), elija Public (Pública).

-

En Public virtual interface settings (Configuración de la interfaz virtual pública), haga lo siguiente:

-

En Virtual interface name (Nombre de la interfaz virtual), escriba un nombre para la interfaz virtual.

-

En Connection (Conexión), elija la conexión de Direct Connect que desea utilizar para esta interfaz.

-

En VLAN, escriba el número de ID de la red de área local virtual (VLAN).

-

En BGP ASN, introduzca el número de sistema autónomo de protocolo de puerta de enlace fronteriza del enrutador del mismo nivel de las instalaciones de la nueva interfaz virtual.

Los valores válidos son 1-2.147.483.647.

-

-

En Additional settings (Configuración adicional), haga lo siguiente:

-

Para configurar un IPv4 BGP o un IPv6 peer, haga lo siguiente:

[IPv4] Para configurar un par de IPv4 BGP, elija IPv4y realice una de las siguientes acciones:

-

Para especificar estas direcciones IP usted mismo, en Your router peer ip, introduzca la dirección IPv4 CIDR de destino a la que Amazon debe enviar el tráfico.

-

En el caso de la IP homóloga del router Amazon, introduce la dirección IPv4 CIDR a la que se va a enviar el tráfico. AWS

[IPv6] Para configurar un par IPv6 BGP, elija. IPv6 Las IPv6 direcciones homólogas se asignan automáticamente desde el conjunto de IPv6 direcciones de Amazon. No puedes especificar IPv6 direcciones personalizadas.

-

-

Para proporcionar su propia clave BGP, introduzca su clave BGP MD5 .

Si no ingresa un valor, generamos una clave de BGP.

-

Para anunciar prefijos en Amazon, en el caso de los prefijos que desee anunciar, introduzca las direcciones de destino del IPv4 CIDR (separadas por comas) a las que se debe enrutar el tráfico a través de la interfaz virtual.

-

(Opcional) Añada o elimine una etiqueta.

[Añadir una etiqueta] Elija Add tag (Añadir etiqueta) y haga lo siguiente:

-

En Key (Clave), escriba el nombre de la clave.

-

En Valor, escriba el valor de la clave.

[Eliminar una etiqueta] Junto a la etiqueta, elija Remove tag (Quitar etiqueta).

-

-

-

Elija Create virtual interface (Crear interfaz virtual).

Para aprovisionar una interfaz virtual privada a una VPC

-

En el panel de navegación, elija Virtual Interfaces.

-

Elija Create virtual interface (Crear interfaz virtual).

-

En Tipo de interfaz virtual, en Tipo, elija Privada.

-

En Configuración de la interfaz virtual privada, realice lo siguiente:

-

En Virtual interface name (Nombre de la interfaz virtual), escriba un nombre para la interfaz virtual.

-

En Connection (Conexión), elija la conexión de Direct Connect que desea utilizar para esta interfaz.

-

En Tipo de puerta de enlace, elija Puerta de enlace privada virtual o Puerta de enlace de Direct Connect.

-

En Propietario de la interfaz virtual, selecciona Otra AWS cuenta y, a continuación, introduce la AWS cuenta.

-

En Puerta de enlace privada virtual, elija la puerta de enlace privada virtual para utilizar con esta interfaz.

-

En VLAN, escriba el número de ID de la red de área local virtual (VLAN).

-

En ASN del BGP, ingrese el número de sistema autónomo para protocolo de puerta de enlace fronteriza del enrutador de mismo nivel en las instalaciones de la nueva interfaz virtual.

Los valores válidos son 1 a 2147483647.

-

-

En Additional Settings (Configuración adicional), haga lo siguiente:

-

Para configurar un IPv4 BGP o un IPv6 par, haga lo siguiente:

[IPv4] Para configurar un par de IPv4 BGP, elija IPv4y realice una de las siguientes acciones:

-

Para especificar estas direcciones IP usted mismo, en Your router peer ip, introduzca la dirección IPv4 CIDR de destino a la que Amazon debe enviar el tráfico.

-

Para el router peer ip de Amazon, introduce la dirección IPv4 CIDR a la que se va a enviar el tráfico. AWS

importante

Si permite la AWS asignación automática de IPv4 direcciones, se asignará un CIDR /29 desde IPv4 169.254.0.0/16 Link-Local de acuerdo con la RFC 3927 para la conectividad. point-to-point AWS no recomienda esta opción si pretende utilizar la dirección IP del mismo nivel del router del cliente como origen o destino del tráfico de VPC. En su lugar, debe utilizar la RFC 1918 u otro enrutamiento y especificar la dirección por su cuenta.

-

Para obtener más información sobre la RFC 1918, consulte Address Allocation for Private Internets

. -

Para obtener más información sobre el RFC 3927, consulte Configuración dinámica de direcciones locales de IPv4 enlace

.

-

[IPv6] Para configurar un par IPv6 BGP, elija. IPv6 Las IPv6 direcciones homólogas se asignan automáticamente desde el conjunto de IPv6 direcciones de Amazon. No puedes especificar IPv6 direcciones personalizadas.

-

-

Para cambiar la unidad de transmisión máxima (MTU) de 1500 (predeterminada) a 9001 (tramas gigantes), seleccione MTU gigante (tamaño de MTU 9001).

(Opcional) En Habilitar SiteLink, elija Habilitado para habilitar la conectividad directa entre los puntos de presencia de Direct Connect.

-

(Opcional) Añada o elimine una etiqueta.

[Añadir una etiqueta] Elija Add tag (Añadir etiqueta) y haga lo siguiente:

En Key (Clave), escriba el nombre de la clave.

En Valor, escriba el valor de la clave.

[Eliminar una etiqueta] Junto a la etiqueta, elija Remove tag (Quitar etiqueta).

-

-

Elija Create virtual interface (Crear interfaz virtual).

-

Debe utilizar su dispositivo de BGP a fin de anunciar la red que utiliza para la conexión de interfaz virtual pública.

Paso 5: Descargar la configuración del enrutador

Una vez que haya creado una interfaz virtual para la AWS Direct Connect conexión, puede descargar el archivo de configuración del router. El archivo contiene los comandos necesarios para configurar el router para su uso con la interfaz virtual pública o privada.

Para descargar una configuración del router

Abra la AWS Direct Connectconsola en la https://console.aws.amazon.com/directconnect/versión 2/home

. -

En el panel de navegación, elija Virtual Interfaces.

-

Seleccione la conexión y elija View Details (Ver detalles).

-

Elija Download router configuration (Descargar configuración del router).

-

En Download router configuration (Descargar configuración del router), haga lo siguiente:

-

En Vendor (Proveedor), seleccione el fabricante del router.

-

En Platform, seleccione el modelo del router.

-

En Software, seleccione la versión de software del router.

-

-

Elija Download (Descargar) y, a continuación, utilice la configuración adecuada del router para garantizar de que puede conectarse a AWS Direct Connect.

Para obtener más información sobre la configuración manual del router, consulte. Descargar el archivo de configuración del enrutador de

Una vez que haya configurado el router, el estado de la interfaz virtual pasa a UP. Si la interfaz virtual permanece inactiva y no puede hacer ping a la dirección IP homóloga del AWS Direct Connect dispositivo, consulteSolución de problemas de capa 2 (enlace de datos). Si puede hacer ping a la dirección IP de mismo nivel, consulte Solución de problemas de capa 3/4 (red/transporte). Si la sesión de intercambio de tráfico BGP se ha establecido, pero no puede dirigir el tráfico, consulte Solución de problemas de direccionamiento.

Paso 6: Verificar la interfaz virtual

Una vez que haya establecido las interfaces virtuales con la AWS nube o con Amazon VPC, puede verificar la AWS Direct Connect conexión mediante los siguientes procedimientos.

Para verificar la conexión de su interfaz virtual a la nube AWS

-

Ejecute

traceroutey verifique que el AWS Direct Connect identificador esté en el rastreo de la red.

Para verificar su conexión de interfaz+interfaz virtual a Amazon VPC

-

Con una AMI a la que se pueda hacer ping, como una AMI de Amazon Linux, lance una EC2 instancia en la VPC que está conectada a la puerta de enlace privada virtual. Los Amazon Linux AMIs están disponibles en la pestaña Inicio rápido cuando utilizas el asistente de lanzamiento de instancias en la EC2 consola de Amazon. Para obtener más información, consulte Lanzar una instancia en la Guía del EC2 usuario de Amazon. Asegúrese de que el grupo de seguridad asociado a la instancia incluye una regla que permita el tráfico ICMP entrante (para la solicitud de ping).

-

Una vez ejecutada la instancia, obtén su IPv4 dirección privada (por ejemplo, 10.0.0.4). La EC2 consola de Amazon muestra la dirección como parte de los detalles de la instancia.

-

Haz ping a la IPv4 dirección privada y obtén una respuesta.

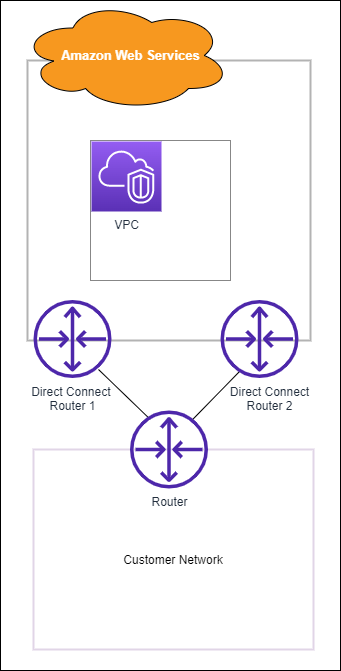

(Recomendado) Paso 7: Configurar conexiones redundantes

Para permitir la conmutación por error, le recomendamos que solicite y configure dos conexiones dedicadas para AWS, tal y como se muestra en la siguiente figura. Estas conexiones pueden terminar en uno o dos router de la red.

Cuando se aprovisionan dos conexiones dedicadas, existen diferentes opciones de configuración disponibles:

-

Activa/Activa (múltiples rutas de BGP). Esta es la configuración predeterminada, en la que ambas conexiones están activas. AWS Direct Connect admite múltiples rutas a múltiples interfaces virtuales dentro de la misma ubicación y la carga del tráfico se comparte entre las interfaces en función del flujo. Si una conexión no se encuentra disponible, todo el tráfico se redirige a través de la otra conexión.

-

Activa/Pasiva (conmutación por error). Una conexión gestiona el tráfico mientas que la otra está en modo de espera. Si la conexión activa no se encuentra disponible, todo el tráfico se redirige a través de la conexión pasiva. Deberá colocar la ruta de AS delante de la ruta de uno de los enlaces para convertirlo en el enlace pasivo.

Cómo se configuren las conexiones no afecta a la redundancia, pero sí afecta a las políticas que determinan la forma en la que los datos se redirigen a través de ambas conexiones. Le recomendamos que configure las dos conexiones como activas.

Si utiliza una conexión de VPN para aportar redundancia, no olvide implementar un mecanismo de comprobación de estado y conmutación por error. Si utiliza una de las siguientes configuraciones, tendrá que comprobar el enrutamiento de la tabla de ruteo para direccionar a la nueva interfaz de red.

-

Puede utilizar sus propias instancias para el enrutamiento; por ejemplo, la instancia es el firewall.

-

Puede utilizar su propia instancia que termina una conexión de VPN.

Para lograr una alta disponibilidad, le recomendamos encarecidamente que configure las conexiones a diferentes ubicaciones. AWS Direct Connect

Para obtener más información sobre AWS Direct Connect la resiliencia, consulte las recomendaciones de AWS Direct Connect resiliencia.