Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Opciones de cifrado para Amazon EMR

Con las EMR versiones 4.8.0 y posteriores de Amazon, puede usar una configuración de seguridad para especificar los ajustes de cifrado de los datos en reposo, los datos en tránsito o ambos. Cuando habilita el cifrado de datos en reposo, puede optar por cifrar EMRFS los datos en Amazon S3, los datos en discos locales o ambos. Cada configuración de seguridad que cree se almacena en Amazon en EMR lugar de en la configuración del clúster, por lo que puede reutilizar fácilmente una configuración para especificar los ajustes de cifrado de datos siempre que cree un clúster. Para obtener más información, consulte Cree una configuración de seguridad con la EMR consola de Amazon o con AWS CLI.

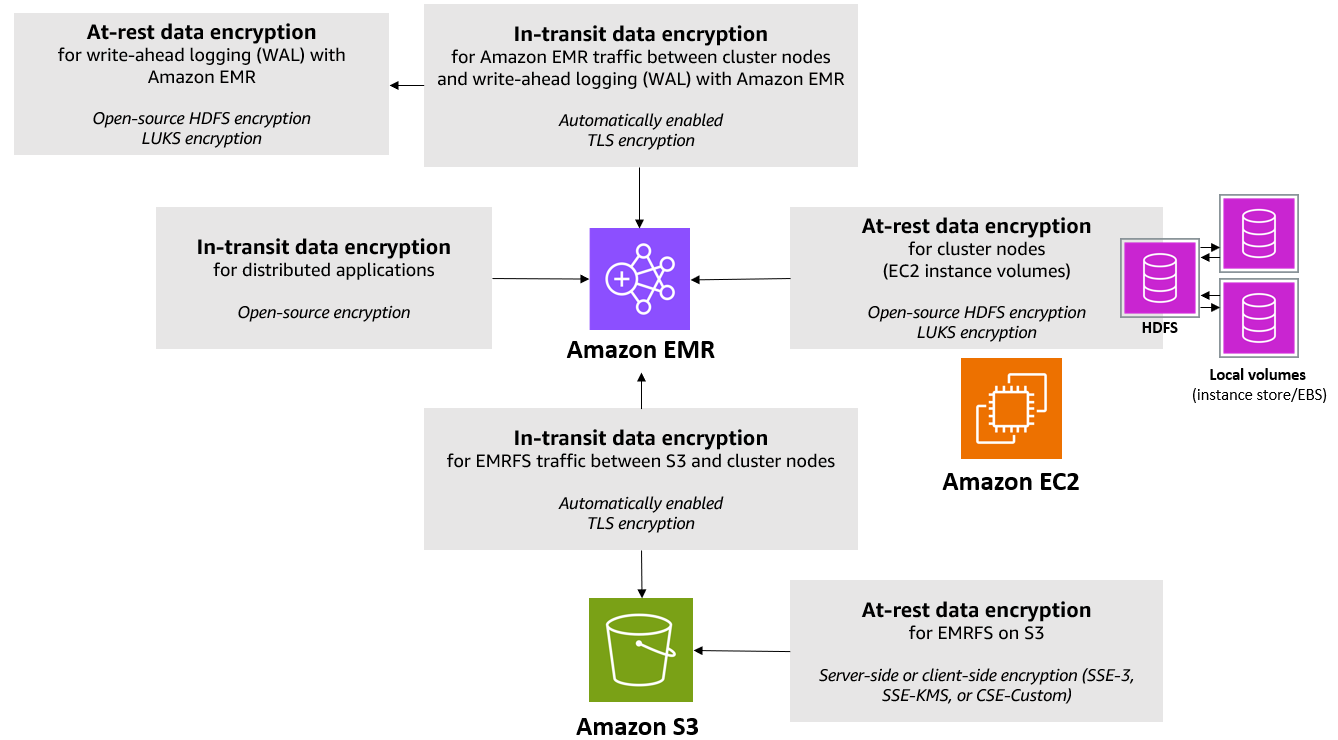

En el siguiente diagrama se muestran las distintas opciones de cifrado de datos disponibles con las configuraciones de seguridad.

Las siguientes opciones de cifrado también están disponibles y no se configuran utilizando una configuración de seguridad:

-

Si lo desea, con EMR las versiones 4.1.0 y posteriores de Amazon, puede optar por configurar el cifrado transparente enHDFS. Para obtener más información, consulta el artículo Cifrado transparente HDFS en Amazon EMR en la Amazon EMR Release Guide.

-

Si utiliza una versión de lanzamiento de Amazon EMR que no admite configuraciones de seguridad, puede configurar manualmente el cifrado de EMRFS los datos en Amazon S3. Para obtener más información, consulte Especificar el cifrado de Amazon S3 mediante EMRFS propiedades.

-

Si utilizas una EMR versión de Amazon anterior a la 5.24.0, solo se admite un volumen de dispositivo EBS raíz cifrado cuando se utiliza una personalizada. AMI Para obtener más información, consulte Creación de un volumen personalizado AMI con un dispositivo EBS raíz de Amazon cifrado en la Guía EMR de administración de Amazon.

nota

A partir de la EMR versión 5.24.0 de Amazon, puede utilizar una opción de configuración de seguridad para cifrar los dispositivos EBS raíz y los volúmenes de almacenamiento si lo especifica AWS KMS como proveedor de claves. Para obtener más información, consulte Cifrado de disco local.

El cifrado de datos requiere las claves y los certificados. Una configuración de seguridad le brinda la flexibilidad de elegir entre varias opciones, incluidas las claves administradas por AWS Key Management Service, las claves administradas por Amazon S3 y las claves y certificados de los proveedores personalizados que usted suministre. Si AWS KMS lo utiliza como proveedor de claves, se aplican cargos por el almacenamiento y el uso de las claves de cifrado. Para obtener más información, consulte Precios de AWS KMS

Antes de especificar las opciones de cifrado, decida los sistemas de administración de clave y certificado que desee utilizar, para poder crear primero las claves y los certificados o los proveedores personalizados que especifique como parte de la configuración de cifrado.

Cifrado en reposo para EMRFS datos en Amazon S3

El cifrado de Amazon S3 funciona con los objetos del Amazon EMR File System (EMRFS) leídos y escritos en Amazon S3. Debe especificar el cifrado del lado del servidor (SSE) o el cifrado del lado del cliente (CSE) de Amazon S3 como modo de cifrado predeterminado cuando habilita el cifrado en reposo. También puede especificar métodos de cifrado diferentes para buckets individuales utilizando Per bucket encryption overrides (Reemplazos de cifrado por bucket). Independientemente de si el cifrado de Amazon S3 está activado, Transport Layer Security (TLS) cifra los EMRFS objetos en tránsito entre los nodos EMR del clúster y Amazon S3. Para obtener más información acerca del cifrado de Amazon S3, consulte Protección de datos mediante cifrado en la Guía del usuario de Amazon Simple Storage Service.

nota

Cuando lo usa AWS KMS, se cobran cargos por el almacenamiento y el uso de las claves de cifrado. Para obtener más información, consulte AWS KMS Precios

Cifrado del servidor de Amazon S3

Cuando configura el cifrado del servidor de Amazon S3, Amazon S3 cifra los datos del objeto a medida que escribe los datos en el disco y descifra los datos cuando se accede. Para obtener más informaciónSSE, consulte Protección de datos mediante cifrado del lado del servidor en la Guía del usuario de Amazon Simple Storage Service.

Puedes elegir entre dos sistemas de gestión de claves diferentes cuando lo especifiques SSE en AmazonEMR:

-

SSE-S3: Amazon S3 administra las claves por usted.

-

SSE- KMS — Utilizas una AWS KMS key para configurar las políticas adecuadas para AmazonEMR. Para obtener más información sobre los requisitos clave de AmazonEMR, consulta Uso AWS KMS keys para cifrado.

SSEcon claves proporcionadas por el cliente (SSE-C) no está disponible para su uso en Amazon. EMR

Cifrado del cliente de Amazon S3

Con el cifrado del lado del cliente de Amazon S3, el cifrado y el descifrado de Amazon S3 se llevan a cabo en el EMRFS cliente de su clúster. Los objetos se cifran antes de cargarlos en Amazon S3 y se descifran después de que se descarguen. El proveedor que especifique proporciona la clave de cifrado que utiliza el cliente. El cliente puede usar las claves proporcionadas por AWS KMS (CSE-KMS) o una clase Java personalizada que proporcione la clave raíz del lado del cliente (-C). CSE Las especificaciones de cifrado varían ligeramente entre CSE - KMS y CSE -C, según el proveedor especificado y los metadatos del objeto que se va a descifrar o cifrar. Para obtener más información sobre estas diferencias, consulte Protección de los datos con el cifrado del cliente en la Guía del usuario de Amazon Simple Storage Service.

nota

Amazon S3 CSE solo garantiza que EMRFS los datos intercambiados con Amazon S3 estén cifrados; no todos los datos de los volúmenes de instancias de clúster están cifrados. Además, dado que Hue no utilizaEMRFS, los objetos que el explorador de archivos Hue S3 escribe en Amazon S3 no se cifran.

Cifrado en reposo para datos en Amazon EMR WAL

Al configurar el cifrado del lado del servidor (SSE) para el registro anticipado ()WAL, Amazon EMR cifra los datos en reposo. Puedes elegir entre dos sistemas de gestión de claves diferentes cuando lo especifiques SSE en AmazonEMR:

- SSE-EMR-WAL

-

Amazon EMR gestiona las claves por ti. De forma predeterminada, Amazon EMR cifra los datos que has almacenado en Amazon EMR WAL con SSE-EMR-WAL.

- SSE-KMS-WAL

-

Utiliza una AWS KMS clave para configurar las políticas que se aplican a Amazon EMRWAL. Para obtener más información sobre los requisitos clave de AmazonEMR, consultaUtilización AWS KMS keys para el cifrado.

No puedes usar tu propia clave SSE cuando la habilitas WAL con AmazonEMR. Para obtener más información, consulta Write-ahead logs (WAL) para Amazon. EMR

Cifrado de disco local

Los siguientes mecanismos funcionan juntos para cifrar los discos locales cuando se habilita el cifrado de discos locales mediante una configuración de EMR seguridad de Amazon.

Cifrado de código abierto HDFS

HDFSintercambia datos entre instancias del clúster durante el procesamiento distribuido. También lee y escribe datos en los volúmenes del almacén de instancias y en los EBS volúmenes adjuntos a las instancias. Las siguientes opciones de cifrado de Hadoop de código abierto se activan cuando se habilita el cifrado de disco local:

-

Secure Hadoop RPC

está configurado en Privacy, que utiliza la capa de seguridad de autenticación simple ()SASL. -

El cifrado de datos en la transferencia de datos en HDFS bloque

se establece truey se configura para utilizar el cifrado AES 256.

nota

Puede activar el cifrado de Apache Hadoop adicional habilitando el cifrado en tránsito. Para obtener más información, consulte Cifrado en tránsito. Estos ajustes de cifrado no activan el cifrado HDFS transparente, que se puede configurar manualmente. Para obtener más información, consulta el artículo Cifrado transparente HDFS en Amazon EMR en la Amazon EMR Release Guide.

Cifrado del almacén de instancias

En el EC2 caso de los tipos que utilizan el volumen del almacén de instancias NVMe basadoSSDs, el NVMe cifrado se utiliza independientemente de la configuración de EMR cifrado de Amazon. Para obtener más información, consulta NVMeSSDlos volúmenes de la Guía del EC2 usuario de Amazon. Para otros volúmenes de almacenamiento de instancias, Amazon lo EMR utiliza LUKS para cifrar el volumen del almacén de instancias cuando el cifrado del disco local está habilitado, independientemente de si EBS los volúmenes se cifran mediante EBS cifrado oLUKS.

EBScifrado de volúmenes

Si crea un clúster en una región en la que el EC2 cifrado de EBS volúmenes de Amazon está habilitado de forma predeterminada para su cuenta, EBS los volúmenes se cifran incluso si el cifrado del disco local no está habilitado. Para obtener más información, consulte Cifrado predeterminado en la Guía del EC2 usuario de Amazon. Con el cifrado de disco local activado en una configuración de seguridad, la EMR configuración de Amazon tiene prioridad sobre la EC2 encryption-by-default configuración de Amazon para las EC2 instancias de clúster.

Están disponibles las siguientes opciones para cifrar EBS volúmenes mediante una configuración de seguridad:

-

EBScifrado: a partir de la EMR versión 5.24.0 de Amazon, puede optar por habilitar EBS el cifrado. La opción EBS de cifrado cifra el volumen del dispositivo EBS raíz y los volúmenes de almacenamiento adjuntos. La opción de EBS cifrado solo está disponible si la especificas AWS Key Management Service como proveedor de claves. Se recomienda utilizar el EBS cifrado.

-

LUKScifrado: si decide utilizar el LUKS cifrado para los EBS volúmenes de Amazon, el LUKS cifrado solo se aplica a los volúmenes de almacenamiento adjuntos, no al volumen del dispositivo raíz. Para obtener más información sobre el LUKS cifrado, consulte la LUKSespecificación en disco

. Para su proveedor de claves, puede configurar uno AWS KMS key con políticas adecuadas para Amazon EMR o una clase Java personalizada que proporcione los artefactos de cifrado. Cuando lo usas AWS KMS, se cobran cargos por el almacenamiento y el uso de las claves de cifrado. Para más información, consulte Precios de AWS KMS

.

nota

Para comprobar si el EBS cifrado está activado en el clúster, se recomienda utilizar DescribeVolumes API call. Para obtener más información, consulte DescribeVolumes. Si se ejecuta lsblk en el clúster, solo se comprobará el estado del LUKS cifrado, en lugar del EBS cifrado.

Cifrado en tránsito

Hay habilitados diversos mecanismos de cifrado con el cifrado en tránsito. Estas funciones son de código abierto, son específicas de la aplicación y pueden variar según la versión de Amazon. EMR Para habilitar el cifrado en tránsito, utilízalo Cree una configuración de seguridad con la EMR consola de Amazon o con AWS CLI en AmazonEMR. Para EMR los clústeres con el cifrado en tránsito habilitado, Amazon configura EMR automáticamente las configuraciones de las aplicaciones de código abierto para habilitar el cifrado en tránsito. Para los casos de uso avanzados, puede configurar las configuraciones de las aplicaciones de código abierto directamente para anular el comportamiento predeterminado en Amazon. EMR Para obtener más información, consulte la matriz de compatibilidad de cifrado en tránsito y Configuración de aplicaciones.

Consulte lo siguiente para obtener información más específica sobre las aplicaciones de código abierto relacionadas con el cifrado en tránsito:

-

Cuando habilitas el cifrado en tránsito con una configuración de seguridad, Amazon EMR habilita el cifrado en tránsito para todos los puntos finales de aplicaciones de código abierto que admiten el cifrado en tránsito. Support para el cifrado en tránsito para los distintos puntos finales de las aplicaciones varía según la versión de EMR lanzamiento de Amazon. Para obtener más información, consulte la matriz de compatibilidad de cifrado en tránsito.

-

Puede anular las configuraciones de código abierto, lo que le permite hacer lo siguiente:

-

Inhabilita la verificación TLS del nombre de host si los TLS certificados proporcionados por el usuario no cumplen con los requisitos

-

Deshabilite el cifrado en tránsito para determinados puntos de conexión en función de sus requisitos de rendimiento y compatibilidad

-

Controle qué TLS versiones y conjuntos de cifrado desea utilizar.

Puede encontrar más detalles sobre las configuraciones específicas de la aplicación en la matriz de compatibilidad de cifrado en tránsito

-

-

Además de habilitar el cifrado en tránsito con una configuración de seguridad, algunos canales de comunicación también requieren configuraciones de seguridad adicionales para poder habilitar el cifrado en tránsito. Por ejemplo, algunos puntos finales de aplicaciones de código abierto utilizan la capa de autenticación y seguridad simples (SASL) para el cifrado en tránsito, lo que requiere que la autenticación Kerberos esté habilitada en la configuración de seguridad del clúster. EMR Para obtener más información sobre estos puntos de conexión, consulte la matriz de compatibilidad de cifrado en tránsito.

-

Se recomienda utilizar un software compatible TLS con la versión 1.2 o superior. Amazon EMR on EC2 envía la JDK distribución predeterminada de Corretto, que determina qué TLS versiones, conjuntos de cifrado y tamaños de clave permiten las redes de código abierto que se ejecutan en Java. En este momento, la mayoría de los marcos de código abierto aplican la TLS versión 1.2 o superior para Amazon EMR 7.0.0 y versiones posteriores. Esto se debe a que la mayoría de los marcos de código abierto se ejecutan en Java 17 para Amazon EMR 7.0.0 y versiones posteriores. Es posible que las EMR versiones anteriores de Amazon TLS admitan las versiones 1.0 y 1.1 porque consumen versiones anteriores de Java, pero Corretto JDK podría cambiar las TLS versiones compatibles con Java, lo que podría afectar a las versiones existentes de Amazon. EMR

Tiene que especificar los artefactos de cifrado utilizados para el cifrado en tránsito de una de estas dos maneras: facilitando un archivo comprimido con los certificados que carga en Amazon S3, o bien, haciendo referencia a una clase de Java personalizada que proporcione artefactos de cifrado. Para obtener más información, consulte Proporcionar certificados para cifrar los datos en tránsito con el cifrado de Amazon EMR.