Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cubetas de almacenamiento de objetos Secure Lightsail

El almacenamiento de objetos de Amazon Lightsail ofrece una serie de características de seguridad que debe tener en cuenta a la hora de desarrollar e implementar sus propias políticas de seguridad. Las siguientes prácticas recomendadas son directrices generales y no constituyen una solución de seguridad completa. Puesto que es posible que estas prácticas recomendadas no sean adecuadas o suficientes para el entorno, considérelas como consideraciones útiles en lugar de como normas.

Contenido

- Prácticas recomendadas de seguridad preventivas

- Implementación del acceso a los privilegios mínimos

- Compruebe que sus cubos de Lightsail no sean de acceso público

- Habilitación del bloqueo del acceso público en Amazon S3

- Adjuntar instancias a buckets para conceder acceso completo mediante programación

- Gire las teclas de acceso al cubo

- Usa el acceso multicuenta para permitir que otras AWS cuentas accedan a los objetos de tu bucket

- Cifrado de datos

- Habilitación del control de versiones

- Monitorización y auditoría de prácticas recomendadas

Prácticas recomendadas de seguridad preventivas

Las siguientes prácticas recomendadas pueden ayudar a prevenir incidentes de seguridad con los buckets de Lightsail.

Implementación del acceso a los privilegios mínimos

Al conceder permisos, usted decide quién obtiene qué permisos y qué recursos de Lightsail. Habilite las acciones específicas que desea permitir en dichos recursos. Por lo tanto, debe conceder únicamente los permisos obligatorios para realizar una tarea. La implementación del acceso con privilegios mínimos es esencial a la hora de reducir los riesgos de seguridad y el impacto que podrían causar los errores o los intentos malintencionados.

Para obtener más información sobre cómo crear una IAM política para administrar los depósitos, consulte la IAMpolítica para administrar los depósitos. Para obtener más información sobre las acciones de Amazon S3 compatibles con los buckets de Lightsail, consulte Acciones para el almacenamiento de objetos en la referencia de Amazon Lightsail. API

Compruebe que sus cubos de Lightsail no sean de acceso público

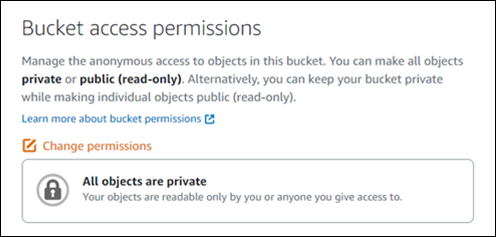

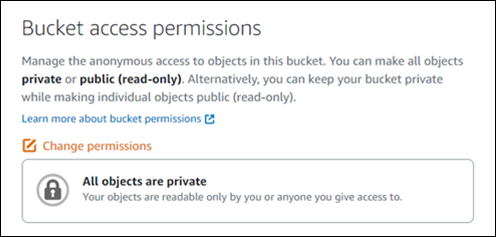

De forma predeterminada, los buckets y los objetos son privados. Mantenga su bucket privado con el permiso de acceso al bucket establecido en All objects are private (Todos los objetos son privados). Para la mayoría de los casos de uso, no es necesario que el bucket ni los objetos individuales sean públicos. Para obtener más información, consulte Configuración de permisos de acceso para objetos de bucket individuales.

Sin embargo, si utiliza su bucket para alojar contenido multimedia para su sitio web o aplicación, en determinados casos, es posible que deba hacer públicos el bucket u objetos individuales. Puede configurar una de las siguientes opciones para que el bucket u objetos individuales sean públicos:

-

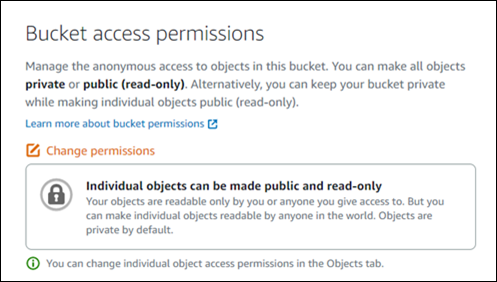

Si solo algunos de los objetos de un bucket tienen que ser públicos (de solo lectura) para cualquier persona en Internet, cambie el permiso de acceso al bucket a Individual objects can be made public and read-only (Los objetos individuales pueden hacerse públicos y de solo lectura), y cambie solo los objetos que tienen que ser públicos a Public (read-only) (Público [de solo lectura]). Esta opción mantiene el bucket privado, pero le da la opción de hacer públicos objetos individuales. No haga público un objeto individual si contiene información sensible o confidencial que no desea que sea de acceso público. Si hace públicos objetos individuales, debe validar periódicamente la accesibilidad pública de cada objeto individual.

-

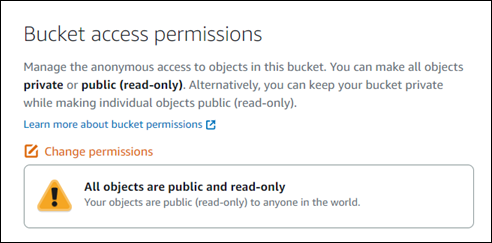

Si todos los objetos del bucket deben ser públicos (de solo lectura) para cualquier persona en Internet, cambie el permiso de acceso al bucket a All objects are public and read-only (Todos los objetos son públicos y de solo lectura). No utilice esta opción si alguno de los objetos del bucket contiene información sensible o confidencial.

-

Si cambió previamente un bucket para que fuera público, o cambió objetos individuales para que fueran públicos, puede cambiar rápidamente el bucket y todos sus objetos para que sean privados cambiando el permiso de acceso al bucket a All objects are private (Todos los objetos son privados).

Habilitación del bloqueo del acceso público en Amazon S3

Los recursos de almacenamiento de objetos de Lightsail tienen en cuenta tanto los permisos de acceso al bucket de Lightsail como las configuraciones de acceso público en bloque a nivel de cuenta de Amazon S3 al permitir o denegar el acceso público. Con el acceso público en bloque a nivel de cuenta de Amazon S3, los administradores de cuentas y los propietarios de los buckets pueden limitar de forma centralizada el acceso público a sus buckets de Amazon S3 y Lightsail. Bloquear el acceso público puede hacer que todos los buckets de Amazon S3 y Lightsail sean privados, independientemente de cómo se creen los recursos y de los permisos individuales de bucket y objeto que se hayan configurado. Para obtener más información, consulte Bloqueo del acceso público a buckets.

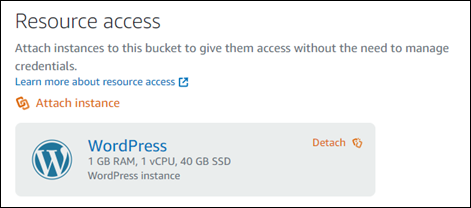

Adjuntar instancias a buckets para conceder acceso completo mediante programación

Adjuntar una instancia a un depósito de almacenamiento de objetos de Lightsail es la forma más segura de proporcionar acceso al depósito. La funcionalidad Resource access (Acceso a recursos), que es la forma de adjuntar una instancia a un bucket, concede a la instancia un acceso completo al bucket mediante programación. Con este método, no es necesario almacenar las credenciales del bucket directamente en la instancia o la aplicación, ni rotar periódicamente las credenciales. Por ejemplo, algunos WordPress complementos pueden acceder a un depósito al que tiene acceso la instancia. Para obtener más información, consulta Configurar el acceso a los recursos de un bucket y Tutorial: Connect a bucket to your WordPress instance.

Sin embargo, si la aplicación no está en una instancia de Lightsail, puede crear y configurar las claves de acceso al bucket. Las claves de acceso a buckets son credenciales a largo plazo que no se rotan automáticamente. Para obtener más información, consulte Cree claves de acceso al depósito de almacenamiento de objetos de Lightsail.

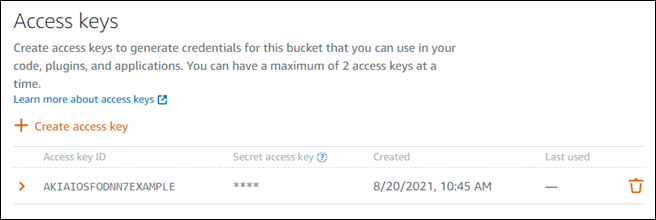

Gire las teclas de acceso al cubo

Puede tener un máximo de dos claves de acceso por bucket. Si bien puede tener dos claves de acceso diferentes al mismo tiempo, le recomendamos que cree solo una clave de acceso a la vez para su depósito fuera de los tiempos de rotación de claves. Este enfoque garantiza que puedas crear una nueva clave de acceso al depósito en cualquier momento sin la posibilidad de que se utilice. Por ejemplo, crear la segunda clave de acceso para rotarla resulta útil si la clave de acceso secreta existente se copia, se pierde o se ve comprometida y necesitas rotar la clave de acceso existente.

Si utiliza una clave de acceso con el bucket, debe rotar periódicamente las claves y hacer un inventario de las existentes. Confirme que la fecha en que se utilizó por última vez una clave de acceso y la Región de AWS en la que se utilizó se corresponden con sus expectativas respecto a cómo debe utilizarse la clave. La fecha en que se utilizó una clave de acceso por última vez se muestra en la consola de Lightsail, en la sección Claves de acceso de la pestaña Permisos de la página de administración de un bucket. Elimine las claves de acceso que no se utilizan.

Para rotar una clave de acceso, debe crear una nueva clave de acceso, configurarla en el software y probarla y, a continuación, eliminar la clave de acceso utilizada anteriormente. Después de eliminar una clave de acceso, desaparece para siempre y ya no se puede restaurar. Solo puede sustituirla por una clave de acceso nueva. Para obtener más información, consulte Cree claves de acceso al depósito de almacenamiento de objetos de Lightsail y Eliminar las claves de acceso de un depósito de almacenamiento de objetos de Lightsail.

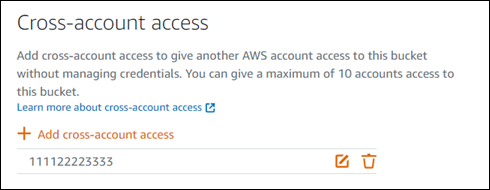

Usa el acceso multicuenta para permitir que otras AWS cuentas accedan a los objetos de tu bucket

Puedes usar el acceso multicuenta para que una persona específica que tenga una AWS cuenta pueda acceder a los objetos de un depósito sin necesidad de hacer públicos el depósito y sus objetos. Si has configurado el acceso entre cuentas, asegúrate de que las cuentas de la IDs lista son las correctas a las que quieres dar acceso a los objetos de tu depósito. Para obtener más información, consulte Configuración del acceso entre cuentas para un bucket.

Cifrado de datos

Lightsail realiza el cifrado del lado del servidor con claves gestionadas por Amazon y el cifrado de los datos en tránsito mediante enforcing (). HTTPS TLS El cifrado del lado del servidor ayuda a reducir los riesgos de los datos al cifrarlos con una clave que se almacena en un servicio independiente. Además, el cifrado de los datos en tránsito ayuda a evitar que posibles atacantes escuchen o manipulen el tráfico de la red mediante ataques u otros similares. person-in-the-middle

Habilitación del control de versiones

El control de versiones es una forma de conservar diversas variantes de un objeto en el mismo bucket. Puede utilizar el control de versiones para conservar, recuperar y restaurar todas las versiones de todos los objetos almacenados en su bucket de Lightsail. Con el control de versiones, puede recuperarse fácilmente de acciones no deseadas del usuario y de errores de la aplicación. Para obtener más información, consulte Habilitación y suspensión del control de versiones de objetos en un bucket.

Monitorización y auditoría de prácticas recomendadas

Las siguientes prácticas recomendadas pueden ayudar a detectar posibles puntos débiles e incidentes de seguridad en los buckets de Lightsail.

Habilitar el registro de acceso y realizar auditorías periódicas de seguridad y acceso

El registro de acceso brinda registros detallados para las solicitudes realizadas a un bucket. Esta información puede incluir el tipo de solicitud (GET, PUT), los recursos especificados en la solicitud y la hora y la fecha en que se procesó la solicitud. Habilite el registro de acceso para un bucket y realice periódicamente una auditoría de seguridad y acceso para identificar las entidades que acceden al bucket. De forma predeterminada, Lightsail no recopila los registros de acceso de sus depósitos. Debe habilitar manualmente el registro de acceso. Para obtener más información, consulte Registros de acceso al bucket y Habilitar el registro de acceso para un bucket.

Identifique, etiquete y audite sus cubos de Lightsail

La identificación de sus activos de TI es un aspecto fundamental de seguridad y control. Debe tener visibilidad de todos sus depósitos de Lightsail para evaluar su nivel de seguridad y tomar medidas en caso de posibles puntos débiles.

Utilice etiquetas para identificar los recursos que precisan más seguridad o una auditoría y utilice dichas etiquetas cuando tenga que buscarlos. Para obtener más información, consulte Etiquetas.

Implementación de la supervisión mediante las herramientas de supervisión de AWS

La supervisión es una parte importante del mantenimiento de la fiabilidad, la seguridad, la disponibilidad y el rendimiento de los depósitos de Lightsail y otros recursos. Puede supervisar y crear alarmas de notificación para las métricas del tamaño del depósito (BucketSizeBytes) y Number of objects (NumberOfObjects) del depósito en Lightsail. Por ejemplo, es posible que desee recibir una notificación cuando el tamaño de su bucket aumente o disminuya a un tamaño específico, o cuando el número de objetos de su bucket aumente o disminuya a un número específico. Para obtener más información, consulte Creación de alarmas de métricas de buckets.

Utilice AWS CloudTrail

AWS CloudTrail proporciona un registro de las acciones realizadas por un usuario, un rol o un AWS servicio en Lightsail. Puede usar la información recopilada por CloudTrail para determinar la solicitud que se realizó a Lightsail, la dirección IP desde la que se realizó la solicitud, quién la hizo, cuándo se realizó y detalles adicionales. Por ejemplo, puede identificar CloudTrail las entradas de las acciones que afectan al acceso a los datos, en particularCreateBucketAccessKey,GetBucketAccessKeys, DeleteBucketAccessKeySetResourceAccessForBucket, y. UpdateBucket Cuando configuras tu AWS cuenta, CloudTrail está habilitada de forma predeterminada. Puedes ver los eventos recientes en la CloudTrail consola. Para crear un registro continuo de la actividad y los eventos de sus cubos de Lightsail, puede crear un rastro en la consola. CloudTrail Para obtener más información, consulte Registro de eventos de datos para seguimiento en la Guía del usuario de AWS CloudTrail .

Supervise los avisos de seguridad AWS

Supervise activamente la dirección de correo electrónico principal registrada en la AWS cuenta. AWS se pondrá en contacto con usted, utilizando esta dirección de correo electrónico, para informarle sobre los problemas de seguridad emergentes que puedan afectarle.

AWS los problemas operativos con un amplio impacto se publican en el AWS Service Health Dashboard