Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de paneles (ubicados junto con el clúster) con Amazon Service OpenSearch

Los cuadros de mando (ubicados junto con el clúster) son una herramienta de visualización de código abierto diseñada para funcionar con ellos. OpenSearch Amazon OpenSearch Service proporciona una instalación de paneles de control con cada dominio OpenSearch de servicio. Dashboards se ejecuta en los nodos de datos más importantes del dominio. Si busca documentación sobre la nueva interfaz de OpenSearch usuario centralizada que admite varias fuentes de datos en un punto final, consulte Interfaz de OpenSearch usuario centralizada (paneles).

Encontrará un enlace a los paneles en el panel de control de su dominio, en la consola de OpenSearch servicio. Para los dominios en ejecución OpenSearch, URL esdomain-endpoint/_dashboards/domain-endpoint/_plugin/kibana

Las consultas que utilizan esta instalación predeterminada de Dashboards tienen un tiempo de espera de 300 segundos.

nota

En esta documentación se analizan los paneles de control en el contexto de Amazon OpenSearch Service, incluidas las diferentes formas de conectarse a ellos. Para obtener una documentación completa, que incluye una guía de introducción, instrucciones para crear un panel, administrar los paneles y el lenguaje de consulta de paneles (DQL), consulte los OpenSearch paneles

Controlar el acceso a los paneles

Los paneles no admiten IAM usuarios y roles de forma nativa, pero OpenSearch Service ofrece varias soluciones para controlar el acceso a los paneles:

-

Habilite la SAMLautenticación de los paneles de control.

-

Utilice un control de acceso detallado con autenticación básica. HTTP

-

Configure la autenticación de Cognito para Dashboards.

-

Para los dominios de acceso público, configure una política de acceso basada en IP que utilice o no un servidor proxy.

-

Para los dominios de VPC acceso, utilice una política de acceso abierto que utilice o no un servidor proxy y grupos de seguridad para controlar el acceso. Para obtener más información, consulte Acerca de las políticas de acceso a VPC los dominios.

Uso de un proxy para acceder al OpenSearch servicio desde los paneles

nota

Este proceso solo es de aplicación si el dominio utiliza acceso público y no se desea emplear la autenticación de Cognito. Consulte Controlar el acceso a los paneles .

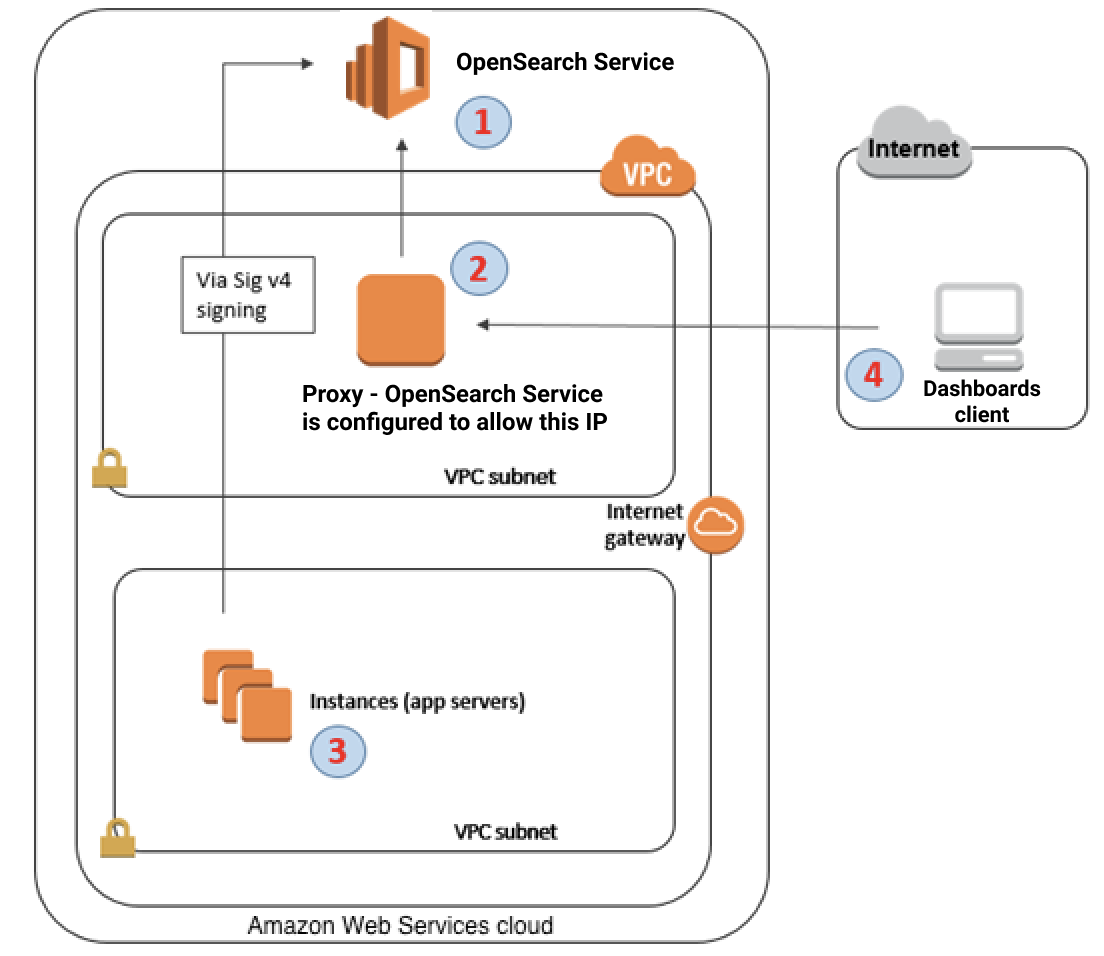

Como Dashboards es una JavaScript aplicación, las solicitudes se originan en la dirección IP del usuario. El control de acceso basado en IP podría resultar poco práctico debido al gran número de direcciones IP a las que sería necesario brindar acceso para que cada usuario tenga acceso a Dashboards. Una solución alternativa consiste en colocar un servidor proxy entre los paneles y el servicio. OpenSearch A continuación, puede agregar una política de acceso basada en IP que permita solicitudes desde solo una única dirección IP, la del proxy. En el siguiente diagrama se muestra esta configuración.

-

Este es su dominio de OpenSearch servicio. IAMproporciona acceso autorizado a este dominio. Otra política de acceso basada en IP proporciona acceso al servidor proxy.

-

Este es el servidor proxy que se ejecuta en una EC2 instancia de Amazon.

-

Otras aplicaciones pueden usar el proceso de firma de la versión 4 de Signature para enviar solicitudes autenticadas al OpenSearch Servicio.

-

Los clientes de Dashboards se conectan a su dominio OpenSearch de servicio a través del proxy.

Para habilitar esta clase de configuración, necesita una política basada en recursos que especifica funciones y direcciones IP. A continuación, mostramos un ejemplo de política:

{ "Version":"2012-10-17", "Statement":[ { "Resource":"arn:aws:es:us-west-2:111111111111:domain/my-domain/*", "Principal":{ "AWS":"arn:aws:iam::111111111111:role/allowedrole1" }, "Action":[ "es:ESHttpGet" ], "Effect":"Allow" }, { "Effect":"Allow", "Principal":{ "AWS":"*" }, "Action":"es:*", "Condition":{ "IpAddress":{ "aws:SourceIp":[ "203.0.113.0/24", "2001:DB8:1234:5678::/64" ] } }, "Resource":"arn:aws:es:us-west-2:111111111111:domain/my-domain/*" } ] }

Se recomienda configurar la EC2 instancia que ejecuta el servidor proxy con una dirección IP elástica. De esta forma, puede sustituir la instancia cuando sea necesario y continuar adjuntando la misma dirección IP pública a la misma. Para obtener más información, consulte Direcciones IP elásticas en la Guía del EC2 usuario de Amazon.

Si utiliza un servidor proxy y la autenticación de Cognito, es posible que tenga que agregar parámetros de configuración para Dashboards y Amazon Cognito con el fin de evitar errores de tipo redirect_mismatch. Consulte el siguiente ejemplo de nginx.conf:

server { listen 443; server_name $host; rewrite ^/$ https://$host/_plugin/_dashboards redirect; ssl_certificate /etc/nginx/cert.crt; ssl_certificate_key /etc/nginx/cert.key; ssl on; ssl_session_cache builtin:1000 shared:SSL:10m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!eNULL:!EXPORT:!CAMELLIA:!DES:!MD5:!PSK:!RC4; ssl_prefer_server_ciphers on; location /_plugin/_dashboards { # Forward requests to Dashboards proxy_pass https://$dashboards_host/_plugin/_dashboards; # Handle redirects to Cognito proxy_redirect https://$cognito_host https://$host; # Update cookie domain and path proxy_cookie_domain $dashboards_host $host; proxy_cookie_path / /_plugin/_dashboards/; # Response buffer settings proxy_buffer_size 128k; proxy_buffers 4 256k; proxy_busy_buffers_size 256k; } location ~ \/(log|sign|fav|forgot|change|saml|oauth2) { # Forward requests to Cognito proxy_pass https://$cognito_host; # Handle redirects to Dashboards proxy_redirect https://$dashboards_host https://$host; # Update cookie domain proxy_cookie_domain $cognito_host $host; } }

nota

(Opcional) Si decide aprovisionar un nodo coordinador dedicado, este empezará a alojar automáticamente los OpenSearch paneles de control. Como resultado, aumenta la disponibilidad de los recursos del nodo de datos, como CPU la memoria. Esta mayor disponibilidad de los recursos de los nodos de datos puede ayudar a mejorar la resiliencia general de su dominio.

Configuración de paneles para usar un servidor de WMS mapas

La instalación predeterminada de Dashboards for OpenSearch Service incluye un servicio de mapas, excepto para los dominios de las regiones de India y China. El servicio de mapas admite hasta 10 niveles de acercamiento/alejamiento.

Independientemente de su región, puede configurar los paneles de control para que utilicen un servidor del Servicio de Mapas Web (WMS) diferente para las visualizaciones de mapas de coordenadas. Las visualizaciones de mapas de región solo admiten el servicio de mapas predeterminado.

Para configurar los paneles de control para que utilicen un WMS servidor de mapas:

-

Abra Dashboards.

-

Seleccione Stack Management (Gestión de pilas).

-

Seleccione Advanced Settings (Configuración avanzada).

-

Visualización de ubicaciones:tileMap: WMSdefaults.

-

Cambie

enabledatrueyurla un servidor URL de WMS mapas válido:{ "enabled": true, "url": "wms-server-url", "options": { "format": "image/png", "transparent": true } } -

Elija Guardar cambios.

Para aplicar el nuevo valor predeterminado a las visualizaciones, es posible que deba volver a cargar Dashboards. Si guardó visualizaciones, elija Options (Opciones) después de abrir la visualización. Compruebe que WMSel servidor de mapas esté activado y que WMSla URL contenga su servidor de mapas preferido y, a continuación, seleccione Aplicar cambios.

nota

Los servicios de mapa suelen estar sujetos a restricciones o cuotas de licencias. El usuario es responsable de todas estas consideraciones en cualquier servidor de mapas que especifique. Los servicios de mapa de U.S. Geological Survey

Conexión de un servidor de Dashboards local al servicio OpenSearch

Si ya ha invertido una cantidad considerable de tiempo en configurar su propia instancia de Dashboards, puede utilizarla en lugar de (o además de) la instancia de Dashboards predeterminada que OpenSearch proporciona Service. El siguiente procedimiento sirve para dominios que utilicen el control de acceso detallado con una política de acceso abierto.

Para conectar un servidor de Dashboards local a Service OpenSearch

-

En su dominio OpenSearch de servicio, cree un usuario con los permisos adecuados:

-

En Dashboards, vaya a Security (Seguridad), Internal users (Usuarios internos) y elija Create internal user (Crear usuario interno).

-

Proporcione un nombre de usuario y una contraseña y elija Create (Crear).

-

Vaya a Roles (Roles) y elija un rol.

-

Seleccione Mapped users (Usuarios asignados) y Seleccione Manage mapping (Gestión de mapas).

-

En Users (Usuarios), agregue el nombre de usuario y elija Map (Asignar).

-

-

Descargue e instale la versión adecuada del complemento de OpenSearch seguridad

en su instalación de Dashboards OSS autogestionada. -

En su servidor de Dashboards local, abra el

config/opensearch_dashboards.ymlarchivo y añada su terminal de OpenSearch servicio con el nombre de usuario y la contraseña que creó anteriormente:opensearch.hosts: ['https://domain-endpoint'] opensearch.username: 'username' opensearch.password: 'password'Puede utilizar el siguiente ejemplo de archivo

opensearch_dashboards.yml:server.host: '0.0.0.0' opensearch.hosts: ['https://domain-endpoint'] opensearchDashboards.index: ".username" opensearch.ssl.verificationMode: none # if not using HTTPS opensearch_security.auth.type: basicauth opensearch_security.auth.anonymous_auth_enabled: false opensearch_security.cookie.secure: false # set to true when using HTTPS opensearch_security.cookie.ttl: 3600000 opensearch_security.session.ttl: 3600000 opensearch_security.session.keepalive: false opensearch_security.multitenancy.enabled: false opensearch_security.readonly_mode.roles: ['opensearch_dashboards_read_only'] opensearch_security.auth.unauthenticated_routes: [] opensearch_security.basicauth.login.title: 'Please log in using your username and password' opensearch.username: 'username' opensearch.password: 'password' opensearch.requestHeadersWhitelist: [authorization, securitytenant, security_tenant]

Para ver sus índices OpenSearch de servicio, inicie su servidor de Dashboards local, vaya a Dev Tools y ejecute el siguiente comando:

GET _cat/indices

Administrar los índices en los paneles

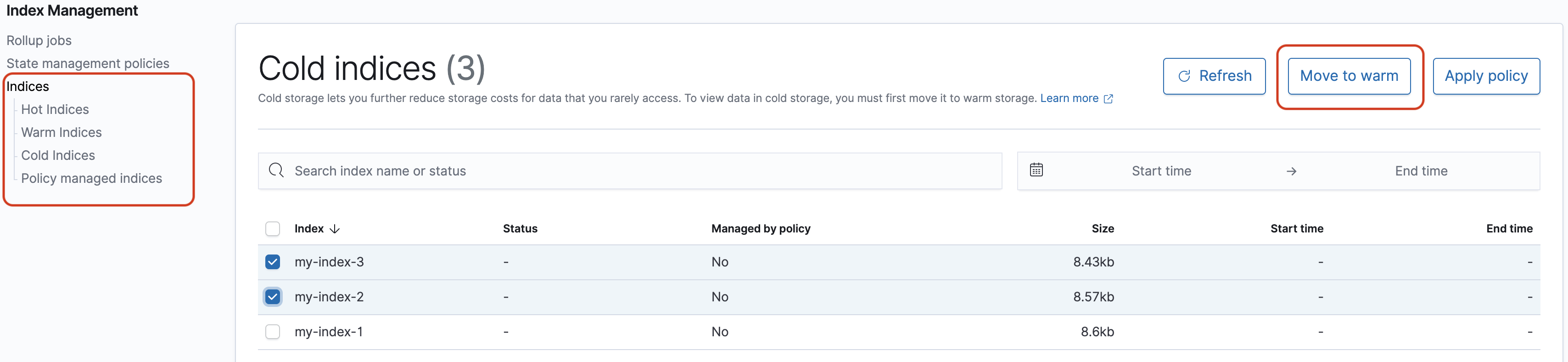

La instalación de Dashboards en su dominio de OpenSearch servicio proporciona una interfaz de usuario útil para administrar los índices en los diferentes niveles de almacenamiento de su dominio. Seleccione Administración de índices en el menú principal del panel de mandos para ver todos los índices almacenados en caliente y en frío UltraWarm, así como los índices gestionados por las políticas de Index State Management (). ISM Utilice la administración de índices para mover índices entre el almacenamiento en frío y el almacenamiento en caliente y para monitorear las migraciones entre los tres niveles.

Tenga en cuenta que no verá las opciones de índice de calor, calor y frío a menos que tenga activado UltraWarm o activado el almacenamiento en frío.

Características adicionales

La instalación predeterminada de Dashboards en cada dominio OpenSearch de servicio tiene algunas funciones adicionales:

-

Interfaces de usuario para los distintos complementos OpenSearch

-

Utilice el menú Informes para generar CSV informes a pedido desde la página Discover PDF o PNG informes de paneles o visualizaciones. CSVlos informes tienen un límite de 10 000 filas.