Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Puede lanzar AWS recursos, como dominios de Amazon OpenSearch Service, en una nube privada virtual (VPC). Una VPC es una red virtual dedicada a usted. Cuenta de AWS Esta infraestructura en la nube está aislada lógicamente de otras redes virtuales de la nube de AWS . La ubicación de un dominio de OpenSearch servicio dentro de una VPC permite una comunicación segura entre el OpenSearch Servicio y otros servicios de la VPC sin necesidad de una puerta de enlace a Internet, un dispositivo NAT o una conexión VPN. Todo el tráfico permanece de forma segura dentro de la AWS nube.

nota

Si coloca su dominio OpenSearch de servicio en una VPC, su equipo debe poder conectarse a la VPC. Esta conexión a menudo adopta la forma de VPN, transit gateway, red administrada o servidor proxy. No puede acceder directamente a sus dominios desde fuera de la VPC.

VPC frente a dominios públicos

Las siguientes son algunas de las formas en que los dominios de VPC difieren de los dominios públicos. Cada diferencia se describe más adelante con más detalle.

-

Debido a su aislamiento lógico, los dominios que residen dentro de una VPC tienen una capa adicional de seguridad en comparación con los dominios que utilizan puntos de conexión públicos.

-

Aunque se puede acceder a los dominios públicos desde cualquier dispositivo conectado a Internet, los dominios de VPC requieren algún tipo de VPN o proxy.

-

En comparación con los dominios públicos, los dominios VPC muestran menos información en la consola de . En concreto, la pestaña Cluster health (Estado del clúster) no incluye información de particiones y la pestaña Indices (Índices) no aparece.

-

Los puntos de conexión del dominio adoptan formas diferentes (

https://search-domain-namefrente ahttps://vpc-domain-name). -

No puede aplicar estas políticas de acceso basado en IP a los dominios que residan dentro de una VPC porque los grupos de seguridad ya aplican políticas de acceso basadas en IP.

Limitaciones

La operación de un dominio de OpenSearch servicio dentro de una VPC tiene las siguientes limitaciones:

-

Si se lanza un dominio en una VPC, no se puede cambiar posteriormente para que utilice un punto de conexión público. Lo contrario también es cierto: si se crea un dominio con un punto de conexión público, no es posible situarlo posteriormente en una VPC. En lugar de ello, se debe crear un dominio nuevo y migrar los datos.

-

Es posible lanzar el dominio dentro de una VPC o utilizar un punto de conexión público, pero no es posible hacer las dos cosas. Se debe elegir una de ellas al crear un dominio.

-

No puede lanzar el dominio en una VPC que utilice tenencia dedicada. Debe utilizar una VPC con la tenencia establecida en Default (Predeterminada).

-

Después de situar un dominio dentro de una VPC, no se puede mover a otra VPC, pero puede cambiar la configuración de subredes y grupos de seguridad.

-

Para acceder a la instalación predeterminada de los OpenSearch paneles de control de un dominio que reside en una VPC, los usuarios deben tener acceso a la VPC. Este proceso depende de la configuración de la red, pero probablemente implica conectarse a una VPN o a una red gestionada, o utilizar un servidor proxy o transit gateway. Para obtener más información, consulte Acerca de las políticas de acceso en los dominios de VPC, la Guía del usuario de Amazon VPC y Controlar el acceso a los paneles .

Arquitectura

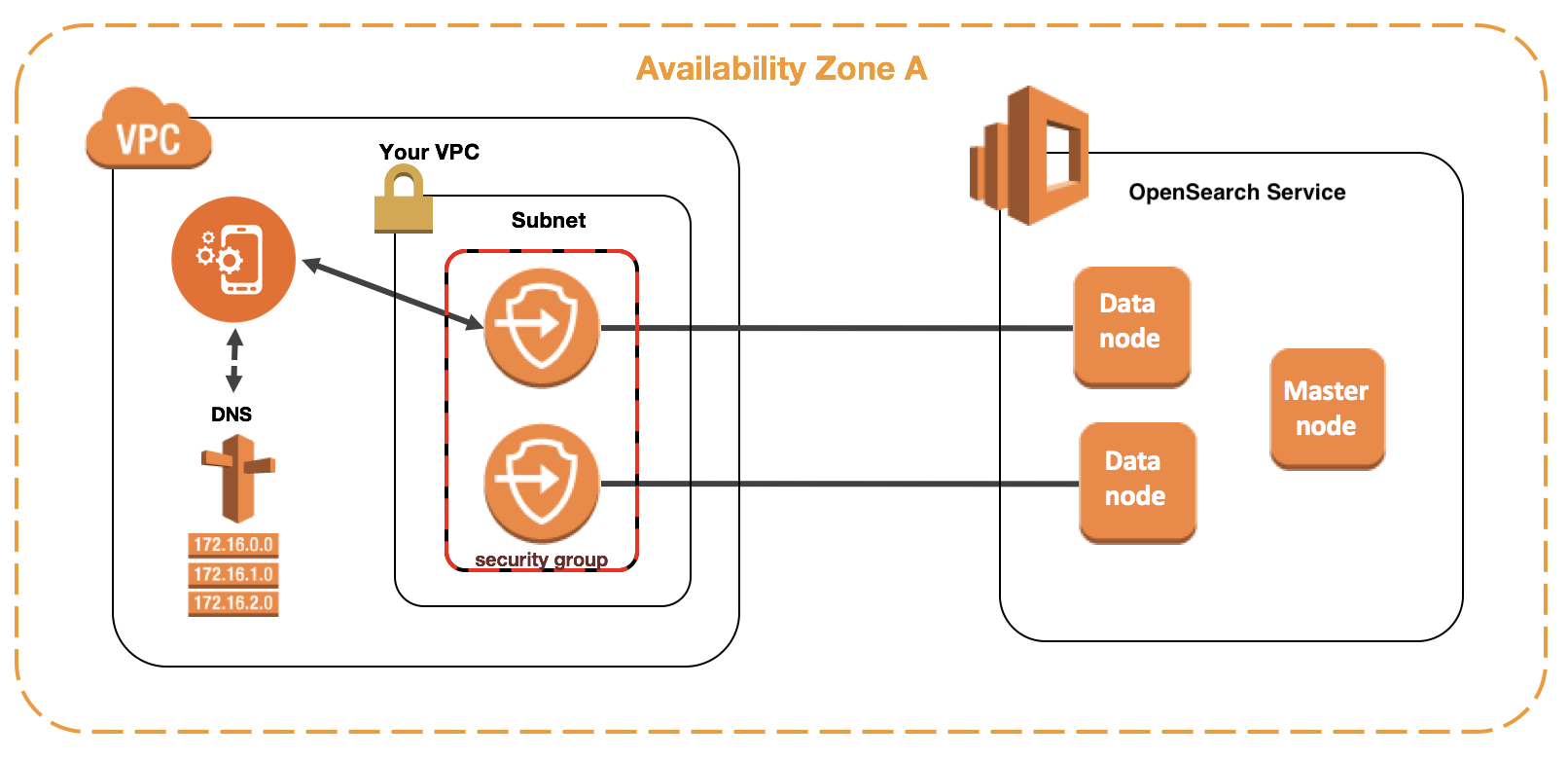

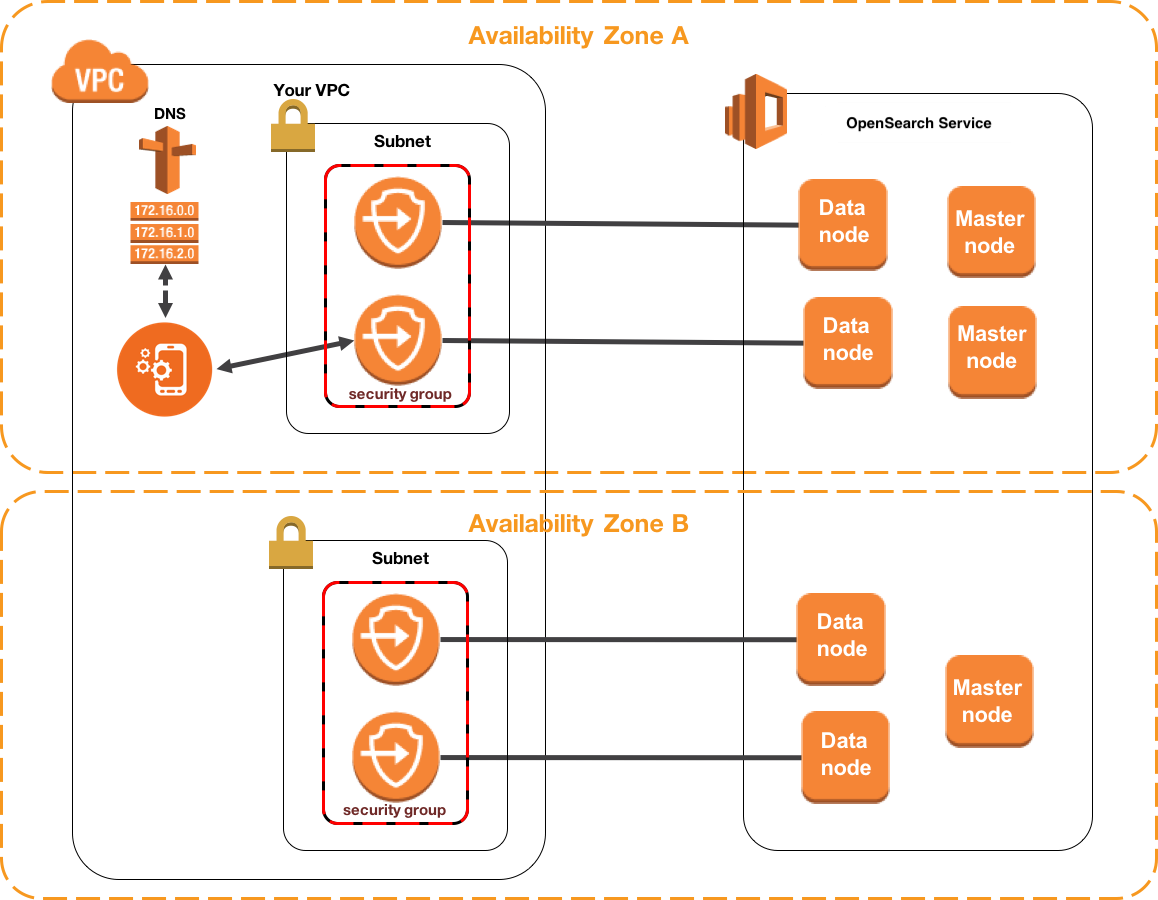

Para brindar soporte VPCs, OpenSearch Service coloca un punto final en una, dos o tres subredes de su VPC. Si habilita varias zonas de disponibilidad para su dominio, cada subred debe estar en una zona de disponibilidad diferente de la misma región. Si solo usa una zona de disponibilidad, el OpenSearch servicio coloca un punto final en una sola subred.

En la siguiente ilustración, se muestra la arquitectura de una VPC para una zona de disponibilidad.

En la siguiente ilustración, se muestra la arquitectura de una VPC para dos zonas de disponibilidad.

OpenSearch El servicio también coloca una interface de red elástica (ENI) en la VPC para cada uno de los nodos de datos. OpenSearch El servicio asigna a cada ENI una dirección IP privada del rango de IPv4 direcciones de su subred. El servicio también asigna un nombre de host de DNS pública (que es el punto de conexión del dominio) para las direcciones IP. Es necesario utilizar un servicio DNS público para resolver el punto de conexión (que es un nombre de host DNS) a las direcciones IP adecuadas de los nodos de datos:

-

Si su VPC utiliza el servidor DNS proporcionado por Amazon configurando la

enableDnsSupportopción entrue(el valor predeterminado), la resolución del punto final del OpenSearch servicio se realizará correctamente. -

Si la VPC usa un servidor DNS privado y el servidor puede acceder a los servidores DNS públicos autorizados para resolver los nombres de host DNS, la resolución del punto final del OpenSearch servicio también se realizará correctamente.

Dado que las direcciones IP podrían cambiar, conviene resolver periódicamente el punto de conexión del dominio para no dejar de tener acceso a los nodos de datos correctos. Recomendamos establecer el intervalo de resolución de DNS en un minuto. Si se utiliza un cliente, también conviene asegurarse de que se borra la caché de DNS del cliente.

Migración del acceso público al acceso mediante VPC

Cuando se crea un dominio, se debe especificar si debe tener un punto de conexión público o residir dentro de una VPC. Una vez creado, no se puede cambiar de un tipo a otro. Lo que hay que hacer es crear un dominio nuevo y migrar los datos o reindexarlo manualmente. Las instantáneas son un método cómodo para migrar los datos. Para obtener información sobre cómo tomar instantáneas y restaurarlas, consulte Creación de instantáneas de índices en Amazon Service OpenSearch .

Acerca de las políticas de acceso en los dominios de VPC

Colocar su dominio de OpenSearch servicio dentro de una VPC proporciona una capa de seguridad sólida e inherente. Cuando crea un dominio con el acceso público, el punto de conexión adopta la siguiente forma:

https://search-domain-name-identifier.region.es.amazonaws.com

Como sugiere la etiqueta “público”, esto es punto de conexión es accesible desde cualquier dispositivo conectado a Internet, aunque puede (y debería) controlar el acceso al mismo. Si accede al punto de conexión en un navegador web, es posible que reciba un mensaje Not Authorized, pero la solicitud llega al dominio.

Cuando crea un dominio con acceso VPC, el punto de enlace parece similar a un punto de conexión público:

https://vpc-domain-name-identifier.region.es.amazonaws.com

Si intenta acceder al punto de conexión en un navegador web, sin embargo, podría encontrar que la solicitud agota el tiempo de espera. Para realizar solicitudes GET incluso básicas, su equipo debe poder conectarse a la VPC. Esta conexión a menudo adopta la forma de VPN, transit gateway, red administrada o servidor proxy. Para obtener más información sobre las distintas formas puede adoptar, consulte Ejemplos de VPC en la Guía del usuario del Amazon VPC. Para un ejemplo de desarrollo detallado, consulte Probar los dominios de VPC.

Además de este requisito de conectividad, le VPCs permite administrar el acceso al dominio a través de grupos de seguridad. Para muchos casos de uso, esta combinación de características de seguridad es suficiente, y es posible que se sienta cómodo aplicando una política de acceso abierto al dominio.

Operar con una política de acceso abierto no significa que cualquier usuario de Internet pueda acceder al dominio del OpenSearch Servicio. Más bien, significa que si una solicitud llega al dominio del OpenSearch servicio y los grupos de seguridad asociados lo permiten, el dominio la acepta. La única excepción es si se utiliza un control de acceso detallado o una política de acceso que especifique roles de IAM. En estas situaciones, para que el dominio acepte una solicitud, los grupos de seguridad deben permitirla y debe estar firmada con credenciales válidas.

nota

Como los grupos de seguridad ya aplican políticas de acceso basadas en IP, no puede aplicar políticas de acceso basadas en IP a los dominios de OpenSearch servicio que residen en una VPC. Si utiliza acceso público, las políticas basadas en IP siguen estando disponibles.

Antes de comenzar: Requisitos previos para el acceso mediante VPC

Antes de poder habilitar una conexión entre una VPC y su nuevo dominio de OpenSearch servicio, debe hacer lo siguiente:

-

Creación de una VPC

Para crear su VPC, puede utilizar la consola de Amazon VPC, la AWS CLI o una de las. AWS SDKs Para obtener más información, consulte Trabajar con VPCs en la Guía del usuario de Amazon VPC. Si ya tiene una VPC, puede omitir este paso.

-

Reservar direcciones IP

OpenSearch El servicio permite la conexión de una VPC a un dominio al colocar las interfaces de red en una subred de la VPC. Cada interfaz de red tiene asociada una dirección IP. Debe reservar un número suficiente de direcciones IP en la subred para las interfaces de red. Para obtener más información, consulte Reserva de direcciones IP en una subred de una VPC.

Probar los dominios de VPC

La seguridad mejorada de una VPC puede hacer que la conexión a su dominio y la ejecución de pruebas básicas se convierta en un reto. Si ya tienes un dominio de VPC de OpenSearch servicio y prefieres no crear un servidor VPN, prueba el siguiente proceso:

-

Para la política de acceso del dominio, elija Only use fine-grained access control (Utilizar únicamente control de acceso detallado). Siempre puede actualizar esta configuración después de finalizar las pruebas.

-

Crea una EC2 instancia Amazon de Amazon Linux en la misma VPC, subred y grupo de seguridad que tu OpenSearch dominio de servicio.

Dado que esta instancia es para fines de prueba con muy poco trabajo, elija un tipo de instancia económica como

t2.micro. Asigne a la instancia una dirección IP pública y cree un nuevo par de claves o elija uno existente. Si crea una nueva clave, descárguela en su directorio~/.ssh.Para obtener más información sobre la creación de instancias, consulte Introducción a las instancias de Amazon EC2 Linux.

-

Agregue un gateway de Internet a su VPC.

-

En la tabla de ruta de la VPC, agregue una nueva ruta. En Destination (Destino), especifique un bloque de CIDR

que contenga la dirección IP pública de su equipo. En Target (Destino), especifique el gateway de Internet que acaba de crear. Por ejemplo, puede especificar solo

123.123.123.123/32para su equipo o123.123.123.0/24para varios equipos. -

Para el grupo de seguridad, especifique dos reglas de entrada:

Tipo Protocolo Rango de puertos Origen SSH (22) TCP (6) 22 your-cidr-blockHTTPS (443) TCP (6) 443 your-security-group-idLa primera regla le permite usar SSH en su EC2 instancia. La segunda permite que la EC2 instancia se comunique con el dominio del OpenSearch servicio a través de HTTPS.

-

En el terminal ejecute el comando siguiente:

ssh -i ~/.ssh/your-key.pem ec2-user@your-ec2-instance-public-ip-N -L 9200:vpc-domain-name.region.es.amazonaws.com:443Este comando crea un túnel SSH que reenvía las solicitudes a https://localhost:9200

a tu dominio de OpenSearch servicio a través de la EC2 instancia. Si especificas el puerto 9200 en el comando, se simula una OpenSearch instalación local, pero usa el puerto que desees. OpenSearch El servicio solo acepta conexiones a través del puerto 80 (HTTP) o 443 (HTTPS). El comando no proporciona comentarios y se ejecuta de forma indefinida. Para detenerlo, presione

Ctrl + C. -

Dirígete a https://localhost:9200/_dashboards/

en tu navegador web. Es posible que tenga que reconocer una excepción de seguridad. Si lo desea, puede enviar solicitudes a https://localhost:9200

mediante curl , Postman o su lenguaje de programación favorito. sugerencia

Si detecta errores de curl debido a que los certificados no coinciden, pruebe con la marca

--insecure.

Reserva de direcciones IP en una subred de una VPC

OpenSearch El servicio conecta un dominio a una VPC mediante la colocación de las interfaces de red en una subred de la VPC (o en varias subredes de la VPC si se habilitan varias zonas de disponibilidad). Cada interfaz de red tiene asociada una dirección IP. Antes de crear el dominio de OpenSearch servicio, debe tener un número suficiente de direcciones IP disponibles en cada subred para dar cabida a las interfaces de red.

Esta es la fórmula básica: la cantidad de direcciones IP que el OpenSearch Servicio reserva en cada subred es tres veces la cantidad de nodos de datos, dividida por la cantidad de zonas de disponibilidad.

Ejemplos

-

Si un dominio tiene diez nodos de datos en tres zonas de disponibilidad, el recuento de direcciones IP por cada subred será 9 * 3 / 3 = 9.

-

Si un dominio tiene ocho nodos de datos en dos zonas de disponibilidad, el recuento de direcciones IP por cada subred será 8 * 3 / 2 = 12.

-

Si un dominio tiene seis nodos de datos en una zona de disponibilidad, el recuento de direcciones IP por cada subred será 6 * 3 / 1 = 18.

Al crear el dominio, el OpenSearch Servicio reserva las direcciones IP, utiliza algunas para el dominio y reserva el resto para despliegues azules o verdes. Puedes ver las interfaces de red y sus direcciones IP asociadas en la sección Interfaces de red de la EC2 consola de Amazon. La columna Descripción muestra el dominio OpenSearch de servicio al que está asociada la interfaz de red.

sugerencia

Se recomienda crear subredes dedicadas para las direcciones IP reservadas del OpenSearch Servicio. Mediante el uso de subredes dedicadas, evitará solapamientos con otras aplicaciones y servicios, y se asegurará de que podrá reservar direcciones IP adicionales si necesita escalar el clúster en el futuro. Para obtener más información, consulte Creación de una subred en la VPC.

También puedes considerar la posibilidad de aprovisionar nodos coordinadores dedicados para reducir la cantidad de reservas de direcciones IP privadas necesarias para tu dominio de VPC. OpenSearchconecta una interface de red elástica (ENI) a sus nodos coordinadores dedicados en lugar de a sus nodos de datos. Los nodos coordinadores dedicados suelen representar alrededor del 10 % del total de nodos de datos. Como resultado, se reservará un número menor de direcciones IP privadas para los dominios de VPC.

Roles vinculados a servicios para el acceso mediante VPC

Un rol vinculado a un servicio es un tipo único de rol de IAM que delega permisos a un servicio para que pueda crear y administrar recursos en su nombre. OpenSearch El servicio requiere un rol vinculado al servicio para acceder a la VPC, crear el punto final del dominio y colocar las interfaces de red en una subred de la VPC.

OpenSearch El servicio crea automáticamente el rol cuando usas la consola de OpenSearch servicio para crear un dominio dentro de una VPC. Para que esta creación automática se realice correctamente, es necesario disponer de permisos para la acción iam:CreateServiceLinkedRole. Para obtener más información, consulte Permisos de roles vinculados a servicios en la Guía del usuario de IAM.

Una vez que OpenSearch Service haya creado el rol, podrá verlo (AWSServiceRoleForAmazonOpenSearchService) mediante la consola de IAM.

Para obtener más información acerca de los permisos de este rol y como eliminarlo, consulte Uso de roles vinculados a servicios para Amazon Service OpenSearch .