Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Ciberanálisis forense

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

En el contexto de AWSSRA, utilizamos la siguiente definición de análisis forense proporcionada por el Instituto Nacional de Estándares y Tecnología (NIST): «la aplicación de la ciencia a la identificación, la recopilación, el examen y el análisis de datos, al tiempo que se preserva la integridad de la información y se mantiene una estricta cadena de custodia de los datos» (fuente: Publicación NIST especial 800-86: Guía para integrar las técnicas forenses en la respuesta a los incidentes

Análisis forense en el contexto de la respuesta a incidentes de seguridad

La guía de respuesta a incidentes (IR) de esta sección se proporciona solo en el contexto de la ciencia forense y cómo los diferentes servicios y soluciones pueden mejorar el proceso de IR.

La Guía de respuesta a incidentes de AWS seguridad enumera las mejores prácticas para responder a los incidentes de seguridad en la AWS nube, según las experiencias del equipo de respuesta a incidentes del AWS cliente (AWSCIRT)

El Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología (NISTCSF)

Este ciclo repetido de análisis, contención, erradicación y vuelta al análisis permite recopilar más información cada vez que se detectan nuevos indicadores de compromiso (IoCs). IoCs Son útiles desde varios puntos de vista. Le proporcionan una historia de los pasos que tomó el adversario para poner en peligro su entorno. Además, al realizar una adecuada revisión posterior al incidente, puede mejorar sus defensas y detecciones para poder prevenir el incidente en el futuro o detectar las acciones del adversario más rápido y así reducir el impacto del incidente.

Aunque este proceso de IR no es el objetivo principal de la investigación forense, muchas de las herramientas, técnicas y mejores prácticas se comparten con IR (especialmente el paso de análisis). Por ejemplo, tras la detección de un incidente, el proceso de recopilación forense reúne las pruebas. A continuación, el examen y el análisis de las pruebas pueden ayudar a extraerlas IoCs. Al final, los informes forenses pueden ayudar en las actividades posteriores al IR.

Le recomendamos que automatice el proceso forense tanto como sea posible para acelerar la respuesta y reducir la carga que recae sobre las partes interesadas en el área de IR. Además, puede añadir más análisis automatizados una vez finalizado el proceso de recopilación forense y las pruebas se hayan almacenado de forma segura para evitar la contaminación. Para obtener más información, consulte el patrón Automatice la respuesta a incidentes y la ciencia forense en el sitio web de la Guía AWS prescriptiva.

Consideraciones sobre el diseño

Para mejorar su preparación en materia de seguridad frente a IR:

-

Habilite y almacene de forma segura los registros que puedan ser necesarios durante una investigación o respuesta a incidentes.

-

Consulta en fase previa para escenarios conocidos y proporciona formas automatizadas de buscar registros. Considere utilizar Amazon Detective.

-

Prepare sus herramientas de IR mediante la ejecución de simulaciones.

-

Pruebe regularmente los procesos de copia de seguridad y recuperación para asegurarse de que se realizan correctamente.

-

Utiliza guías basadas en escenarios, empezando por posibles eventos comunes relacionados con los hallazgos de AmazonAWS. GuardDuty Para obtener información sobre cómo crear sus propios manuales de estrategias, consulte la sección de recursos del manual de estrategias de la Guía de respuesta a incidentes de seguridad. AWS

Cuenta de análisis forense

Descargo de responsabilidad

La siguiente descripción de una cuenta AWS forense solo debe ser utilizada por las organizaciones como punto de partida para desarrollar sus propias capacidades forenses, junto con la orientación de sus asesores legales.

No nos pronunciamos sobre la idoneidad de esta guía en la detección o investigación de delitos, ni sobre la capacidad de los datos o las pruebas forenses obtenidos mediante la aplicación de esta guía para ser utilizados en un tribunal de justicia. Debe evaluar de forma independiente la idoneidad de las prácticas recomendadas descritas aquí para su caso de uso.

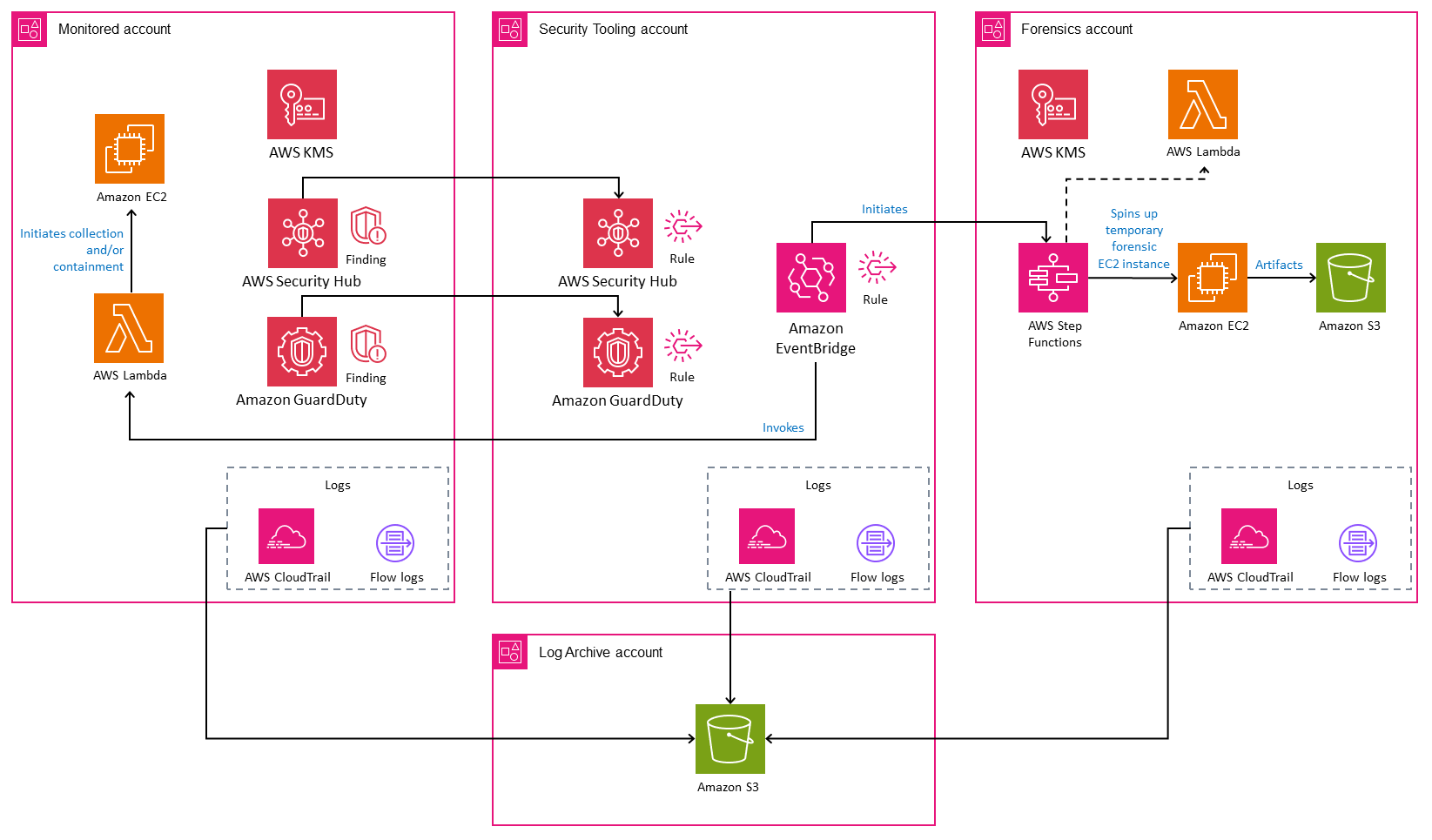

El siguiente diagrama ilustra los servicios AWS de seguridad que se pueden configurar en una cuenta forense dedicada. A modo de contexto, el diagrama muestra la cuenta Security Tooling para describir los AWS servicios que se utilizan para proporcionar detecciones o notificaciones en la cuenta Forensics.

La cuenta de análisis forense es un tipo de cuenta de herramientas de seguridad independiente y dedicada que se encuentra dentro de la unidad organizativa de seguridad. El objetivo de la cuenta de análisis forense es proporcionar una sala limpia estándar, preconfigurada y repetible para permitir que el equipo forense de una organización implemente todas las fases del proceso forense: recopilación, examen, análisis e informes. Además, en esta cuenta también se incluye el proceso de cuarentena y aislamiento de los recursos incluidos dentro del ámbito.

Contener todo el proceso forense en una cuenta independiente le permite aplicar controles de acceso adicionales a los datos forenses que se recopilan y almacenan. Se recomienda separar las cuentas de análisis forense y de herramientas de seguridad por los siguientes motivos:

-

Los recursos forenses y de seguridad pueden estar en equipos diferentes o tener permisos diferentes.

-

La cuenta Security Tooling puede tener una automatización que se centre en responder a los eventos de seguridad en el plano de AWS control, como habilitar Amazon S3 Block Public Access para los buckets de S3, mientras que la cuenta Forensics también incluye artefactos del plano de AWS datos de los que el cliente podría ser responsable, como datos específicos del sistema operativo (SO) o de la aplicación dentro de una instancia. EC2

-

Es posible que necesite implementar restricciones de acceso o suspensiones legales adicionales en función de sus requisitos organizativos o normativos.

-

El proceso de análisis forense puede requerir el análisis de códigos maliciosos, como el malware, en un entorno seguro de acuerdo con las condiciones del servicio. AWS

La cuenta de análisis forense debe incluir la automatización para acelerar la recopilación de pruebas a escala y, al mismo tiempo, minimizar la interacción humana en el proceso de recopilación forense. La automatización de los recursos de respuesta y cuarentena también se incluiría en esta cuenta para simplificar los mecanismos de seguimiento y presentación de informes.

Las capacidades forenses descritas en esta sección deberían implementarse en todas las AWS regiones disponibles, incluso si su organización no las utiliza activamente. Si no planea usar AWS regiones específicas, debe aplicar una política de control de servicios (SCP) para restringir el aprovisionamiento de AWS recursos. Además, mantener las investigaciones y el almacenamiento de los artefactos forenses en la misma región ayuda a evitar problemas con el cambiante panorama normativo de la residencia y propiedad de los datos.

En esta guía, se utiliza la cuenta Log Archive, tal y como se ha descrito anteriormente, para registrar las acciones que se llevan a cabo en el entorno AWSAPIs, incluidas las APIs que se ejecutan en la cuenta de análisis forense. Tener dichos registros puede ayudar a evitar acusaciones de mal manejo o manipulación de artefactos. Según el nivel de detalle que habilite (consulte Registrar eventos de administración y Registrar eventos de datos en la AWS CloudTrail documentación), los registros pueden incluir información sobre la cuenta utilizada para recopilar los artefactos, la hora en que se recopilaron los artefactos y las medidas adoptadas para recopilar los datos. Al almacenar artefactos en Amazon S3, también puede utilizar controles de acceso avanzados e información de registro sobre quién tenía acceso a los objetos. Un registro detallado de acciones permite a otros usuarios repetir el proceso más adelante si es necesario (siempre que los recursos incluidos en el ámbito sigan disponibles).

Consideraciones sobre el diseño

-

La automatización resulta útil cuando se producen muchos incidentes simultáneos, ya que ayuda a acelerar y ampliar la recopilación de pruebas vitales. Sin embargo, debe considerar estos beneficios cuidadosamente. Por ejemplo, en el caso de un incidente con un falso positivo, una respuesta forense totalmente automatizada podría afectar negativamente a un proceso empresarial que esté respaldado por una AWS carga de trabajo determinada. Para obtener más información, consulte las consideraciones de AWS GuardDuty diseño de AWS Security Hub y AWS Step Functions en las siguientes secciones.

-

Recomendamos que las cuentas de herramientas de seguridad y de análisis forense estén separadas, aunque los recursos forenses y de seguridad de su organización estén en el mismo equipo y cualquier miembro del equipo pueda realizar todas las funciones. Dividir las funciones en cuentas separadas reduce incluso el privilegio mínimo, ayuda a evitar la contaminación de un análisis de eventos de seguridad en curso y ayuda a reforzar la integridad de los artefactos que se recopilan.

-

Puede crear una unidad organizativa forense independiente para alojar esta cuenta si desea enfatizar aún más la separación de funciones, los privilegios mínimos y las barreras de protección restrictivas.

-

Si su organización utiliza recursos de infraestructura inmutables, la información que tiene valor forense podría perderse si un recurso se elimina automáticamente (por ejemplo, durante un evento de reducción vertical) y antes de que se detecte un incidente de seguridad. Para evitar esto, considere la posibilidad de ejecutar un proceso de recopilación forense para cada uno de estos recursos. Para reducir el volumen de datos recopilados, puede tener en cuenta factores como los entornos, la importancia empresarial de la carga de trabajo, el tipo de datos procesados, etc.

-

Considera la posibilidad de utilizar Amazon WorkSpaces para crear estaciones de trabajo limpias. Esto puede ayudar a separar las acciones de las partes interesadas durante una investigación.

Amazon GuardDuty

Amazon GuardDuty

Puede utilizar GuardDuty los resultados para iniciar el flujo de trabajo forense que captura imágenes de disco y memoria de EC2 instancias potencialmente comprometidas. Esto reduce la interacción humana y puede aumentar significativamente la velocidad de recopilación de datos forenses. Puedes integrarte GuardDuty con Amazon EventBridge para automatizar las respuestas a los nuevos GuardDuty hallazgos.

La lista de tipos de GuardDuty hallazgos va en aumento. Debe considerar qué tipos de búsqueda (por ejemplo, AmazonEC2, AmazonEKS, protección contra malware, etc.) deberían iniciar el flujo de trabajo forense.

Puede automatizar por completo la integración del proceso de contención y recopilación de datos forenses con los GuardDuty hallazgos para captar la investigación de los artefactos de disco y memoria y los EC2 casos de cuarentena. Por ejemplo, si se eliminan todas las reglas de entrada y salida de un grupo de seguridad, puede utilizar una red ACL para interrumpir la conexión existente y adjuntar una IAM política para denegar todas las solicitudes.

Consideraciones sobre el diseño

-

Según el AWS servicio, la responsabilidad compartida del cliente puede variar. Por ejemplo, la captura de datos volátiles en EC2 las instancias solo es posible en la propia instancia y puede incluir datos valiosos que puedan usarse como evidencia forense. Por el contrario, responder e investigar un hallazgo de Amazon S3 implica principalmente CloudTrail datos o registros de acceso a Amazon S3. La automatización de respuestas debe organizarse tanto en las cuentas de Security Tooling como en las cuentas de análisis forense, dependiendo de la responsabilidad compartida del cliente, el flujo general del proceso y de los artefactos capturados que deben protegerse.

-

Antes de poner en cuarentena una EC2 instancia, evalúe su impacto empresarial general y su importancia. Considere la posibilidad de establecer un proceso en el que se consulte a las partes interesadas pertinentes antes de utilizar la automatización para contener la EC2 instancia.

AWS Security Hub

AWSSecurity Hub

Además de supervisar su postura de seguridad, Security Hub admite la integración con Amazon EventBridge para automatizar la corrección de hallazgos específicos. Por ejemplo, puede definir acciones personalizadas que se pueden programar para ejecutar una función AWS Lambda o un flujo de trabajo de AWS Step Functions para implementar un proceso forense.

Las acciones personalizadas de Security Hub proporcionan un mecanismo estandarizado para que los analistas o recursos de seguridad autorizados implementen la contención y la automatización forense. Esto reduce las interacciones humanas en la contención y captura de evidencia forense. Puede añadir un punto de control manual al proceso automatizado para confirmar que realmente se requiere una recopilación forense.

Consideración del diseño

-

Security Hub se puede integrar con muchos servicios, incluidas las soluciones de AWS socios. Si su organización utiliza controles de seguridad detectivescos que no están completamente ajustados y que, en ocasiones, generan alertas de falsos positivos, la automatización total del proceso de recopilación forense resultaría en la ejecución de ese proceso innecesariamente.

Amazon EventBridge

Amazon EventBridge

Por ejemplo, puede utilizarlo EventBridge como mecanismo para iniciar un flujo de trabajo forense en Step Functions para capturar imágenes de disco y memoria en función de las detecciones de herramientas de supervisión de la seguridad, como GuardDuty. O puedes usarlo de una forma más manual: EventBridge podría detectar eventos de cambio de etiqueta CloudTrail, lo que podría iniciar el flujo de trabajo forense en Step Functions.

AWS Step Functions

AWSStep Functions

Step Functions es ideal para su uso con un proceso forense porque admite un conjunto repetible y automatizado de pasos predefinidos que se pueden verificar mediante AWS registros. Esto le ayuda a excluir cualquier implicación humana y a evitar errores en su proceso forense.

Consideraciones sobre el diseño

-

Puede iniciar un flujo de trabajo de Step Functions de forma manual o automática para capturar y analizar los datos de seguridad cuando GuardDuty Security Hub indique que existe un problema. La automatización con una interacción humana mínima o nula permite a su equipo escalar rápidamente en caso de un evento de seguridad significativo que afecte a muchos recursos.

-

Para limitar los flujos de trabajo totalmente automatizados, puede incluir pasos en el flujo de automatización para realizar alguna intervención manual. Por ejemplo, es posible que necesite que un analista de seguridad autorizado o un miembro del equipo revise los resultados de seguridad generados y determine si debe iniciar una recopilación de evidencia forense, poner en cuarentena y contener recursos afectados, o ambos.

-

Si desea iniciar una investigación forense sin un hallazgo activo creado a partir de herramientas de seguridad (como GuardDuty Security Hub), debe implementar integraciones adicionales para invocar un flujo de trabajo forense de Step Functions. Esto se puede hacer creando una EventBridge regla que busque un CloudTrail evento específico (como un evento de cambio de etiqueta) o permitiendo que un analista de seguridad o un miembro del equipo inicie un flujo de trabajo forense de Step Functions directamente desde la consola. También puede usar Step Functions para crear tickets procesables integrándolos con el sistema de tickets de su organización.

AWSLambda

Con AWSLambda

En el contexto de una investigación forense, el uso de las funciones de Lambda le ayuda a lograr resultados constantes mediante pasos repetibles, automatizados y predefinidos que se definen en el código Lambda. Cuando se ejecuta una función de Lambda, crea un registro que le ayuda a verificar que se implementó el proceso adecuado.

Consideraciones sobre el diseño

-

Las funciones de Lambda tienen un tiempo de espera de 15 minutos, mientras que un proceso forense completo para recopilar pruebas relevantes puede llevar más tiempo. Por este motivo, le recomendamos que organice su proceso forense mediante funciones de Lambda integradas en un flujo de trabajo de Step Functions. El flujo de trabajo le permite crear funciones de Lambda en el orden correcto y cada función de Lambda implementa un paso de recopilación individual.

-

Al organizar las funciones forenses de Lambda en un flujo de trabajo de Step Functions, puede ejecutar partes del procedimiento de recopilación forense en paralelo para acelerar la recopilación. Por ejemplo, puede recopilar información sobre la creación de imágenes de disco más rápido cuando hay varios volúmenes en el ámbito.

AWS KMS

AWSEl servicio de administración de claves

Como parte del proceso forense, la recopilación y la investigación de datos deben realizarse en un entorno aislado para minimizar el impacto en el negocio. La seguridad y la integridad de los datos no pueden verse comprometidas durante este proceso, y será necesario establecer un proceso para permitir el intercambio de recursos cifrados, como instantáneas y volúmenes de disco, entre la cuenta potencialmente comprometida y la cuenta de análisis forense. Para ello, su organización tendrá que asegurarse de que la política de AWS KMS recursos asociada permita leer los datos cifrados y proteger los datos volviendo a cifrarlos con una AWS KMS clave de la cuenta de Forensics.

Consideración del diseño

-

Las políticas KMS clave de una organización deberían permitir a IAM los directores forenses autorizados utilizar la clave para descifrar los datos de la cuenta de origen y volver a cifrarlos en la cuenta forense. Utilice la infraestructura como código (IaC) para administrar de forma centralizada todas las claves de su organización y garantizar que solo los directores autorizados IAM tengan el acceso adecuado y AWS KMS con los mínimos privilegios. Estos permisos deben existir en todas KMS las claves que se puedan utilizar para cifrar los recursos AWS que puedan recopilarse durante una investigación forense. Si actualizas la política de KMS claves después de un incidente de seguridad, la posterior actualización de la política de recursos de una KMS clave que esté en uso podría afectar a tu empresa. Además, los problemas de permisos pueden aumentar el tiempo medio total de respuesta (MTTR) ante un evento de seguridad.