Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Capacidad 1. Proporcionar a los desarrolladores y científicos de datos un acceso seguro a la IA generativa FMs (inferencia de modelos)

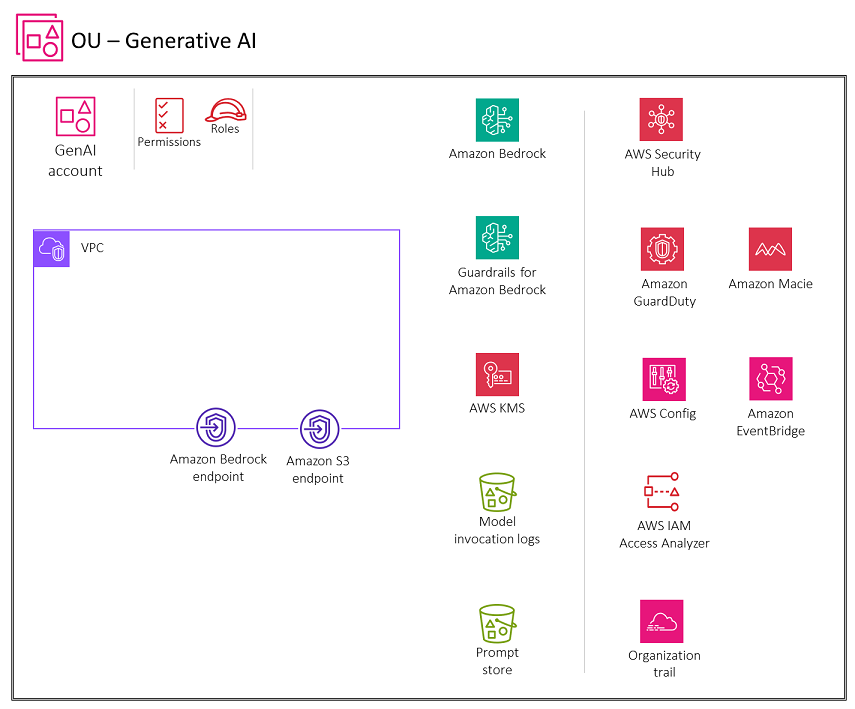

El siguiente diagrama de arquitectura ilustra los AWS servicios recomendados para la cuenta de IA generativa para esta capacidad. El objetivo de esta capacidad es dar a los usuarios acceso a los modelos básicos (FMs) para la generación de chat e imágenes.

La cuenta de IA generativa está dedicada a proteger la funcionalidad de IA generativa mediante el uso de Amazon Bedrock. Crearemos esta cuenta (y el diagrama de arquitectura) con funciones a lo largo de esta guía. La cuenta incluye servicios para almacenar las conversaciones de los usuarios y mantener un almacenamiento rápido. La cuenta también incluye servicios de seguridad para implementar barandas de seguridad y una gobernanza de seguridad centralizada. Los usuarios pueden obtener acceso federado mediante un proveedor de identidad (IdP) para acceder de forma segura a una nube privada virtual VPC () en la cuenta de Generative AI. AWS PrivateLink admite la conectividad privada desde sus servicios VPC de punto final de Amazon Bedrock. Debe crear un punto de enlace de Amazon S3 para los registros de invocación del modelo y el depósito de almacenamiento de solicitudes en Amazon S3 al que el VPC entorno está configurado para acceder. También debe crear un punto de enlace de Amazon CloudWatch Logs para los CloudWatch registros a los que el VPC entorno está configurado para acceder.

Justificación

Al conceder a los usuarios acceso a la IA FMs generativa, pueden utilizar modelos avanzados para tareas como el procesamiento del lenguaje natural, la generación de imágenes y la mejora de la eficiencia y la toma de decisiones. Este acceso fomenta la innovación dentro de una organización, ya que los empleados pueden experimentar con nuevas aplicaciones y desarrollar soluciones de vanguardia, lo que, en última instancia, mejora la productividad y proporciona ventajas competitivas. Este caso de uso corresponde al ámbito 3 de la matriz generativa de alcance de la seguridad de la IA

Al dar a los usuarios acceso a la IA generativa de Amazon Bedrock, debe tener FMs en cuenta estas consideraciones clave de seguridad:

-

Acceso seguro a la invocación del modelo, al historial de conversaciones y al almacén de mensajes

-

Cifrado de las conversaciones y almacenamiento de mensajes

-

Supervisión de posibles riesgos de seguridad, como la inyección inmediata o la divulgación de información confidencial

En la siguiente sección, se analizan estas consideraciones de seguridad y la funcionalidad generativa de la IA.

Consideraciones de seguridad

Las cargas de trabajo de IA generativa se enfrentan a riesgos únicos. Por ejemplo, los actores de las amenazas podrían crear consultas malintencionadas que generen resultados continuos, lo que provocaría un consumo excesivo de recursos, o crear mensajes que generaran respuestas de modelo inadecuadas. Además, los usuarios finales podrían hacer un uso indebido de estos sistemas de forma inadvertida al introducir información confidencial en las solicitudes. Amazon Bedrock ofrece controles de seguridad sólidos para la protección de datos, el control de acceso, la seguridad de la red, el registro y la supervisión y la validación de entrada/salida que pueden ayudar a mitigar estos riesgos. En las próximas secciones se ofrece información sobre esto. Para obtener más información sobre los riesgos asociados a las cargas de trabajo generativas de la IA, consulte las 10 OWASP principales aplicaciones basadas en modelos lingüísticos de gran tamaño

Remediaciones

Administración de identidades y accesos

No utilice IAM usuarios porque tienen credenciales de larga data, como nombres de usuario y contraseñas. En su lugar, utilice credenciales temporales al acceder. AWS Puede usar un proveedor de identidad (IdP) para que sus usuarios humanos proporcionen acceso federado a AWS las cuentas asumiendo IAM roles, que proporcionan credenciales temporales.

Para una administración de acceso centralizada, utilice AWSIAMIdentity Center. Para obtener más información sobre IAM Identity Center y varios patrones arquitectónicos, consulte la IAMsección de análisis detallado de esta guía.

Para acceder a Amazon Bedrock, debe tener un conjunto mínimo de permisos. El acceso a Amazon Bedrock FMs no se concede de forma predeterminada. Para acceder a una FM, una IAM identidad con permisos suficientes debe solicitar el acceso a través de la consola Amazon Bedrock. Para obtener información sobre cómo añadir, eliminar y controlar los permisos de acceso de los modelos, consulte el acceso a los modelos en la documentación de Amazon Bedrock.

Para proporcionar acceso seguro a Amazon Bedrock, personalice los ejemplos de políticas de Amazon Bedrock de acuerdo con sus requisitos para asegurarse de que solo se permiten los permisos necesarios.

Seguridad de la red

AWS PrivateLinkle permite conectarse a algunos AWS servicios, a los servicios alojados en otras AWS cuentas (denominados servicios de punto final) y a los servicios de socios de AWS Marketplace compatibles mediante el uso de direcciones IP privadas en suVPC. Los puntos finales de la interfaz se crean directamente dentro de VPC usted mediante interfaces de red elásticas y direcciones IP en sus VPC subredes. Este enfoque utiliza los grupos VPC de seguridad de Amazon para gestionar el acceso a los puntos finales. Úselo AWS PrivateLink para establecer una conectividad privada entre sus VPC servicios de punto final de Amazon Bedrock sin exponer su tráfico a Internet. PrivateLink le proporciona conectividad privada con el API punto de conexión de la cuenta de servicio de Amazon Bedrock, de modo que las instancias que tenga VPC no necesitan direcciones IP públicas para acceder a Amazon Bedrock.

Registro y monitoreo

Habilite el registro de invocaciones de modelos. Utilice el registro de invocación de modelos para recopilar registros de invocación, datos de entrada de modelos y datos de salida de modelos para todas las invocaciones de modelos de Amazon Bedrock de su cuenta. AWS De forma predeterminada, el registro está deshabilitado. Puede habilitar el registro de invocaciones para recopilar todos los datos de las solicitudes, los datos de respuesta, IAM la función de invocación y los metadatos asociados a todas las llamadas que se realizan en su cuenta.

importante

Usted mantiene la propiedad y el control totales de sus datos de registro de invocaciones y puede utilizar IAM políticas y cifrado para garantizar que solo el personal autorizado pueda acceder a ellos. AWSNi los proveedores de modelos tienen visibilidad ni acceso a sus datos.

Configure el registro para proporcionar los recursos de destino donde se publicarán los datos del registro. Amazon Bedrock proporciona soporte nativo para destinos como Amazon CloudWatch Logs y Amazon Simple Storage Service (Amazon S3). Le recomendamos que configure ambas fuentes para almacenar los registros de invocación de modelos.

Implemente mecanismos automatizados de detección de usos indebidos para ayudar a prevenir un posible uso indebido, incluida la inyección inmediata o la divulgación de información confidencial. Configure alertas para notificar a los administradores cuando se detecte un posible uso indebido. Esto se puede lograr mediante CloudWatchmétricas personalizadas y alarmas basadas en CloudWatchmétricas.

Supervise API las actividades de Amazon Bedrock mediante AWS CloudTrail. Considere la posibilidad de guardar y gestionar los mensajes más utilizados en un almacén de mensajes para sus usuarios finales. Le recomendamos que utilice Amazon S3 para el almacén de mensajes.

Consideración del diseño

Debe evaluar este enfoque en función de sus requisitos de conformidad y privacidad. Los registros de invocación de modelos pueden recopilar datos confidenciales como parte de la entrada y la salida del modelo, lo que puede no ser adecuado para su caso de uso y, en algunos casos, puede que no cumpla con los objetivos de cumplimiento de riesgos que se ha fijado.

Validación de entradas y salidas

Si desea implementar Guardrails for Amazon Bedrock para los usuarios que interactúan con los modelos de Amazon Bedrock, necesitará implementar su barandilla en producción e invocar la versión de la barandilla en su aplicación. Esto requeriría crear y proteger una carga de trabajo que interactúe con Amazon BedrockAPI.

Servicios recomendados AWS

nota

Los AWS servicios que se describen en esta sección y en relación con otras capacidades son específicos de los casos de uso que se analizan en estas secciones. Además, debe tener un conjunto de servicios de seguridad comunes, como AWS Security Hub, Amazon, AWS Config GuardDuty, IAM Access Analyzer y AWS CloudTrail Organization Trail en todas AWS las cuentas, para habilitar barreras de protección uniformes y proporcionar supervisión, administración y gobierno centralizados en toda la organización. Consulte la sección Implementación de servicios de seguridad comunes en todas las AWS cuentas, que aparece anteriormente en esta guía, para comprender las mejores prácticas de funcionalidad y arquitectura de estos servicios.

Amazon S3

Amazon S3: es un servicio de almacenamiento de objetos de AWS que ofrece escalabilidad, disponibilidad de datos, seguridad y rendimiento. Para conocer las mejores prácticas de seguridad recomendadas, consulte la documentación de Amazon S3, las charlas técnicas en línea y los artículos de blog más detallados.

Aloje los registros de invocación de su modelo y las indicaciones más utilizadas como un almacén de solicitudes

Utilice el control de versiones para las copias de seguridad y aplique la inmutabilidad a nivel de objeto con Amazon S3

Amazon CloudWatch

Amazon CloudWatch supervisa las aplicaciones, responde a los cambios de rendimiento, optimiza el uso de los recursos y proporciona información sobre el estado de las operaciones. Al recopilar datos de todos AWS los recursos, CloudWatch le brinda visibilidad del rendimiento de todo el sistema y le permite configurar alarmas, reaccionar automáticamente ante los cambios y obtener una visión unificada del estado operativo.

Se utiliza CloudWatch para supervisar y generar alarmas en los eventos del sistema que describen los cambios en Amazon Bedrock y Amazon S3. Configure alertas para notificar a los administradores cuando las solicitudes puedan indicar una inyección inmediata o la divulgación de información confidencial. Esto se puede lograr mediante CloudWatch métricas y alarmas personalizadas basadas en patrones de registro. Cifre los datos de registro en CloudWatch los registros con una clave administrada por el cliente que usted cree, posea y administre. Para reforzar aún más la seguridad de la red, puede crear un punto de enlace para CloudWatch los registros a los que el VPC entorno esté configurado para acceder. Puede centralizar la supervisión mediante Amazon CloudWatch Observability Access Manager en la cuenta Security OU Security Tooling. Administre los permisos de acceso a sus recursos de CloudWatch Logs utilizando el principio del privilegio mínimo.

AWS CloudTrail

AWS CloudTrailapoya la gobernanza, el cumplimiento y la auditoría de la actividad de su AWS cuenta. De este modo CloudTrail, puede registrar, supervisar de forma continua y conservar la actividad de la cuenta relacionada con las acciones en toda su AWS infraestructura.

Se utiliza CloudTrail para registrar y supervisar todas las acciones de creación, lectura, actualización y eliminación (CRUD) en Amazon Bedrock y Amazon S3. Para obtener más información, consulte Registrar las API llamadas de Amazon Bedrock mediante AWS CloudTrai l en la documentación de Amazon Bedrock y Registrar las API llamadas de Amazon S3 mediante AWS CloudTrail la documentación de Amazon S3.

CloudTrail los registros de Amazon Bedrock no incluyen información de puntualidad ni de finalización. Le recomendamos que utilice un registro de la organización que registre todos los eventos de todas las cuentas de su organización. Reenvíe todos los CloudTrail registros de la cuenta Generative AI a la cuenta Security OU Log Archive. Con los registros centralizados, puede supervisar, auditar y generar alertas sobre el acceso a objetos de Amazon S3, la actividad no autorizada por identidades, los cambios de IAM políticas y otras actividades críticas realizadas en recursos confidenciales. Para obtener más información, consulte las prácticas recomendadas de seguridad en AWS CloudTrail.

Amazon Macie

Amazon Macie es un servicio de seguridad y privacidad de datos totalmente gestionado que utiliza el aprendizaje automático y la coincidencia de patrones para descubrir y proteger sus datos confidenciales en él. AWS Debe identificar el tipo y la clasificación de los datos que procesa su carga de trabajo para garantizar que se apliquen los controles adecuados. Macie puede ayudarle a identificar los datos confidenciales en sus registros de llamadas, almacenar y modelar los registros de invocación almacenados en los depósitos de S3. Puede usar Macie para automatizar la detección, el registro y la generación de informes de datos confidenciales en Amazon S3. Puede hacerlo de dos maneras: configurando Macie para que realice el descubrimiento automatizado de datos confidenciales y creando y ejecutando tareas de descubrimiento de datos confidenciales. Para obtener más información, consulte Detección de datos confidenciales con Amazon Macie en la documentación de Macie.