Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conexión de cuadernos de Studio en una VPC a recursos externos

En el siguiente tema se proporciona información sobre cómo conectar los cuadernos de Studio de una VPC a recursos externos.

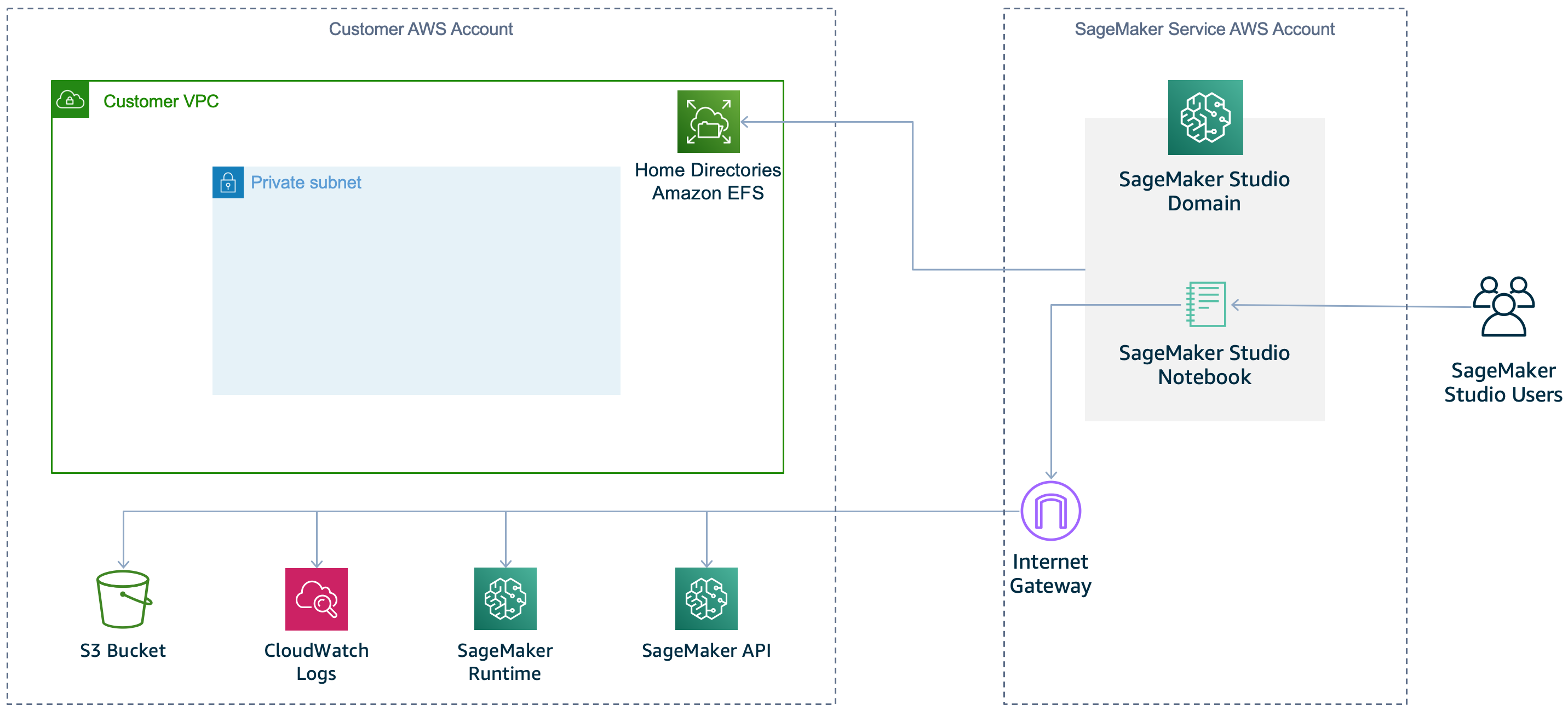

Comunicación predeterminada con Internet

De forma predeterminada, SageMaker Studio proporciona una interfaz de red que permite la comunicación con Internet a través de una VPC gestionada por SageMaker IA. El tráfico a AWS servicios, como Amazon S3 y Amazon CloudWatch, pasa por una puerta de enlace de Internet. El tráfico que accede a la SageMaker API y al tiempo de ejecución de la SageMaker IA también pasa por una pasarela de Internet. El tráfico entre el dominio y el volumen de Amazon EFS pasa por la VPC que identificó cuando se incorporó a Studio o que llamó a la API. CreateDomain En el siguiente diagrama se muestra la configuración predeterminada.

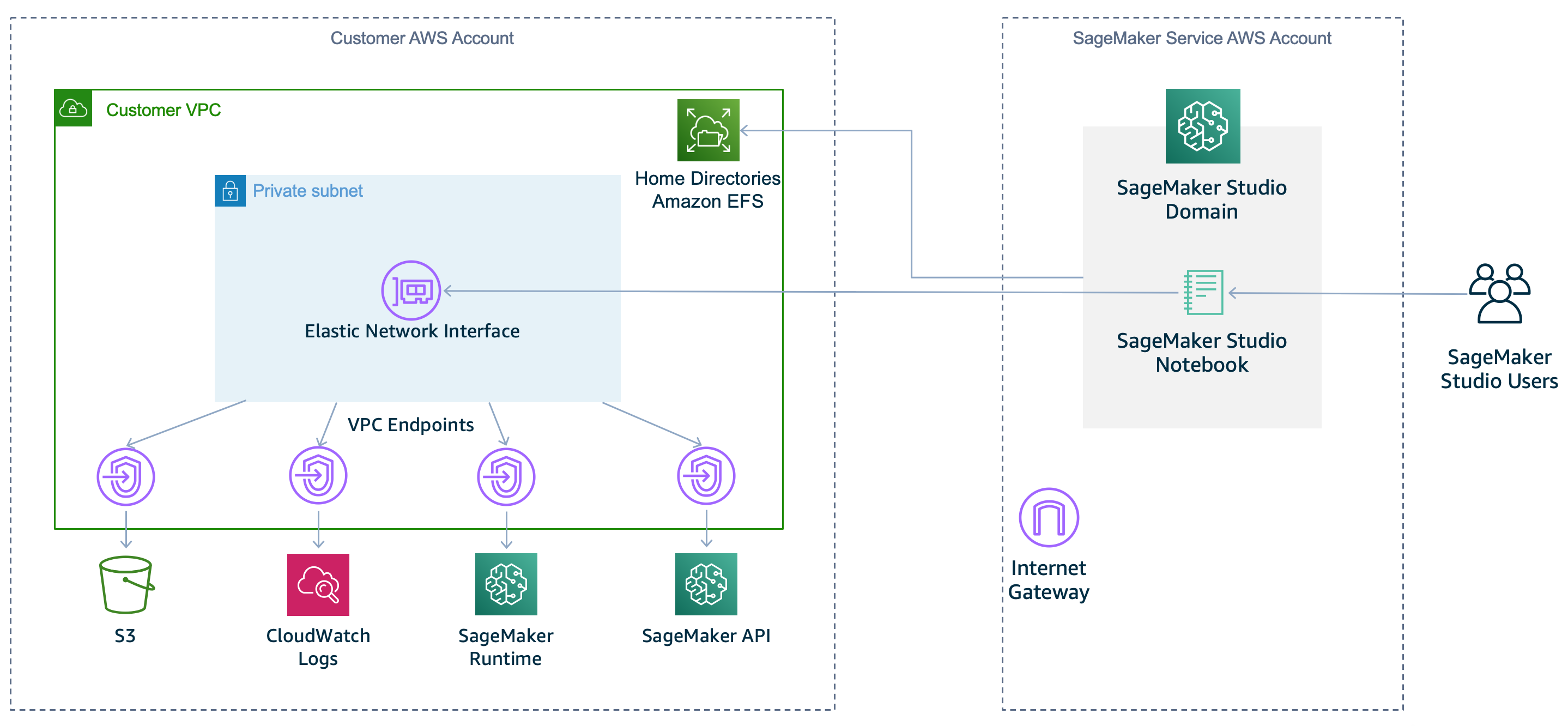

Comunicación VPC only con Internet

Para impedir que la SageMaker IA proporcione acceso a Internet a sus portátiles Studio, desactive el acceso a Internet especificando el tipo de acceso a la VPC only red. Especifica este tipo de acceso a la red cuando te conectes a Studio o llames a la CreateDomainAPI. Como resultado, no podrá ejecutar un cuaderno de Studio a menos que:

-

su VPC tiene un punto final de interfaz para la SageMaker API y el tiempo de ejecución, o una puerta de enlace NAT con acceso a Internet

-

sus grupos de seguridad permitan conexiones salientes

En el siguiente diagrama se muestra una configuración para utilizar el modo de solo VPC.

Requisitos para usar el modo VPC only

Si ha elegido VpcOnly, siga estos pasos:

-

Debe utilizar solo subredes privadas. No puede usar subredes públicas en el modo

VpcOnly. -

Asegúrese de que sus subredes tengan la cantidad necesaria de direcciones IP. La cantidad esperada de direcciones IP necesarias por usuario puede variar según el caso de uso. Se recomiendan entre 2 y 4 direcciones IP por usuario. La capacidad total de direcciones IP de un dominio de Studio es la suma de las direcciones IP disponibles para cada subred que se proporcionan al crear el dominio. Asegúrese de que el uso de direcciones IP no supere la capacidad que permite el número de subredes que ha proporcionado. Además, el uso de subredes distribuidas en muchas zonas de disponibilidad puede ayudar a mejorar la disponibilidad de las direcciones IP. Para obtener más información, consulte el tamaño de la VPC y la subred para. IPv4

nota

Solo puede configurar subredes con una VPC de tenencia predeterminada en la que su instancia se ejecute en hardware compartido. Para obtener más información sobre el atributo de arrendamiento VPCs, consulte Instancias dedicadas.

-

aviso

Al usar el modo

VpcOnly, usted es propietario parcial de la configuración de red del dominio. Se recomienda la práctica de aplicar permisos de privilegio mínimo al acceso entrante y saliente que proporcionan las reglas del grupo de seguridad. Las configuraciones de reglas de entrada excesivamente permisivas podrían permitir a los usuarios con acceso a la VPC interactuar con las aplicaciones de otros perfiles de usuario sin autenticación.Configure uno o más grupos de seguridad con reglas de entrada y salida que permitan el siguiente tráfico:

-

Tráfico NFS a través de TCP en el puerto 2049 entre el dominio y el volumen de Amazon EFS.

-

Tráfico TCP en el grupo de seguridad. Esto es necesario para la conectividad entre Jupyter Server la aplicación y el Kernel Gateway aplicaciones. Debe permitir el acceso al menos a los puertos del rango

8192-65535.

Cree un grupo de seguridad distinto para cada perfil de usuario y agregue el acceso entrante desde ese mismo grupo de seguridad. No se recomienda reutilizar un grupo de seguridad a nivel de dominio para los perfiles de usuario. Si el grupo de seguridad de dominio permite el acceso entrante a sí mismo, todas las aplicaciones del dominio tendrán acceso a todas las demás aplicaciones del dominio.

-

-

Si desea permitir el acceso a Internet, debe usar una puerta de enlace NAT con acceso a Internet, por ejemplo, a través de una puerta de enlace de Internet.

-

Para eliminar el acceso a Internet, cree puntos finales de VPC de interfaz (AWS PrivateLink) para permitir que Studio acceda a los siguientes servicios con los nombres de servicio correspondientes. También debe asociar los grupos de seguridad de la VPC a estos puntos de conexión.

-

SageMaker API:

com.amazonaws.region.sagemaker.api -

SageMaker Tiempo de ejecución de IA:

com.amazonaws.. Esto es necesario para ejecutar los cuadernos de Studio y para entrenar y alojar modelos.region.sagemaker.runtime -

Amazon S3:

com.amazonaws..region.s3 -

Para usar SageMaker Projects:

com.amazonaws..region.servicecatalog -

Cualquier otro AWS servicio que necesite.

Si utiliza el SDK de SageMaker Python

para ejecutar tareas de formación remota, también debe crear los siguientes puntos de enlace de Amazon VPC. -

AWS Security Token Service:

com.amazonaws.region.sts -

Amazon CloudWatch:.

com.amazonaws.Esto es necesario para permitir que el SDK de SageMaker Python obtenga el estado del trabajo de formación remota desde Amazon CloudWatch.region.logs

-

nota

Para un cliente que trabaja en modo VPC, los firewalls de la empresa pueden provocar problemas de conexión con SageMaker Studio o entre y JupyterServer . KernelGateway Realiza las siguientes comprobaciones si te encuentras con alguno de estos problemas al usar SageMaker Studio desde un firewall.

-

Compruebe que la URL de Studio esté en la lista de permitidas de su red.

-

Compruebe que las conexiones de websocket no estén bloqueadas. Jupyter usa websocket internamente. Si la KernelGateway aplicación lo está InService, es JupyterServer posible que no pueda conectarse al KernelGateway. También debería ver este problema al abrir la terminal del sistema.