Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Creación de un servidor en una nube privada virtual (VPC)

Puede alojar el punto final de su servidor dentro de una nube privada virtual (VPC) para utilizarla para transferir datos hacia y desde un bucket de Amazon S3 o un sistema de EFS archivos de Amazon sin tener que recurrir a la Internet pública.

nota

Después del 19 de mayo de 2021, no podrás crear un servidor con EndpointType=VPC_ENDPOINT tu AWS cuenta si tu cuenta no lo ha hecho antes del 19 de mayo de 2021. Si ya creó servidores EndpointType=VPC_ENDPOINT en su AWS cuenta el 21 de febrero de 2021 o antes, no se verá afectado. Después de esta fecha, use EndpointType=VPC. Para obtener más información, consulte Interrumpir el uso de _ VPC ENDPOINT.

Si utilizas Amazon Virtual Private Cloud (AmazonVPC) para alojar tus AWS recursos, puedes establecer una conexión privada entre tú VPC y un servidor. Luego, puede usar este servidor para transferir datos a través de su cliente hacia y desde su bucket de Amazon S3 sin usar una dirección IP pública ni requerir una puerta de enlace de Internet.

Con AmazonVPC, puede lanzar AWS recursos en una red virtual personalizada. Puede usar VPC a para controlar la configuración de su red, como el rango de direcciones IP, las subredes, las tablas de enrutamiento y las puertas de enlace de red. Para obtener más informaciónVPCs, consulta ¿Qué es AmazonVPC? en la Guía del VPC usuario de Amazon.

En las siguientes secciones, encontrarás instrucciones sobre cómo crear un servidor y conectarlo VPC a él. A modo de resumen, puede hacerlo de la siguiente manera:

-

Configure un servidor mediante un VPC punto final.

-

Conéctese a su servidor mediante un cliente que esté dentro de usted VPC a través del VPC punto final. De este modo, podrá transferir los datos almacenados en su bucket de Amazon S3 a través de su cliente mediante AWS Transfer Family. Puede realizar esta transferencia aunque la red esté desconectada de la Internet pública.

-

Además, si opta por hacer que el punto de conexión de su servidor esté orientado a Internet, puede asociar las direcciones IP elásticas a su punto de conexión. De este modo, los clientes ajenos a tu servidor se VPC conectarán a tu servidor. Puede usar grupos VPC de seguridad para controlar el acceso a los usuarios autenticados cuyas solicitudes se originan únicamente en las direcciones permitidas.

Temas

- Cree un punto final de servidor al que solo se pueda acceder desde su VPC

- Creación de un punto de conexión a Internet para el servidor

- Cambie el tipo de punto de conexión para su servidor

- Interrumpir el uso de _ VPC ENDPOINT

- Actualizar el tipo AWS Transfer Family de punto final del servidor de VPC _ ENDPOINT a VPC

Cree un punto final de servidor al que solo se pueda acceder desde su VPC

En el siguiente procedimiento, creará un punto final de servidor al que solo puedan acceder los recursos de su servidorVPC.

Para crear un punto final de servidor dentro de un VPC

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

En el panel de navegación, seleccione Servidores y, a continuación, elija Crear servidor.

-

En Elegir protocolos, seleccione uno o más protocolos y, a continuación, elija Siguiente. Para obtener más información sobre protocolos, consulte Paso 2: Crea un SFTP servidor habilitado.

-

En Elegir un proveedor de identidades, elija Servicio gestionado para almacenar las identidades y claves de los usuarios y AWS Transfer Family, a continuación, elija Siguiente.

nota

En este procedimiento se utiliza la opción de administración por el servicio. Si elige Personalizado, proporciona un punto de enlace de Amazon API Gateway y un rol AWS Identity and Access Management (IAM) para acceder al punto de enlace. Así puede integrar su servicio de directorio para la autenticación y autorización de sus usuarios. Para obtener más información acerca del uso de proveedores de identidad personalizados, consulte Uso de proveedores de identidad personalizados.

-

En Elegir punto de conexión, haga lo siguiente:

nota

FTPy FTPS los servidores de Transfer Family funcionan a través del puerto 21 (canal de control) y el rango de puertos 8192-8200 (canal de datos).

-

En el tipo de punto final, elija el tipo de punto final VPChospedado para alojar el punto final de su servidor.

-

En Access, seleccione Interno para que solo los clientes que utilicen las direcciones IP privadas del punto de conexión puedan acceder a su punto de conexión.

nota

Para obtener más información sobre la opción de conexión a Internet, consulte Creación de un punto de conexión a Internet para el servidor. Un servidor creado solo VPC para acceso interno no admite nombres de host personalizados.

-

Para VPC, elige un VPC ID existente o selecciona Crear un VPC para crear uno nuevoVPC.

-

En la sección Zonas de disponibilidad, elija hasta tres zonas de disponibilidad y subredes asociadas.

-

En la sección Grupos de seguridad, elija un ID de grupo de seguridad existente IDs o bien elija Crear un grupo de seguridad para crear un grupo de seguridad nuevo. Para obtener más información sobre los grupos de seguridad, consulte Grupos de seguridad para usted VPC en la Guía del usuario de Amazon Virtual Private Cloud. Para crear un grupo de seguridad, consulte Creación de un grupo de seguridad en la Guía del usuario de Amazon Virtual Private Cloud.

nota

Incluye VPC automáticamente un grupo de seguridad predeterminado. Si no especifica un grupo o grupos de seguridad distinto al lanzar el servidor, se asociará el grupo de seguridad predeterminado a su servidor.

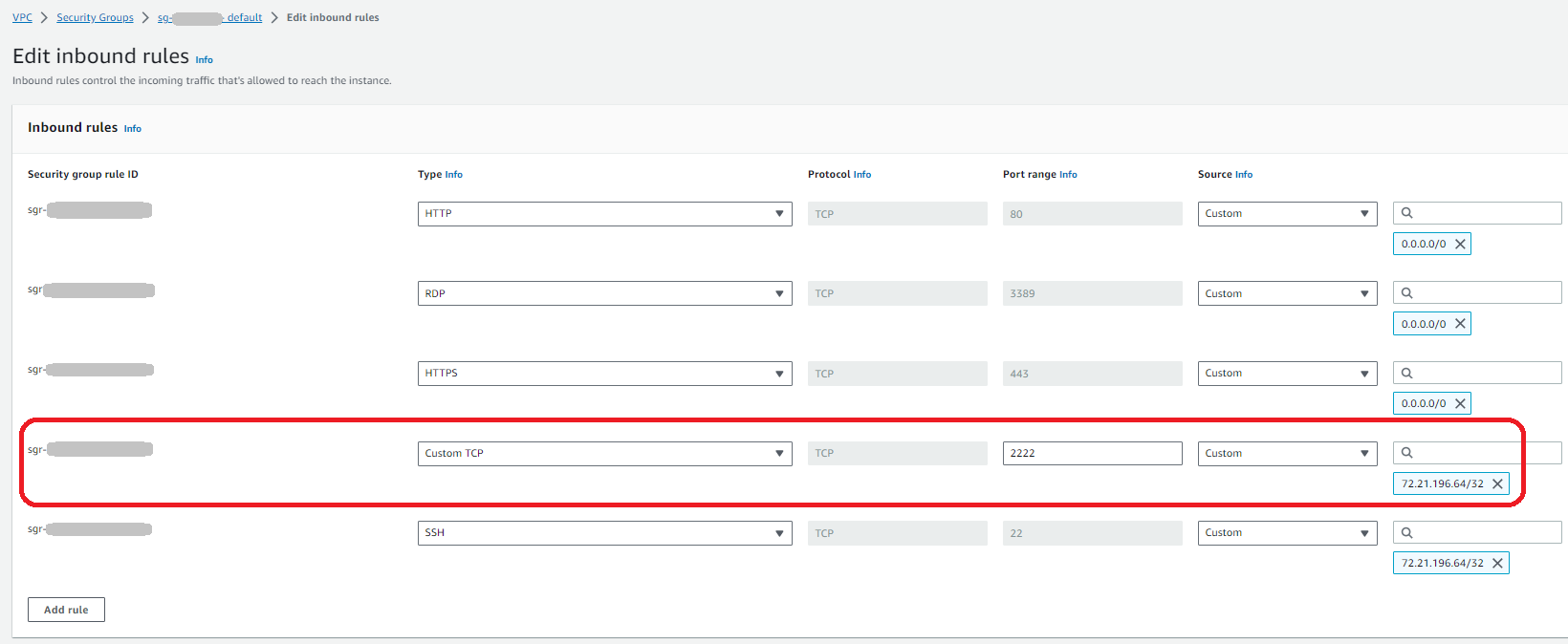

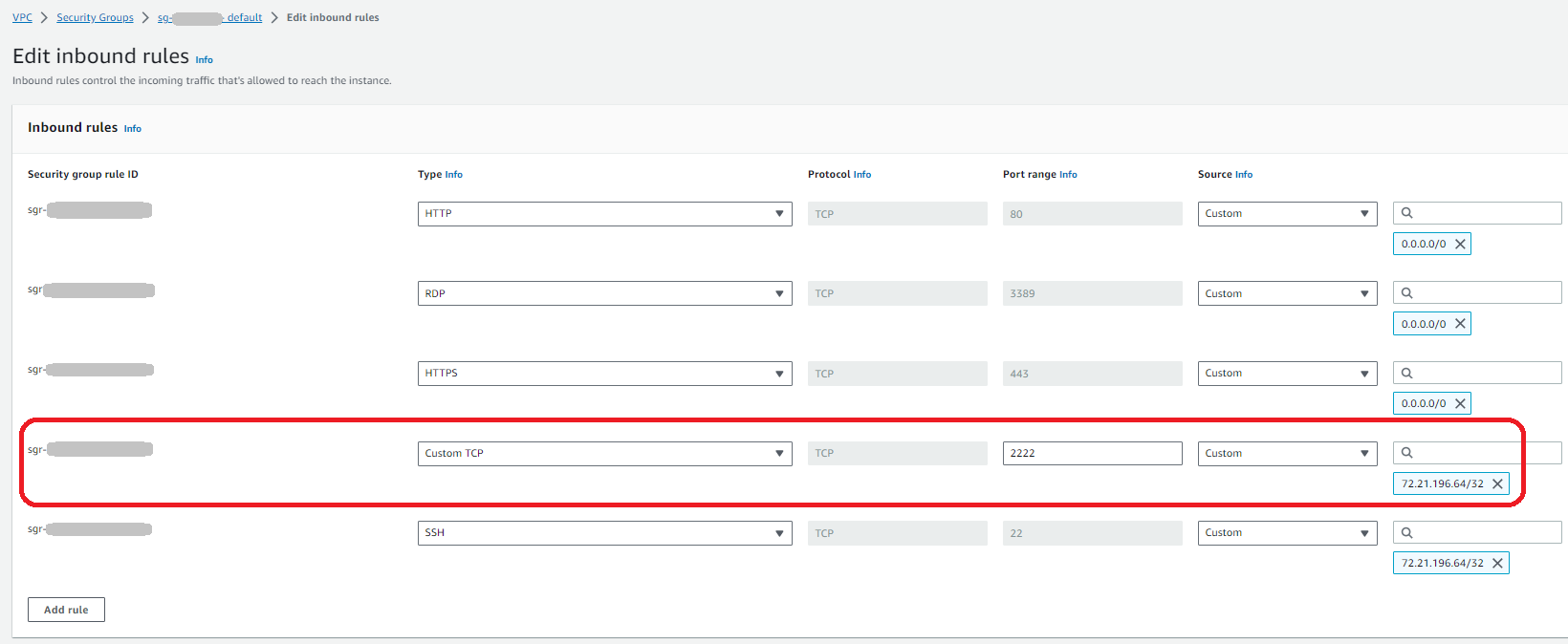

En cuanto a las reglas de entrada del grupo de seguridad, puede configurar el SSH tráfico para que utilice los puertos 22, 2222 o ambos. El puerto 22 está configurado de forma predeterminada. Para usar el puerto 2222, debe agregar una regla de entrada a su grupo de seguridad. Para el tipo, elija Personalizado yTCP, a continuación, introduzca

2222el rango de puertos y, para el origen, introduzca el mismo CIDR rango que tiene para la regla del SSH puerto 22.

-

(Opcional) En FIPSHabilitado, seleccione la casilla de verificación Punto de conexión FIPS habilitado para asegurarse de que el punto final cumpla con las normas federales de procesamiento de información (FIPS).

nota

FIPS-Los puntos finales habilitados solo están disponibles en las regiones de Norteamérica AWS . Para obtener una lista de las regiones disponibles, consulte los puntos de conexión y cuotas de AWS Transfer Family en Referencia general de AWS. Para obtener más informaciónFIPS, consulte la Norma Federal de Procesamiento de Información (FIPS) 140-2.

-

Elija Next (Siguiente).

-

-

En Configurar detalles adicionales, haga lo siguiente:

-

Para el CloudWatch registro, elige una de las siguientes opciones para permitir que Amazon CloudWatch registre la actividad de tus usuarios:

-

Crea un nuevo rol para permitir que Transfer Family lo cree automáticamente, siempre y cuando tengas los permisos adecuados para crear un nuevo rol. IAM El IAM rol que se crea se llama

AWSTransferLoggingAccess. -

Elija un rol existente para elegir uno existente IAM de su cuenta. En Rol de registro, elija el rol. Este IAM rol debe incluir una política de confianza con el servicio establecido en

transfer.amazonaws.com.rproxy.goskope.com.Para obtener más información sobre el CloudWatch registro, consulteConfigura el rol de CloudWatch registro.

nota

-

No puede ver la actividad del usuario final en CloudWatch si no especifica una función de registro.

-

Si no desea configurar un rol de CloudWatch registro, seleccione Elegir un rol existente, pero no seleccione un rol de registro.

-

-

Para ver las opciones de algoritmos criptográficos, elija una política de seguridad que contenga los algoritmos criptográficos habilitados para su uso en el servidor.

nota

De forma predeterminada, la política de

TransferSecurityPolicy-2020-06seguridad se adjunta a su servidor a menos que elija una diferente.Para obtener más información sobre las políticas de seguridad, consulte Políticas de seguridad para AWS Transfer Family.

-

(Opcional) En el caso de la clave de host del servidor RSAED25519, introduce una clave ECDSA privada o una que se utilizará para identificar el servidor cuando los clientes se conecten a élSFTP.

nota

Esta sección es solo para migrar usuarios desde un servidor existente SFTP habilitado.

-

(Opcional) En el caso de las etiquetas, en Clave y valor, introduzca una o más etiquetas como pares de valores clave y, a continuación, seleccione Añadir etiqueta.

-

Elija Next (Siguiente).

-

-

En Revisar y crear, revise sus opciones. Si:

-

Si desea editar alguno de ellos, seleccione Editar junto al paso.

nota

Deberás revisar cada paso después del paso que decidiste editar.

-

Si no hay cambios, seleccione Crear servidor para crear su servidor. Así llegará a la página Servers (Servidores), mostrada a continuación, donde ya aparece el nuevo servidor.

-

Pueden transcurrir algunos minutos antes de que el estado del nuevo servidor cambie a Online. En ese momento, el servidor ya puede realizar operaciones con archivos para los usuarios.

Creación de un punto de conexión a Internet para el servidor

En el siguiente procedimiento, se crea un punto de conexión de servidor. Solo pueden acceder a este punto final a través de Internet los clientes cuyas direcciones IP de origen estén permitidas en su grupo VPC de seguridad predeterminado. Además, al usar direcciones IP elásticas para que su punto de conexión esté conectado a Internet, sus clientes pueden usar la dirección IP elástica para permitir el acceso a su punto de conexión en sus firewalls.

nota

Solo SFTP y se FTPS puede usar en un punto final VPC hospedado con conexión a Internet.

Creación de un punto de conexión de interfaz

-

Abra la AWS Transfer Family consola en. https://console.aws.amazon.com/transfer/

-

En el panel de navegación, seleccione Servidores y, a continuación, elija Crear servidor.

-

En Elegir protocolos, seleccione uno o más protocolos y, a continuación, elija Siguiente. Para obtener más información sobre protocolos, consulte Paso 2: Crea un SFTP servidor habilitado.

-

En Elegir un proveedor de identidades, elija Servicio gestionado para almacenar las identidades y claves de los usuarios y AWS Transfer Family, a continuación, elija Siguiente.

nota

En este procedimiento se utiliza la opción de administración por el servicio. Si elige Personalizado, proporciona un punto de enlace de Amazon API Gateway y un rol AWS Identity and Access Management (IAM) para acceder al punto de enlace. Así puede integrar su servicio de directorio para la autenticación y autorización de sus usuarios. Para obtener más información acerca del uso de proveedores de identidad personalizados, consulte Uso de proveedores de identidad personalizados.

-

En Elegir punto de conexión, haga lo siguiente:

-

En el tipo de punto final, elija el tipo de punto final VPChospedado para alojar el punto final de su servidor.

-

En Access, elija Internet Facing para que los clientes puedan acceder a su punto de conexión a través de Internet.

nota

Si elige Internet Facing, puede elegir una dirección IP elástica existente en cada subred o subredes. O bien, puede ir a la VPC consola (https://console.aws.amazon.com/vpc/

) para asignar una o más direcciones IP elásticas nuevas. Estas direcciones pueden ser de su propiedad AWS o de usted. No puede asociar direcciones IP elásticas que ya estén en uso con su punto de conexión. -

(Opcional) En Nombre de host personalizado, elija una de las siguientes opciones:

nota

Los clientes AWS GovCloud (US) necesitan conectarse directamente a través de la dirección IP elástica o crear un registro de nombre de host en Commercial Route 53 que apunte a su EIP dirección. Para obtener más información sobre el uso de Route 53 GovCloud para los puntos de conexión, consulte Configuración de Amazon Route 53 con sus AWS GovCloud (US) recursos en la Guía del AWS GovCloud (US) usuario.

-

DNSAlias de Amazon Route 53: si el nombre de host que desea usar está registrado en Route 53. A continuación puede escribir el nombre de host.

-

Otro DNS: si el nombre de host que desea usar está registrado en otro DNS proveedor. A continuación puede escribir el nombre de host.

-

Ninguno: para usar el punto de conexión del servidor y no usar un nombre de host personalizado. El nombre de host del servidor tiene la forma

server-id.server.transfer.region.amazonaws.com.rproxy.goskope.comnota

Para los clientes de AWS GovCloud (US), al seleccionar Ninguno, no se crea un nombre de host en este formato.

Para obtener más información sobre el uso de nombres de host personalizados, consulte Uso de nombres de host personalizados.

-

-

Para VPC, elija un VPC ID existente o elija Crear un VPC para crear uno nuevoVPC.

-

En la sección Zonas de disponibilidad, elija hasta tres zonas de disponibilidad y subredes asociadas. En el IPv4caso de las direcciones, elija una dirección IP elástica para cada subred. Esta es la dirección IP que sus clientes pueden usar para permitir el acceso a su punto de conexión en sus firewalls.

-

En la sección Grupos de seguridad, elija un ID de grupo de seguridad existente IDs o bien elija Crear un grupo de seguridad para crear un grupo de seguridad nuevo. Para obtener más información sobre los grupos de seguridad, consulte Grupos de seguridad para usted VPC en la Guía del usuario de Amazon Virtual Private Cloud. Para crear un grupo de seguridad, consulte Creación de un grupo de seguridad en la Guía del usuario de Amazon Virtual Private Cloud.

nota

Incluye VPC automáticamente un grupo de seguridad predeterminado. Si no especifica un grupo o grupos de seguridad distinto al lanzar el servidor, se asociará el grupo de seguridad predeterminado a su servidor.

En cuanto a las reglas de entrada del grupo de seguridad, puede configurar el SSH tráfico para que utilice los puertos 22, 2222 o ambos. El puerto 22 está configurado de forma predeterminada. Para usar el puerto 2222, debe agregar una regla de entrada a su grupo de seguridad. Para el tipo, elija Personalizado yTCP, a continuación, introduzca

2222el rango de puertos y, para el origen, introduzca el mismo CIDR rango que tiene para la regla del SSH puerto 22.

-

(Opcional) En FIPSHabilitado, seleccione la casilla de verificación Punto de conexión FIPS habilitado para asegurarse de que el punto final cumpla con las normas federales de procesamiento de información (FIPS).

nota

FIPS-Los puntos finales habilitados solo están disponibles en las regiones de Norteamérica AWS . Para obtener una lista de las regiones disponibles, consulte los puntos de conexión y cuotas de AWS Transfer Family en Referencia general de AWS. Para obtener más informaciónFIPS, consulte la Norma Federal de Procesamiento de Información (FIPS) 140-2.

-

Elija Next (Siguiente).

-

-

En Configurar detalles adicionales, haga lo siguiente:

-

Para el CloudWatch registro, elige una de las siguientes opciones para permitir que Amazon CloudWatch registre la actividad de tus usuarios:

-

Crea un nuevo rol para permitir que Transfer Family lo cree automáticamente, siempre y cuando tengas los permisos adecuados para crear un nuevo rol. IAM El IAM rol que se crea se llama

AWSTransferLoggingAccess. -

Elija un rol existente para elegir uno existente IAM de su cuenta. En Rol de registro, elija el rol. Este IAM rol debe incluir una política de confianza con el servicio establecido en

transfer.amazonaws.com.rproxy.goskope.com.Para obtener más información sobre el CloudWatch registro, consulteConfigura el rol de CloudWatch registro.

nota

-

No puede ver la actividad del usuario final en CloudWatch si no especifica una función de registro.

-

Si no desea configurar un rol de CloudWatch registro, seleccione Elegir un rol existente, pero no seleccione un rol de registro.

-

-

Para ver las opciones de algoritmos criptográficos, elija una política de seguridad que contenga los algoritmos criptográficos habilitados para su uso en el servidor.

nota

De forma predeterminada, la política de

TransferSecurityPolicy-2020-06seguridad se adjunta a su servidor a menos que elija una diferente.Para obtener más información sobre las políticas de seguridad, consulte Políticas de seguridad para AWS Transfer Family.

-

(Opcional) En el caso de la clave de host del servidor RSAED25519, introduce una clave ECDSA privada o una que se utilizará para identificar el servidor cuando los clientes se conecten a élSFTP.

nota

Esta sección es solo para migrar usuarios desde un servidor existente SFTP habilitado.

-

(Opcional) En el caso de las etiquetas, en Clave y valor, introduzca una o más etiquetas como pares de valores clave y, a continuación, seleccione Añadir etiqueta.

-

Elija Next (Siguiente).

-

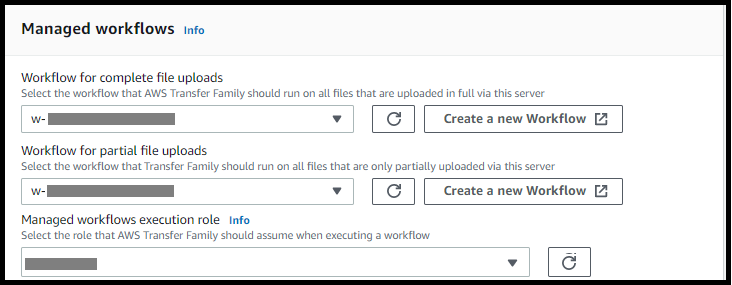

(Opcional) Para los flujos de trabajo gestionados, elija el flujo de trabajo IDs (y el rol correspondiente) que Transfer Family debe asumir al ejecutar el flujo de trabajo. Puede elegir un flujo de trabajo para ejecutarlo tras una carga completa y otro para ejecutarlo tras una carga parcial. Para obtener más información sobre el procesamiento de los archivos mediante flujos de trabajo administrados, consulte AWS Transfer Family flujos de trabajo gestionados.

-

-

En Revisar y crear, revise sus opciones. Si:

-

Si desea editar alguno de ellos, seleccione Editar junto al paso.

nota

Deberás revisar cada paso después del paso que decidiste editar.

-

Si no hay cambios, seleccione Crear servidor para crear su servidor. Así llegará a la página Servers (Servidores), mostrada a continuación, donde ya aparece el nuevo servidor.

-

Puede elegir el ID del servidor para ver la configuración detallada del servidor que acaba de crear. Una vez rellenada la columna IPv4Dirección pública, las direcciones IP elásticas que proporcionó se asociarán correctamente al punto final del servidor.

nota

Cuando el servidor de a VPC está en línea, solo se pueden modificar las subredes y solo a través de UpdateServerAPI. Debe detener el servidor para añadir o cambiar las direcciones IP elásticas del punto de conexión del servidor.

Cambie el tipo de punto de conexión para su servidor

Si tiene un servidor existente al que se puede acceder a través de Internet (es decir, tiene un tipo de punto final público), puede cambiar su punto final por un VPC punto final.

nota

Si tiene un servidor existente en una VPC pantalla comoVPC_ENDPOINT, le recomendamos que lo modifique por el nuevo tipo de VPC punto final. Con este nuevo tipo de punto final, ya no necesita usar un Network Load Balancer (NLB) para asociar direcciones IP elásticas al punto final de su servidor. Además, puede usar grupos de VPC seguridad para restringir el acceso al punto final de su servidor. Sin embargo, puede seguir utilizando el tipo de VPC_ENDPOINT punto de conexión según sea necesario.

En el siguiente procedimiento, se asume que tiene un servidor que utiliza el tipo de punto de conexión público actual o el VPC_ENDPOINT tipo anterior.

Cambio del tipo de punto de conexión para su servidor

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

En el panel de navegación, seleccione Servers (Servidores).

-

Seleccione la casilla de verificación del servidor para el que desee cambiar el tipo de punto de conexión.

importante

Debe detener el servidor para poder cambiar el punto de conexión.

-

En Acciones, seleccione Detener.

-

En el cuadro de diálogo de confirmación que aparece, seleccione Detener para confirmar que desea detener el servidor.

nota

Antes de continuar con el siguiente paso, en Detalles del punto de conexión, espere a que el estado del servidor cambie a Desconectado; esto puede tardar un par de minutos. Puede que tenga que elegir Actualizar en la página de Servidores para ver el cambio de estado.

No podrá realizar ningún cambio hasta que el servidor esté desconectado.

-

En detalles de punto de conexión, elija Editar.

-

En Editar la configuración del punto de conexión, haga lo siguiente:

-

En Editar el tipo de punto final, seleccione VPCAlojado.

-

En Acceso, elija una de las siguientes opciones:

-

Interno para que solo los clientes que utilicen las direcciones IP privadas del punto de conexión puedan acceder a su punto de conexión.

-

Con conexión a Internet para que los clientes puedan acceder a su punto de conexión a través de la Internet pública.

nota

Si elige Internet Facing, puede elegir una dirección IP elástica existente en cada subred o subredes. O bien, puede ir a la VPC consola (https://console.aws.amazon.com/vpc/

) para asignar una o más direcciones IP elásticas nuevas. Estas direcciones pueden ser de su propiedad AWS o de usted. No puede asociar direcciones IP elásticas que ya estén en uso con su punto de conexión.

-

-

(Opcional solo para el acceso a Internet) Para un nombre de host personalizado, elija una de las siguientes opciones:

-

DNSAlias de Amazon Route 53: si el nombre de host que desea usar está registrado en Route 53. A continuación puede escribir el nombre de host.

-

Otro DNS: si el nombre de host que desea usar está registrado en otro DNS proveedor. A continuación puede escribir el nombre de host.

-

Ninguno: para usar el punto de conexión del servidor y no usar un nombre de host personalizado. El nombre de host del servidor tiene la forma

serverId.server.transfer.regionId.amazonaws.com.rproxy.goskope.comPara obtener más información sobre el uso de nombres de host personalizados, consulte Uso de nombres de host personalizados.

-

-

Para VPC, elija un VPC ID existente o elija Crear un VPC para crear uno nuevoVPC.

-

En la sección Zonas de disponibilidad, seleccione hasta tres zonas de disponibilidad y las subredes asociadas. Si elige la opción Orientada a Internet, elija también una dirección IP elástica para cada subred.

nota

Si desea un máximo de tres zonas de disponibilidad, pero no hay suficientes disponibles, créelas en la VPC consola (https://console.aws.amazon.com/vpc/

). Si modifica las subredes o las direcciones IP elásticas, el servidor tarda unos minutos en actualizarse. No puede guardar los cambios hasta que se complete la actualización del servidor.

-

Seleccione Guardar.

-

-

En Acciones, seleccione Iniciar y espere a que el estado del servidor cambie a En línea; esto puede tardar un par de minutos.

nota

Si ha cambiado un tipo de punto final público por un tipo de VPC punto final, observe que el tipo de punto final de su servidor ha cambiado a VPC.

El grupo de seguridad predeterminado se debe adjuntar al punto de conexión. Para cambiar o añadir grupos de seguridad adicionales, consulte Creación de grupos de seguridad.

Interrumpir el uso de _ VPC ENDPOINT

AWS Transfer Family va a dejar de poder crear servidores con cuentas EndpointType=VPC_ENDPOINT nuevas AWS . A partir del 19 de mayo de 2021, AWS las cuentas que no posean AWS Transfer Family servidores con un tipo de terminal no VPC_ENDPOINT podrán crear servidores nuevos con EndpointType=VPC_ENDPOINT ellos. Si ya posee servidores que utilizan el tipo de VPC_ENDPOINT punto de conexión, le recomendamos que comience a EndpointType=VPC utilizarlos lo antes posible. Para obtener más información, consulta Actualizar el tipo de punto final del AWS Transfer Family servidor de VPC _ ENDPOINT a VPC

Lanzamos el nuevo tipo de VPC punto de conexión a principios de 2020. Para obtener más información, consulte AWS Transfer Family las direcciones IP elásticas y grupos de VPC seguridad SFTP compatibles

Este tipo de punto de conexión es funcionalmente equivalente al tipo de punto de conexión anterior (VPC_ENDPOINT). Puede adjuntar direcciones IP elásticas directamente al punto de conexión para que esté orientado a Internet y utilizar grupos de seguridad para filtrar la IP de origen. Para obtener más información, consulta la lista de direcciones IP permitidas para proteger tu entrada de blog AWS Transfer Family para SFTP servidores

También puede alojar este punto final en un VPC entorno compartido. Para obtener más información, consulte AWS Transfer Family Ahora es compatible con VPC entornos de servicios compartidos

AdemásSFTP, puede usar el VPC EndpointType para habilitar FTPS yFTP. No tenemos previsto añadir estas funciones ni FTPS FTP soporte aEndpointType=VPC_ENDPOINT. También hemos eliminado este tipo de terminal como opción de la AWS Transfer Family consola.

Puede cambiar el tipo de punto final de su servidor mediante la consola Transfer Family AWS CLI,API,SDKs, o AWS CloudFormation. Para cambiar el tipo de punto de conexión de su servidor, consulte Actualizar el tipo AWS Transfer Family de punto final del servidor de VPC _ ENDPOINT a VPC.

Si tiene alguna duda, póngase en contacto con AWS Support nuestro equipo de AWS cuentas.

nota

No tenemos previsto añadir estas funciones FTPS ni este FTP soporte a EndpointType = VPC _ENDPOINT. Ya no lo ofrecemos como opción en la AWS Transfer Family consola.

Si tienes más preguntas, puedes ponerte en contacto con nosotros AWS Support o con tu equipo de cuentas.