Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Trabajar con usuarios de servicios administrados

Puede añadir usuarios EFS gestionados por Amazon S3 o Amazon Service a su servidor, en función de la configuración del dominio del servidor. Para obtener más información, consulte Configurar un punto SFTP finalFTPS, o un FTP servidor.

Para añadir un usuario gestionado por el servicio mediante programación, consulte el ejemplo de. CreateUserAPI

nota

Para los usuarios gestionados por el servicio, hay un límite de 2000 entradas de directorio lógico. Para obtener información sobre el uso de directorios lógicos, consulte. Uso de directorios lógicos para simplificar las estructuras de directorios de Transfer Family

Temas

Añadir usuarios administrados por el servicio Amazon S3

nota

Si desea configurar un depósito de Amazon S3 multicuenta, siga los pasos que se mencionan en este artículo del Knowledge Center: ¿Cómo configuro mi AWS Transfer Family servidor para que utilice un depósito de Amazon Simple Storage Service que está en otra AWS cuenta?

Cómo añadir un usuario administrado por el servicio Amazon S3 a su servidor

-

Abra la AWS Transfer Family consola en y https://console.aws.amazon.com/transfer/

, a continuación, seleccione Servidores en el panel de navegación. -

En la página Servidores, seleccione la casilla de verificación situada junto al servidor al que desee añadir el usuario.

-

Seleccione Agregar usuario.

-

En la sección Configuración de usuario, en Nombre de usuario, introduzca el nombre de usuario. Este nombre de usuario debe tener un mínimo de 3 y un máximo de 100 caracteres. El nombre de usuario puede contener los siguientes caracteres: a-z, A-Z, 0-9, guion bajo (_), guion (-), punto (.) y arroba (@). El nombre de usuario no puede comenzar por un guion (-), un punto (.), ni una arroba (@).

-

En Access, elija el IAM rol que creó anteriormente y que proporciona acceso a su bucket de Amazon S3.

Creó este IAM rol mediante el procedimiento descrito enCrea un IAM rol y una política. Esa IAM función incluye una IAM política que proporciona acceso a su bucket de Amazon S3. También incluye una relación de confianza con el AWS Transfer Family servicio, definida en otra IAM política. Si necesita un control de acceso detallado para sus usuarios, consulte la entrada del blog Mejore el control de acceso a los datos con Amazon AWS Transfer Family S3

. -

(Opcional) En Política, seleccione una de las siguientes opciones:

-

Ninguna

-

Políticas existentes

-

Seleccione una política de IAM: le permite elegir una política de sesión existente. Elija Ver para ver un JSON objeto que contiene los detalles de la política.

-

Generar automáticamente una política basada en la carpeta de inicio: genera una política de sesión para usted. Seleccione Ver para ver un JSON objeto que contiene los detalles de la política.

nota

Si elige Generar automáticamente una política basada en la carpeta principal, no seleccione Restringido para este usuario.

Para obtener más información sobre las políticas de sesiones, consulte Crea un IAM rol y una política. Para obtener más información sobre la creación de una política de sesión, consulte Creación de una política de sesión para un bucket de Amazon S3.

-

-

En el directorio principal, elija el bucket de Amazon S3 para almacenar los datos que se van a transferir AWS Transfer Family. Especifique la ruta al directorio

homeal que llega el usuario cuando inicia sesión con su cliente.Si deja este parámetro en blanco, se usará el directorio

rootdel bucket de su Amazon S3. En este caso, asegúrese de que su IAM función proporciona acceso a esterootdirectorio.nota

Le recomendamos que elija una ruta de directorio que contenga el nombre de usuario correspondiente, pues le permitirá usar con eficacia una política de sesión. La política de sesión limita el acceso de cada usuario a su directorio

homeen el bucket de Amazon S3. -

(Opcional) En Restringido, seleccione la casilla de verificación para que los usuarios no puedan acceder a nada que esté fuera de esa carpeta y no puedan ver el nombre de la carpeta o el bucket de Amazon S3.

nota

Asignar al usuario un directorio de inicio y restringirlo a ese directorio de inicio debería ser suficiente para bloquear el acceso del usuario a la carpeta designada. Si necesita aplicar más controles, utilice una política de sesión.

Si selecciona Restringido para este usuario, no podrá seleccionar la política de generación automática basada en la carpeta de inicio, ya que la carpeta de inicio no es un valor definido para los usuarios restringidos.

-

Para clave SSH pública, introduzca la parte de SSH clave pública del par de SSH claves.

El servicio validará la clave antes de permitirle añadir un nuevo usuario.

nota

Para obtener instrucciones sobre cómo generar un SSH key pair, consulteGenere SSH claves para los usuarios gestionados por el servicio.

-

(Opcional) En Clave y Valor, escriba una o varias etiquetas como pares clave-valor y seleccione Agregar etiqueta.

-

Seleccione Add (Añadir) para agregar el nuevo usuario al servidor que haya elegido.

El nuevo usuario aparecerá en la sección Usuarios de la página Detalles del servidor.

Próximos pasos: para el siguiente paso, continúe con Transferencia de archivos a través de un punto de conexión mediante un cliente.

Añadir usuarios gestionados por Amazon EFS Service

Amazon EFS utiliza el modelo de permisos de archivos de la Interfaz de Sistema Operativo Portátil (POSIX) para representar la propiedad de los archivos.

-

Para obtener más información sobre la propiedad de los EFS archivos de Amazon, consulta la propiedad de los EFSarchivos de Amazon.

-

Para obtener más información sobre la configuración de directorios para sus EFS usuarios, consulteConfigurar EFS usuarios de Amazon para Transfer Family.

Para añadir un usuario EFS gestionado por Amazon Service a tu servidor

-

Abre la AWS Transfer Family consola en y https://console.aws.amazon.com/transfer/

, a continuación, selecciona Servidores en el panel de navegación. -

En la página Servidores, selecciona el EFS servidor de Amazon al que quieres añadir un usuario.

-

Seleccione Añadir usuario para mostrar la página Añadir usuario.

-

En la sección Configuración de usuario, aplique los siguientes ajustes.

-

El Nombre de usuario, debe tener un mínimo de 3 y un máximo de 100 caracteres. El nombre de usuario puede contener los siguientes caracteres: a-z, A-Z, 0-9, guion bajo (_), guion (-), punto (.) y arroba (@). El nombre de usuario no puede comenzar por un guion (-), un punto (.), ni una arroba (@).

-

Para el Identificador de usuario y el Identificador de grupo, tenga en cuenta lo siguiente:

-

Para el primer usuario que cree, le recomendamos que introduzca un valor de

0tanto para el Identificador de grupo como para el Identificador de usuario. Esto otorga al usuario privilegios de administrador para AmazonEFS. -

Para usuarios adicionales, introduce el seudónimo y el identificador de grupo del POSIX usuario. Se IDs utilizan para todas las operaciones de Amazon Elastic File System realizadas por el usuario.

-

Para el Identificador de usuario y el Identificador de grupo, no utilice ceros a la izquierda. Por ejemplo,

12345es aceptable, pero012345no lo es.

-

-

(Opcional) Para el grupo secundario IDs, introduzca uno o más POSIX grupos adicionales IDs para cada usuario, separados por comas.

-

En Access, elija el IAM rol que:

-

Otorga al usuario acceso únicamente a los EFS recursos de Amazon (sistemas de archivos) a los que desea que accedan.

-

Define qué operaciones del sistema de archivos puede y no puede realizar el usuario.

Le recomendamos que utilice el IAM rol para la selección del sistema de EFS archivos de Amazon con acceso al montaje y permisos de lectura/escritura. Por ejemplo, la combinación de las dos políticas AWS gestionadas siguientes, si bien es bastante permisiva, otorga los permisos necesarios al usuario:

-

AmazonElasticFileSystemClientFullAccess

-

AWSTransferConsoleFullAccess

Para obtener más información, consulte la publicación del blog de Soporte de AWS Transfer Family para Amazon Elastic File System

. -

-

Para el Directorio de inicio, haga lo siguiente:

-

Elige el sistema de EFS archivos de Amazon que deseas usar para almacenar los datos que deseas transferir AWS Transfer Family.

-

Decida si desea establecer el directorio de inicio como Restringido. Si se establece el directorio de inicio en Restringido, se producen los siguientes efectos:

-

EFSLos usuarios de Amazon no pueden acceder a ningún archivo o directorio fuera de esa carpeta.

-

EFSLos usuarios de Amazon no pueden ver el nombre del sistema de EFS archivos de Amazon (fs-xxxxxxx).

nota

Al seleccionar la opción Restringido, los enlaces simbólicos no se resuelven para EFS los usuarios de Amazon.

-

-

(Opcional) Introduzca la ruta al directorio de inicio en el que desea que estén los usuarios cuando inicien sesión con su cliente.

Si no especificas un directorio principal, se utilizará el directorio raíz de tu sistema de EFS archivos de Amazon. En este caso, asegúrate de que tu IAM función proporciona acceso a este directorio raíz.

-

-

-

Para clave SSH pública, introduzca la parte de SSH clave pública del par de SSH claves.

El servicio validará la clave antes de permitirle añadir un nuevo usuario.

nota

Para obtener instrucciones sobre cómo generar un SSH key pair, consulteGenere SSH claves para los usuarios gestionados por el servicio.

-

(Opcional) Introduzca cualquier etiqueta para el usuario. En Clave y Valor, escriba una o varias etiquetas como pares clave-valor y seleccione Agregar etiqueta.

-

Seleccione Add (Añadir) para agregar el nuevo usuario al servidor que haya elegido.

El nuevo usuario aparecerá en la sección Usuarios de la página Detalles del servidor.

Problemas que pueden surgir al acceder por primera vez SFTP a su servidor Transfer Family:

-

Si ejecutas el comando

sftpy no aparece el mensaje, es posible que aparezca el siguiente mensaje:Couldn't canonicalize: Permission deniedNeed cwdEn este caso, debe aumentar los permisos de política del rol de usuario. Puedes añadir una política AWS gestionada, como

AmazonElasticFileSystemClientFullAccess. -

Si escribes

pwden lasftplínea de comandos para ver el directorio principal del usuario, es posible que veas el siguiente mensaje, dondeUSER-HOME-DIRECTORYes el directorio principal del SFTP usuario:remote readdir("/USER-HOME-DIRECTORY"): No such file or directoryEn este caso, debería poder navegar hasta el directorio de inicio (

cd ..) y crear el directorio de inicio del usuario (mkdir).username

Próximos pasos: para el siguiente paso, continúe con Transferencia de archivos a través de un punto de conexión mediante un cliente.

Administración de usuarios administrados por servicios

En esta sección, encontrará información sobre cómo ver una lista de usuarios, cómo editar los detalles de los usuarios y cómo añadir una clave SSH pública.

Cómo encontrar una lista de sus usuarios

-

Abre la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

Seleccione Servidores en el panel de navegación para mostrar la página Servidores.

-

Elija el identificador en la columna ID de servidor para ver la página Detalles del servidor.

-

En Usuarios, consulte una lista de usuarios.

Visualización o edición de los detalles del usuario

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

Seleccione Servidores en el panel de navegación para mostrar la página Servidores.

-

Elija el identificador en la columna ID de servidor para ver la página Detalles del servidor.

-

En Usuarios, elija un nombre de usuario para ver la página de Detalles del usuario.

Puede cambiar las propiedades del usuario en esta página seleccionando Editar.

-

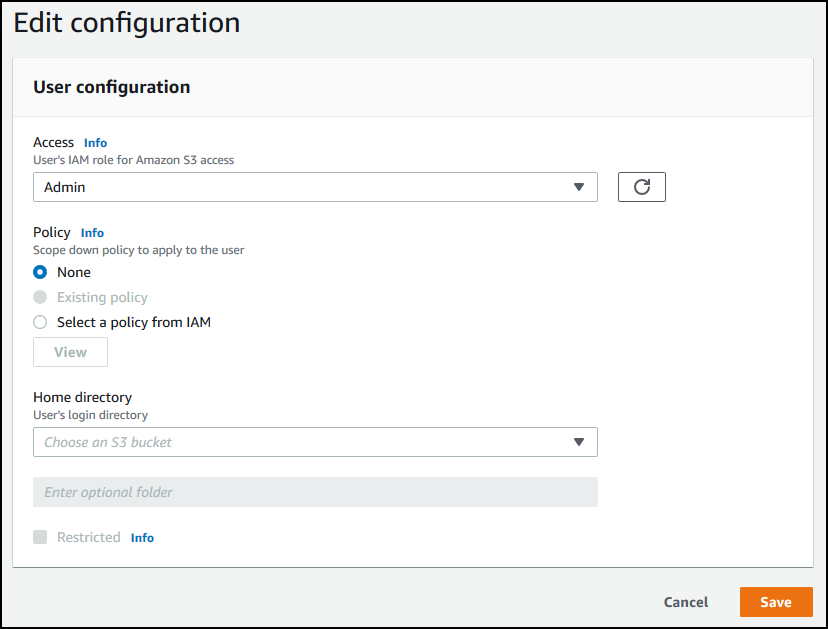

En la página de Detalles del usuario, seleccione Editar junto a Configuración del usuario.

-

En la página Editar configuración, en Access, elija el IAM rol que creó anteriormente y que proporciona acceso a su bucket de Amazon S3.

Creó este IAM rol mediante el procedimiento descrito enCrea un IAM rol y una política. Esa IAM función incluye una IAM política que proporciona acceso a su bucket de Amazon S3. También incluye una relación de confianza con el AWS Transfer Family servicio, definida en otra IAM política.

-

(Opcional) Para la política, seleccione una de las siguientes opciones:

-

Ninguna

-

Políticas existentes

-

Seleccione una política IAM para elegir una política existente. Seleccione Ver para ver un JSON objeto que contiene los detalles de la política.

Para obtener más información sobre las políticas de sesiones, consulte Crea un IAM rol y una política. Para obtener más información sobre la creación de una política de sesión, consulte Creación de una política de sesión para un bucket de Amazon S3.

-

-

En el directorio principal, elija el bucket de Amazon S3 para almacenar los datos que se van a transferir AWS Transfer Family. Especifique la ruta al directorio

homeal que llega el usuario cuando inicia sesión con su cliente.Si deja este parámetro en blanco, se usará el directorio

rootdel bucket de su Amazon S3. En este caso, asegúrese de que su IAM función proporciona acceso a esterootdirectorio.nota

Le recomendamos que elija una ruta de directorio que contenga el nombre de usuario correspondiente, pues le permitirá usar con eficacia una política de sesión. La política de sesión limita el acceso de cada usuario a su directorio

homeen el bucket de Amazon S3. -

(Opcional) En Restringido, seleccione la casilla de verificación para que los usuarios no puedan acceder a nada que esté fuera de esa carpeta y no puedan ver el nombre de la carpeta o el bucket de Amazon S3.

nota

Al asignar al usuario un directorio de inicio y restringirlo a ese directorio de inicio, esto debería ser suficiente para bloquear el acceso del usuario a la carpeta designada. Utilice una política de sesión cuando necesite aplicar más controles.

-

Seleccione Save (Guardar) para guardar los cambios.

Cómo eliminar un usuario

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

Seleccione Servidores en el panel de navegación para mostrar la página Servidores.

-

Elija el identificador en la columna ID de servidor para ver la página Detalles del servidor.

-

En Usuarios, elija un nombre de usuario para ver la página de Detalles del usuario.

-

En la página de Detalles del usuario, seleccione Eliminar a la derecha del nombre de usuario.

-

En la ventana de diálogo de confirmación que aparece, escriba la palabra

delete, y luego seleccione Eliminar para confirmar que desea eliminar al usuario.

El usuario se elimina de la lista de usuarios.

Para añadir una clave SSH pública para un usuario

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

En el panel de navegación, seleccione Servers (Servidores).

-

Elija el identificador en la columna ID de servidor para ver la página Detalles del servidor.

-

En Usuarios, elija un nombre de usuario para ver la página de Detalles del usuario.

-

Seleccione Añadir clave SSH pública para añadir una nueva clave SSH pública a un usuario.

nota

SSHlas claves solo las utilizan los servidores que están habilitados para el Protocolo de transferencia de archivos Secure Shell (SSHSFTP). Para obtener información sobre cómo generar un SSH key pair, consulteGenere SSH claves para los usuarios gestionados por el servicio.

-

Para clave SSH pública, introduzca la parte de clave SSH pública del par de SSH claves.

El servicio validará la clave antes de permitirle añadir un nuevo usuario. El formato de la SSH clave es

ssh-rsa. Para generar un SSH key pair, consulteGenere SSH claves para los usuarios gestionados por el servicio.string -

Elija Agregar clave.

Para eliminar una clave SSH pública de un usuario

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

. -

En el panel de navegación, seleccione Servers (Servidores).

-

Elija el identificador en la columna ID de servidor para ver la página Detalles del servidor.

-

En Usuarios, elija un nombre de usuario para ver la página de Detalles del usuario.

-

Para eliminar una clave pública, active la casilla de verificación de su SSH clave y elija Eliminar.