Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWS Client VPN reglas de autorización

Las reglas de autorización actúan como reglas de firewall que conceden acceso a redes. Al agregar reglas de autorización, debe conceder a los clientes específicos acceso a la red especificada. Debe tener una regla de autorización para cada red a la que desea conceder acceso. Puede agregar reglas de autorización a un punto de enlace de Client VPN a través de la consola y la AWS CLI.

nota

Client VPN utiliza la coincidencia de prefijos más larga al evaluar las reglas de autorización. Consulte el tema sobre solución de problemas Solución de problemas AWS Client VPN: las reglas de autorización para los grupos de Active Directory no funcionan según lo esperado y Prioridad de la ruta en la Guía del usuario de Amazon VPC para obtener más información.

Puntos clave para entender las reglas de autorización

En los siguientes puntos se explican algunos de los comportamientos de las reglas de autorización:

-

Para permitir el acceso a una red de destino, debe agregarse explícitamente una regla de autorización. El comportamiento predeterminado es denegar el acceso.

-

No puede agregar una regla de autorización para restringir el acceso a una red de destino.

-

El CIDR

0.0.0.0/0se gestiona como un caso especial. Se procesa en último lugar, independientemente del orden en que se crearon las reglas de autorización. -

El CIDR

0.0.0.0/0puede considerarse como "cualquier destino" o "cualquier destino no definido por otras reglas de autorización". -

La coincidencia del prefijo más largo es la regla que tiene prioridad.

Temas

Escenarios de ejemplo para las reglas de autorización de Client VPN

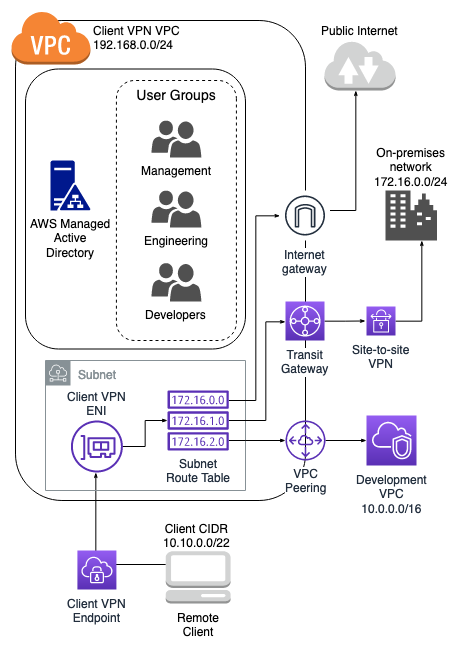

En esta sección se describe cómo funcionan las reglas de autorización para AWS Client VPN. Incluye puntos clave para entender las reglas de autorización, una arquitectura de ejemplo y la explicación de escenarios de ejemplo que se asignan a la arquitectura de ejemplo.

Escenarios

En el siguiente diagrama se muestra la arquitectura de ejemplo que se utiliza para los escenarios de ejemplo que se encuentran en esta sección.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administración a la VPC de Client VPN |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportamiento resultante

-

El grupo de ingeniería puede acceder solo a

172.16.0.0/24. -

El grupo de desarrollo puede acceder solo a

10.0.0.0/16. -

El grupo de administradores puede acceder solo a

192.168.0.0/24. -

El punto de conexión de Client VPN descarta el resto del tráfico.

nota

En este escenario, ningún grupo de usuarios tiene acceso al Internet público.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

Comportamiento resultante

-

El grupo de ingeniería puede acceder solo a

172.16.0.0/24. -

El grupo de desarrollo puede acceder solo a

10.0.0.0/16. -

El grupo de administradores puede acceder al Internet público y a

192.168.0.0/24, pero no puede acceder a172.16.0.0/24ni10.0.0/16.

nota

En este escenario, como no hay reglas que hagan referencia a 192.168.0.0/24, el acceso a esa red también lo proporciona la regla 0.0.0.0/0.

Una regla que contenga 0.0.0.0/0 siempre se evalúa en último lugar, independientemente del orden en que se crearon las reglas. Por ello, hay que tener en cuenta que las reglas evaluadas antes que 0.0.0.0/0 desempeñan un rol en la determinación de las redes a las que 0.0.0.0/0 concede acceso.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administradores a un único host en la VPC de desarrollo |

S-xxxxx16 |

False |

10.0.2.119/32 |

Comportamiento resultante

-

El grupo de ingeniería puede acceder solo a

172.16.0.0/24. -

El grupo de desarrollo puede acceder a

10.0.0.0/16, excepto al host individual10.0.2.119/32. -

El grupo de administradores puede acceder al Internet público,

192.168.0.0/24y a un host individual (10.0.2.119/32) en la VPC de desarrollo, pero no tiene acceso a172.16.0.0/24ni a ninguno de los restantes hosts de la VPC de desarrollo.

nota

Aquí se ve cómo una regla con un prefijo IP más largo tiene prioridad sobre una regla con un prefijo IP más corto. Si desea que el grupo de desarrollo tenga acceso a 10.0.2.119/32, es necesario agregar una regla adicional que conceda acceso a 10.0.2.119/32 al equipo de desarrollo.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administradores a un único host en la VPC de desarrollo |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Proporcionar acceso al grupo de ingeniería a una subred más pequeña en las instalaciones |

S-xxxxx14 |

False |

172.16.0.128/25 |

Comportamiento resultante

-

El grupo de desarrollo puede acceder a

10.0.0.0/16, excepto al host individual10.0.2.119/32. -

El grupo de administradores puede acceder al Internet público,

192.168.0.0/24y a un host individual (10.0.2.119/32) en la red10.0.0.0/16, pero no tiene acceso a172.16.0.0/24ni a ninguno de los restantes hosts de la red10.0.0.0/16. -

El grupo de ingeniería tiene acceso a

172.16.0.0/24, incluida la subred más específica172.16.0.128/25.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administradores a un único host en la VPC de desarrollo |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Proporcionar acceso al grupo de ingeniería a una subred más pequeña en las instalaciones |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

Proporcionar acceso al grupo de ingeniería a cualquier destino |

S-xxxxx14 |

False |

0.0.0.0/0 |

Comportamiento resultante

-

El grupo de desarrollo puede acceder a

10.0.0.0/16, excepto al host individual10.0.2.119/32. -

El grupo de administradores puede acceder al Internet público,

192.168.0.0/24y a un host individual (10.0.2.119/32) en la red10.0.0.0/16, pero no tiene acceso a172.16.0.0/24ni a ninguno de los restantes hosts de la red10.0.0.0/16. -

El grupo de ingeniería puede acceder al Internet público,

192.168.0.0/24y172.16.0.0/24, incluida la subred más específica172.16.0.128/25.

nota

Observe que tanto el grupo de ingenieros como el de administradores ahora pueden acceder a 192.168.0.0/24. Esto se debe a que ambos grupos tienen acceso a 0.0.0.0/0 (cualquier destino) y no hay otras reglas que hagan referencia a 192.168.0.0/24.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administradores a un único host en la VPC de desarrollo |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Proporcionar acceso al grupo de ingeniería a una subred en la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

Proporcionar acceso al grupo de ingeniería a cualquier destino |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administración a la VPC de Client VPN |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportamiento resultante

-

El grupo de desarrollo puede acceder a

10.0.0.0/16, excepto al host individual10.0.2.119/32. -

El grupo de administradores puede acceder al Internet público,

192.168.0.0/24y a un host individual (10.0.2.119/32) en la red10.0.0.0/16, pero no tiene acceso a172.16.0.0/24ni a ninguno de los restantes hosts de la red10.0.0.0/16. -

El grupo de ingeniería puede acceder al Internet público,

172.16.0.0/24y172.16.0.128/25.

nota

Observe cómo al agregar la regla para que el grupo de administradores acceda a 192.168.0.0/24, el grupo de desarrollo deja de tener acceso a esa red de destino.

| Descripción de la regla | ID de grupo | Permitir el acceso a todos los usuarios | CIDR de destino |

|---|---|---|---|

|

Proporcionar acceso al grupo de ingeniería a la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Proporcionar acceso al grupo de desarrollo a la VPC de desarrollo |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Proporcionar acceso al grupo de administradores a cualquier destino |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administradores a un único host en la VPC de desarrollo |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Proporcionar acceso al grupo de ingeniería a una subred en la red en las instalaciones |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

Proporcionar acceso al grupo de ingeniería a todas las redes |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Proporcionar acceso al grupo de administración a la VPC de Client VPN |

S-xxxxx16 |

False |

192.168.0.0/24 |

|

Proporcionar acceso a todos los grupos |

N/A |

True |

0.0.0.0/0 |

Comportamiento resultante

-

El grupo de desarrollo puede acceder a

10.0.0.0/16, excepto al host individual10.0.2.119/32. -

El grupo de administradores puede acceder al Internet público,

192.168.0.0/24y a un host individual (10.0.2.119/32) en la red10.0.0.0/16, pero no tiene acceso a172.16.0.0/24ni a ninguno de los restantes hosts de la red10.0.0.0/16. -

El grupo de ingeniería puede acceder al Internet público,

172.16.0.0/24y172.16.0.128/25. -

Cualquier otro grupo de usuarios, por ejemplo, el "grupo de administradores", puede acceder al Internet público, pero no a otras redes de destino definidas en las demás reglas.