Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Credential Guard pour les instances Windows

Le système AWS Nitro prend en charge Credential Guard pour les instances Windows Amazon Elastic Compute Cloud EC2 (Amazon). Credential Guard est une fonctionnalité de sécurité basée sur la virtualisation de Windows (VBS) qui permet de créer des environnements isolés pour protéger les actifs de sécurité, tels que les informations d'identification des utilisateurs Windows et l'application de l'intégrité du code, au-delà des protections du noyau Windows. Lorsque vous exécutez des instances EC2 Windows, Credential Guard utilise le système AWS Nitro pour empêcher l'extraction des informations de connexion Windows de la mémoire du système d'exploitation.

Table des matières

Prérequis

Votre instance Windows doit répondre aux conditions préalables suivantes pour utiliser Credential Guard.

- Images de machines Amazon (AMIs)

-

AMIIl doit être préconfiguré pour activer Nitro TPM et UEFI Secure Boot. Pour plus d'informations sur la prise en chargeAMIs, consultezExigences relatives à l'utilisation de Nitro TPM avec des instances Amazon EC2.

- Intégrité de la mémoire

-

L'intégrité de la mémoire, également connue sous le nom d'intégrité du code protégée par l'hyperviseur (HVCI) ou intégrité du code renforcée par l'hyperviseur, n'est pas prise en charge. Avant d’activer Credential Guard, vous devez vous assurer que cette fonctionnalité est désactivée. Pour de plus amples informations, veuillez consulter Désactiver l'intégrité de la mémoire.

- Types d’instances

-

Les types d'instances suivants prennent en charge Credential Guard, quelle que soit leur taille

C5C5dC5n, sauf indication contraire :C6iC6id,C6in,C7i,C7i-flex,M5,M5d,,M5dn,M5n,M5zn,M6i,M6id,,M6idn,M6in,M7i,M7i-flex,R5,R5b,,R5d,R5dn,R5n,R6i,R6id,,R6idn,R6inR7iR7iz,T3.Note

-

Bien que Nitro TPM ait certains types d'instances obligatoires en commun, le type d'instance doit être l'un des types d'instance précédents pour prendre en charge Credential Guard.

-

Credential Guard n'est pas pris en charge pour :

-

Instances en métal nu.

-

Les types d'instances suivants :

C7i.48xlargeM7i.48xlarge, etR7i.48xlarge.

-

Pour plus d'informations sur les types d'instances, consultez le guide des types d'EC2instances Amazon.

-

Lancer une instance prise en charge

Vous pouvez utiliser la EC2 console Amazon ou AWS Command Line Interface (AWS CLI) pour lancer une instance compatible avec Credential Guard. Vous aurez besoin d'un AMI identifiant compatible pour lancer votre instance, unique pour chaque instance Région AWS.

Astuce

Vous pouvez utiliser le lien suivant pour découvrir et lancer des instances compatibles avec Amazon fournies AMIs dans la EC2 console Amazon :

Désactiver l'intégrité de la mémoire

Vous pouvez utiliser l’éditeur de stratégie de groupe local pour désactiver l’intégrité de la mémoire dans les scénarios pris en charge. Les instructions suivantes peuvent être appliquées pour chaque paramètre de configuration dans le cadre de la protection de l'intégrité du code basée sur la virtualisation :

-

Activé sans verrouillage : modifiez le paramètre sur Désactivé pour désactiver l’intégrité de la mémoire.

-

Activé par UEFI verrouillage — L'intégrité de la mémoire a été activée par UEFI verrouillage. L'intégrité de la mémoire ne peut pas être désactivée une fois qu'elle a été activée par UEFI verrouillage. Nous vous recommandons de créer une nouvelle instance en désactivant l’intégrité de la mémoire et de résilier l’instance non prise en charge si elle n’est pas utilisée.

Pour désactiver l’intégrité de la mémoire à l’aide de l’éditeur de stratégie de groupe local

-

Connectez-vous à votre instance en tant que compte utilisateur doté de privilèges d'administrateur à l'aide du protocole Remote Desktop (RDP). Pour de plus amples informations, veuillez consulter Connexion à votre instance Windows à l'aide d'un RDP client.

-

Ouvrez le menu Démarrer et recherchez

cmdpour lancer une invite de commande. -

Exécutez la commande suivante pour ouvrir l’éditeur de stratégie de groupe local :

gpedit.msc -

Dans l’éditeur de stratégie de groupe locale, choisissez Configuration de l’ordinateur, Modèles d’administration, Système, Device Guard.

-

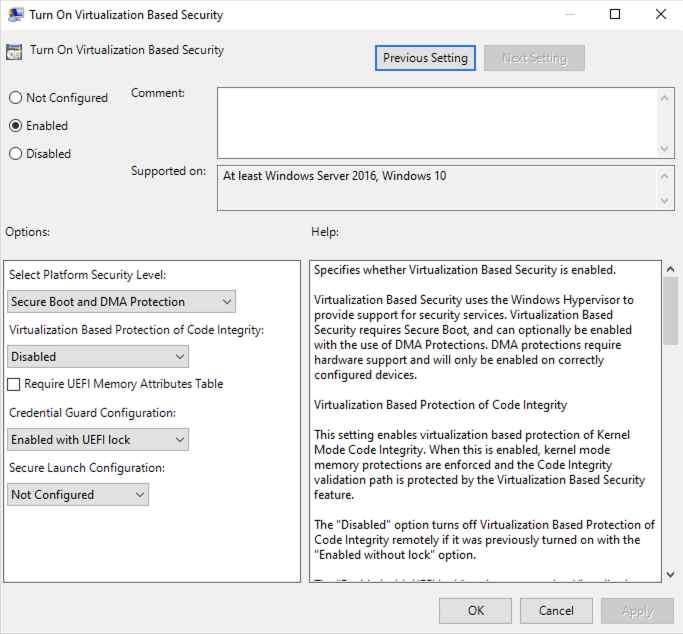

Sélectionnez Activer la sécurité basée sur la virtualisation, puis sélectionnez Modifier le paramètre de stratégie.

-

Ouvrez la liste déroulante des paramètres de la protection de l’intégrité du code basée sur la virtualisation, choisissez Désactivé, puis sélectionnez Appliquer.

-

Redémarrez l’instance pour appliquer les modifications.

Activez Credential Guard

Après avoir lancé une instance Windows avec un type d'instance compatible AMI et confirmé que l'intégrité de la mémoire est désactivée, vous pouvez activer Credential Guard.

Important

Des privilèges d’administrateur sont nécessaires pour exécuter les étapes suivantes afin d’activer Credential Guard.

Pour activer Credential Guard

-

Connectez-vous à votre instance en tant que compte utilisateur doté de privilèges d'administrateur à l'aide du protocole Remote Desktop (RDP). Pour de plus amples informations, veuillez consulter Connexion à votre instance Windows à l'aide d'un RDP client.

-

Ouvrez le menu Démarrer et recherchez

cmdpour lancer une invite de commande. -

Exécutez la commande suivante pour ouvrir l’éditeur de stratégie de groupe local :

gpedit.msc -

Dans l’éditeur de stratégie de groupe locale, choisissez Configuration de l’ordinateur, Modèles d’administration, Système, Device Guard.

-

Sélectionnez Activer la sécurité basée sur la virtualisation, puis sélectionnez Modifier le paramètre de stratégie.

-

Choisissez Activé dans le menu Activer la sécurité basée sur la virtualisation.

-

Pour Sélectionner le niveau de sécurité de la plate-forme, choisissez Démarrage sécurisé et DMA protection.

-

Pour la configuration de Credential Guard, choisissez Activé avec UEFI verrouillage.

Note

Les autres paramètres de stratégie ne sont pas nécessaires pour activer Credential Guard et peuvent être laissés comme Non configurés.

L'image suivante affiche les VBS paramètres configurés comme décrit précédemment :

-

Redémarrez l’instance pour appliquer les paramètres.

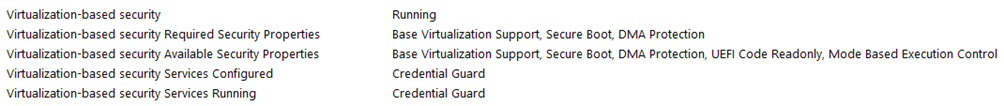

Vérifiez que Credential Guard est en cours d'exécution

Vous pouvez utiliser l’outil Microsoft System Information (Msinfo32.exe) pour vérifier que Credential Guard est en cours d’exécution.

Important

Vous devez d’abord redémarrer l’instance pour terminer l’application des paramètres de stratégie nécessaires à l’activation de Credential Guard.

Pour vérifier que Credential Guard est en cours d’exécution

-

Connectez-vous à votre instance à l'aide du protocole Remote Desktop (RDP). Pour de plus amples informations, veuillez consulter Connexion à votre instance Windows à l'aide d'un RDP client.

-

Au RDP cours de la session sur votre instance, ouvrez le menu Démarrer et recherchez

cmdpour démarrer une invite de commande. -

Ouvrez System Information en exécutant la commande suivante :

msinfo32.exe -

L'outil Microsoft System Information répertorie les détails de VBS configuration. À côté de Services de sécurité basés sur la virtualisation, vérifiez que Credential Guard apparaît comme étant en cours d’exécution.

Les affichages d'images suivants VBS s'exécutent comme décrit précédemment :