Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Modèles d'accès pour accéder à un ElastiCache cache dans un Amazon VPC

Amazon ElastiCache prend en charge les scénarios suivants pour accéder à un cache dans un Amazon VPC :

Table des matières

Accès à un ElastiCache cache lorsque celui-ci et l' EC2 instance Amazon se trouvent dans le même Amazon VPC

Le cas d'utilisation le plus courant est celui où une application déployée sur une EC2 instance doit se connecter à un cache dans le même VPC.

Le schéma suivant illustre ce scénario.

Le moyen le plus simple de gérer l'accès entre les EC2 instances et les caches d'un même VPC est de procéder comme suit :

-

Créez un groupe de sécurité VPC pour votre cache. Ce groupe de sécurité peut être utilisé pour restreindre l’accès au cache. Par exemple, vous pouvez créer une règle personnalisée pour ce groupe de sécurité, qui autorise l’accès TCP à l’aide du port que vous avez attribué au cache lorsque vous l’avez créé et d’une adresse IP que vous utiliserez pour accéder au cache.

Le port par défaut des caches Memcached est

11211.Le port par défaut pour les caches Valkey et Redis OSS est.

6379 -

Créez un groupe de sécurité VPC pour vos EC2 instances (serveurs Web et d'applications). Ce groupe de sécurité peut, si nécessaire, autoriser l'accès à l' EC2 instance depuis Internet via la table de routage du VPC. Par exemple, vous pouvez définir des règles sur ce groupe de sécurité pour autoriser l'accès TCP à l' EC2 instance via le port 22.

-

Créez des règles personnalisées dans le groupe de sécurité de votre cache qui autorisent les connexions depuis le groupe de sécurité que vous avez créé pour vos EC2 instances. N’importe quel membre du groupe de sécurité peut ainsi accéder aux caches.

Note

Si vous envisagez d’utiliser les zones locales, vérifiez que vous les avez activées. Lorsque vous créez un groupe de sous-réseaux dans cette zone locale, votre VPC est étendu à cette zone locale et votre VPC traitera le sous-réseau comme n'importe quel sous-réseau dans n'importe quelle autre zone de disponibilité. Toutes les passerelles et les tables de routage pertinentes seront automatiquement ajustées.

Pour créer une règle dans un groupe de sécurité VPC qui autorise les connexions à partir d'un autre groupe de sécurité

-

Dans le panneau de navigation, choisissez Security Groups (Groupes de sécurité).

-

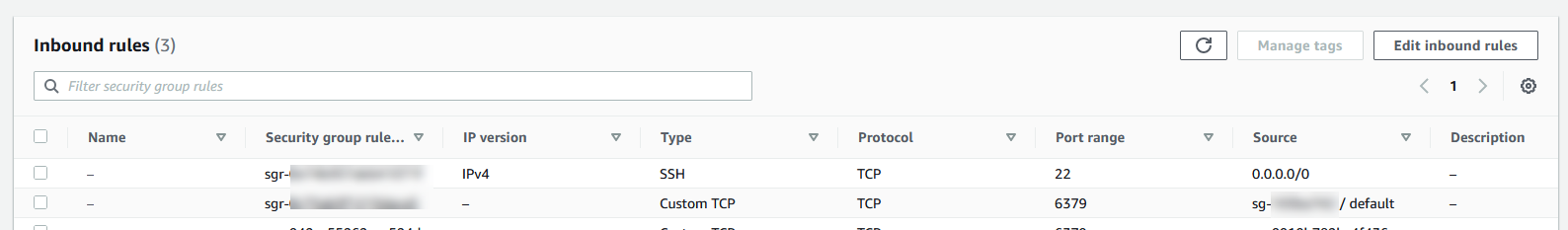

Sélectionnez ou créez un groupe de sécurité que vous utiliserez pour votre cache. Sous Règles entrantes, sélectionnez Modifier les règles entrantes, puis Ajouter une règle. Ce groupe de sécurité autorisera l'accès aux membres d'un autre groupe de sécurité.

-

Dans Type, choisissez Règle TCP personnalisée.

-

Pour Plage de ports, spécifiez le port utilisé lors de la création de votre cache.

Le port par défaut des caches Memcached est

11211.Le port par défaut pour les caches et les groupes de réplication Valkey et Redis OSS est.

6379 -

Dans le champ Source, saisissez l'ID de votre groupe de sécurité. Dans la liste, sélectionnez le groupe de sécurité que vous utiliserez pour vos EC2 instances Amazon.

-

-

Choisissez Enregistrer lorsque vous avez terminé.

Accès à un ElastiCache cache lorsque celui-ci et l' EC2 instance Amazon se trouvent dans un environnement Amazon différent VPCs

Lorsque votre cache se trouve dans un VPC différent de l' EC2 instance que vous utilisez pour y accéder, il existe plusieurs manières d'accéder au cache. Si le cache et l' EC2 instance se trouvent dans VPCs une région différente, vous pouvez utiliser le peering VPC. Si le cache et l' EC2 instance se trouvent dans des régions différentes, vous pouvez créer une connectivité VPN entre les régions.

Rubriques

Accès à un ElastiCache cache lorsque celui-ci et l' EC2 instance Amazon se trouvent dans un Amazon différent VPCs dans la même région

Le schéma suivant illustre l'accès à un cache par une EC2 instance Amazon dans un autre Amazon VPC de la même région à l'aide d'une connexion d'appairage Amazon VPC.

Accès au cache par une EC2 instance Amazon dans un autre Amazon VPC au sein de la même région - VPC Peering Connection

Une connexion d'appairage VPC est une connexion réseau entre deux entités VPCs qui vous permet d'acheminer le trafic entre elles à l'aide d'adresses IP privées. Les instances des deux VPC peuvent communiquer entre elles comme si elles se trouvaient dans le même réseau. Vous pouvez créer une connexion de peering VPC entre votre propre Amazon ou avec un Amazon VPCs VPC d'un autre AWS compte au sein d'une même région. Pour en savoir plus sur l'appairage d'Amazon VPC, veuillez consulter la documentation VPC.

Note

La résolution des noms DNS peut échouer pour peered VPCs, selon les configurations appliquées au ElastiCache VPC. Pour résoudre ce problème, les deux VPCs doivent être activés pour les noms d'hôte DNS et la résolution DNS. Pour plus d'informations, consultez Activation de la résolution DNS pour une connexion d'appairage de VPC.

Pour accéder à un cache dans un réseau Amazon VPC différent via l’appairage

-

Assurez-vous que les deux adresses IP VPCs ne se chevauchent pas, sinon vous ne pourrez pas les comparer.

-

Regardez les deux VPCs. Pour de plus amples informations, veuillez consulter Création et acceptation d'une connexion d'appairage d'Amazon VPC.

-

Mettez à jour votre table de routage. Pour de plus amples informations, veuillez consulter Mise à jour de vos tables de routage pour une connexion d'appairage de VPC.

Voici à quoi ressemble les tables de routage pour l'exemple du schéma précédent. Notez que pcx-a894f1c1 correspond à la connexion d'appairage.

Table de routage VPC

-

Modifiez le groupe de sécurité de votre ElastiCache cache pour autoriser les connexions entrantes depuis le groupe de sécurité des applications dans le VPC homologue. Pour de plus amples informations, veuillez consulter Référencer des groupes de sécurité du VPC pair.

L’accès à un cache via une connexion d’appairage entraînera des frais de transfert de données supplémentaires.

Utilisation de Transit Gateway

Une passerelle de transit vous permet de connecter VPCs des connexions VPN dans la même AWS région et d'acheminer le trafic entre elles. Une passerelle de transit fonctionne sur plusieurs AWS comptes, et vous pouvez utiliser AWS Resource Access Manager pour partager votre passerelle de transit avec d'autres comptes. Une fois que vous avez partagé une passerelle de transit avec un autre AWS compte, le titulaire du compte peut l'associer VPCs à votre passerelle de transit. Un utilisateur de l'un des comptes peut supprimer l'attachement à tout moment.

Vous pouvez activer la multicast sur une passerelle de transit, puis créer un domaine multicast de passerelle de transit qui autorise l'envoi du trafic multicast à partir de votre source multicast vers des membres de groupe multicast sur des attachements de VPC que vous associez au domaine.

Vous pouvez également créer une connexion d'appairage entre les passerelles de transport en commun de différentes AWS régions. Cela vous permet d'acheminer le trafic entre les attachements des passerelles de transit dans différentes régions.

Pour plus d'informations, consultez Passerelles de transit.

Accès à un ElastiCache cache lorsque celui-ci et l' EC2 instance Amazon se trouvent dans des régions différentes d'Amazon VPCs

Utilisation de VPC en transit

Une alternative à l'utilisation du peering VPC, une autre stratégie courante pour connecter plusieurs réseaux distants VPCs et géographiquement dispersés consiste à créer un VPC de transit faisant office de centre de transit du réseau mondial. Un VPC de transit simplifie la gestion du réseau et minimise le nombre de connexions nécessaires pour connecter plusieurs réseaux VPCs distants. Cette structure permet de gagner du temps et de l'énergie, ainsi que de réduire les coûts. Elle est en effet implémentée virtuellement et évite donc les dépenses traditionnelles liées à l'implantation physique dans un hub de transit de colocalisation ou au déploiement d'un matériel réseau physique.

Connexion entre VPCs différentes régions

Une fois le VPC Transit Amazon établi, une application déployée dans un VPC « relais » d'une région peut se connecter à un ElastiCache cache d'un VPC « relais » d'une autre région.

Pour accéder à un cache dans un autre VPC au sein d'une autre région AWS

-

Déployez une solution VPC de transit. Pour plus d'informations, veuillez consulter AWS Transit Gateway

. -

Mettez à jour les tables de routage VPC dans l'application et le cache VPCs pour acheminer le trafic via le VGW (Virtual Private Gateway) et l'appliance VPN. En cas de routage dynamique avec le BGP (Border Gateway Protocol), vos routes peuvent être automatiquement propagées.

-

Modifiez le groupe de sécurité de votre ElastiCache cache pour autoriser les connexions entrantes depuis la plage d'adresses IP des instances d'application. Notez que vous ne pourrez pas référencer le groupe de sécurité du serveur de l'application dans ce scénario.

Le fait d’accéder à un cache d’une région à une autre entraînera des latences réseau et des frais supplémentaires de transfert de données entre régions.

Accès à un ElastiCache cache depuis une application exécutée dans le centre de données d'un client

Un autre scénario possible est une architecture hybride dans laquelle les clients ou les applications du centre de données du client peuvent avoir besoin d'accéder à un ElastiCache cache dans le VPC. Ce scénario est également pris en charge, à condition qu'une connectivité existe entre le VPC d'un client et le centre de données, via un VPN ou via Direct Connect.

Accès à un ElastiCache cache depuis une application exécutée dans le centre de données d'un client à l'aide de la connectivité VPN

Le schéma suivant illustre l'accès à un ElastiCache cache à partir d'une application exécutée sur le réseau de votre entreprise à l'aide de connexions VPN.

Connexion ElastiCache depuis votre centre de données via un VPN

Pour accéder à un cache dans un VPC à partir d’une application sur site via une connexion VPN

-

Etablissez une connectivité VPN en ajoutant une passerelle réseau privé virtuel Hardware vers votre VPC. Pour de plus amples informations, veuillez consulter Ajout d'une passerelle réseau privé virtuel Hardware à votre VPC.

-

Mettez à jour la table de routage VPC du sous-réseau sur lequel votre ElastiCache cache est déployé afin d'autoriser le trafic provenant de votre serveur d'applications sur site. En cas de routage dynamique avec le BGP (Border Gateway Protocol), vos routes peuvent être automatiquement propagées.

-

Modifiez le groupe de sécurité de votre ElastiCache cache pour autoriser les connexions entrantes depuis les serveurs d'applications locaux.

Le fait d’accéder à un cache via une connexion VPN entraînera des latences réseau et des frais de transfert de données supplémentaires.

Accès à un ElastiCache cache à partir d'une application exécutée dans le centre de données d'un client à l'aide de Direct Connect

Le schéma suivant illustre l'accès à un ElastiCache cache à partir d'une application exécutée sur le réseau de votre entreprise à l'aide de Direct Connect.

Connexion ElastiCache depuis votre centre de données via Direct Connect

Pour accéder à un ElastiCache cache depuis une application exécutée sur votre réseau à l'aide de Direct Connect

-

Etablissez une connectivité Direct Connect. Pour plus d'informations, voir Getting Started with AWS Direct Connect.

-

Modifiez le groupe de sécurité de votre ElastiCache cache pour autoriser les connexions entrantes depuis les serveurs d'applications locaux.

Le fait d’accéder à un cache via une connexion DX peut entraîner des latences réseau et des frais de transfert de données supplémentaires.