Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Gestion des mots de passe avec Amazon RDS, et AWS Secrets Manager

Amazon RDS s'intègre à Secrets Manager pour gérer les mots de passe d'utilisateur principal de vos clusters de bases de données multi-AZ et de vos instances de bases de données.

Rubriques

- Limites de l'intégration de Secrets Manager avec Amazon RDS

- Présentation de la gestion des mots de passe des utilisateurs principaux avec AWS Secrets Manager

- Avantages de la gestion des mots de passe d'utilisateur principal avec Secrets Manager

- Autorisations requises pour l'intégration de Secrets Manager

- Application de la gestion du mot de passe de l'utilisateur principal par RDS dans AWS Secrets Manager

- Gestion du mot de passe d'utilisateur principal pour une instance de base de données avec Secrets Manager

- Gestion du mot de passe d'utilisateur principal pour un cluster de bases de données multi-AZ avec Secrets Manager

- Rotation du secret de mot de passe d'utilisateur principal pour une instance de base de données

- Rotation du secret de mot de passe d'utilisateur principal pour un cluster de bases de données multi-AZ

- Affichage des détails concernant un secret pour une instance de base de données

- Affichage des détails concernant un secret pour un cluster de bases de données multi-AZ

- Disponibilité des régions et des versions

Limites de l'intégration de Secrets Manager avec Amazon RDS

La gestion des mots de passe d'utilisateur principal à l'aide de Secrets Manager n'est pas prise en charge pour les fonctionnalités suivantes :

-

Création d'une réplique en lecture lorsque la base de données source ou le cluster de base de données gère les informations d'identification avec Secrets Manager. Cela s'applique à tous les moteurs de base de données, à l'exception de RDS pour SQL Server.

-

Déploiements bleu/vert Amazon RDS

-

Amazon RDS Custom

-

Basculement Oracle Data Guard

-

RDS for Oracle avec CDB

Présentation de la gestion des mots de passe des utilisateurs principaux avec AWS Secrets Manager

Vous pouvez AWS Secrets Manager ainsi remplacer les informations d'identification codées en dur dans votre code, y compris les mots de passe de base de données, par un appel d'API à Secrets Manager pour récupérer le secret par programmation. Pour plus d'informations sur Secrets Manager, consultez le Guide de l'utilisateur AWS Secrets Manager.

Lorsque vous stockez des secrets de base de données dans Secrets Manager, des frais Compte AWS vous sont facturés. Pour plus d’informations sur la tarification, consultez Tarification AWS Secrets Manager

Vous pouvez spécifier que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager pour une instance de base de données Amazon RDS ou un cluster de bases de données multi-AZ quand vous effectuez l'une des opérations suivantes :

-

Création de l'instance de base de données

-

Création du cluster de bases de données multi-AZ

-

Modification de l'instance de base de données

-

Modification du cluster de bases de données multi-AZ

-

Restauration de l'instance de base de données à partir d'Amazon S3

Quand vous spécifiez que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager, RDS génère le mot de passe et le stocke dans Secrets Manager. Vous pouvez interagir directement avec le secret pour récupérer les informations d'identification de l'utilisateur principal. Vous pouvez également spécifier une clé gérée par le client pour chiffrer le secret, ou utiliser la clé KMS fournie par Secrets Manager.

RDS gère les paramètres du secret et effectue la rotation du secret tous les sept jours, par défaut. Vous pouvez modifier certains paramètres, tels que la planification de la rotation. Si vous supprimez une instance de base de données qui gère un secret dans Secrets Manager, le secret et les métadonnées associées sont également supprimés.

Pour vous connecter à un cluster de bases de données multi-AZ ou à une instance de base de données avec les informations d'identification contenues dans un secret, vous pouvez récupérer le secret à partir de Secrets Manager. Pour plus d'informations, voir Extraire des secrets depuis une base de données SQL AWS Secrets Manager et Se connecter à une base de données SQL avec des informations d'identification inscrites dans un AWS Secrets Manager secret dans le Guide de AWS Secrets Manager l'utilisateur.

Avantages de la gestion des mots de passe d'utilisateur principal avec Secrets Manager

La gestion des mots de passe d'utilisateur principal RDS avec Secrets Manager présente les avantages suivants :

-

RDS génère automatiquement des informations d'identification de base de données.

-

RDS stocke et gère automatiquement les informations d'identification de la base de données dans AWS Secrets Manager.

-

RDS effectue une rotation régulière des informations d'identification de base de données, sans exiger de modifications d'application.

-

Secrets Manager sécurise les informations d'identification de base de données contre tout accès humain et tout affichage en texte brut.

-

Secrets Manager permet de récupérer les informations d'identification de base de données dans des secrets pour les connexions à une base de données.

-

Secrets Manager permet un contrôle précis de l'accès aux informations d'identification de base de données dans des secrets à l'aide d'IAM.

-

Vous pouvez éventuellement séparer le chiffrement d'une base de données du chiffrement des informations d'identification à l'aide de clés KMS différentes.

-

Vous pouvez éliminer la gestion et la rotation manuelles des informations d'identification de base de données.

-

Vous pouvez facilement surveiller les informations d'identification de la base AWS CloudTrail de données avec Amazon CloudWatch.

Pour en savoir plus sur les avantages de Secrets Manager, consultez le Guide de l'utilisateur AWS Secrets Manager.

Autorisations requises pour l'intégration de Secrets Manager

Les utilisateurs doivent disposer des autorisations requises pour effectuer des opérations liées à l'intégration de Secrets Manager. Vous pouvez créer des politiques IAM qui accordent des autorisations pour effectuer des opérations API spécifiques sur les ressources spécifiées dont ils ont besoin. Vous pouvez ensuite attacher ces politiques aux jeux d'autorisations ou rôles IAM qui requièrent ces autorisations. Pour plus d’informations, consultez Gestion des identités et des accès pour Amazon RDS.

Pour les opérations de création, de modification ou de restauration, l'utilisateur qui spécifie qu'Amazon RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager doit avoir les autorisations nécessaires pour effectuer les opérations suivantes :

-

kms:DescribeKey -

secretsmanager:CreateSecret -

secretsmanager:TagResource

Pour les opérations de création, de modification ou de restauration, l'utilisateur qui spécifie la clé gérée par le client pour chiffrer le secret dans Secrets Manager doit avoir les autorisations nécessaires pour effectuer les opérations suivantes :

-

kms:Decrypt -

kms:GenerateDataKey -

kms:CreateGrant

Pour les opérations de modification, l'utilisateur qui effectue la rotation du mot de passe d'utilisateur principal dans Secrets Manager doit être autorisé à effectuer l'opération suivante :

-

secretsmanager:RotateSecret

Application de la gestion du mot de passe de l'utilisateur principal par RDS dans AWS Secrets Manager

Vous pouvez utiliser des clés de condition IAM pour mettre en œuvre la gestion par RDS du mot de passe d'utilisateur principal dans AWS Secrets Manager. La politique suivante n'autorise pas les utilisateurs à créer ni à restaurer des instances de base de données ou des clusters de bases de données, à moins que le mot de passe d'utilisateur principal soir géré par RDS dans Secrets Manager.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": ["rds:CreateDBInstance", "rds:CreateDBCluster", "rds:RestoreDBInstanceFromS3", "rds:RestoreDBClusterFromS3"], "Resource": "*", "Condition": { "Bool": { "rds:ManageMasterUserPassword": false } } } ] }

Note

Cette politique impose la gestion des mots de passe dès AWS Secrets Manager leur création. Toutefois, vous pouvez toujours désactiver l'intégration de Secrets Manager et définir manuellement un mot de passe principal en modifiant l'instance.

Pour éviter cela, incluez rds:ModifyDBInstance, rds:ModifyDBCluster dans le bloc action de la politique. Sachez que cela empêche l'utilisateur d'appliquer d'autres modifications aux instances existant(e)s n'ayant pas l'intégration de Secrets Manager activée.

Pour plus d'informations sur l'utilisation de clés de condition dans les politiques IAM, consultez Clés de conditions de politique pour Amazon RDS et Exemples de politiques : Utilisation des clés de condition.

Gestion du mot de passe d'utilisateur principal pour une instance de base de données avec Secrets Manager

Vous pouvez configurer la gestion RDS du mot de passe d'utilisateur principal dans Secrets Manager lorsque vous effectuez les actions suivantes :

Vous pouvez utiliser la console RDS AWS CLI, ou l'API RDS pour effectuer ces actions.

Suivez les instructions pour créer ou modifier une instance de base de données à l'aide de la console RDS :

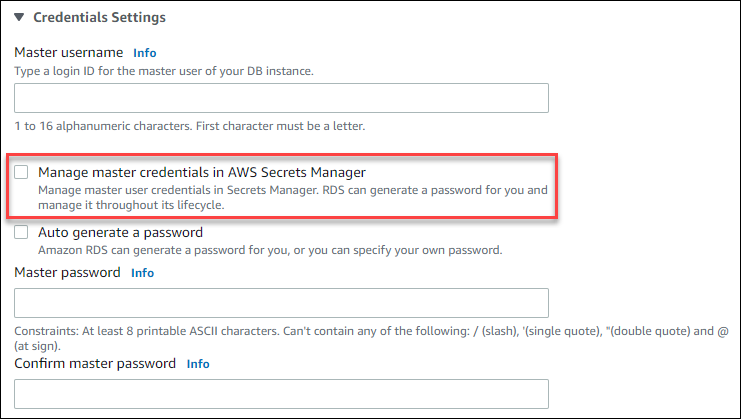

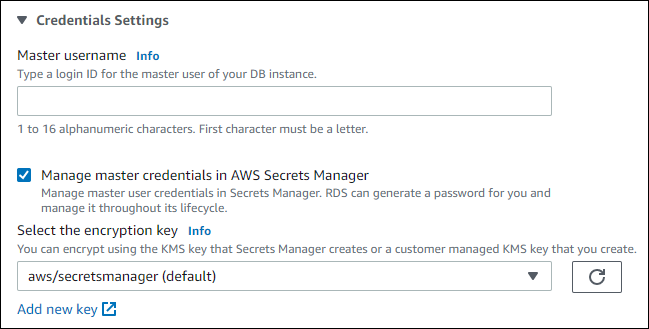

Lorsque vous utilisez la console RDS pour effectuer l'une de ces opérations, vous pouvez spécifier que le mot de passe d'utilisateur principal doit être géré par RDS dans Secrets Manager. Pour ce faire, lorsque vous créez ou restaurez une instance de base de données, sélectionnez Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) dans Credential settings (Paramètres des informations d'identification). Lorsque vous modifiez une instance de base de données, sélectionnez Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) dans Settings (Paramètres).

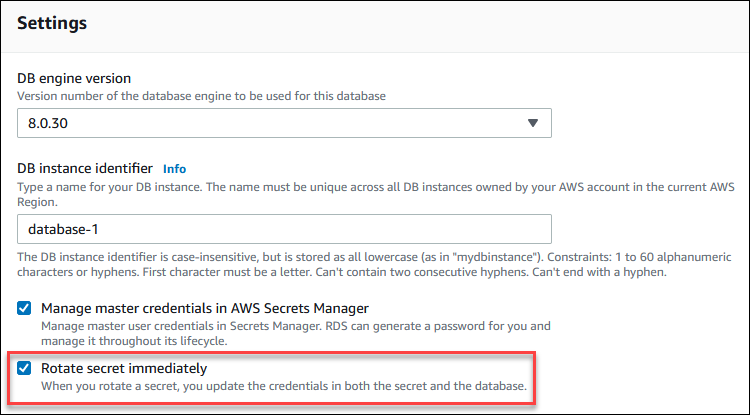

L'image suivante est un exemple du paramètre Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) lors de la création ou de la restauration d'une instance de base de données.

Lorsque vous sélectionnez cette option, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Vous pouvez choisir de chiffrer le secret à l'aide d'une clé KMS fournie par Secrets Manager ou d'une clé gérée par le client que vous créez. Quand RDS gère les informations d'identification de base de données pour une instance de base de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Vous pouvez choisir d'autres paramètres en fonction de vos besoins. Pour plus d'informations sur les paramètres disponibles quand vous créez une instance de base de données, consultez Paramètres des instances de base de données. Pour plus d'informations sur les paramètres disponibles quand vous modifiez une instance de base de données, consultez Paramètres des instances de base de données.

Pour gérer le mot de passe de l'utilisateur principal avec RDS dans Secrets Manager, spécifiez l'--manage-master-user-passwordoption dans l'une des AWS CLI commandes suivantes :

Lorsque vous spécifiez l'option --manage-master-user-password dans ces commandes, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Pour chiffrer le secret, vous pouvez spécifier une clé gérée par le client ou utiliser la clé KMS par défaut, fournie par Secrets Manager. Utilisez l'option --master-user-secret-kms-key-id pour spécifier une clé gérée par le client. L'identifiant de clé AWS KMS est l'ARN de la clé, l'ID de clé, l'alias ARN ou le nom d'alias de la clé KMS. Pour utiliser une clé KMS dans une autre Compte AWS, spécifiez l'ARN de la clé ou l'alias ARN. Quand RDS gère les informations d'identification de base de données pour une instance de base de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Vous pouvez choisir d'autres paramètres en fonction de vos besoins. Pour plus d'informations sur les paramètres disponibles quand vous créez une instance de base de données, consultez Paramètres des instances de base de données. Pour plus d'informations sur les paramètres disponibles quand vous modifiez une instance de base de données, consultez Paramètres des instances de base de données.

Cet exemple crée une instance de base de données et spécifie que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager. Ce secret est chiffré à l'aide de la clé KMS fournie par Secrets Manager.

Pour LinuxmacOS, ou Unix :

aws rds create-db-instance \ --db-instance-identifiermydbinstance\ --enginemysql\ --engine-version8.0.30\ --db-instance-classdb.r5b.large\ --allocated-storage200\ --manage-master-user-password

Dans Windows :

aws rds create-db-instance ^ --db-instance-identifiermydbinstance^ --enginemysql^ --engine-version8.0.30^ --db-instance-classdb.r5b.large^ --allocated-storage200^ --manage-master-user-password

Pour spécifier que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager, affectez au paramètre ManageMasterUserPassword la valeur true dans l'une des opérations d'API RDS suivantes :

Lorsque vous affectez au paramètre ManageMasterUserPassword la valeur true dans l'une de ces opérations, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Pour chiffrer le secret, vous pouvez spécifier une clé gérée par le client ou utiliser la clé KMS par défaut, fournie par Secrets Manager. Utilisez le paramètre MasterUserSecretKmsKeyId pour spécifier une clé gérée par le client. L'identifiant de clé AWS KMS est l'ARN de la clé, l'ID de clé, l'alias ARN ou le nom d'alias de la clé KMS. Pour utiliser une clé KMS dans un autre Compte AWS, spécifiez l'ARN de la clé ou l'ARN de l'alias. Quand RDS gère les informations d'identification de base de données pour une instance de base de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Gestion du mot de passe d'utilisateur principal pour un cluster de bases de données multi-AZ avec Secrets Manager

Vous pouvez configurer la gestion RDS du mot de passe d'utilisateur principal dans Secrets Manager lorsque vous effectuez les actions suivantes :

Vous pouvez utiliser la console RDS AWS CLI, ou l'API RDS pour effectuer ces actions.

Suivez les instructions pour créer ou modifier un cluster de bases de données multi-AZ à l'aide de la console RDS :

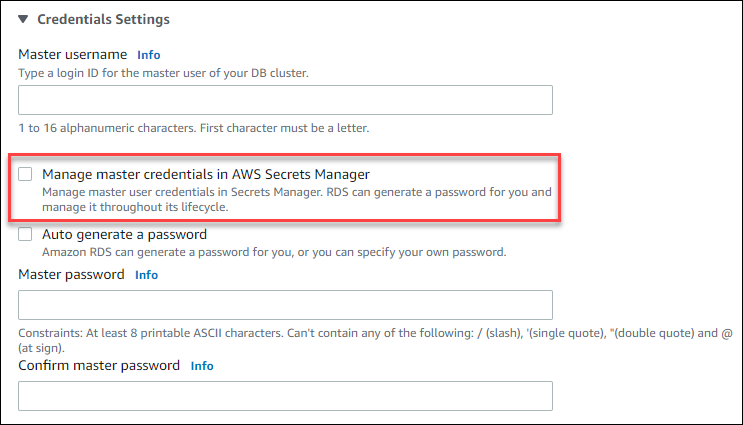

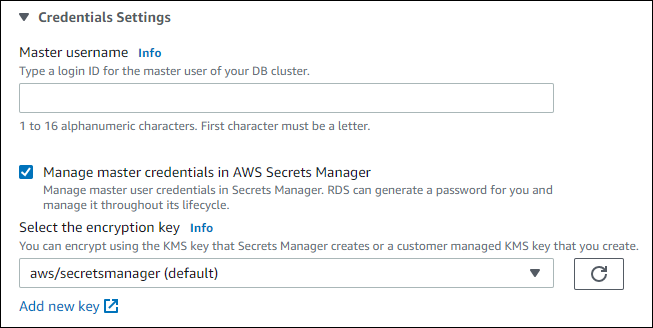

Lorsque vous utilisez la console RDS pour effectuer l'une de ces opérations, vous pouvez spécifier que le mot de passe d'utilisateur principal est géré par RDS dans Secrets Manager. Pour ce faire, lorsque vous créez un cluster de bases de données, sélectionnez Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) dans Credential settings (Paramètres des informations d'identification). Lorsque vous modifiez un cluster de bases de données, sélectionnez Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) dans Settings (Paramètres).

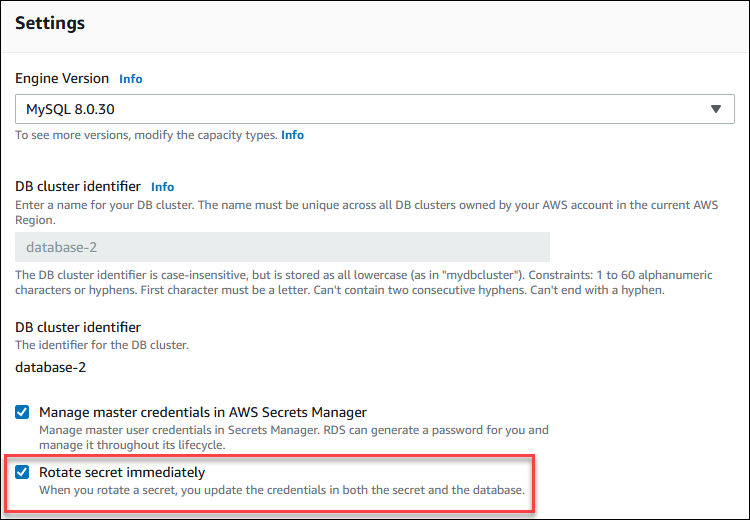

L'image suivante est un exemple du paramètre Manage master credentials in AWS Secrets Manager (Gérer les informations d'identification principales dans ) lors de la création d'un cluster de bases de données.

Lorsque vous sélectionnez cette option, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Vous pouvez choisir de chiffrer le secret à l'aide d'une clé KMS fournie par Secrets Manager ou d'une clé gérée par le client que vous créez. Quand RDS gère les informations d'identification de base de données pour un cluster de bases de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Vous pouvez choisir d'autres paramètres en fonction de vos besoins.

Pour plus d'informations sur les paramètres disponibles quand vous créez un cluster de bases de données multi-AZ, consultez Paramètres de création de clusters de base de données multi-AZ. Pour plus d'informations sur les paramètres disponibles quand vous modifiez un cluster de bases de données multi-AZ, consultez Paramètres de modification des clusters de base de données multi-AZ.

Pour spécifier que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager, spécifiez l'option --manage-master-user-password dans l'une des commandes suivantes :

Lorsque vous spécifiez l'option --manage-master-user-password dans ces commandes, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Pour chiffrer le secret, vous pouvez spécifier une clé gérée par le client ou utiliser la clé KMS par défaut, fournie par Secrets Manager. Utilisez l'option --master-user-secret-kms-key-id pour spécifier une clé gérée par le client. L'identifiant de clé AWS KMS est l'ARN de la clé, l'ID de clé, l'alias ARN ou le nom d'alias de la clé KMS. Pour utiliser une clé KMS dans une autre Compte AWS, spécifiez l'ARN de la clé ou l'alias ARN. Quand RDS gère les informations d'identification de base de données pour un cluster de bases de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Vous pouvez choisir d'autres paramètres en fonction de vos besoins.

Pour plus d'informations sur les paramètres disponibles quand vous créez un cluster de bases de données multi-AZ, consultez Paramètres de création de clusters de base de données multi-AZ. Pour plus d'informations sur les paramètres disponibles quand vous modifiez un cluster de bases de données multi-AZ, consultez Paramètres de modification des clusters de base de données multi-AZ.

Cet exemple crée un cluster de bases de données multi-AZ et spécifie que RDS doit gérer le mot de passe dans Secrets Manager. Ce secret est chiffré à l'aide de la clé KMS fournie par Secrets Manager.

Pour LinuxmacOS, ou Unix :

aws rds create-db-cluster \ --db-cluster-identifiermysql-multi-az-db-cluster\ --engine mysql \ --engine-version8.0.28\ --backup-retention-period1\ --allocated-storage4000\ --storage-type io1 \ --iops10000\ --db-cluster-instance-classdb.r6gd.xlarge\ --manage-master-user-password

Dans Windows :

aws rds create-db-cluster ^ --db-cluster-identifiermysql-multi-az-db-cluster^ --engine mysql ^ --engine-version8.0.28^ --backup-retention-period1^ --allocated-storage4000^ --storage-type io1 ^ --iops10000^ --db-cluster-instance-classdb.r6gd.xlarge^ --manage-master-user-password

Pour spécifier que RDS doit gérer le mot de passe d'utilisateur principal dans Secrets Manager, affectez au paramètre ManageMasterUserPassword la valeur true dans l'une des opérations suivantes :

Lorsque vous affectez au paramètre ManageMasterUserPassword la valeur true dans l'une de ces opérations, RDS génère le mot de passe d'utilisateur principal et le gère tout au long de son cycle de vie dans Secrets Manager.

Pour chiffrer le secret, vous pouvez spécifier une clé gérée par le client ou utiliser la clé KMS par défaut, fournie par Secrets Manager. Utilisez le paramètre MasterUserSecretKmsKeyId pour spécifier une clé gérée par le client. L'identifiant de clé AWS KMS est l'ARN de la clé, l'ID de clé, l'alias ARN ou le nom d'alias de la clé KMS. Pour utiliser une clé KMS dans un autre Compte AWS, spécifiez l'ARN de la clé ou l'ARN de l'alias. Quand RDS gère les informations d'identification de base de données pour un cluster de bases de données, vous ne pouvez pas modifier la clé KMS utilisée pour chiffrer le secret.

Rotation du secret de mot de passe d'utilisateur principal pour une instance de base de données

Quand RDS effectue la rotation d'un secret de mot de passe d'utilisateur principal, Secrets Manager génère une nouvelle version de secret pour le secret existant. La nouvelle version du secret contient le nouveau mot de passe d'utilisateur principal. Amazon RDS modifie le mot de passe d'utilisateur principal de l'instance de base de données pour qu'il corresponde au mot de passe de la nouvelle version de secret.

Vous pouvez effectuer immédiatement la rotation d'un secret au lieu d'attendre une rotation planifiée. Pour effectuer la rotation d'un secret de mot de passe d'utilisateur principal dans Secrets Manager, modifiez l'instance de base de données. Pour savoir comment modifier une instance de base de données, consultez Modification d'une RDS instance de base de données Amazon.

Vous pouvez modifier immédiatement le secret d'un mot de passe utilisateur principal à l'aide de la console RDS, de l' AWS CLI API RDS ou de l'API RDS. Le nouveau mot de passe comporte toujours 28 caractères, dont au moins une majuscule et une minuscule, un chiffre et un signe de ponctuation.

Pour effectuer la rotation d'un secret de mot de passe d'utilisateur principal à l'aide de la console RDS, modifiez l'instance de base de données et sélectionnez Rotate secret immediately (Effectuer immédiatement une rotation du secret) dans Settings (Paramètres).

Suivez les instructions pour modifier une instance de base de données à l'aide de la console RDS dans Modification d'une RDS instance de base de données Amazon. Vous devez choisir Apply immediately (Appliquer immédiatement) sur la page de confirmation.

Pour faire pivoter le secret du mot de passe d'un utilisateur principal à l'aide de AWS CLI, utilisez la modify-db-instancecommande et spécifiez l'--rotate-master-user-passwordoption. Vous devez spécifier l'option --apply-immediately lorsque vous effectuez la rotation du mot de passe principal.

Cet exemple effectue la rotation d'un secret de mot de passe d'utilisateur principal.

Pour LinuxmacOS, ou Unix :

aws rds modify-db-instance \ --db-instance-identifiermydbinstance\ --rotate-master-user-password \ --apply-immediately

Dans Windows :

aws rds modify-db-instance ^ --db-instance-identifiermydbinstance^ --rotate-master-user-password ^ --apply-immediately

Vous pouvez effectuer la rotation d'un secret de mot de passe d'utilisateur principal à l'aide de l'opération ModifyDBInstance et en affectant au paramètre RotateMasterUserPassword la valeur true. Vous devez affecter au paramètre ApplyImmediately la valeur true lorsque vous effectuez la rotation du mot de passe principal.

Rotation du secret de mot de passe d'utilisateur principal pour un cluster de bases de données multi-AZ

Quand RDS effectue la rotation d'un secret de mot de passe d'utilisateur principal, Secrets Manager génère une nouvelle version de secret pour le secret existant. La nouvelle version du secret contient le nouveau mot de passe d'utilisateur principal. Amazon RDS modifie le mot de passe d'utilisateur principal du cluster de bases de données multi-AZ pour qu'il corresponde au mot de passe de la nouvelle version de secret.

Vous pouvez effectuer immédiatement la rotation d'un secret au lieu d'attendre une rotation planifiée. Pour effectuer la rotation d'un secret de mot de passe d'utilisateur principal dans Secrets Manager, modifiez le cluster de bases de données multi-AZ. Pour obtenir des informations sur la modification d'un cluster de bases de données multi-AZ, consultez Modification d'un cluster de base de données multi-AZ pour Amazon RDS.

Vous pouvez modifier immédiatement le secret d'un mot de passe utilisateur principal à l'aide de la console RDS, de l' AWS CLI API RDS ou de l'API RDS. Le nouveau mot de passe comporte toujours 28 caractères, dont au moins une majuscule et une minuscule, un chiffre et un signe de ponctuation.

Pour effectuer la rotation d'un secret de mot de passe d'utilisateur principal à l'aide de la console RDS, modifiez le cluster de bases de données multi-AZ et sélectionnez Rotate secret immediately (Effectuer immédiatement une rotation du secret) dans Settings (Paramètres).

Suivez les instructions pour modifier un cluster de bases de données multi-AZ avec la console RDS dans Modification d'un cluster de base de données multi-AZ pour Amazon RDS. Vous devez choisir Apply immediately (Appliquer immédiatement) sur la page de confirmation.

Pour faire pivoter le secret du mot de passe d'un utilisateur principal à l'aide de AWS CLI, utilisez la modify-db-clustercommande et spécifiez l'--rotate-master-user-passwordoption. Vous devez spécifier l'option --apply-immediately lorsque vous effectuez la rotation du mot de passe principal.

Cet exemple effectue la rotation d'un secret de mot de passe d'utilisateur principal.

Pour LinuxmacOS, ou Unix :

aws rds modify-db-cluster \ --db-cluster-identifiermydbcluster\ --rotate-master-user-password \ --apply-immediately

Dans Windows :

aws rds modify-db-cluster ^ --db-cluster-identifiermydbcluster^ --rotate-master-user-password ^ --apply-immediately

Vous pouvez effectuer la rotation d'un secret de mot de passe d'utilisateur principal à l'aide de l'opération ModifyDBCluster et en affectant au paramètre RotateMasterUserPassword la valeur true. Vous devez affecter au paramètre ApplyImmediately la valeur true lorsque vous effectuez la rotation du mot de passe principal.

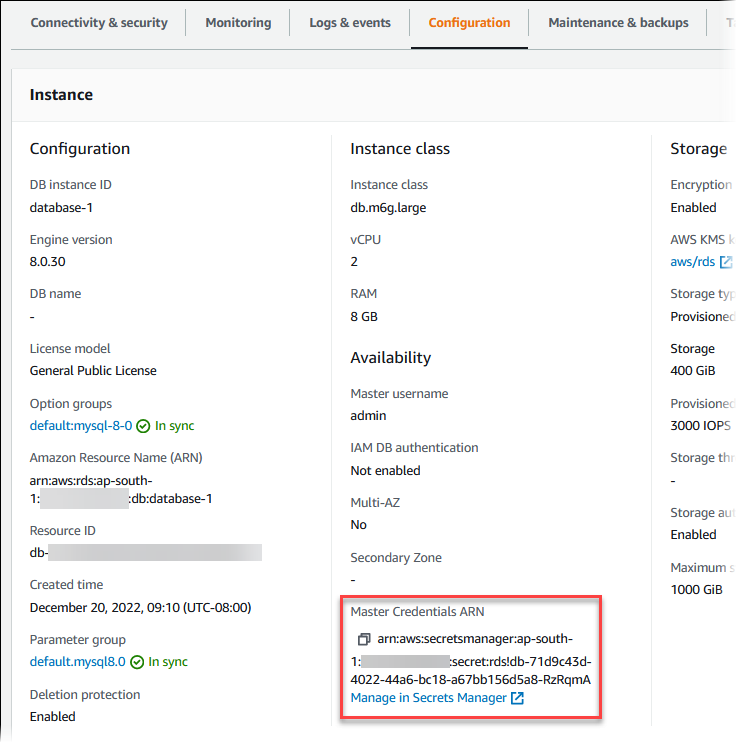

Affichage des détails concernant un secret pour une instance de base de données

Vous pouvez récupérer vos secrets à l'aide de la console (https://console.aws.amazon.com/secretsmanager/

Vous pouvez trouver le Amazon Resource Name (ARN) d'un secret géré par RDS dans Secrets Manager avec la console RDS AWS CLI, ou l'API RDS.

Pour afficher les détails d'un secret géré par RDS dans Secrets Manager

Connectez-vous à la console Amazon RDS AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/rds/

. -

Dans le panneau de navigation, choisissez Databases (Bases de données).

-

Sélectionnez le nom de l'instance de base de données pour afficher ses détails.

-

Cliquez sur l’onglet Configuration.

Dans Master Credentials ARN (ARN des informations d'identification principales), vous pouvez consulter l'ARN du secret.

Vous pouvez suivre le lien Manage in Secrets Manager (Gérer dans Secrets Manager) pour consulter et gérer le secret dans la console Secrets Manager.

Vous pouvez utiliser la commande describe-db-instancesRDS CLI pour trouver les informations suivantes sur un secret géré par RDS dans Secrets Manager :

-

SecretArn: l'ARN du secret -

SecretStatus: le statut du secretLes valeurs de statut possibles incluent les suivantes :

-

creating: le secret est en cours de création. -

active: le secret est disponible pour une utilisation et une rotation normales. -

rotating: la rotation du secret est en cours. -

impaired: le secret peut être utilisé pour accéder aux informations d'identification de base de données, mais il est impossible d'effectuer sa rotation. Un secret peut avoir ce statut si, par exemple, les autorisations sont modifiées de telle sorte que RDS ne puisse plus accéder au secret ou à la clé KMS associée à ce secret.Lorsqu'un secret possède ce statut, vous pouvez corriger la condition à l'origine de ce statut. Si vous corrigez la condition à l'origine du statut, celui-ci reste

impairedjusqu'à la rotation suivante. Vous pouvez également modifier l'instance de base de données pour désactiver la gestion automatique des informations d'identification de base de données, puis modifier à nouveau l'instance de base de données pour activer la gestion automatique des informations d'identification de base de données. Pour modifier l'instance de base de données, utilisez l'--manage-master-user-passwordoption de la modify-db-instancecommande.

-

-

KmsKeyId: l'ARN de la clé KMS utilisée pour chiffrer le secret

Spécifiez l'option --db-instance-identifier permettant d'afficher la sortie pour une instance de base de données spécifique. Cet exemple montre la sortie d'un secret utilisé par une instance de base de données.

aws rds describe-db-instances --db-instance-identifiermydbinstance

Voici un exemple de sortie pour un secret :

"MasterUserSecret": {

"SecretArn": "arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx",

"SecretStatus": "active",

"KmsKeyId": "arn:aws:kms:eu-west-1:123456789012:key/0987dcba-09fe-87dc-65ba-ab0987654321"

}Lorsque vous disposez de l'ARN secret, vous pouvez consulter les détails du secret à l'aide de la commande get-secret-valueSecrets Manager CLI.

Cet exemple montre les détails du secret dans l'exemple de sortie précédent.

Pour LinuxmacOS, ou Unix :

aws secretsmanager get-secret-value \ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Dans Windows :

aws secretsmanager get-secret-value ^ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Vous pouvez consulter l'ARN, le statut et la clé KMS d'un secret géré par RDS dans Secrets Manager en utilisant l'opération DescribeDBInstances et en définissant le paramètre DBInstanceIdentifier sur un identifiant d'instance de base de données. Les détails sur le secret sont inclus dans la sortie.

Lorsque vous disposez de l'ARN secret, vous pouvez consulter les détails du secret à l'aide de l'opération GetSecretValueSecrets Manager.

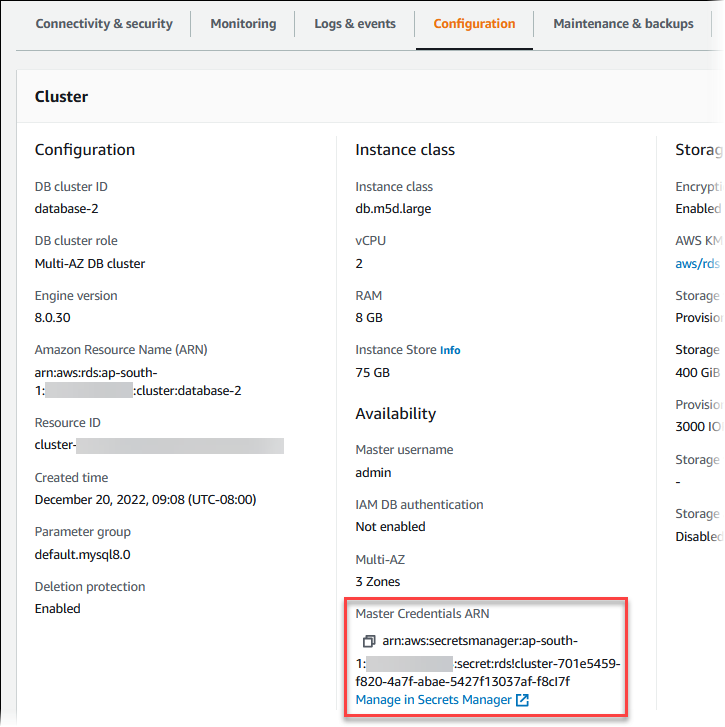

Affichage des détails concernant un secret pour un cluster de bases de données multi-AZ

Vous pouvez récupérer vos secrets à l'aide de la console (https://console.aws.amazon.com/secretsmanager/

Vous pouvez trouver le Amazon Resource Name (ARN) d'un secret géré par RDS dans Secrets Manager avec la console RDS AWS CLI, ou l'API RDS.

Pour afficher les détails d'un secret géré par RDS dans Secrets Manager

Connectez-vous à la console Amazon RDS AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/rds/

. -

Dans le panneau de navigation, choisissez Databases (Bases de données).

-

Choisissez le nom du cluster de bases de données multi-AZ pour afficher ses détails.

-

Cliquez sur l’onglet Configuration.

Dans Master Credentials ARN (ARN des informations d'identification principales), vous pouvez consulter l'ARN du secret.

Vous pouvez suivre le lien Manage in Secrets Manager (Gérer dans Secrets Manager) pour consulter et gérer le secret dans la console Secrets Manager.

Vous pouvez utiliser la AWS CLI describe-db-clusterscommande RDS pour trouver les informations suivantes sur un secret géré par RDS dans Secrets Manager :

-

SecretArn: l'ARN du secret -

SecretStatus: le statut du secretLes valeurs de statut possibles incluent les suivantes :

-

creating: le secret est en cours de création. -

active: le secret est disponible pour une utilisation et une rotation normales. -

rotating: la rotation du secret est en cours. -

impaired: le secret peut être utilisé pour accéder aux informations d'identification de base de données, mais il est impossible d'effectuer sa rotation. Un secret peut avoir ce statut si, par exemple, les autorisations sont modifiées de telle sorte que RDS ne puisse plus accéder au secret ou à la clé KMS associée à ce secret.Lorsqu'un secret possède ce statut, vous pouvez corriger la condition à l'origine de ce statut. Si vous corrigez la condition à l'origine du statut, celui-ci reste

impairedjusqu'à la rotation suivante. Vous pouvez également modifier le cluster de bases de données pour désactiver la gestion automatique des informations d'identification de base de données, puis modifier à nouveau le cluster de bases de données pour activer la gestion automatique des informations d'identification de base de données. Pour modifier le cluster de base de données, utilisez l'--manage-master-user-passwordoption de la modify-db-clustercommande.

-

-

KmsKeyId: l'ARN de la clé KMS utilisée pour chiffrer le secret

Spécifiez l'option --db-cluster-identifier permettant d'afficher la sortie pour un cluster de bases de données spécifique. Cet exemple montre la sortie d'un secret utilisé par un cluster de bases de données.

aws rds describe-db-clusters --db-cluster-identifiermydbcluster

L'exemple suivant montre la sortie pour un secret :

"MasterUserSecret": {

"SecretArn": "arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx",

"SecretStatus": "active",

"KmsKeyId": "arn:aws:kms:eu-west-1:123456789012:key/0987dcba-09fe-87dc-65ba-ab0987654321"

}Lorsque vous disposez de l'ARN secret, vous pouvez consulter les détails du secret à l'aide de la commande get-secret-valueSecrets Manager CLI.

Cet exemple montre les détails du secret dans l'exemple de sortie précédent.

Pour LinuxmacOS, ou Unix :

aws secretsmanager get-secret-value \ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Dans Windows :

aws secretsmanager get-secret-value ^ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Vous pouvez consulter l'ARN, le statut et la clé KMS d'un secret géré par RDS dans Secrets Manager en utilisant l'opération RDS DescribeDBClusters et en définissant le paramètre DBClusterIdentifier sur un identifiant de cluster de bases de données. Les détails sur le secret sont inclus dans la sortie.

Lorsque vous disposez de l'ARN secret, vous pouvez consulter les détails du secret à l'aide de l'opération GetSecretValueSecrets Manager.

Disponibilité des régions et des versions

La disponibilité et la prise en charge des fonctionnalités varient selon les versions spécifiques de chaque moteur de base de données, et selon les Régions AWS. Pour plus d'informations sur la disponibilité des versions et des régions avec l'intégration de Secrets Manager avec Amazon RDS, consultez Régions et moteurs de base de données pris en charge pour l'intégration de Secrets Manager à Amazon RDS.