Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Concepts des octrois d’accès S3

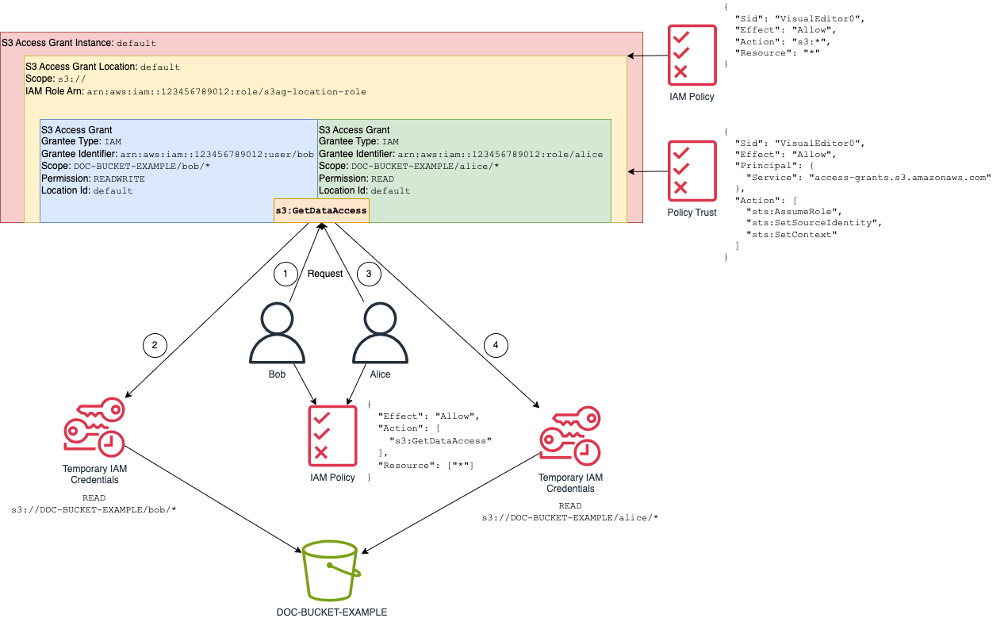

Flux de travail S3 Access Grants

Le flux de travail S3 Access Grants est le suivant :

Créez une instance S3 Access Grants. Consultez Utilisation des instances S3 Access Grants.

Dans votre instance S3 Access Grants, enregistrez des emplacements dans vos données Amazon S3 et associez ces emplacements à des rôles AWS Identity and Access Management (IAM). Consultez Enregistrement d’un emplacement.

Créez des subventions pour les bénéficiaires, qui permettent aux bénéficiaires d'accéder à vos ressources S3. Consultez Utilisation des subventions dans S3 Access Grants.

Le bénéficiaire demande des informations d'identification temporaires à S3 Access Grants. Consultez Demande d’un accès aux données Amazon S3 via les octrois d’accès S3.

Le bénéficiaire accède aux données S3 à l'aide de ces informations d'identification temporaires. Consultez Accès aux données S3 à l'aide des informations d'identification fournies par S3 Access Grants.

Pour de plus amples informations, veuillez consulter Bien démarrer avec les octrois d’accès S3.

- Instances d’octrois d’accès S3

-

Une instance S3 Access Grants est un conteneur logique pour les autorisations individuelles. Lorsque vous créez une instance S3 Access Grants, vous devez spécifier un Région AWS. Chacun Région AWS d'entre vous Compte AWS peut avoir une instance S3 Access Grants. Pour de plus amples informations, veuillez consulter Utilisation des instances S3 Access Grants.

Si vous souhaitez utiliser S3 Access Grants pour accorder l'accès aux identités d'utilisateurs et de groupes à partir de votre annuaire d'entreprise, vous devez également associer votre instance S3 Access Grants à une AWS IAM Identity Center instance. Pour de plus amples informations, veuillez consulter Octrois d’accès S3 et identités d’annuaire d’entreprise.

Une instance S3 Access Grants récemment créée est vide. Vous devez enregistrer un emplacement dans l'instance, qui peut être le chemin par défaut S3 (

s3://), un compartiment ou un préfixe au sein d'un compartiment. Après avoir enregistré au moins un emplacement, vous pouvez créer des autorisations d'accès qui donnent accès aux données de cet emplacement enregistré. - Emplacements

-

Un emplacement S3 Access Grants associe des compartiments ou des préfixes à un rôle AWS Identity and Access Management (IAM). S3 Access Grants assume ce IAM rôle pour vendre des informations d'identification temporaires au bénéficiaire qui accède à cet emplacement particulier. Vous devez d'abord enregistrer au moins un emplacement dans votre instance S3 Access Grants avant de pouvoir créer une autorisation d'accès.

Nous vous recommandons d'enregistrer l'emplacement par défaut (

s3://) et de le mapper à un IAM rôle. L'emplacement sur le chemin S3 par défaut (s3://) couvre l'accès à tous vos compartiments S3 Région AWS de votre compte. Lorsque vous créez une autorisation d'accès, vous pouvez restreindre la portée de l'autorisation à un compartiment, à un préfixe ou à un objet situé dans l'emplacement par défaut.Les cas d'utilisation plus complexes liés à la gestion des accès peuvent vous obliger à enregistrer un autre emplacement que l'emplacement par défaut. Voici quelques exemples de tels cas d'utilisation :

-

Supposons que le

amzn-s3-demo-bucketest un emplacement enregistré dans votre instance S3 Access Grants auquel un IAM rôle est mappé, mais ce IAM rôle se voit refuser l'accès à un préfixe particulier dans le compartiment. Dans ce cas, vous pouvez enregistrer le préfixe auquel le IAM rôle n'a pas accès en tant qu'emplacement distinct et associer cet emplacement à un autre IAM rôle disposant de l'accès nécessaire. -

Supposons que vous souhaitiez créer des autorisations qui limitent l'accès aux seuls utilisateurs d'un point de terminaison de cloud privé virtuel (VPC). Dans ce cas, vous pouvez enregistrer un emplacement pour un compartiment dans lequel le IAM rôle restreint l'accès au VPC point de terminaison. Plus tard, lorsqu'un bénéficiaire demande des informations d'identification à S3 Access Grants, S3 Access Grants assume le IAM rôle de l'établissement pour vendre les informations d'identification temporaires. Ces informations d'identification refuseront l'accès au compartiment spécifique à moins que l'appelant ne se trouve dans le VPC point de terminaison. Cette autorisation de refus est appliquée en plus de l'READWRITEautorisation normale READ ou spécifiée dans la subvention. WRITE

Si votre cas d'utilisation vous oblige à enregistrer plusieurs emplacements dans votre instance S3 Access Grants, vous pouvez enregistrer l'un des sites suivants :

L'emplacement S3 par défaut (

s3://)Un seau (par exemple,

amzn-s3-demo-bucket) ou plusieurs seauxUn bucket et un préfixe (par exemple,

amzn-s3-demo-bucket/prefix*

Pour connaître le nombre maximal d'emplacements que vous pouvez enregistrer dans votre instance S3 Access Grants, consultezLimitations des octrois d’accès S3. Pour plus d'informations sur l'enregistrement d'un emplacement S3 Access Grants, consultezEnregistrement d’un emplacement.

Une fois que vous avez enregistré le premier emplacement dans votre instance S3 Access Grants, celle-ci ne possède toujours aucune autorisation d'accès individuelle. Aucun accès n'a donc encore été accordé à aucune de vos données S3. Vous pouvez désormais créer des autorisations d'accès pour donner l'accès. Pour plus d'informations sur la création de subventions, consultezUtilisation des subventions dans S3 Access Grants.

-

- Octrois

-

Une autorisation individuelle dans une instance S3 Access Grants permet à une identité spécifique (un IAM principal, un utilisateur ou un groupe dans un annuaire d'entreprise) d'accéder à un emplacement enregistré dans votre instance S3 Access Grants.

Lorsque vous créez une subvention, vous n'êtes pas obligé d'accorder l'accès à l'ensemble du site enregistré. Vous pouvez limiter le champ d'accès de la subvention au sein d'un même lieu. Si l'emplacement enregistré est le chemin S3 par défaut (

s3://), vous devez restreindre la portée de l'autorisation à un compartiment, à un préfixe dans un compartiment ou à un objet spécifique. Si l'emplacement enregistré de la subvention est un bucket ou un préfixe, vous pouvez donner accès à l'intégralité du bucket ou du préfixe, ou vous pouvez éventuellement restreindre la portée de l'autorisation à un préfixe, un sous-préfixe ou un objet.Dans la subvention, vous définissez également le niveau d'accès de la subvention à READWRITE, ouREADWRITE. Supposons que vous disposiez d'une autorisation qui donne au groupe d'annuaires d'entreprise l'

01234567-89ab-cdef-0123-456789abcdefREADaccès au compartiments3://. Les utilisateurs de ce groupe peuvent avoir READ accès à tous les objets dont le nom de clé commence par le préfixeamzn-s3-demo-bucket/projects/items/*projects/items/du compartiment nomméamzn-s3-demo-bucket.Pour connaître le nombre maximal d'autorisations que vous pouvez créer dans votre instance S3 Access Grants, consultezLimitations des octrois d’accès S3. Pour plus d'informations sur la création de subventions, consultezCréation d’octrois.

- Informations d’identification temporaires des octrois d’accès S3

-

Une fois que vous avez créé une autorisation, une application autorisée qui utilise l'identité spécifiée dans l'autorisation peut demander des informations d'just-in-time accès. Pour ce faire, l'application appelle l'APIopération GetDataAccessS3. Les bénéficiaires peuvent utiliser cette API opération pour demander l'accès aux données S3 que vous avez partagées avec eux.

L’instance d’octrois d’accès S3 évalue la demande

GetDataAccesspar rapport aux octrois dont elle dispose. S'il existe une subvention correspondante pour le demandeur, S3 Access Grants assume le IAM rôle associé à l'emplacement enregistré de la subvention correspondante. S3 Access Grants définit les autorisations associées aux informations d'identification temporaires pour accéder uniquement au compartiment, au préfixe ou à l'objet S3 spécifié par le champ d'application de la subvention.Le délai d'expiration des informations d'accès temporaires est par défaut de 1 heure, mais vous pouvez le définir sur une valeur comprise entre 15 minutes et 12 heures. Voir la durée maximale de session dans la AssumeRoleAPIréférence.

Comment ça marche

Dans le schéma suivant, un emplacement Amazon S3 par défaut avec la portée s3:// est enregistré avec le IAM rôles3ag-location-role. Ce IAM rôle est autorisé à effectuer des actions Amazon S3 dans le compte lorsque ses informations d'identification sont obtenues via S3 Access Grants.

Dans cet emplacement, deux autorisations d'accès individuelles sont créées pour deux IAM utilisateurs. L'IAMutilisateur Bob obtient à la fois READ WRITE l'accès au bob/ préfixe du DOC-BUCKET-EXAMPLE compartiment. Un autre IAM rôle, Alice, n'a READ accès qu'au alice/ préfixe du DOC-BUCKET-EXAMPLE compartiment. Un octroi, coloré en bleu, est défini pour permettre à Bob d’accéder au préfixe bob/ dans le compartiment DOC-BUCKET-EXAMPLE. Un octroi, coloré en vert, est défini pour permettre à Alice d’accéder au préfixe alice/ dans le compartiment DOC-BUCKET-EXAMPLE.

Lorsqu'il est temps pour Bob de communiquer READ des données, le IAM rôle associé à l'emplacement dans lequel se trouve sa subvention appelle l'GetDataAccessAPIopération S3 Access Grants. Si Bob essaie d'accéder à READ un préfixe ou à un objet S3 commençant pars3://DOC-BUCKET-EXAMPLE/bob/*, la GetDataAccess demande renvoie un ensemble d'informations d'identification de IAM session temporaires avec l'autorisation des3://DOC-BUCKET-EXAMPLE/bob/*. De même, Bob peut écrire (WRITE) sur n’importe quel préfixe ou objet S3 commençant par s3://DOC-BUCKET-EXAMPLE/bob/*, car l’octroi le permet également.

De même, Alice peut lire (READ) tout ce qui commence par s3://DOC-BUCKET-EXAMPLE/alice/. Toutefois, si elle essaie d’écrire (WRITE) sur un compartiment, un préfixe ou un objet quelconque dans s3://, elle recevra une erreur Accès refusé (403 – Interdit), car aucun octroi ne lui donne l’accès WRITE sur aucune donnée. En outre, si Alice demande un niveau d’accès quelconque (READ ou WRITE) à des données situées en dehors de s3://DOC-BUCKET-EXAMPLE/alice/, elle recevra à nouveau une erreur Accès refusé.

Ce modèle s’adapte à un nombre élevé d’utilisateurs et de compartiments, et simplifie la gestion de ces autorisations. Au lieu de modifier des politiques de compartiment S3 potentiellement volumineuses chaque fois que vous souhaitez ajouter ou supprimer une relation individuelle d’accès par préfixe utilisateur, vous pouvez ajouter et supprimer des octrois discrets et individuels.