Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Permettre aux utilisateurs fédérés SAML 2.0 d'accéder au AWS Management Console

Vous pouvez utiliser un rôle pour configurer votre fournisseur d'identité (IdP) conforme à SAML 2.0 et AWS pour autoriser vos utilisateurs fédérés à accéder au. AWS Management Console Le rôle accorde aux utilisateurs les autorisations nécessaires pour effectuer des tâches dans la console. Pour donner aux utilisateurs fédérés SAML d'autres moyens d'accéder à AWS, veuillez consulter l'une des rubriques suivantes :

-

AWS CLI: Basculer vers un rôle IAM (AWS CLI)

-

Outils pour Windows PowerShell : Basculer vers un IAM rôle (Outils pour Windows PowerShell)

-

AWS API : Basculer vers un rôle IAM (API AWS)

Présentation

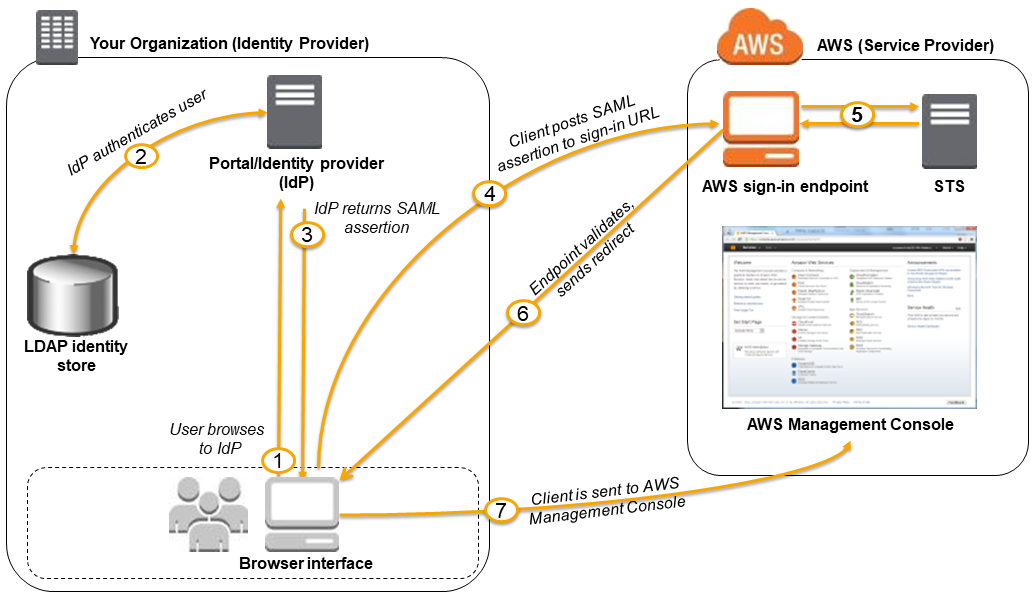

Le diagramme suivant illustre le flux d'une authentification unique SAML.

Note

Cette utilisation spécifique de SAML diffère de l'utilisation plus générale illustrée ici Fédération SAML 2.0 car ce flux de travail ouvre le fichier AWS Management Console au nom de l'utilisateur. Cette procédure requiert l'utilisation du point de terminaison SSO AWS

au lieu d'un appel direct de l'API AssumeRoleWithSAML. Le point de terminaison appelle l'API pour l'utilisateur, puis retourne une URL qui redirige automatiquement le navigateur de l'utilisateur vers AWS Management Console.

Le diagramme suivant illustre les étapes suivantes :

-

L'utilisateur se rend sur le portail de l'organisation, puis choisit d'accéder à l'interface AWS Management Console. Dans votre organisation, le portail est généralement une fonction de votre IdP qui gère l'échange de confiance entre votre organisation et. AWS Par exemple, dans les services Active Directory Federation Services, l'URL du portail est :

https://ADFSServiceName/adfs/ls/IdpInitiatedSignOn.aspx -

Le portail vérifie l'identité de l'utilisateur dans l'organisation.

-

Il génère ensuite une réponse d'authentification SAML contenant des assertions qui identifient l'utilisateur et incluent des attributs spécifiques à celui-ci. Vous pouvez également configurer votre IdP pour inclure un attribut d'assertion SAML appelé

SessionDurationqui spécifie la durée de validité de la session de console. Vous pouvez également configurer le fournisseur d'identité pour qu'il transmette des attributs en tant que balises de session. Le portail envoie cette réponse au navigateur client. -

Le navigateur client est redirigé vers le point de terminaison d'authentification AWS unique et publie l'assertion SAML.

-

Le point de terminaison demande des informations d'identification de sécurité temporaires pour le compte de l'utilisateur et crée une URL de connexion à la console qui utilise ces informations.

-

AWS renvoie l'URL de connexion au client sous forme de redirection.

-

Le navigateur client est redirigé vers AWS Management Console. Si la réponse d'authentification SAML inclut des attributs associés à plusieurs rôles IAM, l'utilisateur est d'abord invité à sélectionner le rôle utilisé pour accéder à la console.

Du point de vue de l'utilisateur, le processus se déroule de manière transparente : l'utilisateur commence sur le portail interne de votre organisation et se retrouve sur le portail AWS Management Console, sans jamais avoir à fournir d'informations d' AWS identification.

Consultez les sections suivantes pour une présentation de la configuration de ce comportement, ainsi que des liens vers des procédures détaillées.

Configurez votre réseau en tant que fournisseur SAML pour AWS

Au sein du réseau de votre organisation, vous configurez votre base d'identités (par ex., Windows Active Directory) afin qu'il fonctionne de concert avec un fournisseur d'identité (IdP) SAML tel que Windows Active Directory Federation Services, Shibboleth, etc. À l'aide de l'IdP, vous générez un document de métadonnées qui décrit votre organisation en tant que fournisseur d'identité et inclut des clés d'authentification. Vous configurez également le portail de votre organisation pour acheminer les demandes des utilisateurs vers le point de terminaison AWS SAML AWS Management Console à des fins d'authentification à l'aide d'assertions SAML. La configuration de l'IdP pour la génération d'un fichier metadata.xml varie en fonction de l'IdP. Pour savoir comment procéder, reportez-vous à la documentation de votre IdP, ou consultez Intégrez des fournisseurs de solutions SAML tiers avec AWS pour obtenir des liens vers la documentation web de nombreux fournisseurs SAML pris en charge.

Créer un fournisseur SAML dans IAM

Ensuite, vous vous connectez à la console IAM AWS Management Console et vous y accédez. Dans la console, vous créez un nouveau fournisseur SAML, c'est-à-dire une entité IAM qui contient des informations sur le fournisseur d'identité de votre organisation. Au cours du processus, vous téléchargez le document de métadonnées généré par le logiciel de l'IdP de votre organisation à l'étape précédente. Pour plus de détails, consultez Création d’un fournisseur d’identité SAML dans IAM.

Configurez les autorisations AWS pour vos utilisateurs fédérés

L'étape suivante consiste à créer un rôle IAM qui établit une relation d'approbation entre IAM et le fournisseur d'identités de votre organisation. Ce rôle doit identifier votre fournisseur d'identité en tant que principal (entité de confiance) pour les besoins de la fédération. Le rôle définit également ce que les utilisateurs authentifiés par l'IdP de votre organisation sont autorisés à faire. AWS Vous pouvez créer ce rôle à l'aide de la console IAM. Lorsque vous créez la politique d'approbation qui indique qui peut endosser le rôle, vous indiquez le fournisseur SAML que vous avez créé précédemment dans IAM. Vous indiquez également un ou plusieurs attributs SAML auxquels un utilisateur doit correspondre pour être autorisé à endosser le rôle. Par exemple, vous pouvez spécifier que seuls les utilisateurs dont la valeur eduPersonOrgDN SAML est ExampleOrg sont autorisés à se connecter. L'assistant de rôle ajoute automatiquement une condition pour tester l'attribut saml:aud afin de vérifier que le rôle est endossé uniquement pour la connexion à AWS Management Console.

Si le chiffrement SAML est requis, l'URL de connexion doit inclure l'identifiant AWS unique attribué à votre fournisseur SAML, que vous trouverez sur la page détaillée du fournisseur d'identité. La politique d'approbation du rôle peut se présenter comme suit :

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": {"Federated": "arn:aws:iam::account-id:saml-provider/ExampleOrgSSOProvider"}, "Action": "sts:AssumeRoleWithSAML", "Condition": {"StringEquals": { "saml:edupersonorgdn": "ExampleOrg", "saml:aud": "https://region-code.signin.aws.amazon.com/saml/acs/SAMLSP4SHN3UIS2D558H46" }} }] }

Note

Le SAML IDPs utilisé dans une politique de confiance des rôles doit se trouver dans le même compte que celui dans lequel se trouve le rôle.

Nous recommandons d'utiliser des points de terminaison régionaux pour l'saml:audattribut athttps://. Pour obtenir la liste des region-code.signin.aws.amazon.com/static/saml-metadata.xmlregion-code valeurs possibles, consultez la colonne Région dans les points de terminaison de AWS connexion.

Dans la politique d'autorisation du rôle, vous spécifiez les autorisations comme pour tout autre rôle, utilisateur ou groupe. Par exemple, si les utilisateurs de votre organisation sont autorisés à administrer des EC2 instances Amazon, vous autorisez explicitement EC2 les actions Amazon dans la politique d'autorisation. Vous pouvez le faire en attribuant une politique gérée, telle que la politique gérée Amazon EC2 Full Access.

Pour plus d'informations sur la création d'un rôle pour un IdP SAML, consultez Création d’un rôle pour la fédération SAML 2.0 (console).

Terminer la configuration et créer des assertions SAML

Indiquez à votre IdP SAML AWS qu'il s'agit de votre fournisseur de services en installant saml-metadata.xml le fichier trouvé https:// sur ou. region-code.signin.aws.amazon.com/static/saml-metadata.xmlhttps://signin.aws.amazon.com/static/saml-metadata.xml Si SAMl le chiffrement est requis, le fichier se trouve à l'adressehttps://.region-code.signin.aws.amazon.com/static/saml/SAMLSP4SHN3UIS2D558H46/saml-metadata.xml

Pour obtenir la liste des region-code valeurs possibles, consultez la colonne Région dans les points de terminaison de AWS connexion.

L'installation du fichier est différente selon votre IdP. Certains fournisseurs vous permettent d'entrer l'URL, après quoi ils récupèrent et installent le fichier pour vous. D'autres fournisseurs exigent que vous téléchargiez le fichier à partir de l'URL afin de le fournir en tant que fichier local. Pour plus d'informations, reportez-vous à la documentation de votre IdP, ou consultez Intégrez des fournisseurs de solutions SAML tiers avec AWS pour obtenir des liens vers la documentation web de nombreux fournisseurs SAML pris en charge.

Vous devez également configurer les informations que l'IdP doit transmettre à AWS en tant qu'attributs SAML dans le cadre de la réponse d'authentification. La plupart de ces informations apparaissent AWS sous forme de clés contextuelles de condition que vous pouvez évaluer dans vos politiques. Ces clés de condition garantissent que seuls les utilisateurs autorisés dans les contextes appropriés sont autorisés à accéder à vos ressources AWS . Vous pouvez spécifier des fenêtres horaires qui limitent l'utilisation de la console. Vous pouvez également spécifier la durée maximale (jusqu'à 12 heures) pendant laquelle les utilisateurs peuvent accéder à la console avant d'avoir à actualiser leurs informations d'identification. Pour plus de détails, consultez Configuration d’assertions SAML pour la réponse d’authentification.