Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

IAMDidacticiel : autoriser les utilisateurs à gérer leurs informations d'identification et leurs MFA paramètres

Vous pouvez autoriser les utilisateurs à gérer eux-mêmes leurs propres informations d'identification et appareils à authentification multifactorielle (MFA) sur la page Security Credentials (Informations d'identification de sécurité). Vous pouvez utiliser l' AWS Management Console pour configurer des informations d'identification (clés d'accès, mots de passe, certificats de signature et clés SSH publiques), supprimer ou désactiver les informations d'identification qui ne sont pas nécessaires et activer des MFA périphériques pour vos utilisateurs. Cette méthode est utile pour un petit nombre d'utilisateurs, mais la tâche peut rapidement devenir fastidieuse si le nombre d'utilisateurs augmente. Ce didacticiel vous montre comment mettre en place ces bonnes pratiques sans surcharger de travail vos administrateurs.

Ce didacticiel vous montre comment autoriser les utilisateurs à accéder aux AWS services, mais uniquement lorsqu'ils sont connectés avecMFA. S'ils ne sont pas connectés avec un MFA appareil, les utilisateurs ne peuvent pas accéder à d'autres services.

Ce flux de travail se compose de trois étapes de base.

- Étape 1 : Créer une stratégie pour appliquer l'MFAauthentification

-

Créez une politique gérée par le client qui interdit toutes les actions à l'exception IAM des quelques actions. Ces exceptions permettent à un utilisateur de modifier ses propres informations d'identification et de gérer ses MFA appareils sur la page Security Credentials (Informations d'identification de sécurité). Plus d'informations sur la manière d'accéder à cette page, veuillez consulter Comment les utilisateurs IAM modifient leur mot de passe (console).

- Étape 2 : Attacher des politiques à votre groupe d'utilisateurs test

-

Créez un groupe d'utilisateurs dont les membres ont un accès total à toutes les EC2 actions Amazon s'ils se connectent avecMFA. Pour créer un tel groupe d'utilisateurs, vous attachez à la fois la stratégie AWS gérée par appelée

AmazonEC2FullAccesset la stratégie gérée par le client que vous avez créée dans la première étape. - Étape 3 : Test de l'accès utilisateur

-

Connectez-vous en tant qu'utilisateur test pour vérifier que l'accès à Amazon EC2 est bloqué jusqu'à ce que l'utilisateur crée un MFA appareil L'utilisateur peut alors se connecter à l'aide de ce dispositif.

Prérequis

Pour exécuter les étapes de ce didacticiel, vous devez déjà disposer des éléments suivants :

-

Un Compte AWS auquel vous pouvez vous connecter en tant qu'IAMutilisateur disposant d'autorisations administratives.

-

Votre ID de compte, que vous entrez dans la politique à l'étape 1.

Pour trouver votre ID de compte, sur la barre de navigation située en haut de la page, sélectionnez Support, puis sélectionnez Support Center (Centre de support). L'ID de compte se trouve dans le menu Support de cette page.

-

Un MFAappareil virtuel (logiciel), une clé FIDO de sécurité ou un appareil matériel MFA.

-

Un IAM utilisateur test et membre du groupe d'utilisateurs suivant :

| Nom utilisateur | Instructions relatives au nom utilisateur | Nom du groupe d'utilisateurs | Ajouter l'utilisateur en tant que membre | Instructions pour les groupes d'utilisateurs |

|---|---|---|---|---|

| MFAUser | Choisissez uniquement l'option pour Activer l'accès à la console (facultatif) et attribuez un mot de passe. | EC2MFA | MFAUser | NOTJoignez des politiques ou accordez des autorisations à ce groupe d'utilisateurs. |

Étape 1 : Créer une stratégie pour appliquer l'MFAauthentification

Vous commencez par créer une politique gérée par le IAM client qui refuse toutes les autorisations, sauf celles requises par IAM les utilisateurs pour gérer leurs informations d'identification et MFA appareils.

-

Connectez-vous à la Console de AWS gestion en tant qu'utilisateur disposant d'informations d'identification d'administrateur. Pour respecter les bonnes IAM pratiques, ne vous connectez pas avec vos Utilisateur racine d'un compte AWS informations d'identification.

Important

IAMEn guise de bonne pratique, nous vous recommandons d'exiger des utilisateurs humains qu'ils se joignent à un fournisseur d'identité en utilisant la fédération pour accéder à AWS en utilisant des informations d'identification temporaires et non pas des IAM utilisateurs aves des informations d'identification à long terme. Nous vous recommandons de n'utiliser IAM les utilisateurs que pour des cas d'utilisation spécifiques non pris en charge par les utilisateurs fédérés.

-

Ouvrez la IAM console à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Politiques, puis Créer une politique.

-

Choisissez l'JSONonglet et copiez le texte du document de JSON stratégie suivant :AWS: permet aux utilisateurs IAM authentifiés par MFA de gérer leurs propres informations d'identification sur la page Informations d'identification de sécurité.

-

Collez cette politique dans la zone de JSONtexte. Résolvez tous les avertissements de sécurité, les erreurs ou les avertissements généraux générés durant la validation de la politique, puis choisissez Suivant.

Note

Vous pouvez basculer à tout moment entre l'éditeur visuel et JSONles options. Cependant, la politique ci-dessus inclut l'élément

NotActionqui n'est pas pris en charge dans l'éditeur visuel. Pour cette politique, vous verrez une notification dans l'onglet Visual editor (Éditeur visuel). Revenez JSONà pour continuer à travailler avec cette politique.Cet exemple de politique n'autorise pas les utilisateurs à réinitialiser un mot de passe lorsqu'ils se connectent à l' AWS Management Console pour la première fois. Nous vous recommandons de n'accorder des autorisations aux nouveaux utilisateurs qu'après leur enregistrement et aient réinitialisé leur mot de passe.

-

Sur la page Vérifier et créer, tapez

Force_MFApour le nom de la politique. Pour la description de la politique, tapezThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.dans la zone Balises ; vous pouvez éventuellement ajouter des paires clé-valeur de balises à la politique gérée par le client. Vérifiez les autorisations accordées par votre politique, puis choisissez Créer une politique pour enregistrer votre travail.La nouvelle politique s'affiche dans la liste des politiques gérées et est prête à être attachée.

Étape 2 : Attacher des politiques à votre groupe d'utilisateurs test

Vous allez maintenant attacher deux stratégies à votre groupe IAM d'utilisateurs test. Elles seront utilisées pour octroyer des autorisations MFA protégées.

-

Dans le panneau de navigation, sélectionnez User groups (Groupes d'utilisateurs).

-

Dans la zone de recherche, saisissez

EC2MFA, puis choisissez le nom du groupe (et pas la case à cocher) dans la liste. -

Choisissez l'onglet Autorisations, puis Ajouter des autorisations, et enfin Attacher des politiques.

-

Sur la page Attach permission policies to EC2MFA group (Joindre des politiques d'autorisation à un groupe), dans la zone de recherche, saisissez

EC2Full. Cochez ensuite la case à côté d'Amazon EC2FullAccess dans la liste. N'enregistrez pas vos modifications pour le moment. -

Dans la zone de recherche, tapez

Force, puis cochez la case située en regard de Force_ MFA dans la liste. -

Sélectionnez Attach Policies (Attacher des politiques).

Étape 3 : Test de l'accès utilisateur

Dans cette étape du didacticiel, vous vous connectez en tant qu'utilisateur test afin de vérifier que la politique fonctionne comme prévu.

-

Connectez-vous à votre Compte AWS en utilisant

MFAUserle mot de passe affecté dans la section précédente. Utilisez le URL :https://<alias or account ID number>.signin.aws.amazon.com/console -

Choisissez EC2d'ouvrir la EC2 console Amazon et vérifiez que l'utilisateur ne dispose d'aucune autorisation.

-

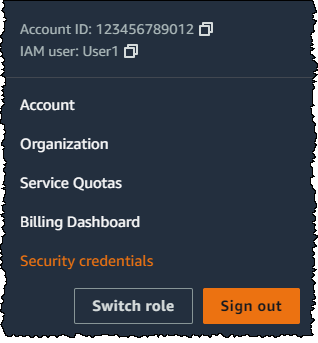

Dans la barre de navigation en haut à droite, sélectionnez votre nom d'utilisateur

MFAUser, puis Security Credentials (Informations d'identification de sécurité).

-

Maintenant, ajoutez un MFA appareil. Dans la section Authentification multifactorielle (MFA), choisissez Attribuer MFA un appareil.

Note

Vous pouvez recevoir une erreur que vous n'êtes pas autorisé à effectuer

iam:DeleteVirtualMFADevice. Elle peut se produire si quelqu'un a commencé à assigner un MFA périphérique virtuel à cet utilisateur et a annulé le processus. Pour continuer, vous ou un autre administrateur devez supprimer l'utilisateur existant du MFA périphérique virtuel non attribué. Pour de plus amples informations, veuillez consulter Je ne suis pas autorisé à exécuter : iam : DeleteVirtual MFADevice. -

Dans le cadre de ce didacticiel, nous utilisons un MFA appareil (basé sur un logiciel) virtuel, comme l'application Google Authenticator sur un téléphone portable. Choisissez l'application Authenticator, puis cliquez sur Next (Suivant).

IAMgénère et affiche les informations de configuration du MFA périphérique virtuel, notamment un graphique de code QR. Le graphique est une représentation de la clé de configuration secrète que l'on peut saisir manuellement sur des dispositifs qui ne prennent pas en charge les codes QR.

-

Ouvrez votre MFA application virtuelle. (Pour obtenir une liste des applications que vous pouvez utiliser pour héberger des MFA périphériques virtuels, veuillez consulter MFAApplications virtuelles

.) Si l'MFAapplication virtuelle prend en charge plusieurs comptes (plusieurs MFA périphériques virtuels), choisissez l'option permettant de créer un compte (un nouveau MFA périphérique virtuel). -

Déterminez si l'MFAapplication prend en charge les codes QR, puis effectuez l'une des actions suivantes :

-

Dans l'assistant, sélectionnez Show QR code (Afficher le code QR). Utilisez ensuite l'application pour analyser le code QR. Par exemple, vous pouvez choisir l'icône de caméra ou une option similaire à Scan code, puis utiliser la caméra du dispositif pour analyser le code.

-

Dans l'assistant Set up device (Configurer l'appareil), choisissez Afficher la clé secrète pour la configuration manuelle, puis saisissez la clé secrète dans votre MFA application.

Une fois que vous avez terminé, le MFA périphérique virtuel commence à générer des mots de passe uniques.

-

-

Dans l'assistant de configuration de l'appareil, dans le champ Entrez le code de votre application d'authentification. Dans cette zone, saisissez le mot de passe unique qui s'affiche actuellement sur le MFA périphérique virtuel. Choisissez RegisterMFA (S'inscrire).

Important

Envoyez votre demande immédiatement après avoir généré le code. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, l'MFAappareil est associé avec succès à l'utilisateur. Cependant, l'MFAappareil n'est pas synchronisé. En effet, les mots de passe uniques (TOTP) à durée limitée () expirent après une courte période. Dans ce cas, vous pouvez resynchroniser le dispositif.

L'MFAappareil virtuel est maintenant prêt à utiliser AWS.

-

Déconnectez-vous de la console, puis reconnectez-vous en tant que

MFAUser. Cette fois, vous AWS invite à saisir un MFA code à partir de votre téléphone. Lorsque vous recevez le code, entrez-le dans le champ et sélectionnez Submit (Soumettre). -

Choisissez EC2d'ouvrir à nouveau la EC2 console Amazon. Notez que, cette fois, vous pouvez voir toutes les informations et effectuer les actions que vous souhaitez. Si vous accédez à une autre console en tant qu'utilisateur, les messages d'accès refusé s'affichent. La raison en est que les politiques de ce didacticiel n'accordent l'accès qu'à AmazonEC2.

Ressources connexes

Pour plus d'informations, veuillez consulter les rubriques suivantes :