Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Résolution des problèmes liés aux contrôles et aux ensembles de contrôles

Vous pouvez utiliser les informations de cette page pour résoudre les problèmes courants liés aux contrôles dans Audit Manager.

Problèmes généraux

Problèmes d’intégration d’AWS Config

Je ne vois aucun contrôle ou ensemble de contrôles dans mon évaluation

En bref, pour consulter les contrôles d’une évaluation, vous devez être désigné comme responsable de l’audit de l’évaluation en question. En outre, vous devez IAM disposer des autorisations nécessaires pour consulter et gérer les ressources d'Audit Manager associées.

Si vous avez besoin d’accéder aux contrôles d’une évaluation, demandez à l’un des responsables de l’audit de vous désigner comme responsable de l’audit. Vous pouvez désigner les responsables de l’audit lorsque vous créez ou modifiez une évaluation.

Vérifiez également que vous disposez des autorisations nécessaires pour gérer l’évaluation. Nous recommandons aux responsables de l'audit d'utiliser cette AWSAuditManagerAdministratorAccesspolitique. Si vous avez besoin d'aide concernant IAM les autorisations, contactez votre administrateur ou le AWS Support

Je ne parviens pas à charger des éléments probants manuels dans un contrôle

Si vous ne pouvez pas charger manuellement des éléments probants dans un contrôle, c’est probablement parce que le statut du contrôle est inactif.

Pour charger des éléments probants manuels dans un contrôle, vous devez d’abord faire passer le statut du contrôle sur En cours de vérification ou Vérifié. Pour obtenir des instructions, veuillez consulter Modification du statut d'un contrôle d'évaluation dans AWS Audit Manager.

Important

Chacun ne Compte AWS peut télécharger manuellement que jusqu'à 100 fichiers de preuves dans un contrôle par jour. Le dépassement de ce quota quotidien entraîne l’échec de tout chargement manuel supplémentaire pour le contrôle en question. Si vous devez charger une grande quantité d’éléments probants manuels dans un seul contrôle, chargez-les par lots sur plusieurs jours.

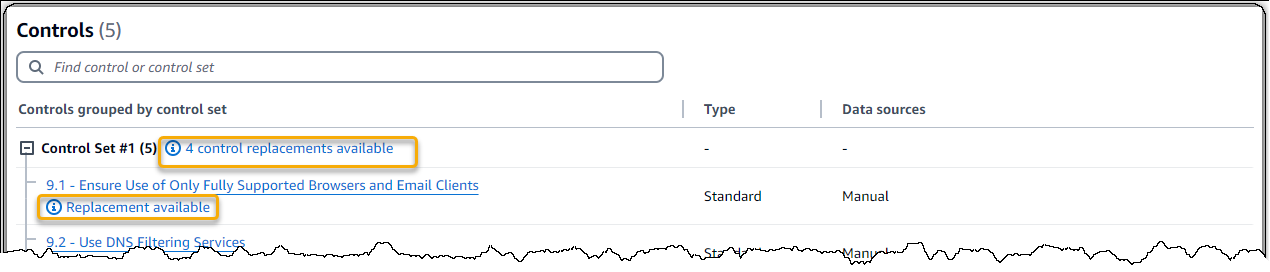

Qu'est-ce que cela signifie si une commande indique « Remplacement disponible » ?

Si ce message s'affiche, cela signifie qu'une définition de contrôle mise à jour est disponible pour un ou plusieurs contrôles standard de votre framework personnalisé. Nous vous recommandons de remplacer ces contrôles afin de bénéficier des sources de preuves améliorées qu'Audit Manager fournit désormais.

Pour obtenir des instructions sur la procédure à suivre, consultezSur la page de détails de mon framework personnalisé, je suis invité à recréer mon framework personnalisé.

Je dois utiliser plusieurs AWS Config règles comme source de données pour un contrôle unique

Vous pouvez utiliser une combinaison de règles gérées et de règles personnalisées pour un seul contrôle. Pour ce faire, définissez plusieurs sources de preuves pour le contrôle et sélectionnez le type de règle que vous préférez pour chacune d'entre elles. Vous pouvez définir jusqu'à 100 sources de données gérées par le client pour un seul contrôle personnalisé.

L’option de règle personnalisée n’est pas disponible lorsque je configure une source de données pour un contrôle

Cela signifie que vous n’êtes pas autorisé à consulter les règles personnalisées de votre Compte AWS ou de votre organisation. Plus précisément, vous n'êtes pas autorisé à effectuer l'DescribeConfigRulesopération dans la console Audit Manager.

Pour résoudre ce problème, contactez votre AWS administrateur pour obtenir de l'aide. Si vous êtes AWS administrateur, vous pouvez accorder des autorisations à vos utilisateurs ou à vos groupes en gérant vos IAM politiques.

L’option de règle personnalisée est disponible, mais aucune règle n’apparaît dans la liste déroulante

Cela signifie qu’aucune règle personnalisée n’est activée et ne peut être utilisée dans votre Compte AWS ou dans votre organisation.

Si vous n'avez pas encore de règles personnalisées AWS Config, vous pouvez en créer une. Pour obtenir des instructions, consultez AWS Config custom rules dans le Guide du développeur d’AWS Config .

Si vous vous attendez à voir une règle personnalisée, consultez l’élément de résolution des problèmes suivant.

Certaines règles personnalisées sont disponibles, mais je ne vois pas la règle que je souhaite utiliser

Si vous ne voyez pas la règle personnalisée que vous vous attendez à trouver, cela peut être dû à l’un des problèmes suivants.

- Votre compte est exclu de la règle

-

Il est possible que le compte administrateur délégué que vous utilisez soit exclu de la règle.

Le compte de gestion de votre organisation (ou l'un des comptes d'administrateur AWS Config délégué) peut créer des règles d'organisation personnalisées à l'aide du AWS Command Line Interface (AWS CLI). Lorsque tel est le cas, il peut spécifier une liste de comptes à exclure de la règle. Si votre compte figure dans cette liste, la règle n’est pas disponible dans Audit Manager.

Pour résoudre ce problème, contactez votre AWS Config administrateur pour obtenir de l'aide. Si vous êtes AWS Config administrateur, vous pouvez mettre à jour la liste des comptes exclus en exécutant la put-organization-config-rulecommande.

- La règle n’a pas été correctement créée et activée dans AWS Config

-

Il est également possible que la règle personnalisée n’ait pas été créée et activée correctement. Si une erreur s’est produite lors de la création de la règle ou si la règle n’est pas activée, elle n’apparaît pas dans la liste des règles disponibles dans Audit Manager.

Pour obtenir de l’aide à ce sujet, nous vous recommandons de contacter votre administrateur AWS Config .

- La règle est une règle gérée

-

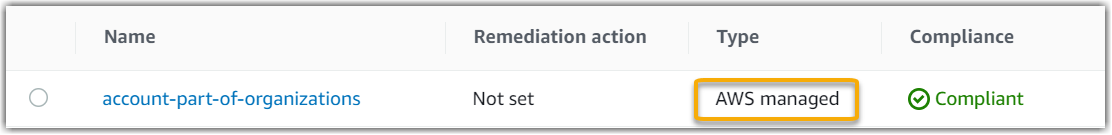

Si vous ne trouvez pas la règle que vous recherchez dans la liste déroulante des règles personnalisées, il est possible qu’il s’agisse d’une règle gérée.

Vous pouvez utiliser la console AWS Config

pour vérifier si une règle est une règle gérée. Pour ce faire, choisissez Règles dans le menu de navigation de gauche et recherchez la règle dans le tableau. S’il s’agit d’une règle gérée, la colonne Type indique Gérée par AWS .

Après avoir vérifié qu’il s’agit d’une règle gérée, revenez dans Audit Manager et sélectionnez Règle gérée comme type de règle. Recherchez ensuite le mot clé identifiant de la règle gérée dans la liste déroulante des règles gérées.

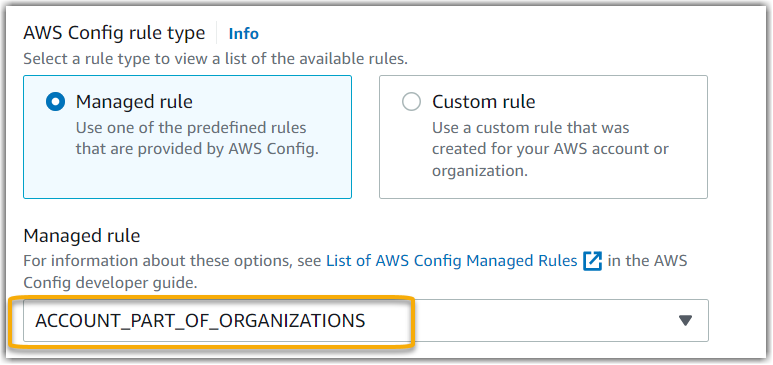

Je ne vois pas la règle gérée que je souhaite utiliser

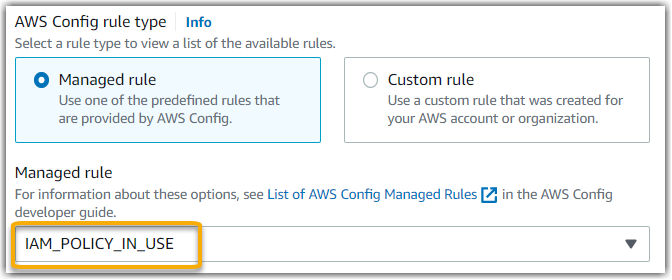

Avant de sélectionner une règle dans la liste déroulante de la console Audit Manager, assurez-vous d’avoir sélectionné Règle gérée comme type de règle.

Si vous ne voyez toujours pas la règle gérée que vous vous attendez à trouver, il est possible que vous recherchiez le nom de la règle. Vous devez plutôt rechercher l’identifiant de la règle.

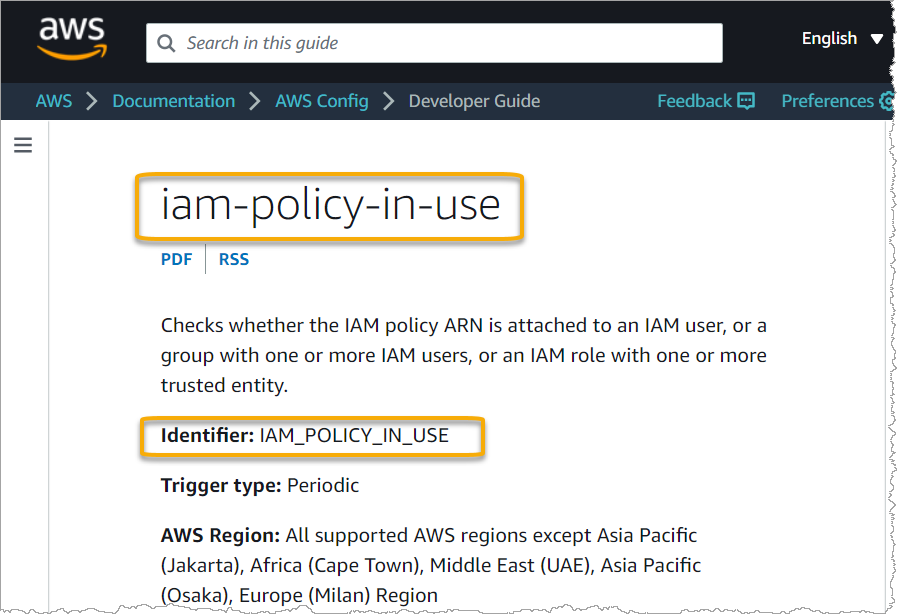

Si vous utilisez une règle gérée par défaut, le nom et l’identifiant sont similaires. Le nom est en minuscules et utilise des tirets (par exemple, iam-policy-in-use). L’identifiant est en majuscules et utilise des traits de soulignement (par exemple, IAM_POLICY_IN_USE). Pour trouver l'identifiant d'une règle gérée par défaut, consultez la liste des mots clés des règles AWS Config gérées prises en charge et suivez le lien de la règle que vous souhaitez utiliser. Vous accédez ainsi à la AWS Config documentation relative à cette règle gérée. À partir de là, vous pouvez voir à la fois le nom et l’identifiant. Recherchez le mot clé identifiant dans la liste déroulante d’Audit Manager.

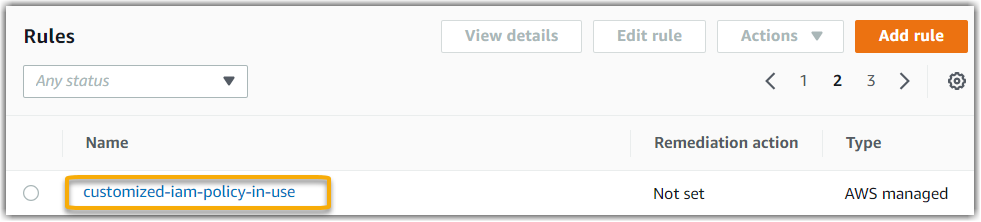

Si vous utilisez une règle gérée personnalisée, vous pouvez utiliser la AWS Config consolecustomized-iam-policy-in-use. Pour trouver l'identifiant de cette règle, accédez à la AWS Config console, choisissez Règles dans le menu de navigation de gauche, puis choisissez la règle dans le tableau.

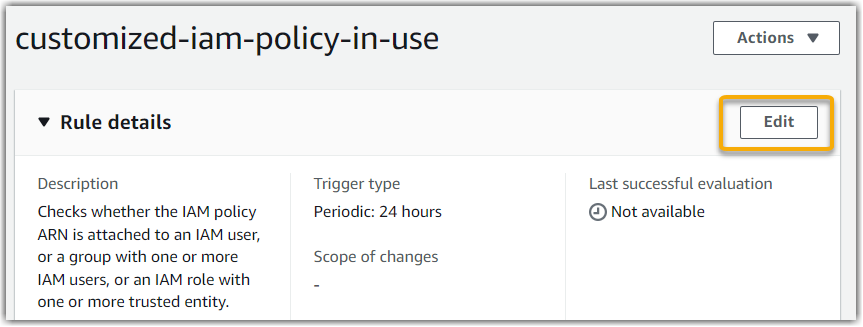

Choisissez Modifier pour afficher les détails de la règle gérée.

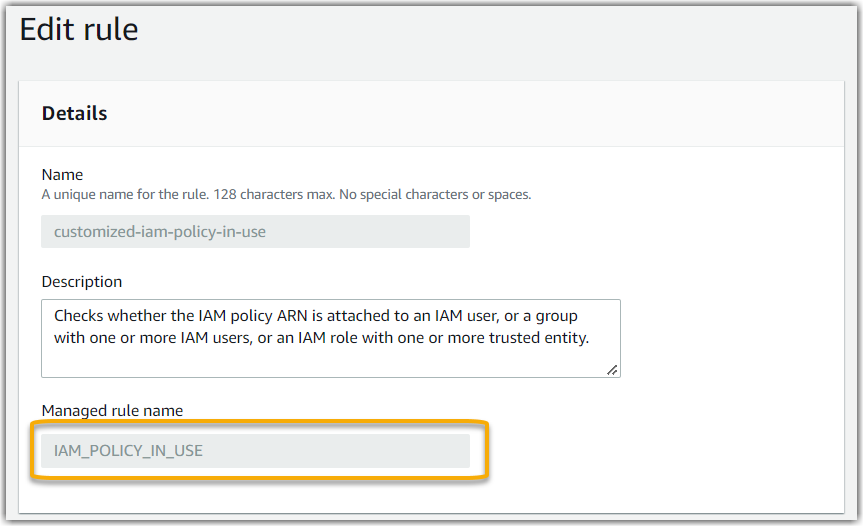

Dans la section Détails, vous pouvez trouver l’identifiant source à partir duquel la règle gérée a été créée (IAM_POLICY_IN_USE).

Vous pouvez maintenant revenir à la console Audit Manager et sélectionner le même mot clé identifiant dans la liste déroulante.

Je souhaite partager un framework personnalisé, mais il comporte des contrôles qui utilisent des AWS Config règles personnalisées comme source de données. Le destinataire peut-il collecter des éléments probants pour ces contrôles ?

Oui, le destinataire peut collecter des éléments probants pour ces contrôles, mais quelques étapes sont nécessaires pour y parvenir.

Pour qu'Audit Manager collecte des preuves en utilisant une AWS Config règle comme mappage de source de données, les conditions suivantes doivent être vraies. Cela s’applique aux règles gérées et aux règles personnalisées.

-

La règle doit exister dans l' AWS environnement du destinataire

-

La règle doit être activée dans l' AWS environnement du destinataire

N'oubliez pas que les AWS Config règles personnalisées de votre compte n'existent probablement pas déjà dans l' AWS environnement du destinataire. De plus, lorsque le destinataire accepte la demande de partage, Audit Manager ne recrée aucune de vos règles personnalisées dans son compte. Pour que le destinataire puisse collecter des preuves en utilisant vos règles personnalisées comme mappage de sources de données, il doit créer les mêmes règles personnalisées dans son instance de AWS Config. Une fois que le destinataire a créé puis activé les règles, Audit Manager peut collecter des éléments probants à partir de cette source de données.

Nous vous recommandons de communiquer avec le destinataire pour lui faire savoir si des règles personnalisées doivent être créées dans son instance de AWS Config.

Que se passe-t-il lorsqu’une règle personnalisée est mise à jour dans AWS Config ? Dois-je prendre des mesures dans Audit Manager ?

Pour les mises à jour des règles au sein de votre AWS environnement

Si vous mettez à jour une règle personnalisée dans votre AWS environnement, aucune action n'est nécessaire dans Audit Manager. Audit Manager détecte et gère les mises à jour des règles comme décrit dans le tableau suivant. Audit Manager ne vous avertit pas lorsqu’une mise à jour des règles est détectée.

| Scénario | Ce que fait Audit Manager | Ce que vous devez faire |

|---|---|---|

|

Une règle personnalisée est mise à jour dans votre instance de AWS Config |

Audit Manager continue de rapporter les résultats relatifs à cette règle à l’aide de la définition de règle mise à jour. | Aucune action n’est nécessaire. |

|

Une règle personnalisée est supprimée dans votre instance de AWS Config |

Audit Manager arrête de rapporter les résultats relatifs à la règle supprimée. |

Aucune action n’est nécessaire. Si vous le souhaitez, vous pouvez modifier les contrôles personnalisés qui ont utilisé la règle supprimée comme mappage de source de données. Cela permet de nettoyer les paramètres de votre source de données en retirant la règle supprimée. Dans le cas contraire, le nom de la règle supprimée reste un mappage de source de données inutilisé. |

Pour les mises à jour des règles en dehors de votre AWS environnement

Si une règle personnalisée est mise à jour en dehors de votre AWS environnement, Audit Manager ne détecte pas la mise à jour de la règle. C’est un élément à prendre en compte si vous utilisez des cadres personnalisés partagés. Cela est dû au fait que, dans ce scénario, l'expéditeur et le destinataire travaillent chacun dans AWS des environnements distincts. Le tableau suivant fournit les actions recommandées pour ce scénario.

| Votre rôle | Scénario | Action recommandée |

|---|---|---|

|

Expéditeur |

|

Informez le destinataire de votre mise à jour. Il peut ainsi appliquer la même mise à jour et rester synchronisé avec la dernière définition de règle. |

| Destinataire |

|

Effectuez la mise à jour de la règle correspondante dans votre propre instance de AWS Config. |