Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

GitHub Connexions aux serveurs d'entreprise

Les connexions vous permettent d'autoriser et d'établir des configurations qui associent votre fournisseur tiers à vos AWS ressources. Pour associer votre référentiel tiers en tant que source de votre pipeline, vous utilisez une connexion.

Note

Cette fonctionnalité n'est pas disponible dans les régions Asie-Pacifique (Hong Kong), Asie-Pacifique (Hyderabad), Asie-Pacifique (Jakarta), Asie-Pacifique (Melbourne), Asie-Pacifique (Osaka), Afrique (Le Cap), Moyen-Orient (Bahreïn), Moyen-Orient (UAE), Europe (Espagne), Europe (Zurich), Israël (Tel Aviv) ou AWS GovCloud (USA Ouest). Pour faire référence aux autres actions disponibles, voirIntégrations de produits et de services avec CodePipeline. Pour les considérations relatives à cette action dans la région Europe (Milan), voir la note dansCodeStarSourceConnection pour Bitbucket Cloud GitHub, GitHub Enterprise Server, GitLab .com et les actions GitLab autogérées.

Pour ajouter une action source GitHub Enterprise Server CodePipeline, vous pouvez choisir de :

-

Utilisez l'assistant de création de pipeline ou la page d'action Modifier de la CodePipeline console pour choisir l'option du fournisseur de serveurs GitHub d'entreprise. Consultez Création d'une connexion à GitHub Enterprise Server (console) pour ajouter l'action. La console vous permet de créer une ressource hôte et une ressource de connexions.

-

Utilisez le CLI pour ajouter la configuration de l'

CreateSourceConnectionaction avec leGitHubEnterpriseServerfournisseur et créer vos ressources :-

Pour créer vos ressources de connexion, reportez-vous Création d'un hôte et d'une connexion à GitHub Enterprise Server (CLI) à la section Création d'une ressource hôte et d'une ressource de connexions avec leCLI.

-

Utilisez l'

CreateSourceConnectionexemple de configuration d'action CodeStarSourceConnection pour Bitbucket Cloud GitHub, GitHub Enterprise Server, GitLab .com et les actions GitLab autogérées pour ajouter votre action comme indiqué dansCréation d'un pipeline (interface de ligne de commande).

-

Note

Vous pouvez également créer une connexion à l'aide de la console Developer Tools sous Paramètres. Voir Créer une connexion.

Avant de commencer :

-

Vous devez avoir créé un compte auprès GitHub d'Enterprise Server et installé l'instance GitHub d'Enterprise Server sur votre infrastructure.

Note

Chacun ne VPC peut être associé qu'à un seul hôte (instance de serveur GitHub d'entreprise) à la fois.

-

Vous devez déjà avoir créé un référentiel de code avec GitHub Enterprise Server.

Rubriques

Création d'une connexion à GitHub Enterprise Server (console)

Suivez ces étapes pour utiliser la CodePipeline console afin d'ajouter une action de connexion pour votre référentiel GitHub Enterprise Server.

Note

GitHub Les connexions Enterprise Server fournissent uniquement l'accès aux référentiels détenus par le compte GitHub Enterprise Server qui a été utilisé pour créer la connexion.

Avant de commencer :

Pour une connexion hôte à GitHub Enterprise Server, vous devez avoir effectué les étapes de création d'une ressource hôte pour votre connexion. Voir Gérer les hôtes pour les connexions.

Étape 1 : créer ou modifier votre pipeline

Pour créer ou modifier votre pipeline

-

Connectez-vous à la CodePipeline console.

-

Choisissez l'une des options suivantes.

-

Choisissez de créer un pipeline. Suivez les étapes décrites dans Créer un pipeline pour terminer le premier écran et choisissez Next. Sur la page Source, sous Fournisseur de source, choisissez GitHub Enterprise Server.

-

Choisissez de modifier un pipeline existant. Choisissez Modifier, puis sélectionnez Modifier l'étape. Choisissez d'ajouter ou de modifier votre action source. Sur la page Modifier l'action, sous Nom de l'action, entrez le nom de votre action. Dans Action provider, sélectionnez GitHub Enterprise Server.

-

-

Effectuez l’une des actions suivantes :

-

Sous Connexion, si vous n'avez pas encore créé de connexion avec votre fournisseur, choisissez Connect to GitHub Enterprise Server. Passez à l'étape 2 : créer une connexion au serveur GitHub d'entreprise.

-

Sous Connexion, si vous avez déjà créé une connexion avec votre fournisseur, choisissez-la. Passez à l'étape 3 : Enregistrer l'action source pour votre connexion.

-

Création d'une connexion à GitHub Enterprise Server

Une fois que vous avez choisi de créer la connexion, la page Connect to GitHub Enterprise Server s'affiche.

Important

AWS CodeConnections ne prend pas en charge la version 2.22.0 d' GitHub Enterprise Server en raison d'un problème connu dans cette version. Pour vous connecter, effectuez une mise à niveau vers la version 2.22.1 ou vers la dernière version disponible.

Pour vous connecter à GitHub Enterprise Server

-

Dans Connection name (Nom de la connexion), saisissez le nom de votre connexion.

-

Dans URL, entrez le point de terminaison de votre serveur.

Note

Si la ressource fournie URL a déjà été utilisée pour configurer un serveur GitHub d'entreprise pour une connexion, vous serez invité à choisir la ressource hôte créée précédemment pour ARN ce point de terminaison.

-

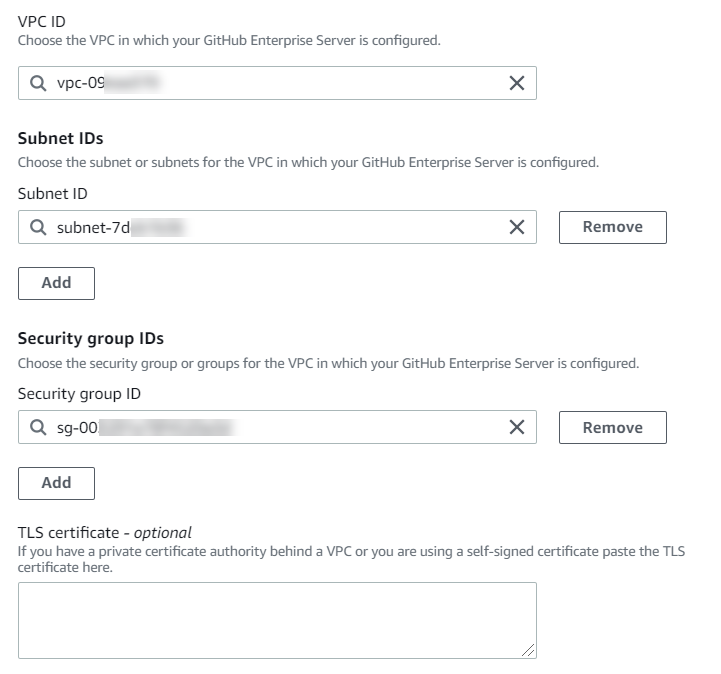

Si vous avez lancé votre serveur sur un Amazon VPC et que vous souhaitez vous connecter à votre compteVPC, choisissez Utiliser un VPC et effectuez les opérations suivantes.

-

Dans VPCID, choisissez votre VPC identifiant. Assurez-vous de choisir l'VPCinfrastructure dans laquelle votre instance de serveur GitHub d'entreprise est installée ou celle qui permet VPC d'accéder à votre instance de serveur GitHub d'entreprise via VPN ou Direct Connect.

-

Sous Subnet ID (ID de sous-réseau), choisissez Add (Ajouter). Dans le champ, choisissez l'ID de sous-réseau que vous souhaitez utiliser pour votre hôte. Vous pouvez choisir jusqu'à 10 sous-réseaux.

Assurez-vous de choisir le sous-réseau pour l'infrastructure dans laquelle votre instance de serveur GitHub d'entreprise est installée ou un sous-réseau avec accès à votre instance de serveur GitHub d'entreprise installée via VPN ou Direct Connect.

-

Sous Groupe de sécurité IDs, choisissez Ajouter. Dans le champ, choisissez le groupe de sécurité que vous souhaitez utiliser pour votre hôte. Vous pouvez choisir jusqu'à 10 groupes de sécurité.

Assurez-vous de choisir le groupe de sécurité pour l'infrastructure sur laquelle votre instance de serveur GitHub d'entreprise est installée ou un groupe de sécurité ayant accès à votre instance de serveur GitHub d'entreprise installée via VPN ou Direct Connect.

-

Si vous avez VPC configuré une instance privée et que vous avez configuré votre instance de serveur GitHub d'entreprise pour effectuer une TLS validation à l'aide d'une autorité de certification non publique, entrez votre ID de TLScertificat dans le certificat. La valeur du TLS certificat doit être la clé publique du certificat.

-

-

Choisissez Connect to GitHub Enterprise Server. La connexion créée s'affiche avec le statut En attente. Une ressource hôte est créée pour la connexion avec les informations de serveur que vous avez fournies. Pour le nom d'hôte, le URL est utilisé.

-

Choisissez Update pending connection (Mettre à jour la connexion en attente).

-

Si vous y êtes invité, sur la page de connexion GitHub Enterprise, connectez-vous avec vos informations GitHub d'identification Enterprise.

-

Sur la page Créer une GitHub application, choisissez un nom pour votre application.

-

Sur la page GitHub d'autorisation, choisissez Autoriser<app-name>.

-

Sur la page d'installation de l'application, un message indique que l'application Connector est prête à être installée. Si vous avez plusieurs organisations, vous pouvez être invité à choisir l'organisation dans laquelle vous souhaitez installer l'application.

Choisissez les paramètres du référentiel dans lesquels vous souhaitez installer l'application. Choisissez Installer.

-

La page de connexion affiche la connexion créée avec un statut Disponible.

Étape 3 : enregistrer l'action source de votre serveur d' GitHub entreprise

Suivez ces étapes dans l'assistant ou sur la page Modifier l'action pour enregistrer votre action source avec vos informations de connexion.

Pour terminer et enregistrer votre action source avec votre connexion

-

Dans Nom du référentiel, choisissez le nom de votre référentiel tiers.

-

Sous Déclencheurs du pipeline, vous pouvez ajouter des déclencheurs si votre action est une CodeConnections action. Pour configurer la configuration des déclencheurs du pipeline et pour éventuellement filtrer à l'aide de déclencheurs, reportez-vous à la sectionAjouter un déclencheur avec des types d'événements de type code push ou pull request.

-

Dans Output artifact format (Format d'artefact de sortie), vous devez choisir le format de vos artefacts.

-

Pour stocker les artefacts de sortie issus de l'action GitHub Enterprise Server à l'aide de la méthode par défaut, choisissez CodePipelinepar défaut. L'action accède aux fichiers depuis le référentiel GitHub Enterprise Server et stocke les artefacts dans un ZIP fichier du magasin d'artefacts du pipeline.

-

Pour stocker un JSON fichier contenant une URL référence au référentiel afin que les actions en aval puissent exécuter directement les commandes Git, choisissez Full clone. Cette option ne peut être utilisée que par des actions CodeBuild en aval.

-

-

Choisissez Suivant dans l'assistant ou Enregistrer sur la page d'action Modifier.

Création d'un hôte et d'une connexion à GitHub Enterprise Server (CLI)

Vous pouvez utiliser le AWS Command Line Interface (AWS CLI) pour créer une connexion.

Pour ce faire, utilisez la commande create-connection.

Important

Une connexion créée via le AWS CLI ou AWS CloudFormation est en PENDING statut par défaut. Après avoir créé une connexion avec le CLI ou AWS CloudFormation, utilisez la console pour modifier la connexion afin de définir son statutAVAILABLE.

Vous pouvez utiliser le AWS Command Line Interface (AWS CLI) pour créer un hôte pour les connexions installées.

Note

Vous ne créez un hôte qu'une seule fois par compte GitHub Enterprise Server. Toutes vos connexions à un compte GitHub Enterprise Server spécifique utiliseront le même hôte.

Vous utilisez un hôte pour représenter le point de terminaison de l'infrastructure sur laquelle votre fournisseur tiers est installé. Une fois que vous avez terminé la création de l'hôte avec leCLI, le statut de l'hôte est en attente. Vous configurez ou enregistrez ensuite l'hôte pour le faire passer au statut Disponible. Une fois l'hôte disponible, procédez comme suit pour créer une connexion.

Pour ce faire, utilisez la commande create-host.

Important

Un hôte créé via le AWS CLI est en Pending statut par défaut. Après avoir créé un hôte avec leCLI, utilisez la console ou le CLI pour configurer l'hôte afin qu'il définisse son statutAvailable.

Pour créer un hôte

-

Ouvrez une invite de terminal (Linux, macOS ou Unix) ou de commande (Windows). Utilisez le AWS CLI pour exécuter la create-host commande, en spécifiant le

--name--provider-type, et--provider-endpointpour votre connexion. Dans cet exemple, le nom du fournisseur tiers estGitHubEnterpriseServeret le point de terminaison estmy-instance.dev.aws codestar-connections create-host --name MyHost --provider-type GitHubEnterpriseServer --provider-endpoint "https://my-instance.dev"En cas de succès, cette commande renvoie les informations Amazon Resource Name (ARN) de l'hôte similaires aux suivantes.

{ "HostArn": "arn:aws:codestar-connections:us-west-2:account_id:host/My-Host-28aef605" }Après cette étape, l'hôte présente l'état

PENDING. -

Utilisez la console pour terminer la configuration de l'hôte et passer l'hôte vers l'état

Available.

Pour créer une connexion à GitHub Enterprise Server

-

Ouvrez une invite de terminal (Linux, macOS ou Unix) ou de commande (Windows). Utilisez le AWS CLI pour exécuter la create-connection commande, en spécifiant le

--host-arnet--connection-namepour votre connexion.aws codestar-connections create-connection --host-arn arn:aws:codestar-connections:us-west-2:account_id:host/MyHost-234EXAMPLE --connection-name MyConnectionEn cas de succès, cette commande renvoie les ARN informations de connexion similaires aux suivantes.

{ "ConnectionArn": "arn:aws:codestar-connections:us-west-2:account_id:connection/aEXAMPLE-8aad" } -

Utilisez la console pour configurer la connexion en attente.

-

Le pipeline détecte par défaut les modifications lors de l'envoi du code vers le référentiel des sources de connexion. Pour configurer la configuration du déclencheur du pipeline pour le lancement manuel ou pour les balises Git, effectuez l'une des opérations suivantes :

-

Pour configurer la configuration du déclencheur du pipeline de manière à ce qu'elle commence par un déverrouillage manuel uniquement, ajoutez la ligne suivante à la configuration :

"DetectChanges": "false", -

Pour configurer la configuration des déclencheurs du pipeline afin de filtrer avec des déclencheurs, voir plus de détails dansAjouter un déclencheur avec des types d'événements de type code push ou pull request. Par exemple, ce qui suit ajoute au niveau du pipeline de la JSON définition du pipeline. Dans cet exemple,

release-v0etrelease-v1sont les balises Git à inclure etrelease-v2les balises Git à exclure."triggers": [ { "providerType": "CodeStarSourceConnection", "gitConfiguration": { "sourceActionName": "Source", "push": [ { "tags": { "includes": [ "release-v0", "release-v1" ], "excludes": [ "release-v2" ] } } ] } } ]

-