Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configurez une connexion classique lorsque vous disposez de connexions Direct Connect existantes.

Étape 1 : Inscrivez-vous à AWS

Pour l'utiliser AWS Direct Connect, vous avez besoin d'un compte si vous n'en avez pas déjà un.

Inscrivez-vous pour un Compte AWS

Si vous n'en avez pas Compte AWS, procédez comme suit pour en créer un.

Pour vous inscrire à un Compte AWS

Ouvrez l'https://portal.aws.amazon.com/billing/inscription.

Suivez les instructions en ligne.

Dans le cadre de la procédure d’inscription, vous recevrez un appel téléphonique et vous saisirez un code de vérification en utilisant le clavier numérique du téléphone.

Lorsque vous vous inscrivez à un Compte AWS, un Utilisateur racine d'un compte AWSest créé. Par défaut, seul l’utilisateur racine a accès à l’ensemble des Services AWS et des ressources de ce compte. La meilleure pratique de sécurité consiste à attribuer un accès administratif à un utilisateur, et à utiliser uniquement l’utilisateur racine pour effectuer les tâches nécessitant un accès utilisateur racine.

AWS vous envoie un e-mail de confirmation une fois le processus d'inscription terminé. À tout moment, vous pouvez consulter l'activité actuelle de votre compte et gérer votre compte en accédant à https://aws.amazon.com/

Création d’un utilisateur doté d’un accès administratif

Après vous être inscrit à un Compte AWS, sécurisez Utilisateur racine d'un compte AWS AWS IAM Identity Center, activez et créez un utilisateur administratif afin de ne pas utiliser l'utilisateur root pour les tâches quotidiennes.

Sécurisez votre Utilisateur racine d'un compte AWS

-

Connectez-vous en AWS Management Console

tant que propriétaire du compte en choisissant Utilisateur root et en saisissant votre adresse Compte AWS e-mail. Sur la page suivante, saisissez votre mot de passe. Pour obtenir de l’aide pour vous connecter en utilisant l’utilisateur racine, consultez Connexion en tant qu’utilisateur racine dans le Guide de l’utilisateur Connexion à AWS .

-

Activez l’authentification multifactorielle (MFA) pour votre utilisateur racine.

Pour obtenir des instructions, voir Activer un périphérique MFA virtuel pour votre utilisateur Compte AWS root (console) dans le guide de l'utilisateur IAM.

Création d’un utilisateur doté d’un accès administratif

-

Activez IAM Identity Center.

Pour obtenir des instructions, consultez Activation d’ AWS IAM Identity Center dans le Guide de l’utilisateur AWS IAM Identity Center .

-

Dans IAM Identity Center, octroyez un accès administratif à un utilisateur.

Pour un didacticiel sur l'utilisation du Répertoire IAM Identity Center comme source d'identité, voir Configurer l'accès utilisateur par défaut Répertoire IAM Identity Center dans le Guide de AWS IAM Identity Center l'utilisateur.

Connexion en tant qu’utilisateur doté d’un accès administratif

-

Pour vous connecter avec votre utilisateur IAM Identity Center, utilisez l’URL de connexion qui a été envoyée à votre adresse e-mail lorsque vous avez créé l’utilisateur IAM Identity Center.

Pour obtenir de l'aide pour vous connecter en utilisant un utilisateur d'IAM Identity Center, consultez la section Connexion au portail AWS d'accès dans le guide de l'Connexion à AWS utilisateur.

Attribution d’un accès à d’autres utilisateurs

-

Dans IAM Identity Center, créez un ensemble d’autorisations qui respecte la bonne pratique consistant à appliquer les autorisations de moindre privilège.

Pour obtenir des instructions, consultez Création d’un ensemble d’autorisations dans le Guide de l’utilisateur AWS IAM Identity Center .

-

Attribuez des utilisateurs à un groupe, puis attribuez un accès par authentification unique au groupe.

Pour obtenir des instructions, consultez Ajout de groupes dans le Guide de l’utilisateur AWS IAM Identity Center .

Étape 2 : demander une connexion AWS Direct Connect dédiée

Pour les connexions dédiées, vous pouvez soumettre une demande de connexion à l'aide de la AWS Direct Connect console. Pour les connexions hébergées, contactez un AWS Direct Connect partenaire pour demander une connexion hébergée. Assurez-vous de disposer des informations suivantes :

-

La vitesse du port requise. Vous ne pouvez pas modifier la vitesse de port une fois que vous avez créé la demande de connexion.

-

AWS Direct Connect Emplacement auquel la connexion doit être interrompue.

Note

Vous ne pouvez pas utiliser la AWS Direct Connect console pour demander une connexion hébergée. Contactez plutôt un AWS Direct Connect partenaire, qui peut créer une connexion hébergée pour vous, que vous acceptez ensuite. Ignorer la procédure suivante et passez à Accepter votre connexion hébergée.

Pour créer une nouvelle AWS Direct Connect connexion

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, choisissez Connexions, puis Créer une connexion.

-

Choisissez Classique.

-

Dans le volet Créer une connexion, sous Paramètres de connexion, procédez comme suit :

-

Dans Nom, indiquez le nom de la connexion.

-

Dans Emplacement, sélectionnez l'emplacement AWS Direct Connect approprié.

-

Le cas échéant, pour Sous-emplacement, choisissez l'étage le plus proche de vous ou de votre fournisseur de réseau. Cette option n'est disponible que si l'établissement dispose de salles de réunion (MMRs) réparties sur plusieurs étages du bâtiment.

-

Pour Vitesse du port, choisissez la bande passante de connexion.

-

Pour les applications sur site, sélectionnez Se connecter via un AWS Direct Connect partenaire lorsque vous utilisez cette connexion pour vous connecter à votre centre de données.

-

Pour le fournisseur de services, sélectionnez le AWS Direct Connect partenaire. Si vous utilisez un partenaire qui ne figure pas dans la liste, sélectionnez Other (Autre).

-

Si vous avez sélectionné Other (Autre) pour Service provider (Fournisseur de services), pour Name of other provider (Nom de l'autre fournisseur), saisissez le nom du partenaire que vous utilisez.

-

(Facultatif) Ajoutez ou supprimez une balise.

[Ajouter une identification] Choisissez Ajouter une identification et procédez comme suit :

Pour Key (Clé), saisissez le nom de la clé.

Pour Valeur, saisissez la valeur de clé.

[Supprimer une balise] En regard de la balise, choisissez Supprimer la balise.

-

-

Choisissez Create Connection (Créer une connexion).

L'examen de votre demande et la mise en place AWS d'un port pour votre connexion peuvent prendre jusqu'à 72 heures. Durant cette période de temps, vous pouvez recevoir un e-mail de demande d'informations supplémentaires sur votre cas d'utilisation ou sur l'emplacement spécifié. L'e-mail est envoyé à l'adresse e-mail que vous avez utilisée lors de votre inscription AWS. Vous devrez y répondre sous 7 jours, ou la connexion sera supprimée.

Pour de plus amples informations, veuillez consulter AWS Direct Connect connexions dédiées et hébergées.

Accepter votre connexion hébergée

Vous devez accepter la connexion hébergée dans la AWS Direct Connect console avant de pouvoir créer une interface virtuelle. Cette étape s'applique uniquement aux connexions hébergées.

Pour accepter une interface virtuelle hébergée

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, choisissez Connections (Connexions ).

-

Sélectionnez la connexion hébergée, puis choisissez Accepter.

Choisissez Accepter.

(Connexion dédiée) Étape 3 : Télécharger la LOA-CFA

Après votre demande de connexion, nous mettons à votre disposition une Lettre d'autorisation et l'Affectation d'installation de connexion (LOA-CFA) que vous pouvez télécharger, ou nous vous envoyons par e-mail une demande d'informations supplémentaires. La LOA-CFA est l'autorisation de connexion à AWS, et elle est requise par le fournisseur de colocation ou votre fournisseur de réseau pour établir la connexion interréseau (interconnexion).

Pour télécharger la LOA-CFA

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, choisissez Connections (Connexions ).

-

Sélectionnez la connexion et choisissez View details (Afficher les détails).

-

Choisissez Télécharger LOA-CFA.

La LOA-CFA est téléchargée sur votre ordinateur au format PDF.

Note

Si le lien n'est pas activé, cela signifie que la LOA-CFA n'est pas encore disponible pour téléchargement. Vérifiez que vous n'avez pas reçu d'e-mail vous demandant des informations supplémentaires. Si elle n'est toujours pas disponible et que vous n'avez pas reçu d'e-mail après 72 heures, contactez le support AWS

. -

Après avoir téléchargé la LOA-CFA, procédez comme suit :

-

Si vous travaillez avec un AWS Direct Connect partenaire ou un fournisseur de réseau, envoyez-lui le LOA-CFA afin qu'il puisse commander une interconnexion pour vous sur place. AWS Direct Connect S'il ne peut pas commander la connexion transversale pour vous, vous pouvez contacter le fournisseur de colocalisation directement.

-

Si vous avez du matériel sur AWS Direct Connect place, contactez le fournisseur de colocation pour demander une connexion interréseau. Vous devez être client du fournisseur de colocalisation. Vous devez également leur présenter le LOA-CFA qui autorise la connexion au AWS routeur, ainsi que les informations nécessaires pour se connecter à votre réseau.

-

AWS Direct Connect les sites répertoriés comme plusieurs sites (par exemple, Equinix DC1 - DC6 & DC1 0-DC11) sont configurés en tant que campus. Si votre équipement ou l'équipement de votre fournisseur de réseau est situé dans l'un de ces sites, vous pouvez demander une connexion transversale vers votre port attribué, même s'il se trouve dans un autre bâtiment sur le campus.

Important

Un campus est traité comme un AWS Direct Connect lieu unique. Pour bénéficier de la haute disponibilité, configurez des connexions vers différents emplacements AWS Direct Connect .

Si vous ou votre fournisseur de réseau rencontrez des problèmes pour établir une connexion physique, consultez Dépannage de problèmes (physiques) de niveau 1.

Étape 4 : Créer une interface virtuelle

Pour commencer à utiliser votre AWS Direct Connect connexion, vous devez créer une interface virtuelle. Vous pouvez créer une interface virtuelle privée pour vous connecter à votre VPC. Vous pouvez également créer une interface virtuelle publique pour vous connecter à des AWS services publics qui ne figurent pas dans un VPC. Lorsque vous créez une interface virtuelle privée vers un VPC, vous avez besoin d'une interface virtuelle privée pour chaque VPC auquel vous souhaitez vous connecter. Par exemple, vous avez besoin de trois interfaces virtuelles privées pour vous connecter à trois VPCs.

Avant de commencer, veillez à disposer des informations suivantes :

| Ressource | Informations obligatoires |

|---|---|

| Connection | La AWS Direct Connect connexion ou le groupe d'agrégation de liens (LAG) pour lequel vous créez l'interface virtuelle. |

| Nom de l'interface virtuelle | Un nom pour l'interface virtuelle. |

| Propriétaire de l'interface virtuelle | Si vous créez l'interface virtuelle pour un autre compte, vous avez besoin de l'identifiant de AWS compte de cet autre compte. |

| (Interface virtuelle privée uniquement) Connexion | Pour vous connecter à un VPC dans la même AWS région, vous avez besoin de la passerelle privée virtuelle de votre VPC. L'ASN correspondant au côté Amazon de la session BGP est hérité de la passerelle privée virtuelle. Lorsque vous créez une passerelle privée virtuelle, vous pouvez spécifier votre propre ASN privé. Sinon, Amazon fournit un ASN par défaut. Pour plus d'informations, consultez Création d'une passerelle privée virtuelle dans le Guide de l'utilisateur Amazon VPC. Pour vous connecter à un VPC par le biais d'une passerelle Direct Connect, vous avez besoin de cette dernière. Pour plus d'informations, consultez Passerelles Direct Connect. |

| VLAN | Une balise de réseau local virtuel (VLAN) unique qui n'est pas déjà utilisée sur votre connexion. La valeur doit être comprise entre 1 et 4094 et doit être conforme à la norme Ethernet 802.1Q. Cette balise est obligatoire pour tout trafic traversant la connexion AWS Direct Connect . Si vous disposez d'une connexion hébergée, votre AWS Direct Connect partenaire fournit cette valeur. Vous ne pouvez pas modifier la valeur après avoir créé l'interface virtuelle. |

| Adresses IP d'appairage | Une interface virtuelle peut prendre en charge une session d'appairage BGP pour IPv4 IPv6, ou l'une des deux (double pile). N'utilisez pas Elastic IPs (EIPs) ou Bring your own IP addresses (BYOIP) depuis le pool Amazon pour créer une interface virtuelle publique. Vous ne pouvez pas créer plusieurs sessions BGP pour la même famille d'adressage IP sur la même interface virtuelle. Les plages d'adresses IP sont attribuées à chaque fin de l'interface virtuelle pour la session d'appairage BGP.

|

| Famille d'adresses | Si la session de peering BGP sera terminée IPv4 ou. IPv6 |

| Informations BGP |

|

| (Interface virtuelle publique uniquement) Préfixes que vous voulez publier | IPv4 Routes publiques ou IPv6 routes pour faire de la publicité sur BGP. Vous devez publier au moins un préfixe à l'aide de BGP, jusqu'à 1 000 préfixes maximum.

|

| (Interface virtuelle privée uniquement) Trames Jumbo | Unité de transmission maximale (MTU) de paquets dépassés AWS Direct Connect. La valeur par défaut est 1500. Définir la MTU d'une interface virtuelle sur 9001 (trames jumbo) peut entraîner une mise à jour de la connexion physique sous-jacente si elle n'a pas été mise à jour pour prendre en charge les trames jumbo. La mise à jour de la connexion interrompt la connectivité réseau pour toutes les interfaces virtuelles associées à la connexion pendant un maximum de 30 secondes. Les cadres Jumbo s'appliquent uniquement aux itinéraires propagés à partir de. AWS Direct Connect Si vous ajoutez des routes statiques à une table de routage qui pointe vers votre passerelle privée virtuelle, le trafic acheminé via les routes statiques est envoyé via une MTU de 1500. Pour vérifier si une connexion ou une interface virtuelle prend en charge les trames jumbo, sélectionnez-la dans la AWS Direct Connect console et recherchez les trames jumbo compatibles sur la page de configuration générale de l'interface virtuelle. |

| (Interface virtuelle de transit uniquement) Trames Jumbo | Unité de transmission maximale (MTU) de paquets dépassés AWS Direct Connect. La valeur par défaut est 1500. Définir la MTU d'une interface virtuelle sur 8500 (trames jumbo) peut entraîner une mise à jour de la connexion physique sous-jacente si elle n'a pas été mise à jour pour prendre en charge les trames jumbo. La mise à jour de la connexion interrompt la connectivité réseau pour toutes les interfaces virtuelles associées à la connexion pendant un maximum de 30 secondes. Les trames Jumbo sont prises en charge jusqu'à 8500 MTU pour Direct Connect. Les itinéraires statiques et les itinéraires propagés configurés dans la table de routage Transit Gateway prendront en charge les cadres Jumbo, y compris depuis les EC2 instances contenant des entrées de table de routage statique VPC jusqu'à l'attachement Transit Gateway. Pour vérifier si une connexion ou une interface virtuelle prend en charge les trames jumbo, sélectionnez-la dans la AWS Direct Connect console et recherchez les trames jumbo compatibles sur la page de configuration générale de l'interface virtuelle. |

Nous vous demandons des informations supplémentaires si vos préfixes publics ASNs appartiennent à un fournisseur de services Internet ou à un opérateur de réseau. Il peut s'agir d'un document présentant l'en-tête d'une entreprise officielle ou d'un e-mail envoyé par le nom de domaine de l'entreprise attestant que vous pouvez utiliser le préfixe réseau/l'ASN.

Pour les interfaces virtuelles privées et les interfaces virtuelles publiques, l'unité de transmission maximale (MTU) d'une connexion réseau est la taille, en octets, du plus grand paquet admissible qui peut être transmis sur la connexion. La MTU d'une interface privée virtuelle peut être soit de 1500, soit de 9001 (trames jumbo). La MTU d'une interface privée virtuelle peut être soit de 1500, soit de 8500 (trames jumbo). Vous pouvez spécifier la MTU lorsque vous créez l'interface ou la mettre à jour après l'avoir créée. Définir la MTU d'une interface virtuelle sur 8500 (trames jumbo) peut entraîner une mise à jour de la connexion physique sous-jacente si elle n'a pas été mise à jour pour prendre en charge les trames jumbo. La mise à jour de la connexion interrompt la connectivité réseau pour toutes les interfaces virtuelles associées à la connexion pendant un maximum de 30 secondes. Pour vérifier si une connexion ou une interface virtuelle prend en charge les images jumbo, sélectionnez-la dans la AWS Direct Connect console et recherchez Jumbo Frame Capable dans l'onglet Résumé.

Lorsque vous créez une interface virtuelle publique, l'examen et l'approbation de votre demande peuvent prendre jusqu' AWS à 72 heures.

Pour mettre en service une interface virtuelle publique pour des services non VPC

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, sélectionnez Interfaces virtuelles.

-

Choisissez Créer une interface virtuelle.

-

Sous Virtual interface type (Type d'interface virtuelle), pour Type, choisissez Public (Publique).

-

Sous Public virtual interface settings (Paramètres de l'interface virtuelle publique), procédez comme suit :

-

Pour Nom de l'interface virtuelle, saisissez le nom de l'interface virtuelle.

-

Pour Connexion, choisissez la connexion Direct Connect que vous souhaitez utiliser pour cette interface.

-

Pour VLAN, saisissez le numéro d'identification de votre réseau local virtuel (VLAN).

-

Pour BGP ASN, entrez le numéro ASN du protocole BGP de votre routeur homologue local pour la nouvelle interface virtuelle.

Les valeurs valides sont 1-2147483647.

-

-

Sous Paramètres supplémentaires, procédez comme suit :

-

Pour configurer un IPv4 BGP ou un IPv6 homologue, procédez comme suit :

[IPv4] Pour configurer un pair IPv4 BGP, choisissez IPv4et effectuez l'une des opérations suivantes :

-

Pour spécifier vous-même ces adresses IP, dans le champ IP homologue de votre routeur, entrez l'adresse IPv4 CIDR de destination vers laquelle Amazon doit envoyer le trafic.

-

Pour l'adresse IP homologue du routeur Amazon, entrez l'adresse IPv4 CIDR à utiliser pour envoyer AWS le trafic.

[IPv6] Pour configurer un pair IPv6 BGP, choisissez IPv6. Les IPv6 adresses homologues sont automatiquement attribuées à partir du pool d' IPv6 adresses d'Amazon. Vous ne pouvez pas spécifier d' IPv6 adresses personnalisées.

-

-

Pour fournir votre propre clé BGP, saisissez-la MD5 .

Si vous ne saisissez aucune valeur, nous générons une clé BGP.

-

Pour publier des préfixes sur Amazon, pour les préfixes que vous souhaitez publier, entrez les adresses de destination IPv4 CIDR (séparées par des virgules) vers lesquelles le trafic doit être acheminé via l'interface virtuelle.

-

(Facultatif) Ajoutez ou supprimez une balise.

[Ajouter une identification] Choisissez Ajouter une identification et procédez comme suit :

-

Pour Key (Clé), saisissez le nom de la clé.

-

Pour Valeur, saisissez la valeur de clé.

[Supprimer une balise] En regard de la balise, choisissez Supprimer la balise.

-

-

-

Choisissez Créer une interface virtuelle.

Pour mettre en service une interface virtuelle privée sur un VPC

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, sélectionnez Interfaces virtuelles.

-

Choisissez Créer une interface virtuelle.

-

Sous Type d'interface virtuelle, pour Type, choisissez Privé.

-

Sous Paramètres de l'interface virtuelle privée, procédez comme suit :

-

Pour Nom de l'interface virtuelle, saisissez le nom de l'interface virtuelle.

-

Pour Connexion, choisissez la connexion Direct Connect que vous souhaitez utiliser pour cette interface.

-

Pour le Type de passerelle, choisissez Passerelle privée virtuelle ou passerelle Direct Connect.

-

Pour Propriétaire de l'interface virtuelle, choisissez Un autre AWS compte, puis entrez le AWS compte.

-

Pour Passerelle privée virtuelle, sélectionnez la passerelle privée virtuelle à utiliser pour cette interface.

-

Pour VLAN, saisissez le numéro d'identification de votre réseau local virtuel (VLAN).

-

Pour BGP ASN, saisissez le numéro ASN du protocole BGP de votre routeur homologue local pour la nouvelle interface virtuelle.

Les valeurs valides sont 1 à 2147483647.

-

-

Sous Additional Settings (Paramètres supplémentaires), procédez comme suit :

-

Pour configurer un IPv4 BGP ou un IPv6 homologue, procédez comme suit :

[IPv4] Pour configurer un pair IPv4 BGP, choisissez IPv4et effectuez l'une des opérations suivantes :

-

Pour spécifier vous-même ces adresses IP, dans le champ IP homologue de votre routeur, entrez l'adresse IPv4 CIDR de destination vers laquelle Amazon doit envoyer le trafic.

-

Pour l'adresse IP homologue du routeur Amazon, entrez l'adresse IPv4 CIDR à utiliser pour envoyer AWS le trafic.

Important

Lorsque vous configurez les interfaces virtuelles AWS Direct Connect, vous pouvez spécifier vos propres adresses IP à l'aide de la RFC 1918, utiliser d'autres schémas d'adressage ou opter pour des adresses CIDR IPv4 /29 AWS attribuées à partir de la plage Link-Local de la RFC 3927 IPv4 169.254.0.0/16 pour la connectivité. point-to-point Ces point-to-point connexions doivent être utilisées exclusivement pour le peering eBGP entre le routeur de votre passerelle client et le point de terminaison Direct Connect. À des fins de trafic VPC ou de tunneling, comme le VPN IP AWS Site-to-Site privé ou Transit Gateway Connect, il est AWS recommandé d'utiliser une interface de boucle ou une interface LAN sur le routeur de votre passerelle client comme adresse source ou de destination plutôt que les connexions. point-to-point

-

Pour plus d'informations sur la RFC 1918, consultez la section Allocation d'adresses pour les réseaux Internet privés

. -

Pour plus d'informations sur la RFC 3927, consultez Configuration dynamique des adresses lien-local IPv4 .

-

[IPv6] Pour configurer un pair IPv6 BGP, choisissez IPv6. Les IPv6 adresses homologues sont automatiquement attribuées à partir du pool d' IPv6 adresses d'Amazon. Vous ne pouvez pas spécifier d' IPv6 adresses personnalisées.

-

-

Pour remplacer l'unité de transmission maximale (MTU) de 1500 (valeur par défaut) par 9001 (trames jumbo), sélectionnez MTU Jumbo (taille MTU 9001).

(Facultatif) Sous Activer SiteLink, choisissez Activé pour activer la connectivité directe entre les points de présence Direct Connect.

-

(Facultatif) Ajoutez ou supprimez une balise.

[Ajouter une identification] Choisissez Ajouter une identification et procédez comme suit :

Pour Key (Clé), saisissez le nom de la clé.

Pour Valeur, saisissez la valeur de clé.

[Supprimer une balise] En regard de la balise, choisissez Supprimer la balise.

-

-

Choisissez Créer une interface virtuelle.

-

Vous devez utiliser votre périphérique BGP pour publier le réseau que vous utilisez pour la connexion VIF publique.

Étape 5 : Télécharger la configuration de routeur

Après avoir créé une interface virtuelle pour votre AWS Direct Connect connexion, vous pouvez télécharger le fichier de configuration du routeur. Le fichier contient les commandes nécessaires pour configurer votre routeur afin qu'il soit utilisé avec votre interface virtuelle publique ou privée.

Pour télécharger la configuration du routeur

Ouvrez la AWS Direct Connectconsole sur https://console.aws.amazon.com/directconnect/v2/home

. -

Dans le volet de navigation, sélectionnez Interfaces virtuelles.

-

Sélectionnez la connexion et choisissez View details (Afficher les détails).

-

Choisissez Télécharger la configuration de routeur.

-

Pour Télécharger la configuration de routeur, procédez comme suit :

-

Pour Fournisseur, sélectionnez le fabricant de votre routeur.

-

Pour Plateforme, sélectionnez le modèle de votre routeur.

-

Pour Logiciels, sélectionnez la version du logiciel de votre routeur.

-

-

Choisissez Télécharger, puis utilisez la configuration appropriée pour votre routeur afin de vous assurer de pouvoir vous connecter à AWS Direct Connect:

Pour plus d'informations sur la configuration manuelle de votre routeur, consultezTélécharger le fichier de configuration du routeur.

Une fois que vous avez configuré votre routeur, le statut de l'interface virtuelle devient UP. Si l'interface virtuelle reste inactive et que vous ne pouvez pas envoyer de ping à l'adresse IP homologue de l' AWS Direct Connect appareil, consultezDépannage de problèmes (de liaison de données) de niveau 2. Si vous pouvez pinger l'adresse IP d'appairage, consultez Dépannage des problèmes (de réseau/transport) de niveau 3/4. Si la session d'appairage BGP est établie, mais que vous ne parvenez pas à acheminer le trafic, consultez Dépannage des problèmes de routage.

Étape 6 : Vérifier votre interface virtuelle

Après avoir établi des interfaces virtuelles avec le AWS Cloud ou Amazon VPC, vous pouvez vérifier votre AWS Direct Connect connexion à l'aide des procédures suivantes.

Pour vérifier la connexion de votre interface virtuelle au AWS Cloud

-

Exécutez

tracerouteet vérifiez que l' AWS Direct Connect identifiant figure dans la trace réseau.

Pour vérifier votre connexion d'interface virtuelle et d'interface à Amazon VPC

-

À l'aide d'une AMI pingable, telle qu'une AMI Amazon Linux, lancez une EC2 instance dans le VPC connecté à votre passerelle privée virtuelle. Les Amazon Linux AMIs sont disponibles dans l'onglet Quick Start lorsque vous utilisez l'assistant de lancement d'instance dans la EC2 console Amazon. Pour plus d'informations, consultez la section Lancer une instance dans le guide de EC2 l'utilisateur Amazon. Vérifiez que le groupe de sécurité associé à l'instance inclut une règle autorisant le trafic ICMP entrant (pour la requête ping).

-

Une fois l'instance en cours d'exécution, obtenez son IPv4 adresse privée (par exemple, 10.0.0.4). La EC2 console Amazon affiche l'adresse dans les détails de l'instance.

-

Envoyez un ping à IPv4 l'adresse privée et obtenez une réponse.

(Recommandé) Étape 7 : Configurer les connexions redondantes

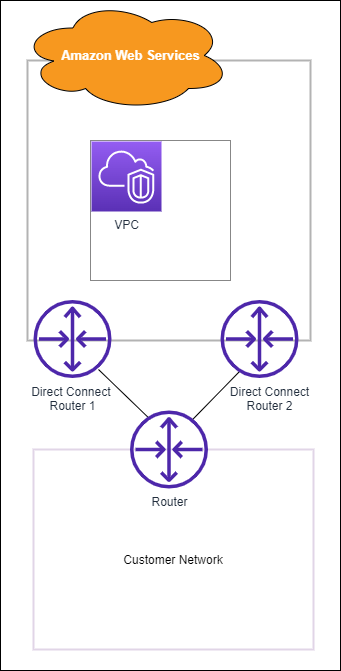

Pour permettre le basculement, nous vous recommandons de demander et de configurer deux connexions dédiées à AWS, comme illustré dans la figure suivante. Ces connexions peuvent se terminer sur un ou deux routeurs de votre réseau.

Différentes configurations s'offrent à vous lorsque vous mettez en service deux connexions dédiées :

-

Actif/Actif (plusieurs chemins BGP). Il s'agit de la configuration par défaut, dans laquelle les deux connexions sont actives. AWS Direct Connect prend en charge le multiacheminement vers plusieurs interfaces virtuelles au même endroit, et le trafic est partagé entre les interfaces en fonction du flux. Si une connexion devient indisponible, l'ensemble du trafic est acheminé via l'autre connexion.

-

Actif/Passif (basculement). Une connexion gère le trafic tandis que l'autre est en veille. Si la connexion active devient indisponible, l'ensemble du trafic est acheminé via la connexion passive. Vous devez ajouter le préfixe AS_PATH aux routes sur l'un de vos liens pour qu'il devienne le lien passif.

La façon dont vous configurez les connexions n'a pas d'incidence sur la redondance, mais elle a une incidence sur les stratégies qui déterminent la façon dont vos données sont acheminées via les deux connexions. Nous vous recommandons de configurer les deux connexions comme étant actives.

Si vous utilisez une connexion VPN pour la redondance, veillez à mettre en place un mécanisme de vérification de l'état et de basculement. Si vous utilisez l'une des configurations suivantes, vous devez vérifier le routage de la table de routage pour acheminer vers la nouvelle interface réseau.

-

Vous utilisez vos propres instances pour le routage. Par exemple, l'instance est le pare-feu.

-

Vous utilisez votre propre instance qui met fin à une connexion VPN.

Pour atteindre une haute disponibilité, nous vous recommandons vivement de configurer des connexions vers différents AWS Direct Connect sites.

Pour plus d'informations sur AWS Direct Connect la résilience, consultez les recommandations en matière de AWS Direct Connect résilience.