Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Options de chiffrement pour Amazon EMR

Avec les EMR versions 4.8.0 et supérieures d'Amazon, vous pouvez utiliser une configuration de sécurité pour spécifier les paramètres de chiffrement des données au repos, des données en transit, ou les deux. Lorsque vous activez le chiffrement des données au repos, vous pouvez choisir de chiffrer les EMRFS données dans Amazon S3, les données sur les disques locaux, ou les deux. Chaque configuration de sécurité que vous créez est stockée dans Amazon EMR plutôt que dans la configuration du cluster. Vous pouvez donc facilement réutiliser une configuration pour spécifier les paramètres de chiffrement des données chaque fois que vous créez un cluster. Pour de plus amples informations, veuillez consulter Créez une configuration de sécurité avec la EMR console Amazon ou avec le AWS CLI.

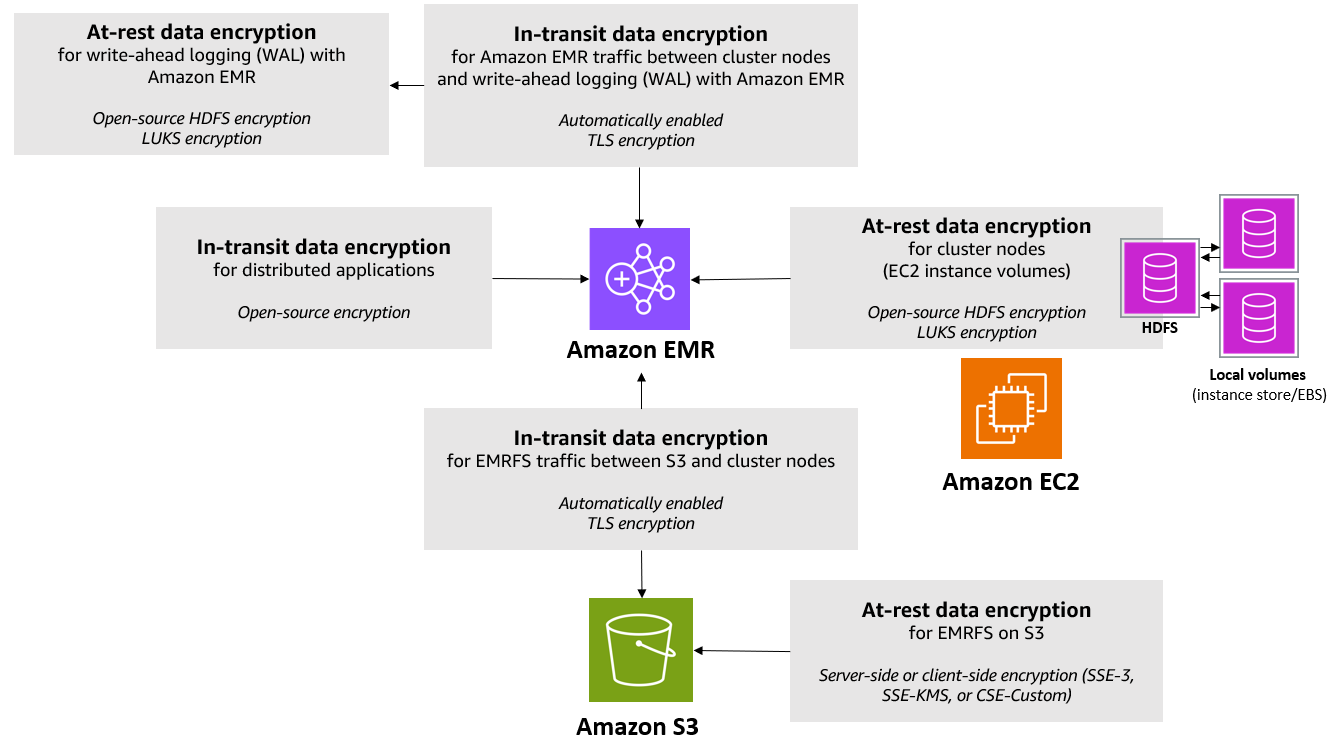

Le schéma suivant illustre les différentes options de chiffrement des données disponibles avec les configurations de sécurité.

Les options de chiffrement suivantes sont également disponibles et ne sont pas configurées à l'aide d'une configuration de sécurité :

-

Facultativement, avec EMR les versions 4.1.0 et ultérieures d'Amazon, vous pouvez choisir de configurer le chiffrement transparent dansHDFS. Pour plus d'informations, consultez la section Chiffrement transparent HDFS sur Amazon EMR dans le guide de EMR mise à jour d'Amazon.

-

Si vous utilisez une version d'Amazon EMR qui ne prend pas en charge les configurations de sécurité, vous pouvez configurer le chiffrement des EMRFS données dans Amazon S3 manuellement. Pour plus d'informations, consultez Spécifier le chiffrement Amazon S3 à l'aide EMRFS des propriétés.

-

Si vous utilisez une version d'Amazon antérieure à EMR la version 5.24.0, un volume de périphérique EBS racine chiffré n'est pris en charge que si vous utilisez un volume personnalisé. AMI Pour plus d'informations, consultez la section Création d'un volume personnalisé AMI avec un volume d'appareil EBS racine Amazon chiffré dans le guide EMR de gestion Amazon.

Note

À partir de EMR la version 5.24.0 d'Amazon, vous pouvez utiliser une option de configuration de sécurité pour chiffrer le périphérique EBS racine et les volumes de stockage lorsque vous le spécifiez AWS KMS comme fournisseur de clés. Pour de plus amples informations, veuillez consulter Chiffrement de disque local.

Le chiffrement des données nécessite des clés et des certificats. Une configuration de sécurité vous donne la flexibilité de choisir parmi plusieurs options, notamment les clés gérées par AWS Key Management Service, les clés gérées par Amazon S3 et les clés et certificats fournis par les fournisseurs personnalisés que vous fournissez. Lorsque vous l'utilisez en AWS KMS tant que fournisseur de clés, des frais s'appliquent pour le stockage et l'utilisation des clés de chiffrement. Pour en savoir plus, consultez Pricing AWS KMS

Avant de spécifier les options de chiffrement, choisissez les systèmes de gestion de clés et de certificats que vous voulez utiliser et commencez par créer les clés et les certificats ou les fournisseurs personnalisés que vous définissez dans le cadre des paramètres de chiffrement.

Chiffrement au repos pour EMRFS les données dans Amazon S3

Le chiffrement Amazon S3 fonctionne avec les objets Amazon EMR File System (EMRFS) lus et écrits sur Amazon S3. Vous spécifiez le chiffrement côté serveur (SSE) ou le chiffrement côté client () Amazon S3 comme mode de chiffrement par défaut lorsque vous activez le chiffrement au repos. CSE Le cas échéant, vous pouvez spécifier différentes méthodes de chiffrement pour les compartiments individuels à l'aide de remplacements de chiffrement par compartiment. Que le chiffrement Amazon S3 soit activé ou non, Transport Layer Security (TLS) chiffre les EMRFS objets en transit entre les nœuds EMR du cluster et Amazon S3. Pour plus d'informations sur le chiffrement Amazon S3, consultez la section Protection des données à l'aide du chiffrement dans le guide de l'utilisateur d'Amazon Simple Storage Service.

Note

Lorsque vous les utilisez AWS KMS, des frais s'appliquent pour le stockage et l'utilisation des clés de chiffrement. Pour plus d'informations, consultez AWS KMS Pricing

Chiffrement côté serveur sur Amazon S3

Lorsque vous configurez le chiffrement côté serveur sur Amazon S3, Amazon S3 chiffre les données au niveau de l'objet au moment où elles sont écrites sur le disque et déchiffre les données lorsqu'elles sont accédées. Pour plus d'informationsSSE, consultez la section Protection des données à l'aide du chiffrement côté serveur dans le guide de l'utilisateur d'Amazon Simple Storage Service.

Vous pouvez choisir entre deux systèmes de gestion des clés différents lorsque vous le spécifiez SSE dans Amazon EMR :

-

SSE-S3 — Amazon S3 gère les clés pour vous.

-

SSE- KMS — Vous utilisez un AWS KMS key pour configurer des politiques adaptées à AmazonEMR. Pour plus d'informations sur les exigences clés pour AmazonEMR, consultez la section Utilisation à AWS KMS keys des fins de chiffrement.

SSEavec les clés fournies par le client (SSE-C) n'est pas disponible pour une utilisation avec Amazon. EMR

Chiffrement côté client sur Amazon S3

Avec le chiffrement côté client Amazon S3, le chiffrement et le déchiffrement Amazon S3 ont lieu dans le EMRFS client de votre cluster. Les objets sont chiffrés avant d'être chargés sur Amazon S3 et déchiffrés après leur chargement. Le fournisseur que vous indiquez fournit la clé de chiffrement utilisée par le client. Le client peut utiliser les clés fournies par AWS KMS (CSE-KMS) ou une classe Java personnalisée qui fournit la clé racine côté client (CSE-C). Les spécificités du chiffrement sont légèrement différentes entre CSE - KMS et CSE -C, selon le fournisseur spécifié et les métadonnées de l'objet déchiffré ou chiffré. Pour plus d'informations sur ces différences, consultez Protection des données à l'aide du chiffrement côté client dans le Guide de l'utilisateur Amazon Simple Storage Service.

Note

Amazon S3 garantit CSE uniquement que les EMRFS données échangées avec Amazon S3 sont chiffrées ; toutes les données sur les volumes d'instance de cluster ne sont pas cryptées. De plus, comme Hue n'en a pas EMRFS besoin, les objets que le navigateur de fichiers Hue S3 écrit sur Amazon S3 ne sont pas chiffrés.

Chiffrement au repos pour les données sur Amazon EMR WAL

Lorsque vous configurez le chiffrement côté serveur (SSE) pour la journalisation en écriture anticipée ()WAL, Amazon EMR chiffre les données au repos. Vous pouvez choisir entre deux systèmes de gestion des clés différents lorsque vous le spécifiez SSE dans Amazon EMR :

- SSE-EMR-WAL

-

Amazon EMR gère les clés pour vous. Par défaut, Amazon EMR chiffre les données que vous avez stockées sur Amazon EMR WAL avec SSE-EMR-WAL.

- SSE-KMS-WAL

-

Vous utilisez une AWS KMS clé pour configurer les politiques qui s'appliquent à Amazon EMRWAL. Pour plus d'informations sur les principales exigences relatives à AmazonEMR, consultezUtilisation à AWS KMS keys des fins de chiffrement.

Vous ne pouvez pas utiliser votre propre clé SSE lorsque vous l'activez WAL avec AmazonEMR. Pour plus d'informations, consultez Write-ahead logs (WAL) pour Amazon. EMR

Chiffrement de disque local

Les mécanismes suivants fonctionnent ensemble pour chiffrer les disques locaux lorsque vous activez le chiffrement des disques locaux à l'aide d'une configuration EMR de sécurité Amazon.

Chiffrement open source HDFS

HDFSéchange des données entre les instances du cluster lors du traitement distribué. Il lit et écrit également des données sur les volumes de stockage d'instance et les EBS volumes attachés aux instances. Les options de chiffrement open source Hadoop suivantes sont activées lorsque vous mettez en œuvre le chiffrement de disque local :

-

Secure Hadoop RPC

est défini sur Privacy, ce qui utilise la couche de sécurité d'authentification simple ()SASL. -

Le chiffrement des données lors du transfert de données par HDFS blocs

est défini trueet configuré pour utiliser le chiffrement AES 256.

Note

Vous pouvez activer un chiffrement Apache Hadoop supplémentaire en mettant en activant le chiffrement en transit. Pour de plus amples informations, veuillez consulter Chiffrement en transit. Ces paramètres de chiffrement n'activent pas le chiffrement HDFS transparent, que vous pouvez configurer manuellement. Pour plus d'informations, consultez la section Chiffrement transparent HDFS sur Amazon EMR dans le guide de EMR mise à jour d'Amazon.

Chiffrement du stockage d'instance

Pour les types d'EC2instances dont le volume SSDs de stockage d'instance est NVMe basé, le NVMe chiffrement est utilisé quels que soient les paramètres de EMR chiffrement d'Amazon. Pour plus d'informations, consultez les NVMeSSDvolumes dans le guide de EC2 l'utilisateur Amazon. Pour les autres volumes de stockage d'instance, Amazon les EMR utilise LUKS pour chiffrer le volume de stockage d'instance lorsque le chiffrement du disque local est activé, que les EBS volumes soient cryptés EBS ou LUKS non.

EBSchiffrement des volumes

Si vous créez un cluster dans une région où le EC2 chiffrement des EBS volumes Amazon est activé par défaut pour votre compte, les EBS volumes sont chiffrés même si le chiffrement du disque local n'est pas activé. Pour plus d'informations, consultez la section Chiffrement par défaut dans le guide de EC2 l'utilisateur Amazon. Lorsque le chiffrement du disque local est activé dans une configuration de sécurité, les EMR paramètres Amazon ont priorité sur les EC2 encryption-by-default paramètres Amazon pour les EC2 instances de cluster.

Les options suivantes sont disponibles pour chiffrer des EBS volumes à l'aide d'une configuration de sécurité :

-

EBSchiffrement — À partir de EMR la version 5.24.0 d'Amazon, vous pouvez choisir d'activer EBS le chiffrement. L'option EBS de chiffrement chiffre le volume du périphérique EBS racine et les volumes de stockage associés. L'option de EBS chiffrement n'est disponible que lorsque vous AWS Key Management Service le spécifiez comme fournisseur de clés. Nous vous recommandons d'utiliser EBS le chiffrement.

-

LUKSchiffrement — Si vous choisissez d'utiliser le LUKS chiffrement pour les EBS volumes Amazon, le LUKS chiffrement s'applique uniquement aux volumes de stockage attachés, et non au volume de l'appareil racine. Pour plus d'informations sur LUKS le chiffrement, consultez la LUKSspécification sur disque

. Pour votre fournisseur de clés, vous pouvez configurer une AWS KMS key avec des politiques adaptées à AmazonEMR, ou une classe Java personnalisée qui fournit les artefacts de chiffrement. Lorsque vous les utilisez AWS KMS, des frais s'appliquent pour le stockage et l'utilisation des clés de chiffrement. Pour en savoir plus, consultez Pricing AWS KMS

(Tarification).

Note

Pour vérifier si EBS le chiffrement est activé sur votre cluster, il est recommandé d'utiliser l'DescribeVolumesAPIappel. Pour de plus amples informations, veuillez consulter DescribeVolumes. L'exécution lsblk sur le cluster permet uniquement de vérifier l'état du LUKS chiffrement, et non celui du EBS chiffrement.

Chiffrement en transit

Plusieurs mécanismes de chiffrement sont activés avec le chiffrement en transit. Il s'agit de fonctionnalités open source, spécifiques à l'application et susceptibles de varier selon les versions d'Amazon. EMR Pour activer le chiffrement en transit, utilisez-le Créez une configuration de sécurité avec la EMR console Amazon ou avec le AWS CLI sur AmazonEMR. Pour les EMR clusters sur lesquels le chiffrement en transit est activé, Amazon configure EMR automatiquement les configurations des applications open source pour activer le chiffrement en transit. Pour les cas d'utilisation avancés, vous pouvez configurer des configurations d'applications open source directement pour remplacer le comportement par défaut d'Amazon. EMR Pour plus d'informations, consultez la matrice de prise en charge du chiffrement en transit et la section Configuration des applications.

Consultez ce qui suit pour en savoir plus sur les applications open source pertinentes pour le chiffrement en transit :

-

Lorsque vous activez le chiffrement en transit avec une configuration de sécurité, Amazon EMR active le chiffrement en transit pour tous les points de terminaison d'applications open source qui prennent en charge le chiffrement en transit. Support pour le chiffrement en transit pour les différents points de terminaison des applications varie selon la EMR version publiée par Amazon. Pour plus d'informations, consultez la matrice de prise en charge du chiffrement en transit.

-

Vous pouvez remplacer les configurations open source, ce qui vous permet d'effectuer les opérations suivantes :

-

Désactivez la vérification TLS du nom d'hôte si les TLS certificats fournis par l'utilisateur ne répondent pas aux exigences

-

Désactivez le chiffrement en transit pour certains terminaux en fonction de vos exigences en matière de performances et de compatibilité

-

Contrôlez les TLS versions et les suites de chiffrement à utiliser.

Vous trouverez plus de détails sur les configurations spécifiques à l'application dans la matrice de prise en charge du chiffrement en transit

-

-

Outre l'activation du chiffrement en transit avec une configuration de sécurité, certains canaux de communication nécessitent également des configurations de sécurité supplémentaires pour que vous puissiez activer le chiffrement en transit. Par exemple, certains points de terminaison d'applications open source utilisent l'authentification simple et la couche de sécurité (SASL) pour le chiffrement en transit, ce qui nécessite que l'authentification Kerberos soit activée dans la configuration de sécurité du cluster. EMR Pour en savoir plus sur ces points de terminaison, consultez la matrice de prise en charge du chiffrement en transit.

-

Nous vous recommandons d'utiliser un logiciel compatible avec la TLS version 1.2 ou supérieure. Amazon EMR fournit la EC2 distribution JDK Corretto par défaut, TLS qui détermine les versions, les suites de chiffrement et les tailles de clés autorisées par les réseaux open source qui s'exécutent sur Java. À l'heure actuelle, la plupart des frameworks open source appliquent la TLS version 1.2 ou supérieure pour Amazon EMR 7.0.0 et versions ultérieures. Cela est dû au fait que la plupart des frameworks open source fonctionnent sur Java 17 pour Amazon EMR 7.0.0 et versions ultérieures. Les anciennes EMR versions d'Amazon peuvent prendre en charge les versions TLS 1.0 et 1.1 car elles utilisent d'anciennes versions de Java, mais Corretto JDK peut modifier les versions prises en charge par Java, ce qui peut avoir un impact sur TLS les versions Amazon existantes. EMR

Vous spécifiez les objets de chiffrement utilisés pour le chiffrement en transit de l'une des deux façons suivantes : en fournissant un fichier compressé contenant les certificats que vous chargez dans Amazon S3 ou en renvoyant vers une classe Java personnalisée qui fournit les objets de chiffrement. Pour de plus amples informations, veuillez consulter Fourniture de certificats pour chiffrer les données en transit avec Amazon EMR Encryption.