Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

politique de clé par défaut

Lorsque vous créez une KMS clé, vous pouvez définir la politique de clé pour la nouvelle KMS clé. Si vous n'en fournissez pas, AWS KMS créez-en un pour vous. La politique de clé par défaut AWS KMS utilisée varie selon que vous créez la clé dans la AWS KMS console ou que vous utilisez le AWS KMS API.

Politique de clé par défaut lorsque vous créez une KMS clé par programmation

Lorsque vous créez une KMS clé par programmation avec le AWS KMS

API(y compris en utilisant le AWS Command Line Interfaceou AWS Tools for PowerShell) AWS SDKs

Politique de clé par défaut lorsque vous créez une KMS clé avec le AWS Management Console

Lorsque vous créez une KMS clé avec le AWS Management Console, la politique clé commence par la déclaration de politique qui autorise l'accès aux IAM politiques Compte AWS et les active. La console ajoute ensuite une instruction d'administrateur clé, une instruction d'utilisateur clé et (pour la plupart des types de clés) une instruction qui permet aux principaux d'utiliser la KMS clé avec d'autres AWS services. Vous pouvez utiliser les fonctionnalités de la AWS KMS console pour spécifier les IAM utilisateursIAMroles, et Comptes AWS qui sont les principaux administrateurs et ceux qui le sont (ou les deux).

Autorisations

Autorise l'accès aux IAM politiques Compte AWS et les active

L'instruction de politique de clé par défaut suivante est extrêmement importante.

-

Cela donne au Compte AWS propriétaire de la KMS clé un accès complet à la KMS clé.

Contrairement aux autres politiques relatives aux AWS ressources, une politique AWS KMS clé n'autorise pas automatiquement le compte ni aucune de ses identités. Pour accorder l'autorisation aux administrateurs de compte, la politique de clé doit inclure une instruction explicite qui fournit cette autorisation, comme celle-ci.

-

Il permet au compte d'utiliser des IAM politiques pour autoriser l'accès à la KMS clé, en plus de la politique clé.

Sans cette autorisation, IAM les politiques qui autorisent l'accès à la clé sont inefficaces, bien que IAM les politiques qui refusent l'accès à la clé restent efficaces.

-

Cela réduit le risque que la clé devienne ingérable en accordant une autorisation de contrôle d'accès aux administrateurs du compte, y compris l'utilisateur racine du compte, qui ne peut pas être supprimé.

La déclaration de politique clé suivante est la politique clé complète par défaut pour les KMS clés créées par programmation. Il s'agit de la première déclaration de politique de la politique clé par défaut pour KMS les clés créées dans la AWS KMS console.

{ "Sid": "Enable IAM User Permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:root" }, "Action": "kms:*", "Resource": "*" }

- IAMAutorise les politiques autorisant l'accès à la KMS clé.

-

La déclaration de politique clé présentée ci-dessus donne au Compte AWS détenteur de la clé l'autorisation d'utiliser des IAM politiques, ainsi que des politiques clés, pour autoriser toutes les actions (

kms:*) sur la KMS clé.Le principal de cette déclaration de politique clé est le principal du compte, qui est représenté par un ARN dans ce format :

arn:aws:iam::. Le principal du compte représente le AWS compte et ses administrateurs.account-id:rootLorsque le principal indiqué dans une déclaration de politique clé est le principal du compte, la déclaration de politique n'autorise aucun IAM mandant à utiliser la KMS clé. Il permet plutôt au compte d'utiliser des IAM politiques pour déléguer les autorisations spécifiées dans la déclaration de politique. Cette déclaration de politique clé par défaut permet au compte d'utiliser des IAM politiques pour déléguer l'autorisation pour toutes les actions (

kms:*) sur la KMS clé. - Réduit le risque que la KMS clé ne devienne ingérable.

-

Contrairement aux autres politiques relatives aux AWS ressources, une politique AWS KMS clé n'autorise pas automatiquement le compte ou l'un de ses principaux responsables. Pour accorder l'autorisation à un principal, y compris le principal du compte, vous devez utiliser une instruction de politique de clé qui fournit explicitement l'autorisation. Vous n'êtes pas obligé de donner accès à la KMS clé au principal du compte, ni à aucun autre mandant. Cependant, donner accès au principal du compte vous permet d'éviter que la clé ne devienne ingérable.

Supposons, par exemple, que vous créiez une politique de clé qui ne donne accès à la KMS clé qu'à un seul utilisateur. Si vous supprimez ensuite cet utilisateur, la clé devient ingérable et vous devez contacter le AWS Support

pour retrouver l'accès à la KMS clé. La déclaration de politique clé présentée ci-dessus autorise le contrôle de la clé du compte principal, qui représente lui-même Compte AWS et ses administrateurs, y compris l'utilisateur root du compte. L'utilisateur racine du compte est le seul principal qui ne peut pas être supprimé, sauf si vous supprimez le Compte AWS. IAMles meilleures pratiques découragent d'agir au nom de l'utilisateur root du compte, sauf en cas d'urgence. Toutefois, vous devrez peut-être agir en tant qu'utilisateur root du compte si vous supprimez tous les autres utilisateurs et rôles ayant accès à la KMS clé.

Permet aux administrateurs clés d'administrer la KMS clé

La politique clé par défaut créée par la console vous permet de choisir IAM les utilisateurs et les rôles du compte et d'en faire des administrateurs clés. Cette instruction est appelée l'instruction des administrateurs de clé. Les administrateurs de clés sont autorisés à gérer la KMS clé, mais pas à l'utiliser dans le KMS cadre d'opérations cryptographiques. Vous pouvez ajouter des IAM utilisateurs et des rôles à la liste des administrateurs clés lorsque vous créez la KMS clé dans la vue par défaut ou dans la vue des politiques.

Avertissement

Les administrateurs clés étant autorisés à modifier la politique clé et à créer des autorisations, ils peuvent s'octroyer, ainsi qu'à d'autres, AWS KMS des autorisations non spécifiées dans cette politique.

Les responsables autorisés à gérer les balises et les alias peuvent également contrôler l'accès à une KMS clé. Pour plus de détails, consultez ABACpour AWS KMS.

Note

IAMles meilleures pratiques découragent l'utilisation d'IAMutilisateurs possédant des informations d'identification à long terme. Dans la mesure du possible, utilisez IAM des rôles qui fournissent des informations d'identification temporaires. Pour plus de détails, consultez la section Bonnes pratiques en matière de sécurité IAM dans le guide de IAM l'utilisateur.

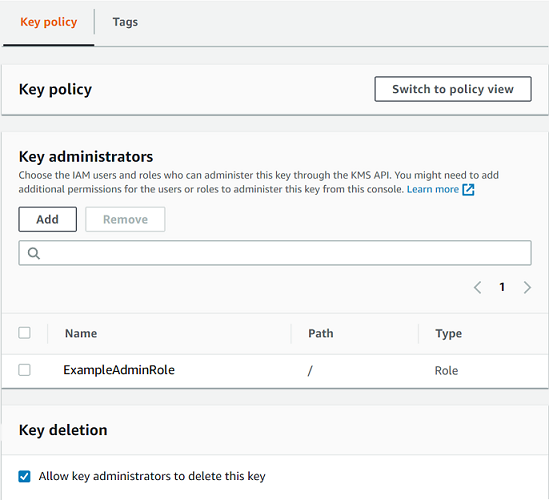

L'exemple suivant montre l'instruction des administrateurs de clé dans la vue par défaut de la console AWS KMS .

Voici un exemple d'instruction des administrateurs de clés dans la vue de politique de la console AWS KMS . Cette déclaration des administrateurs de clés concerne une clé de chiffrement KMS symétrique à région unique.

{ "Sid": "Allow access for Key Administrators", "Effect": "Allow", "Principal": {"AWS":"arn:aws:iam::111122223333:role/ExampleAdminRole"}, "Action": [ "kms:Create*", "kms:Describe*", "kms:Enable*", "kms:List*", "kms:Put*", "kms:Update*", "kms:Revoke*", "kms:Disable*", "kms:Get*", "kms:Delete*", "kms:TagResource", "kms:UntagResource", "kms:ScheduleKeyDeletion", "kms:CancelKeyDeletion", "kms:RotateKeyOnDemand" ], "Resource": "*" }

L'instruction par défaut des administrateurs de clés pour la KMS clé la plus courante, une KMS clé de chiffrement symétrique à région unique, autorise les autorisations suivantes. Pour plus d'informations sur ces autorisations, veuillez consulter la AWS KMS autorisations.

Lorsque vous utilisez la AWS KMS console pour créer une KMS clé, celle-ci ajoute les utilisateurs et les rôles que vous spécifiez à l'Principalélément figurant dans la déclaration des administrateurs clés.

Un grand nombre de ces autorisations contiennent le caractère générique (*), qui octroie toutes les autorisations commençant par le verbe spécifié. Par conséquent, lors de l' AWS KMS ajout de nouvelles API opérations, les administrateurs clés sont automatiquement autorisés à les utiliser. Il n'est pas nécessaire de mettre à jour vos politiques de clé pour inclure les nouvelles opérations. Si vous préférez limiter vos administrateurs principaux à un ensemble fixe d'APIopérations, vous pouvez modifier votre politique en matière de clés.

kms:Create*-

Autorise kms:CreateAlias et kms:CreateGrant. (L'

kms:CreateKeyautorisation n'est valide que dans une IAM politique.) kms:Describe*-

Autorise kms:DescribeKey L'

kms:DescribeKeyautorisation est requise pour consulter la page des détails clés d'une KMS clé dans le AWS Management Console. kms:Enable*-

Autorise kms:EnableKey Pour les KMS clés de chiffrement symétriques, cela permet kms:EnableKeyRotationégalement.

kms:List*-

Autorise kms:ListGrants,

kms:ListKeyPolicieset kms:ListResourceTags. (Leskms:ListKeysautorisationskms:ListAliaseset, qui sont requises pour afficher KMS les clés dans le AWS Management Console, ne sont valides que dans IAM les politiques.) kms:Put*-

Autorise

kms:PutKeyPolicyCette autorisation permet aux administrateurs clés de modifier la politique de clé pour cette KMS clé. kms:Update*-

Autorise kms:UpdateAlias et

kms:UpdateKeyDescription. Pour les clés multirégionales, cette KMS touche est kms:UpdatePrimaryRegionactivée. kms:Revoke*-

Autorise kms:RevokeGrant qui permet aux administrateurs de clés de supprimer un octroi, même s'ils ne sont pas un principal de retrait dans l'octroi.

kms:Disable*-

Autorise kms:DisableKey Pour les KMS clés de chiffrement symétriques, cela permet kms:DisableKeyRotationégalement.

kms:Get*-

Autorise kms:GetKeyPolicy et kms:GetKeyRotationStatus. Pour KMS les clés dont le matériel clé est importé, cela permet

kms:GetParametersForImport. Pour les KMS touches asymétriques, cela permetkms:GetPublicKey. L'kms:GetKeyPolicyautorisation est requise pour consulter la politique clé d'une KMS clé dans le AWS Management Console. kms:Delete*-

Autorise kms:DeleteAlias Pour les clés avec des éléments de clé importés, elle autorise kms:DeleteImportedKeyMaterial. L'

kms:Delete*autorisation n'autorise pas les administrateurs clés à supprimer la KMS clé (ScheduleKeyDeletion). kms:TagResource-

kms:TagResourceAutorise, ce qui permet aux administrateurs clés d'ajouter des balises à la KMS clé. Comme les balises peuvent également être utilisées pour contrôler l'accès à la KMS clé, cette autorisation peut permettre aux administrateurs d'autoriser ou de refuser l'accès à la KMS clé. Pour plus de détails, consultez ABACpour AWS KMS.

kms:UntagResource-

kms:UntagResourceAutorise, ce qui permet aux administrateurs clés de supprimer des balises de la KMS clé. Comme les balises peuvent être utilisées pour contrôler l'accès à la clé, cette autorisation peut permettre aux administrateurs d'autoriser ou de refuser l'accès à la KMS clé. Pour plus de détails, consultez ABACpour AWS KMS.

kms:ScheduleKeyDeletion-

kms:ScheduleKeyDeletionAutorise, ce qui permet aux administrateurs clés de supprimer cette KMS clé. Pour supprimer cette autorisation, désélectionnez l'option Autoriser les administrateurs de clé à supprimer cette clé. kms:CancelKeyDeletion-

Autorise

kms:CancelKeyDeletion, ce qui permet aux administrateurs de clés d'annuler la suppression de cette KMS clé. Pour supprimer cette autorisation, désélectionnez l'option Autoriser les administrateurs de clé à supprimer cette clé. kms:RotateKeyOnDemand-

kms:RotateKeyOnDemandAutorise, ce qui permet aux administrateurs clés d'effectuer une rotation à la demande du contenu clé de cette KMS clé.

AWS KMS ajoute les autorisations suivantes à la déclaration par défaut des administrateurs de clés lorsque vous créez des clés spécifiques.

kms:ImportKeyMaterial-

L'

kms:ImportKeyMaterialautorisation permet aux administrateurs clés d'importer des éléments clés dans la KMS clé. Cette autorisation n'est incluse dans la politique relative aux clés que lorsque vous créez une KMS clé sans élément clé. kms:ReplicateKey-

L'

kms:ReplicateKeyautorisation permet aux administrateurs clés de créer une réplique d'une clé primaire multirégionale dans une AWS région différente. Cette autorisation est incluse dans la politique de clé uniquement lorsque vous créez une clé primaire ou un réplica multi-région. kms:UpdatePrimaryRegion-

L'autorisation

kms:UpdatePrimaryRegionpermet aux administrateurs de clés de remplacer une clé de réplica multi-région par une clé primaire multi-région. Cette autorisation est incluse dans la politique de clé uniquement lorsque vous créez une clé primaire ou un réplica multi-région.

Permet aux principaux utilisateurs d'utiliser la KMS clé

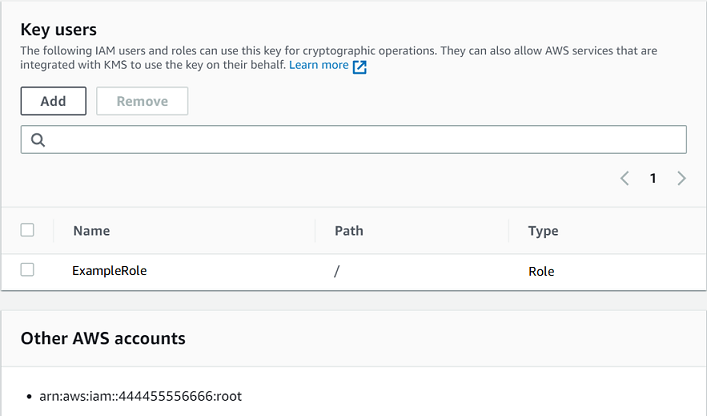

La politique de clés par défaut créée par la console pour les KMS clés vous permet de choisir des IAM utilisateurs et IAM des rôles dans le compte, ainsi que des utilisateurs externes Comptes AWS, et d'en faire des utilisateurs clés.

La console ajoute deux instructions de politique à la politique de clé pour les utilisateurs de clés.

-

Utiliser la KMS clé directement — La première déclaration de politique clé autorise les utilisateurs clés à utiliser la KMS clé directement pour toutes les opérations cryptographiques prises en charge pour ce type de KMS clé.

-

Utiliser la KMS clé avec les AWS services — La deuxième déclaration de politique autorise les utilisateurs clés à autoriser les AWS services intégrés AWS KMS à utiliser la KMS clé en leur nom pour protéger des ressources, telles que les compartiments Amazon S3 et les tables Amazon DynamoDB.

Vous pouvez ajouter des IAM utilisateurs, IAM des rôles et d'autres utilisateurs Comptes AWS à la liste des utilisateurs clés lorsque vous créez la KMS clé. Vous pouvez aussi modifier la liste avec la vue par défaut de la console pour les politiques de clé, comme illustré dans l'image suivante. La vue par défaut pour les politiques de clé est sur la page des détails de la clé. Pour plus d'informations sur la manière d'autoriser les utilisateurs d'autres utilisateurs Comptes AWS à utiliser la KMS clé, consultezAutoriser les utilisateurs d'autres comptes à utiliser une KMS clé.

Note

IAMles meilleures pratiques découragent l'utilisation d'IAMutilisateurs possédant des informations d'identification à long terme. Dans la mesure du possible, utilisez IAM des rôles qui fournissent des informations d'identification temporaires. Pour plus de détails, consultez la section Bonnes pratiques en matière de sécurité IAM dans le guide de IAM l'utilisateur.

Les instructions par défaut des utilisateurs de clé d'une clé symétrique à région unique octroient les autorisations suivantes. Pour plus d'informations sur ces autorisations, veuillez consulter la AWS KMS autorisations.

Lorsque vous utilisez la AWS KMS console pour créer une KMS clé, celle-ci ajoute les utilisateurs et les rôles que vous spécifiez à l'Principalélément figurant dans la déclaration de chaque utilisateur clé.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Permet aux utilisateurs clés d'utiliser une KMS clé pour des opérations cryptographiques

Les utilisateurs de clés sont autorisés à utiliser la KMS clé directement dans toutes les opérations cryptographiques prises en charge sur la KMS clé. Ils peuvent également utiliser l'DescribeKeyopération pour obtenir des informations détaillées sur la KMS clé dans la AWS KMS console ou en utilisant les AWS KMS API opérations.

Par défaut, la AWS KMS console ajoute à la politique clé par défaut des instructions relatives aux utilisateurs clés telles que celles des exemples suivants. Comme elles prennent en charge différentes API opérations, les actions prévues dans les déclarations de politique pour les clés de chiffrement symétriques, KMS les HMAC KMS clés, les clés asymétriques KMS pour le chiffrement par clé publique et les KMS clés asymétriques pour la signature et la vérification sont légèrement différentes.

- Clés de chiffrement KMS symétriques

-

La console ajoute l'instruction suivante à la politique des clés pour les KMS clés de chiffrement symétriques.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:Decrypt", "kms:DescribeKey", "kms:Encrypt", "kms:GenerateDataKey*", "kms:ReEncrypt*" ], "Resource": "*" } - HMACKMSclés

-

La console ajoute l'instruction suivante à la politique relative aux HMAC KMS clés.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GenerateMac", "kms:VerifyMac" ], "Resource": "*" } - Clés asymétriques pour le KMS chiffrement à clé publique

-

La console ajoute l'instruction suivante à la politique des clés pour les KMS clés asymétriques avec une utilisation clé du chiffrement et du déchiffrement.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:DescribeKey", "kms:GetPublicKey" ], "Resource": "*" } - KMSClés asymétriques pour la signature et la vérification

-

La console ajoute la déclaration suivante à la politique clé pour les KMS clés asymétriques avec une utilisation clé de Sign and Verify.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:Sign", "kms:Verify" ], "Resource": "*" } - KMSClés asymétriques pour obtenir des secrets partagés

-

La console ajoute la déclaration suivante à la politique clé pour les KMS clés asymétriques avec une utilisation clé de l'accord des clés.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:DeriveSharedSecret" ], "Resource": "*" }

Les actions de ces instructions donnent aux utilisateurs de clé les autorisations suivantes.

kms:Encrypt-

Permet aux utilisateurs clés de chiffrer les données avec cette KMS clé.

kms:Decrypt-

Permet aux utilisateurs clés de déchiffrer les données avec cette KMS clé.

kms:DeriveSharedSecret-

Permet aux utilisateurs clés de dériver des secrets partagés avec cette KMS clé.

kms:DescribeKey-

Permet aux utilisateurs clés d'obtenir des informations détaillées sur cette KMS clé, notamment ses identifiants, sa date de création et son état. Cela permet également aux utilisateurs principaux d'afficher les détails de la KMS clé dans la AWS KMS console.

kms:GenerateDataKey*-

Permet aux utilisateurs de clé de demander une paires de clés de données symétriques ou asymétriques pour les opérations de chiffrement côté client. La console utilise le caractère générique * pour représenter l'autorisation pour les API opérations suivantes : GenerateDataKey, GenerateDataKeyWithoutPlaintextGenerateDataKeyPair, et GenerateDataKeyPairWithoutPlaintext. Ces autorisations ne sont valides que sur les clés symétriques qui chiffrent KMS les clés de données.

- km : GenerateMac

-

Permet aux utilisateurs clés d'utiliser une HMAC KMS clé pour générer un HMAC tag.

- km : GetPublicKey

-

Permet aux utilisateurs clés de télécharger la clé publique de la KMS clé asymétrique. Les parties avec lesquelles vous partagez cette clé publique peuvent chiffrer des données en dehors de AWS KMS. Cependant, ces textes chiffrés ne peuvent être déchiffrés qu'en appelant l'opération Decrypt dans AWS KMS.

- km : ReEncrypt *

-

Permet aux utilisateurs clés de rechiffrer les données initialement chiffrées avec cette KMS clé ou d'utiliser cette KMS clé pour rechiffrer des données précédemment chiffrées. L'ReEncryptopération nécessite l'accès aux KMS clés source et de destination. Pour ce faire, vous pouvez accorder l'

kms:ReEncryptFromautorisation sur la KMS clé source et l'kms:ReEncryptToautorisation sur la KMS clé de destination. Cependant, pour des raisons de simplicité, la console autorisekms:ReEncrypt*(avec le caractère*générique) l'utilisation des deux KMS touches. - kms:Sign

-

Permet aux utilisateurs clés de signer des messages avec cette KMS clé.

- kms:Verify

-

Permet aux utilisateurs clés de vérifier les signatures à l'aide de cette KMS clé.

- km : VerifyMac

-

Permet aux utilisateurs clés d'utiliser une HMAC KMS clé pour vérifier un HMAC tag.

Permet aux utilisateurs clés d'utiliser la KMS clé avec les AWS services

La politique clé par défaut de la console donne également aux utilisateurs clés les autorisations dont ils ont besoin pour protéger leurs données dans les AWS services utilisant des autorisations. AWS les services ont souvent recours à des subventions pour obtenir une autorisation spécifique et limitée d'utilisation d'une KMS clé.

Cette déclaration de politique clé permet à l'utilisateur clé de créer, de consulter et de révoquer des autorisations sur la KMS clé, mais uniquement lorsque la demande d'opération d'autorisation provient d'un AWS service intégré à AWS KMS

Les utilisateurs clés ont besoin de ces autorisations pour utiliser leur KMS clé avec les services intégrés, mais ces autorisations ne sont pas suffisantes. Les utilisateurs de clés ont également besoin d'une autorisation pour utiliser les services intégrés. Pour en savoir plus sur l'accès des utilisateurs à un AWS service intégré AWS KMS, consultez la documentation du service intégré.

{ "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Par exemple, les utilisateurs clés peuvent utiliser ces autorisations sur la KMS clé de la manière suivante.

-

Utilisez cette KMS clé avec Amazon Elastic Block Store (AmazonEBS) et Amazon Elastic Compute Cloud (AmazonEC2) pour associer un EBS volume chiffré à une EC2 instance. L'utilisateur de la clé EC2 autorise implicitement Amazon à utiliser la KMS clé pour associer le volume chiffré à l'instance. Pour de plus amples informations, veuillez consulter Comment Amazon Elastic Block Store (AmazonEBS) utilise AWS KMS.

-

Utilisez cette KMS clé avec Amazon Redshift pour lancer un cluster chiffré. L'utilisateur clé donne implicitement à Amazon Redshift l'autorisation d'utiliser KMS la clé pour lancer le cluster chiffré et créer des instantanés chiffrés. Pour de plus amples informations, veuillez consulter Comment Amazon Redshift utilise AWS KMS.

-

Utilisez cette KMS clé avec d'autres AWS services intégrés AWS KMS qui utilisent des autorisations pour créer, gérer ou utiliser des ressources chiffrées avec ces services.

La politique de clé par défaut permet aux utilisateurs clés de déléguer leur autorisation d'octroi à tous les services intégrés qui utilisent des octrois. Cependant, vous pouvez créer une politique clé personnalisée qui limite l'autorisation à des AWS services spécifiques. Pour plus d'informations, reportez-vous à la clé de condition km : ViaService.