Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Rotation AWS KMS keys

Pour créer de nouveaux éléments de chiffrement pour vos clés gérées par le client, vous pouvez créer de nouvelles clés KMS, puis modifier vos applications ou alias pour utiliser les nouvelles clés KMS. Vous pouvez également faire pivoter le matériel clé associé à une clé KMS existante en activant la rotation automatique des touches ou en effectuant une rotation à la demande.

Par défaut, lorsque vous activez la rotation automatique des clés pour une clé KMS, de nouveaux éléments cryptographiques sont AWS KMS générés chaque année pour la clé KMS. Vous pouvez également définir une option personnalisée rotation-period pour définir le nombre de jours après l'activation de la rotation automatique des clés qui AWS KMS fera pivoter votre matériel clé, ainsi que le nombre de jours entre chaque rotation automatique par la suite. Si vous devez lancer immédiatement la rotation des matériaux clés, vous pouvez effectuer une rotation à la demande, que la rotation automatique des clés soit activée ou non. Les rotations à la demande ne modifient pas les programmes de rotation automatiques existants.

AWS KMS enregistre toutes les versions précédentes du matériel cryptographique à perpétuité afin que vous puissiez déchiffrer toutes les données chiffrées avec cette clé KMS. AWS KMS ne supprime aucun élément clé pivoté tant que vous n'avez pas supprimé la clé KMS. Vous pouvez suivre la rotation du contenu clé de vos clés KMS sur Amazon CloudWatch et sur la AWS Key Management Service console. AWS CloudTrail Vous pouvez également utiliser le GetKeyRotationStatusmode fonctionnement pour vérifier si la rotation automatique est activée pour une clé KMS et identifier les rotations à la demande en cours. Vous pouvez utiliser ListKeyRotationsl'opération pour afficher les détails des rotations terminées.

Lorsque vous utilisez une clé KMS pivotée pour chiffrer des données, AWS KMS utilise le contenu de la clé actuelle. Lorsque vous utilisez la clé KMS pivotée pour déchiffrer du texte chiffré, elle AWS KMS utilise la version du contenu clé qui a été utilisée pour le chiffrer. Vous ne pouvez pas sélectionner une version particulière du matériel clé pour les opérations de déchiffrement, vous choisissez AWS KMS automatiquement la bonne version. Comme le déchiffre de AWS KMS manière transparente avec le matériel clé approprié, vous pouvez utiliser une clé KMS pivotée en toute sécurité dans les applications et sans modifier le code. Services AWS

Toutefois, la rotation automatique des clés n'a aucun effet sur les données protégées par la clé KMS. La rotation n'est pas appliquée aux clés de données générées par la clé KMS, les données protégées par la clé KMS ne sont pas rechiffrées et l'effet d'une clé de données compromise n'est pas atténué.

AWS KMS prend en charge la rotation automatique et à la demande des clés uniquement pour les clés KMS de chiffrement symétriques dont le contenu clé est AWS KMS créé. La rotation automatique est facultative pour les clés KMS gérées par le client. AWS KMS fait toujours alterner le matériel clé pour les clés KMS AWS gérées chaque année. La rotation des clés KMS AWS détenues est gérée par le AWS service propriétaire de la clé.

Note

La période de rotation Clés gérées par AWS a été modifiée en mai 2022. Pour plus de détails, consultez Clés gérées par AWS.

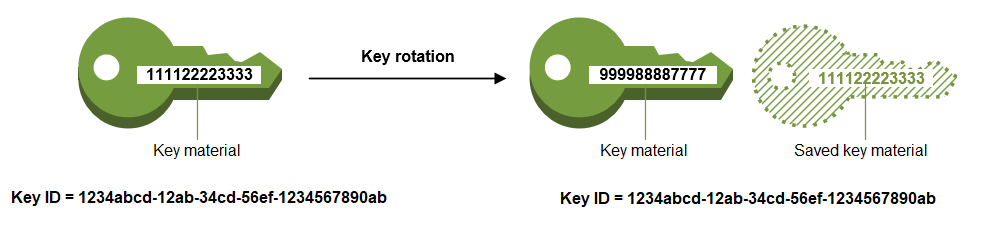

La rotation des clés change uniquement les éléments de clé, qui correspondent au secret de chiffrement utilisé dans les opérations de chiffrement. La clé KMS est la même ressource logique, indépendamment du fait que ses éléments de clé changent ou du nombre de fois où ils changent. Les propriétés de la clé KMS ne changent pas, comme illustré dans l'image suivante.

Vous pouvez décider de créer une nouvelle clé KMS et de l'utiliser à la place de la clé KMS d'origine. L'effet est le même que celui obtenu par la rotation des éléments de clé dans une clé KMS existante. Ainsi, on parle souvent à ce sujet de rotation manuelle de la clé. La rotation manuelle est un bon choix lorsque vous souhaitez faire pivoter des clés KMS qui ne sont pas éligibles à la rotation automatique des clés, notamment les clés KMS asymétriques, les clés HMAC KMS, les clés KMS dans les magasins de clés personnalisés et les clés KMS dont le contenu clé est importé.

Rotation des clés et tarification

AWS KMS facture des frais mensuels pour la première et la deuxième rotation du matériel clé conservé pour votre clé KMS. Cette augmentation de prix est plafonnée lors de la deuxième rotation, et les rotations suivantes ne seront pas facturées. Pour plus d’informations, consultez Tarification AWS Key Management Service

Note

Vous pouvez utiliser le AWS Cost Explorer Service pour consulter les détails de vos frais de stockage de clés. Par exemple, vous pouvez filtrer votre affichage pour voir le montant total des frais pour les clés facturées en tant que clés KMS actuelles ou ayant fait l'objet d'une rotation en spécifiant $REGION-KMS-Keys pour le type d'utilisation et en regroupant les données par opération d’API.

Vous pouvez toujours voir des instances de l'ancienne opération d’API Unknown pour les dates historiques.

Rotation des clés et quotas

Chaque clé KMS compte comme une clé lors du calcul des quotas de ressources de clés, quel que soit le nombre de versions d'éléments de clé qui ont fait l'objet d'une rotation.

Pour plus d'informations sur les éléments de clé et la rotation, veuillez consulter le livre blanc Détails cryptographiques de AWS Key Management Service.

Pourquoi faire pivoter les clés KMS ?

Les meilleures pratiques cryptographiques découragent la réutilisation intensive des clés qui chiffrent directement les données, telles que les clés de données générées. AWS KMS Lorsque des clés de données à 256 bits chiffrent des millions de messages, elles peuvent s'épuiser et commencer à produire du texte chiffré avec des motifs subtils que des acteurs intelligents peuvent exploiter pour découvrir les bits contenus dans la clé. Pour éviter cet épuisement des clés, il est préférable d'utiliser les clés de données une seule fois, ou seulement quelques fois, afin de faire pivoter efficacement le contenu clé.

Cependant, les clés KMS sont le plus souvent utilisées comme clés d'encapsulage, également appelées clés de chiffrement. Au lieu de chiffrer les données, les clés d'encapsulage chiffrent les clés de données qui chiffrent vos données. Elles sont donc beaucoup moins souvent utilisées que les clés de données et ne sont presque jamais suffisamment réutilisées pour risquer d'épuiser les clés.

Malgré ce très faible risque d'épuisement, vous devrez peut-être alterner vos clés KMS en raison de règles commerciales ou contractuelles ou de réglementations gouvernementales. Lorsque vous êtes obligé de faire pivoter les clés KMS, nous vous recommandons d'utiliser la rotation automatique des clés là où elle est prise en charge, et la rotation manuelle des clés lorsque la rotation automatique des clés n'est pas prise en charge.

Vous pouvez envisager d'effectuer des rotations à la demande pour démontrer les principales fonctionnalités de rotation des matériaux ou pour valider des scripts d'automatisation. Nous recommandons d'utiliser des rotations à la demande pour les rotations imprévues et d'utiliser la rotation automatique des clés avec une période de rotation personnalisée dans la mesure du possible.

Comment fonctionne la rotation des clés

La rotation des touches AWS KMS est conçue pour être transparente et facile à utiliser. AWS KMS prend en charge la rotation automatique et à la demande optionnelle des clés uniquement pour les clés gérées par le client.

- Rotation automatique des touches

-

AWS KMS fait automatiquement pivoter la clé KMS à la prochaine date de rotation définie par votre période de rotation. Vous n'avez pas besoin de vous souvenir de la mise à jour ou de la planifier.

- Rotation à la demande

-

Lancez immédiatement la rotation du matériel clé associé à votre clé KMS, que la rotation automatique des clés soit activée ou non.

- Gestion des éléments de clé

-

AWS KMS conserve tous les éléments clés d'une clé KMS, même si la rotation des touches est désactivée. AWS KMS supprime le contenu clé uniquement lorsque vous supprimez la clé KMS.

- Utilisation des éléments de clé

-

Lorsque vous utilisez une clé KMS pivotée pour chiffrer des données, AWS KMS utilise le contenu de la clé actuelle. Lorsque vous utilisez la clé KMS qui a fait l'objet d'une rotation pour déchiffrer le texte chiffré, AWS KMS utilise la même version des éléments de clé qui a été utilisée pour les chiffrer. Vous ne pouvez pas sélectionner une version particulière du matériel clé pour les opérations de déchiffrement, vous choisissez AWS KMS automatiquement la bonne version.

- Période de rotation

-

La période de rotation définit le nombre de jours après l'activation de la rotation automatique des clés qui AWS KMS fera pivoter votre matériel clé, ainsi que le nombre de jours entre chaque rotation automatique des clés par la suite. Si vous ne spécifiez aucune valeur pour

RotationPeriodInDaysactiver la rotation automatique des touches, la valeur par défaut est de 365 jours.Vous pouvez utiliser la clé de RotationPeriodInDays condition kms : pour restreindre davantage les valeurs que les principaux peuvent spécifier dans le

RotationPeriodInDaysparamètre. - Date de rotation

-

AWS KMS fait automatiquement pivoter la clé KMS à la date de rotation définie par votre période de rotation. La période de rotation par défaut est de 365 jours.

- Clés gérées par le client

-

La rotation automatique des clés étant facultative sur les clés gérées par le client et pouvant être activée ou désactivée à tout moment, la date de rotation dépend de la date à laquelle la rotation a été activée pour la dernière fois. La date peut changer si vous modifiez la période de rotation d'une clé pour laquelle vous avez précédemment activé la rotation automatique des touches. La date de rotation peut changer plusieurs fois au cours de la durée de vie de la clé.

Par exemple, si vous créez une clé gérée par le client le 1er janvier 2022 et que vous activez la rotation automatique des clés avec une période de rotation par défaut de 365 jours le 15 mars 2022, vous faites AWS KMS pivoter le contenu clé le 15 mars 2023, le 15 mars 2024, puis tous les 365 jours par la suite.

Les exemples suivants supposent que la rotation automatique des clés a été activée avec une période de rotation par défaut de 365 jours. Ces exemples illustrent des cas particuliers susceptibles d'avoir un impact sur la période de rotation d'une clé.

-

Désactiver la rotation des clés : si vous désactivez la rotation automatique des clés à tout moment, la clé KMS continue d'utiliser la version de l’élément de clé qu'elle utilisait lorsque la rotation a été désactivée. Si vous réactivez la rotation automatique des touches, AWS KMS fait pivoter le matériau clé en fonction de la nouvelle date d'activation de la rotation.

-

Clés KMS désactivées : lorsqu'une clé KMS est désactivée, elle AWS KMS ne fait pas pivoter. Toutefois, l'état de rotation de la clé ne change pas et vous ne pouvez pas le modifier tant que la clé KMS est désactivée. Lorsque la clé KMS est réactivée, si le contenu clé a dépassé sa dernière date de rotation planifiée, il la AWS KMS fait immédiatement pivoter. Si le matériel clé n'a pas dépassé sa dernière date de rotation planifiée, AWS KMS reprend le calendrier de rotation des clés d'origine.

-

Clés KMS en attente de suppression — Lorsqu'une clé KMS est en attente de suppression, elle AWS KMS ne fait pas l'objet d'une rotation. L'état de rotation de la clé est défini sur

falseet vous ne pouvez pas le modifier tant que la suppression est en attente. Si la suppression est annulée, l'état précédent de rotation de la clé est restauré. Si le matériau clé a dépassé sa dernière date de rotation planifiée, il le AWS KMS fait immédiatement pivoter. Si le matériel clé n'a pas dépassé sa dernière date de rotation planifiée, AWS KMS reprend le calendrier de rotation des clés d'origine.

-

- Clés gérées par AWS

-

AWS KMS effectue une rotation automatique Clés gérées par AWS chaque année (environ 365 jours). Vous ne pouvez pas activer ou désactiver la rotation des clés pour Clés gérées par AWS.

Le matériau clé d'un Clé gérée par AWS est d'abord alterné un an après sa date de création, puis chaque année (environ 365 jours après la dernière rotation) par la suite.

Note

En mai 2022, le calendrier de rotation AWS KMS a été modifié, Clés gérées par AWS passant de tous les trois ans (environ 1 095 jours) à chaque année (environ 365 jours).

Clés gérées par AWS Les nouvelles versions font l'objet d'une rotation automatique un an après leur création, et environ chaque année par la suite.

Clés gérées par AWS Les versions existantes font automatiquement l'objet d'une rotation un an après leur dernière rotation, puis chaque année.

- Clés détenues par AWS

-

Vous ne pouvez pas activer ou désactiver la rotation des clés pour Clés détenues par AWS. La stratégie de rotation des clés pour un Clé détenue par AWS est déterminée par le AWS service qui crée et gère la clé. Pour plus de détails, reportez-vous à la rubrique Chiffrement au repos dans le Guide de l'utilisateur ou le guide du développeur du service.

- Types de clés KMS non pris en charge

-

La rotation automatique des clés n'est prise en charge que sur les clés KMS de chiffrement symétriques dont le contenu clé est AWS KMS généré (Origin = AWS_KMS).

La rotation automatique des clés n'est pas prise en charge sur les types de clés KMS suivants, mais vous pouvez soumettre ces clés KMS à la rotation manuellement.

-

Clés KMS dans des magasins de clés personnalisés

-

Clés KMS avec des éléments de clé importés

- Touches multirégionales rotatives

-

Vous pouvez activer et désactiver la rotation automatique et effectuer une rotation à la demande du contenu clé dans les clés multirégionales de chiffrement symétrique. La rotation des clés est une propriété partagée des clés multirégionales.

Vous activez et désactivez la rotation automatique des clés uniquement sur la clé principale. Vous initiez la rotation à la demande uniquement sur la clé primaire.

-

Lors de la AWS KMS synchronisation des clés multirégionales, il copie le paramètre de propriété de rotation des clés de la clé primaire vers toutes les clés répliques associées.

-

Lorsqu'il AWS KMS fait pivoter le matériau clé, il crée un nouveau matériau clé pour la clé primaire, puis copie le nouveau matériau clé au-delà des limites de la région vers toutes les répliques de clés associées. Le contenu clé ne sort jamais AWS KMS non chiffré. Cette étape est soigneusement contrôlée pour s'assurer que les éléments de clé sont entièrement synchronisés avant qu'une clé ne soit utilisée dans une opération cryptographique.

-

AWS KMS ne chiffre aucune donnée avec le nouveau matériel clé tant que ce matériel clé n'est pas disponible dans la clé primaire et dans chacune de ses clés répliques.

-

Lorsque vous répliquez une clé principale qui a fait l'objet d'une rotation, la nouvelle clé de réplica possède les éléments de clé actuels et toutes les versions précédentes des éléments de clé pour ses clés multi-région associées.

Ce modèle garantit que les clés multi-région associées sont entièrement interopérables. Toute clé multi-région peut déchiffrer tout texte chiffré par une clé multi-région associée, même si le texte chiffré a été chiffré avant la création de la clé.

-

- AWS services

-

Vous pouvez activer la rotation automatique des clés sur les clés gérées par le client que vous utilisez pour le chiffrement côté serveur dans les services AWS . La rotation annuelle est transparente et compatible avec les services AWS .

- Surveillance de la rotation des clés

-

Lorsqu'il AWS KMS fait pivoter le contenu clé d'une clé Clé gérée par AWSou d'une clé gérée par le client, il écrit un

KMS CMK Rotationévénement sur Amazon EventBridge et un RotateKey autre dans votre AWS CloudTrail journal. Vous pouvez utiliser ces registres pour vérifier que la clé KMS a fait l'objet d'une rotation.Vous pouvez utiliser la AWS Key Management Service console pour afficher le nombre de rotations à la demande restantes et une liste de toutes les rotations de matériaux clés terminées pour une clé KMS.

Vous pouvez utiliser ListKeyRotationsl'opération pour afficher les détails des rotations terminées.

- Cohérence à terme

-

La rotation des clés est soumise aux mêmes effets de cohérence éventuels que les autres opérations AWS KMS de gestion. Il peut y avoir un léger retard avant que les nouveaux éléments de clé ne soient disponibles dans AWS KMS. Toutefois, la rotation des éléments de clé n'entraîne aucune interruption ou aucun retard dans les opérations cryptographiques. Les éléments de clé actuels sont utilisés dans les opérations cryptographiques jusqu'à ce que les nouveaux éléments de clé soient disponibles dans AWS KMS. Lorsque le matériau clé d'une clé multirégionale est automatiquement pivoté, AWS KMS utilise le matériau clé actuel jusqu'à ce que le nouveau matériau clé soit disponible dans toutes les régions avec une clé multirégionale associée.