Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Consultez les journaux et les statistiques d'AWS Network Firewall à l'aide de Splunk

Créée par Ivo Pinto

Récapitulatif

De nombreuses organisations utilisent Splunk Enterprise

Pour ce faire, vous créez un rôle AWS Identity and Access Management (IAM) en lecture seule. Le module complémentaire Splunk pour AWS utilise ce rôle pour accéder CloudWatch. Vous configurez le module complémentaire Splunk pour AWS afin de récupérer les métriques et les journaux. CloudWatch Enfin, vous créez des visualisations dans Splunk à partir des données de journal et des métriques récupérées.

Conditions préalables et limitations

Prérequis

Une instance Splunk Enterprise, version 8.2.2 ou ultérieure

Un compte AWS actif

Network Firewall, configuré et configuré pour envoyer des CloudWatch journaux à Logs

Limites

Splunk Enterprise doit être déployé sous la forme d'un cluster d'instances Amazon Elastic Compute Cloud (Amazon EC2) dans le cloud AWS.

La collecte de données à l'aide d'un rôle IAM découvert automatiquement pour Amazon n' EC2 est pas prise en charge dans les régions AWS Chine.

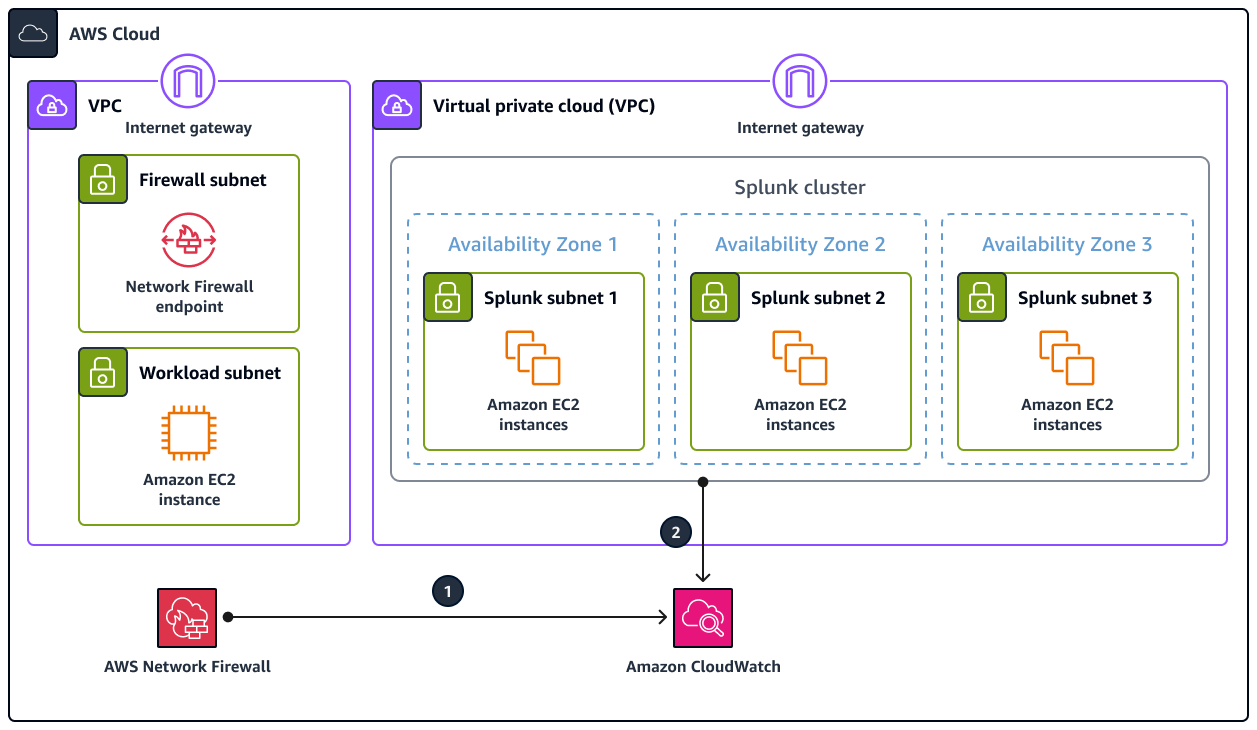

Architecture

Le diagramme illustre les éléments suivants :

Network Firewall publie les journaux dans CloudWatch Logs.

Splunk Enterprise extrait les métriques et les journaux à partir de. CloudWatch

Pour renseigner des exemples de métriques et de journaux dans cette architecture, une charge de travail génère du trafic qui passe par le point de terminaison Network Firewall pour accéder à Internet. Ceci est réalisé grâce à l'utilisation de tables de routage. Bien que ce modèle utilise une seule EC2 instance Amazon comme charge de travail, il peut s'appliquer à n'importe quelle architecture tant que Network Firewall est configuré pour envoyer des CloudWatch journaux à Logs.

Cette architecture utilise également une instance Splunk Enterprise dans un autre cloud privé virtuel (VPC). Cependant, l'instance Splunk peut se trouver dans un autre emplacement, par exemple dans le même VPC que la charge de travail, à condition qu'elle puisse atteindre le. CloudWatch APIs

Outils

Services AWS

Amazon CloudWatch Logs vous aide à centraliser les journaux de tous vos systèmes, applications et services AWS afin que vous puissiez les surveiller et les archiver en toute sécurité.

Amazon Elastic Compute Cloud (Amazon EC2) fournit une capacité de calcul évolutive dans le cloud AWS. Vous pouvez lancer autant de serveurs virtuels que vous le souhaitez et les augmenter ou les diminuer rapidement.

AWS Network Firewall est un pare-feu réseau dynamique et géré, ainsi qu'un service de détection et de prévention des intrusions VPCs destiné au cloud AWS.

Autres outils

Splunk

vous aide à surveiller, à visualiser et à analyser les données des journaux.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Créez la politique IAM. | Suivez les instructions de la section Création de politiques à l'aide de l'éditeur JSON pour créer la politique IAM qui accorde un accès en lecture seule aux données et aux métriques CloudWatch des journaux. CloudWatch Collez le politique suivante dans l'éditeur JSON. | Administrateur AWS |

Créez un nouveau rôle IAM. | Suivez les instructions de la section Création d'un rôle pour déléguer des autorisations à un service AWS afin de créer le rôle IAM auquel le module complémentaire Splunk pour AWS utilise pour accéder. CloudWatch Pour les politiques d'autorisations, choisissez la politique que vous avez créée précédemment. | Administrateur AWS |

Attribuez le rôle IAM aux EC2 instances du cluster Splunk. |

| Administrateur AWS |

| Tâche | Description | Compétences requises |

|---|---|---|

Installez le module complémentaire. |

| Administrateur Splunk |

Configurez les informations d'identification AWS. |

Pour plus d'informations, consultez la section Trouver un rôle IAM au sein de votre instance de plateforme Splunk | Administrateur Splunk |

| Tâche | Description | Compétences requises |

|---|---|---|

Configurez la récupération des journaux de Network Firewall à partir de CloudWatch Logs. |

Par défaut, Splunk récupère les données du journal toutes les 10 minutes. Il s'agit d'un paramètre configurable dans les paramètres avancés. Pour plus d'informations, consultez Configurer une entrée de CloudWatch logs à l'aide de Splunk Web | Administrateur Splunk |

Configurez la récupération des métriques de Network Firewall à partir de CloudWatch. |

Par défaut, Splunk récupère les données métriques toutes les 5 minutes. Il s'agit d'un paramètre configurable dans les paramètres avancés. Pour plus d'informations, consultez Configurer une CloudWatch entrée à l'aide de Splunk Web | Administrateur Splunk |

| Tâche | Description | Compétences requises |

|---|---|---|

Consultez les principales adresses IP sources. |

| Administrateur Splunk |

Afficher les statistiques des paquets. |

| Administrateur Splunk |

Consultez les ports sources les plus utilisés. |

| Administrateur Splunk |

Ressources connexes

Documentation AWS

Création d'un rôle pour déléguer des autorisations à un service AWS (documentation IAM)

Création de politiques IAM (documentation IAM)

Journalisation et surveillance dans AWS Network Firewall (documentation Network Firewall)

Configurations des tables de routage pour AWS Network Firewall (documentation Network Firewall)

Articles de blog AWS

AWS Marketplace