Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Informatique légale

| Influencez le futur de l'architecture de référence de AWS sécurité (AWS SRA) en répondant à une courte enquête |

Dans le contexte de AWSSRA, nous utilisons la définition suivante de la criminalistique fournie par le National Institute of Standards and Technology (NIST) : « l'application de la science à l'identification, à la collecte, à l'examen et à l'analyse des données tout en préservant l'intégrité des informations et en maintenant une chaîne de contrôle stricte pour les données » (source : publication NIST spéciale 800-86 — Guide d'intégration des techniques médico-légales dans la réponse aux incidents

Les analyses judiciaires dans le contexte de la réponse aux incidents de sécurité

Les conseils en matière de réponse aux incidents (RI) présentés dans cette section ne sont fournis que dans le contexte de l'analyse judiciaire et de la manière dont les différents services et solutions peuvent améliorer le processus de RI.

Le Guide de réponse aux incidents de AWS sécurité répertorie les meilleures pratiques pour répondre aux incidents de sécurité dans le AWS cloud, sur la base de l'expérience de l'équipe de réponse aux incidents AWS clients (AWSCIRT)

Le cadre de cybersécurité du National Institute of Standards and Technology (NISTCSF)

Ce cycle répété d'analyse, de confinement, d'éradication et de retour à l'analyse vous permet de recueillir davantage d'informations chaque fois que de nouveaux indicateurs de compromission (IoCs) sont détectés. Ils IoCs sont utiles à de nombreux égards. Ils vous décrivent les étapes suivies par l'adversaire pour compromettre votre environnement. En outre, en effectuant un examen approprié après l'incident, vous pouvez améliorer vos défenses et vos détections afin de prévenir l'incident à l'avenir ou de détecter les actions de l'adversaire plus rapidement et de réduire ainsi l'impact de l'incident.

Bien que ce processus de RI ne soit pas l'objectif principal des analyses judiciaires, de nombreux outils, techniques et meilleures pratiques sont partagés avec la RI (en particulier l'étape d'analyse). Par exemple, après la détection d'un incident, le processus de collecte judiciaire permet de recueillir les preuves. Ensuite, l'examen et l'analyse des preuves peuvent aider à les extraire IoCs. Enfin, les rapports judiciaires peuvent contribuer aux activités postérieures à la RI.

Nous vous recommandons d'automatiser autant que possible le processus d'analyse judiciaire afin d'accélérer la réponse et de réduire la charge de travail des parties prenantes de la RI. En outre, vous pouvez ajouter d'autres analyses automatisées une fois que le processus de collecte judiciaire est terminé et que les preuves ont été stockées en toute sécurité afin d'éviter toute contamination. Pour plus d'informations, consultez le modèle Automatiser la réponse aux incidents et la criminalistique sur le site Web des directives AWS prescriptives.

Considérations relatives à la conception

Pour améliorer votre préparation en matière de sécurité RI :

-

Activez et stockez en toute sécurité les journaux qui pourraient être nécessaires lors d'une enquête ou d'une réponse à un incident.

-

Prégénérez des requêtes pour des scénarios connus et fournissez des méthodes automatisées de recherche dans les journaux. Envisagez d'utiliser Amazon Detective.

-

Préparez votre outil de RI en effectuant des simulations.

-

Testez régulièrement les processus de sauvegarde et de restauration pour vous assurer qu'ils sont efficaces.

-

Utilisez des playbooks basés sur des scénarios, en commençant par les événements potentiels courants liés aux résultats d'AmazonAWS. GuardDuty Pour plus d'informations sur la création de vos propres playbooks, consultez la section Ressources relatives aux playbooks du Guide de réponse aux incidents de AWS sécurité.

Compte d'analyses judiciaires

Exclusion de responsabilité

La description suivante d'un compte AWS Forensics ne doit être utilisée par les organisations que comme point de départ pour développer leurs propres capacités de criminalistique en conjonction avec les conseils de leurs conseillers juridiques.

Nous ne prétendons pas que ce guide soit adapté à la détection ou à l'enquête criminelle ni que les données ou les preuves judiciaires obtenues grâce à l'application de ce guide puissent être utilisées devant un tribunal. Vous devez évaluer de manière indépendante si les meilleures pratiques décrites ici conviennent à votre cas d'utilisation.

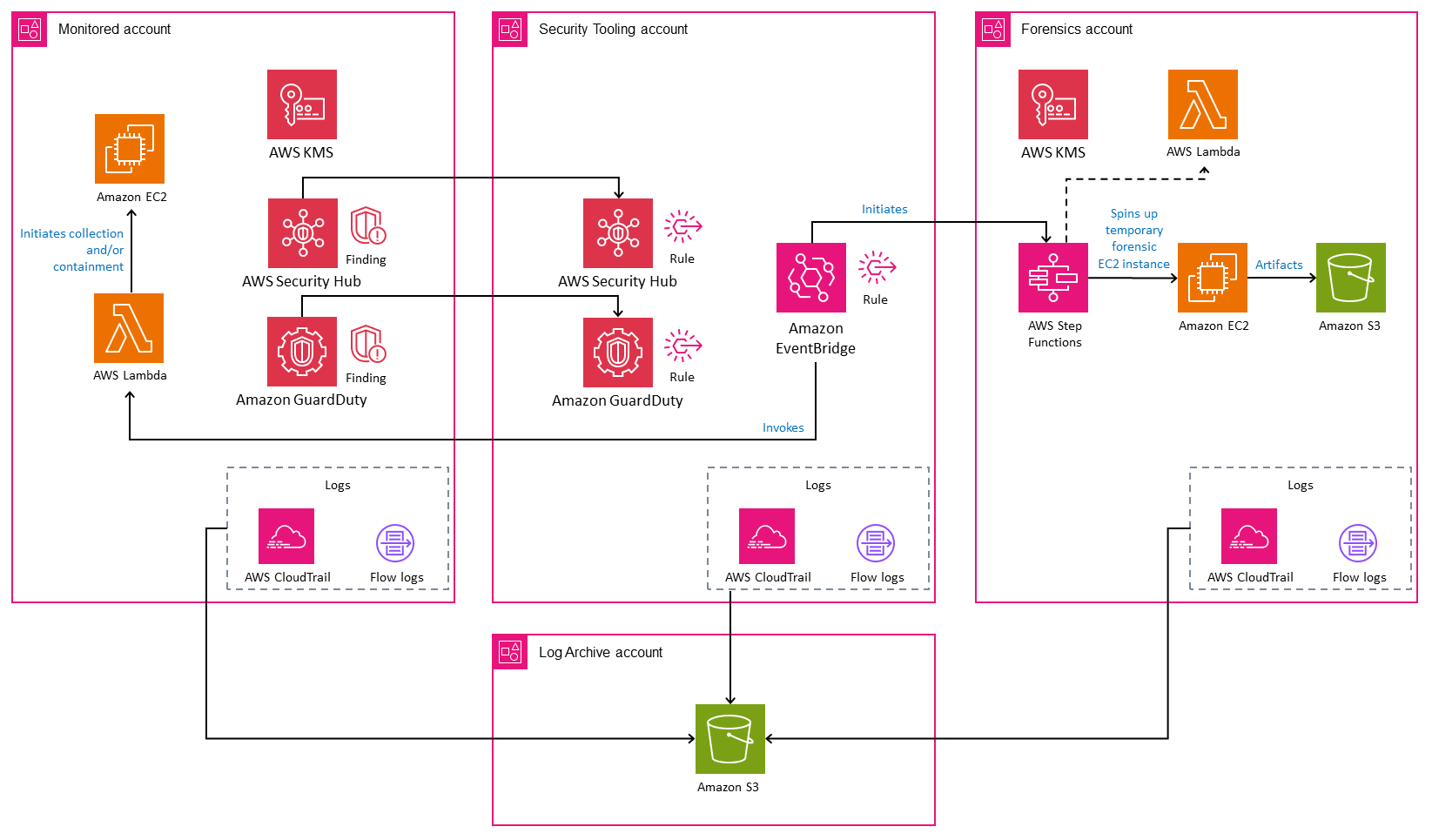

Le schéma suivant illustre les services AWS de sécurité qui peuvent être configurés dans un compte Forensics dédié. À titre de contexte, le schéma montre le compte Security Tooling pour décrire les AWS services utilisés pour effectuer des détections ou des notifications dans le compte Forensics.

Le compte d'analyses judiciaires est un type distinct et dédié de compte d'outils de sécurité intégré à l'unité d'organisation de sécurité. L'objectif du compte d'analyses judiciaires est de fournir une salle blanche standard, préconfigurée et reproductible pour permettre à l'équipe d'analyses judiciaires d'une organisation de mettre en œuvre toutes les phases du processus d'analyses judiciaires : la collecte, l'examen, l'analyse et l'établissement de rapports. En outre, le processus de quarantaine et d'isolement des ressources concernées est également inclus dans ce compte.

Le fait de regrouper l'ensemble du processus d'analyses judiciaires dans un compte distinct vous permet d'appliquer des contrôles d'accès supplémentaires aux données judiciaires collectées et stockées. Nous vous recommandons de séparer les comptes d'analyses judiciaires et d'outils de sécurité pour les raisons suivantes :

-

Les ressources d'analyses judiciaires et de sécurité peuvent appartenir à des équipes différentes ou avoir des autorisations différentes.

-

Le compte Security Tooling peut être doté d'une automatisation axée sur la réponse aux événements de sécurité sur le plan de AWS contrôle, tels que l'activation de l'accès public bloqué par Amazon S3 pour les compartiments S3, tandis que le compte Forensics inclut également des artefacts du plan de AWS données dont le client peut être responsable, tels que le système d'exploitation (OS) ou les données spécifiques à une application au sein d'une instance. EC2

-

Il se peut que vous deviez mettre en place des restrictions d'accès supplémentaires ou des conservations légales en fonction de vos exigences organisationnelles ou réglementaires.

-

Le processus d'analyse médico-légale peut nécessiter l'analyse de codes malveillants tels que des malwares dans un environnement sécurisé conformément aux AWS conditions d'utilisation.

Le compte d'analyses judiciaires devrait inclure l'automatisation afin d'accélérer la collecte de preuves à grande échelle tout en minimisant l'interaction humaine dans le processus de collecte judiciaire. L'automatisation de la réponse et de la mise en quarantaine des ressources serait également incluse dans ce compte afin de simplifier les mécanismes de suivi et d'établissement de rapports.

Les fonctionnalités d'investigation décrites dans cette section doivent être déployées dans toutes les AWS régions disponibles, même si votre organisation ne les utilise pas activement. Si vous ne prévoyez pas d'utiliser des AWS régions spécifiques, vous devez appliquer une politique de contrôle des services (SCP) afin de limiter les AWS ressources d'approvisionnement. En outre, le maintien des enquêtes et du stockage des artefacts judiciaires au sein d'une même région permet d'éviter les problèmes liés à l'évolution du paysage réglementaire en matière de résidence et de propriété des données.

Ce guide utilise le compte Log Archive, comme indiqué précédemment, pour enregistrer les actions effectuées dans l'environnement AWSAPIs, y compris celles APIs que vous exécutez dans le compte Forensics. Le fait de disposer de tels journaux permet d'éviter les allégations de mauvaise manipulation ou d'altération des artefacts. Selon le niveau de détail que vous activez (voir Journalisation des événements de gestion et Journalisation des événements liés aux données dans la AWS CloudTrail documentation), les journaux peuvent inclure des informations sur le compte utilisé pour collecter les artefacts, l'heure à laquelle les artefacts ont été collectés et les mesures prises pour collecter les données. En stockant les artefacts dans Amazon S3, vous pouvez également utiliser des contrôles d'accès avancés et enregistrer des informations sur les personnes qui ont eu accès aux objets. Un journal détaillé des actions permet aux autres utilisateurs de répéter le processus ultérieurement si nécessaire (en supposant que les ressources concernées soient toujours disponibles).

Considérations relatives à la conception

-

L'automatisation est utile lorsque vous êtes confronté à de nombreux incidents simultanés, car elle permet d'accélérer et de mettre à l'échelle la collecte de preuves essentielles. Toutefois, il convient d'examiner attentivement ces avantages. Par exemple, en cas d'incident faussement positif, une réponse médico-légale entièrement automatisée peut avoir un impact négatif sur un processus métier pris en charge par une AWS charge de travail importante. Pour plus d'informations, consultez les considérations relatives à la conception pour AWS GuardDuty AWS Security Hub et AWS Step Functions dans les sections suivantes.

-

Nous recommandons des comptes d'outils de sécurité et d'analyses judiciaires distincts, même si les ressources judiciaires et de sécurité de votre organisation appartiennent à la même équipe et que toutes les fonctions peuvent être exécutées par n'importe quel membre de l'équipe. La division des fonctions en comptes distincts permet de renforcer le principe du moindre privilège, d'éviter la contamination par une analyse permanente des événements de sécurité et contribue à garantir l'intégrité des artefacts recueillis.

-

Vous pouvez créer une unité d'organisation d'analyses judiciaires distincte pour héberger ce compte si vous souhaitez mettre davantage l'accent sur la séparation des tâches, le moindre privilège et les barrières de protection restrictives.

-

Si votre organisation utilise des ressources d'infrastructure immuables, des informations ayant une valeur légale peuvent être perdues si une ressource est automatiquement supprimée (par exemple, lors d'un événement de réduction) et avant qu'un incident de sécurité n'est détecté. Pour éviter cela, envisagez d'exécuter un processus de collecte judiciaire pour chacune de ces ressources. Pour réduire le volume de données collectées, vous pouvez prendre en compte des facteurs tels que les environnements, la criticité de l'activité de la charge de travail, le type de données traitées, etc.

-

Envisagez d'utiliser Amazon WorkSpaces pour créer des postes de travail propres. Cela peut aider à distinguer les actions des parties prenantes au cours d'une investigation.

Amazon GuardDuty

Amazon GuardDuty

Vous pouvez utiliser GuardDuty les résultats pour lancer le flux de travail d'investigation qui capture les images du disque et de la mémoire des EC2 instances potentiellement compromises. Cela réduit les interactions humaines et peut augmenter considérablement la vitesse de collecte des données judiciaires. Vous pouvez intégrer GuardDuty Amazon EventBridge pour automatiser les réponses aux nouvelles GuardDuty découvertes.

La liste des types de GuardDuty recherche s'allonge. Vous devez déterminer quels types de recherche (par exemple, Amazon, Amazon EC2EKS, protection contre les logiciels malveillants, etc.) devraient lancer le flux de travail d'investigation.

Vous pouvez entièrement automatiser l'intégration du processus de confinement et de collecte de données médico-légales avec des GuardDuty résultats permettant de saisir l'analyse des artefacts de disque et de mémoire et des EC2 instances de quarantaine. Par exemple, si toutes les règles d'entrée et de sortie sont supprimées d'un groupe de sécurité, vous pouvez appliquer un réseau ACL pour interrompre la connexion existante et joindre une IAM politique pour refuser toutes les demandes.

Considérations relatives à la conception

-

En fonction du AWS service, la responsabilité partagée du client peut varier. Par exemple, la capture de données EC2 volatiles sur des instances n'est possible que sur l'instance elle-même et peut inclure des données précieuses pouvant être utilisées comme preuves médico-légales. À l'inverse, répondre à une constatation et examiner un résultat concernant Amazon S3 implique principalement CloudTrail des données ou des journaux d'accès à Amazon S3. L'automatisation des réponses doit être organisée à la fois entre les comptes d'outils de sécurité et d'analyses judiciaires en fonction de la responsabilité partagée du client, du flux de processus général et des artefacts capturés qui doivent être sécurisés.

-

Avant de mettre une EC2 instance en quarantaine, évaluez son impact commercial global et son caractère critique. Envisagez d'établir un processus dans le cadre duquel les parties prenantes appropriées sont consultées avant de recourir à l'automatisation pour contenir l'EC2instance.

AWS Security Hub

AWSSecurity Hub

Outre le suivi de votre niveau de sécurité, Security Hub prend en charge l'intégration avec Amazon EventBridge afin d'automatiser la correction de résultats spécifiques. Par exemple, vous pouvez définir des actions personnalisées qui peuvent être programmées pour exécuter une fonction AWS Lambda ou un flux de travail AWS Step Functions pour implémenter un processus d'investigation.

Les actions personnalisées du Security Hub fournissent un mécanisme standardisé permettant aux analystes ou aux ressources de sécurité autorisés de mettre en œuvre l'automatisation du confinement et des analyses judiciaires. Cela réduit les interactions humaines lors du confinement et de la capture des preuves judiciaires. Vous pouvez ajouter un point de contrôle manuel dans le processus automatisé pour confirmer qu'une collecte judiciaire est effectivement nécessaire.

Considération relative à la conception

-

Security Hub peut être intégré à de nombreux services, y compris les solutions destinées aux AWS partenaires. Si votre organisation utilise des contrôles de sécurité de détection qui ne sont pas totalement ajustés et qui donnent parfois lieu à des alertes faussement positives, l'automatisation complète du processus de collecte judiciaire entraînerait l'exécution de ce processus inutilement.

Amazon EventBridge

Amazon EventBridge

Par exemple, vous pouvez l'utiliser EventBridge comme mécanisme pour lancer un flux de travail d'investigation dans Step Functions afin de capturer des images de disque et de mémoire en fonction des détections effectuées par des outils de surveillance de la sécurité tels que GuardDuty. Vous pouvez également l'utiliser d'une manière plus manuelle : EventBridge détecter les événements de modification des balises dans Step Functions CloudTrail, ce qui pourrait lancer le flux de travail d'investigation dans Step Functions.

AWS Step Functions

AWSStep Functions

Step Functions est idéal pour une utilisation dans le cadre d'un processus d'investigation car il prend en charge un ensemble automatique et reproductible d'étapes prédéfinies qui peuvent être vérifiées par le biais de AWS journaux. Cela vous permet d'exclure toute implication humaine et d'éviter les erreurs dans votre processus judiciaire.

Considérations relatives à la conception

-

Vous pouvez lancer un flux de travail Step Functions manuellement ou automatiquement pour capturer et analyser les données de sécurité lorsque GuardDuty Security Hub indique une compromission. L'automatisation avec une interaction humaine minimale ou nulle permet à votre équipe de se mettre à l'échelle rapidement en cas d'événement de sécurité important affectant de nombreuses ressources.

-

Pour limiter les flux de travail entièrement automatisés, vous pouvez inclure des étapes dans le flux d'automatisation pour une intervention manuelle. Par exemple, vous pouvez demander à un analyste de sécurité autorisé ou à un membre de l'équipe d'examiner les résultats de sécurité générés et de déterminer s'il convient de lancer une collecte de preuves judiciaires, ou de mettre en quarantaine et de contenir les ressources concernées, ou les deux.

-

Si vous souhaitez lancer une enquête médico-légale sans qu'un résultat actif ne GuardDuty soit créé à partir d'outils de sécurité (tels que Security Hub), vous devez implémenter des intégrations supplémentaires pour invoquer un flux de travail Step Functions d'investigation. Cela peut être fait en créant une EventBridge règle qui recherche un CloudTrail événement spécifique (tel qu'un événement de changement de tag) ou en autorisant un analyste de sécurité ou un membre de l'équipe à démarrer un flux de travail Step Functions médico-légal directement depuis la console. Vous pouvez également utiliser Step Functions pour créer des tickets exploitables en les intégrant au système de billetterie de votre organisation.

AWSLambda

Avec AWSLambda

Dans le contexte d'une investigation judiciaire, l'utilisation des fonctions Lambda vous permet d'obtenir des résultats constants grâce à des étapes reproductibles, automatisées et prédéfinies qui sont définies dans le code Lambda. Lorsqu'une fonction Lambda s'exécute, elle crée un journal qui vous aide à vérifier que le processus approprié a été mis en œuvre.

Considérations relatives à la conception

-

Les fonctions Lambda ont un délai d'expiration de 15 minutes, alors qu'un processus judiciaire complet visant à recueillir des preuves pertinentes peut prendre plus de temps. C'est pourquoi nous vous recommandons d'orchestrer votre processus judiciaire en utilisant des fonctions Lambda intégrées dans un flux de travail Step Functions. Le flux de travail vous permet de créer des fonctions Lambda dans le bon ordre, et chaque fonction Lambda implémente une étape de collecte individuelle.

-

En organisant vos fonctions Lambda judiciaires dans un flux de travail Step Functions, vous pouvez exécuter certaines parties de la procédure de collecte judiciaire en parallèle afin d'accélérer la collecte. Par exemple, vous pouvez collecter des informations sur la création d'images de disque plus rapidement lorsque plusieurs volumes sont concernés.

AWS KMS

AWSLe service de gestion des clés

Dans le cadre du processus d'analyses judiciaires, la collecte de données et les investigations doivent être effectuées dans un environnement isolé afin de minimiser l'impact commercial. La sécurité et l'intégrité des données ne peuvent pas être compromises au cours de ce processus, et un processus devra être mis en place pour permettre le partage des ressources chiffrées, telles que les instantanés et les volumes de disque, entre le compte potentiellement compromis et le compte d'analyses judiciaires. Pour ce faire, votre organisation devra s'assurer que la politique de AWS KMS ressources associée prend en charge la lecture des données cryptées ainsi que leur sécurisation en les chiffrant à nouveau à l'aide d'une AWS KMS clé dans le compte Forensics.

Considération relative à la conception

-

Les politiques KMS clés d'une organisation doivent permettre aux IAM responsables autorisés de la criminalistique d'utiliser la clé pour déchiffrer les données du compte source et les rechiffrer dans le compte Forensics. Utilisez l'infrastructure en tant que code (IaC) pour gérer de manière centralisée toutes les clés de votre organisation afin AWS KMS de garantir que seuls IAM les principaux autorisés disposent de l'accès approprié et avec le moins de privilèges. Ces autorisations doivent exister sur toutes les KMS clés qui peuvent être utilisées pour chiffrer les ressources AWS susceptibles d'être collectées lors d'une enquête médico-légale. Si vous mettez à jour la politique relative aux KMS clés après un événement de sécurité, la mise à jour ultérieure de la politique en matière de ressources pour une KMS clé utilisée peut avoir un impact sur votre activité. En outre, les problèmes d'autorisation peuvent augmenter le délai moyen global de réponse (MTTR) à un événement de sécurité.