Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Security OU — Compte Security Tooling

| Influencez le futur de l'architecture de référence de AWS sécurité (AWS SRA) en répondant à une courte enquête |

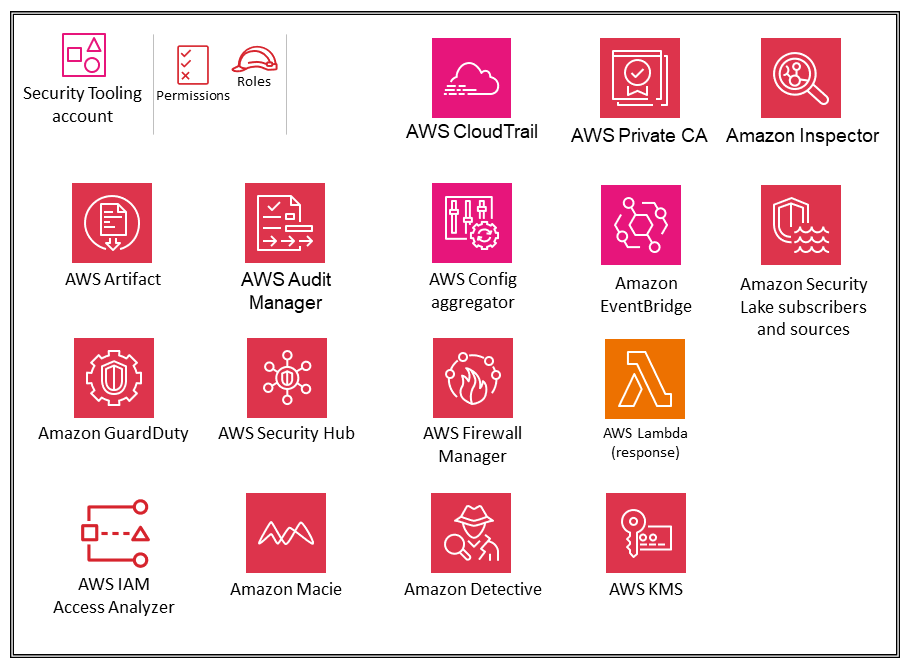

Le schéma suivant illustre les services AWS de sécurité configurés dans le compte Security Tooling.

Le compte Security Tooling est dédié à l'exploitation des services de sécurité, à la surveillance des AWS comptes et à l'automatisation des alertes et des réponses de sécurité. Les objectifs de sécurité sont notamment les suivants :

-

Fournissez un compte dédié avec un accès contrôlé pour gérer l'accès aux garde-fous de sécurité, à la surveillance et à la réponse.

-

Maintenez l'infrastructure de sécurité centralisée appropriée pour surveiller les données relatives aux opérations de sécurité et garantir la traçabilité. La détection, l'investigation et la réponse sont des éléments essentiels du cycle de vie de la sécurité et peuvent être utilisées pour soutenir un processus de qualité, une obligation légale ou de conformité, ainsi que pour l'identification des menaces et les efforts de réponse.

-

Soutenez davantage la stratégie de defense-in-depth l'entreprise en maintenant un niveau de contrôle supplémentaire sur la configuration et les opérations de sécurité appropriées, telles que les clés de chiffrement et les paramètres des groupes de sécurité. Il s'agit d'un compte sur lequel travaillent les opérateurs de sécurité. Les only/audit roles to view AWS organization-wide information are typical, whereas write/modify rôles de lecture sont limités en nombre, étroitement contrôlés, surveillés et enregistrés.

Considérations relatives à la conception

-

AWSControl Tower nomme le compte sous l'unité d'organisation de sécurité « Audit Account » par défaut. Vous pouvez renommer le compte lors de la configuration de la AWS Control Tower.

-

Il peut être approprié de disposer de plusieurs comptes Security Tooling. Par exemple, la surveillance et la réponse aux événements de sécurité sont souvent confiées à une équipe dédiée. La sécurité du réseau peut justifier son propre compte et ses propres rôles en collaboration avec l'infrastructure cloud ou l'équipe réseau. Ces divisions conservent l'objectif de séparer les enclaves de sécurité centralisées et mettent davantage l'accent sur la séparation des tâches, le moindre privilège et la simplicité potentielle des affectations des équipes. Si vous utilisez AWS Control Tower, cela limite la création de AWS comptes supplémentaires dans le cadre de l'unité d'organisation de sécurité.

Administrateur délégué pour les services de sécurité

Le compte Security Tooling sert de compte administrateur pour les services de sécurité gérés dans une structure administrateur/membre dans l'ensemble des comptes. AWS Comme indiqué précédemment, cela est géré par le biais de la fonctionnalité d'administrateur délégué AWS des Organizations. Les services actuellement pris AWS SRA en charge par l'administrateur délégué incluent AWS Config, AWS Firewall Manager, Amazon GuardDuty, AWS IAM Access Analyzer, Amazon Macie, Security AWS Hub, Amazon Detective, Audit AWS Manager AWS CloudTrail, Amazon Inspector et Systems AWS Manager. Votre équipe de sécurité gère les fonctionnalités de sécurité de ces services et surveille tous les événements ou découvertes spécifiques à la sécurité.

IAMIdentity Center prend en charge l'administration déléguée à un compte membre. AWSSRAutilise le compte Shared Services comme compte d'administrateur délégué pour IAM Identity Center, comme expliqué plus loin dans la section IAMIdentity Center du compte Shared Services.

AWS CloudTrail

AWS CloudTrail

Dans le AWSSRA, le compte Security Tooling est le compte d'administrateur délégué pour la gestion CloudTrail. Le compartiment S3 correspondant pour stocker les journaux de suivi de l'organisation est créé dans le compte Log Archive. Il s'agit de séparer la gestion et l'utilisation des privilèges de CloudTrail journalisation. Pour plus d'informations sur la création ou la mise à jour d'un compartiment S3 pour stocker les fichiers journaux d'un journal d'entreprise, consultez la AWS CloudTrail documentation.

Note

Vous pouvez créer et gérer des traces d'organisation à partir de comptes de gestion et d'administrateur délégué. Toutefois, il est recommandé de limiter l'accès au compte de gestion et d'utiliser la fonctionnalité d'administrateur délégué lorsqu'elle est disponible.

Considération relative à la conception

-

Si un compte membre a besoin d'accéder aux fichiers CloudTrail journaux pour son propre compte, vous pouvez partager de manière sélective les fichiers CloudTrail journaux de l'organisation à partir du compartiment S3 central. Toutefois, si les comptes membres nécessitent des groupes de CloudWatch journaux locaux pour les CloudTrail journaux de leur compte ou souhaitent configurer la gestion des journaux et les événements de données (lecture seule, écriture seule, événements de gestion, événements de données) différemment du journal de l'organisation, ils peuvent créer un journal local avec les contrôles appropriés. Les sentiers spécifiques au compte local entraînent des frais supplémentaires.

AWS Security Hub

AWSSecurity Hub

Security Hub s'intègre à AWS Organizations pour simplifier la gestion du niveau de sécurité de tous les comptes existants et futurs de votre AWS organisation. Vous pouvez utiliser la fonctionnalité de configuration centrale de Security Hub depuis le compte d'administrateur délégué (dans ce cas, Security Tooling) pour spécifier comment le service Security Hub, les normes de sécurité et les contrôles de sécurité sont configurés dans les comptes et les unités organisationnelles (OUs) de votre organisation dans toutes les régions. Vous pouvez configurer ces paramètres en quelques étapes à partir d'une région principale, appelée région d'origine. Si vous n'utilisez pas la configuration centralisée, vous devez configurer Security Hub séparément dans chaque compte et région. L'administrateur délégué peut désigner des OUs comptes autogérés, où le membre peut configurer les paramètres séparément dans chaque région, ou des comptes gérés de manière centralisée, où l'administrateur délégué peut configurer le compte du membre ou l'unité d'organisation dans toutes les régions. Vous pouvez désigner tous les OUs comptes de votre organisation comme étant gérés de manière centralisée, tous autogérés ou une combinaison des deux. Cela simplifie l'application d'une configuration cohérente tout en offrant la flexibilité de la modifier pour chaque unité d'organisation et chaque compte.

Le compte d'administrateur délégué de Security Hub peut également consulter les résultats, consulter les informations et contrôler les détails de tous les comptes membres. Vous pouvez également désigner une région d'agrégation au sein du compte administrateur délégué afin de centraliser vos résultats entre vos comptes et les régions associées. Vos résultats sont synchronisés de manière continue et bidirectionnelle entre la région agrégatrice et toutes les autres régions.

Security Hub prend en charge les intégrations avec plusieurs AWS services. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector et AWS Systems Manager Patch Manager peuvent transmettre les résultats à Security Hub. Security Hub traite les résultats en utilisant un format standard appelé AWSSecurity Finding Format (ASFF). Security Hub met en corrélation les résultats des produits intégrés afin de prioriser les plus importants. Vous pouvez enrichir les métadonnées des résultats du Security Hub pour mieux les contextualiser, les hiérarchiser et prendre les mesures nécessaires en fonction des résultats de sécurité. Cet enrichissement ajoute des balises de ressource, une nouvelle balise d'AWSapplication et des informations sur le nom du compte à chaque découverte ingérée dans Security Hub. Cela vous permet d'affiner les résultats pour les règles d'automatisation, de rechercher ou de filtrer les résultats et les informations, et d'évaluer l'état du niveau de sécurité par application. En outre, vous pouvez utiliser des règles d'automatisation pour mettre à jour automatiquement les résultats. Au fur et à mesure que Security Hub ingère des résultats, il peut appliquer diverses règles, telles que la suppression des résultats, la modification de leur gravité et l'ajout de notes aux résultats. Ces actions de règle prennent effet lorsque les résultats correspondent aux critères que vous avez spécifiés, tels que la ressource ou IDs le compte auquel le résultat est associé, ou son titre. Vous pouvez utiliser les règles d'automatisation pour mettre à jour certains champs de recherche dans leASFF. Les règles s'appliquent à la fois aux nouvelles découvertes et aux mises à jour.

Au cours de l'enquête sur un événement de sécurité, vous pouvez accéder de Security Hub à Amazon Detective pour étudier une GuardDuty découverte d'Amazon. Security Hub recommande d'aligner les comptes d'administrateur délégué pour des services tels que Detective (lorsqu'ils existent) pour une intégration plus fluide. Par exemple, si vous n'alignez pas les comptes d'administrateur entre Detective et Security Hub, la navigation entre les résultats et Detective ne fonctionnera pas. Pour obtenir une liste complète, consultez la section Présentation des intégrations de AWS services avec Security Hub dans la documentation de Security Hub.

Vous pouvez utiliser Security Hub avec la fonctionnalité Network Access Analyzer

Outre ses fonctionnalités de surveillance, Security Hub prend en charge l'intégration avec Amazon EventBridge afin d'automatiser la correction de résultats spécifiques. Vous pouvez définir des actions personnalisées à effectuer lors de la réception d'un résultat. Vous pouvez, par exemple, configurer des actions personnalisées, pour envoyer des conclusions à un système de tickets ou à un système de correction automatique. Pour des discussions et des exemples supplémentaires, consultez les articles de AWS blog Automated Response and Remediation with AWS Security Hub

Security Hub utilise des règles de AWS configuration liées au service pour effectuer la plupart de ses contrôles de sécurité. Pour prendre en charge ces contrôles, AWSConfig doit être activé sur tous les comptes, y compris le compte administrateur (ou administrateur délégué) et les comptes des membres, dans chaque région où AWS Security Hub est activé.

Considérations relatives à la conception

-

Si une norme de conformité, telle que PCI -DSS, est déjà présente dans Security Hub, le service Security Hub entièrement géré est le moyen le plus simple de la rendre opérationnelle. Toutefois, si vous souhaitez élaborer votre propre norme de conformité ou de sécurité, qui peut inclure des contrôles de sécurité, d'exploitation ou d'optimisation des coûts, les packs de conformité AWS Config proposent un processus de personnalisation simplifié. (Pour plus d'informations sur les packs de AWS configuration et de conformité, consultez la section AWSConfig.)

-

Les cas d'utilisation courants de Security Hub sont les suivants :

-

En tant que tableau de bord offrant aux propriétaires d'applications une visibilité sur le niveau de sécurité et de conformité de leurs AWS ressources

-

En tant que vue centrale des résultats de sécurité utilisés par les opérations de sécurité, les intervenants en cas d'incident et les chasseurs de menaces pour trier et prendre des mesures en fonction des résultats de AWS sécurité et de conformité entre les AWS comptes et les régions

-

Pour agréger et acheminer les résultats de sécurité et de conformité provenant de différents AWS comptes et régions, vers un système centralisé de gestion des informations et des événements de sécurité (SIEM) ou un autre système d'orchestration de sécurité

Pour obtenir des conseils supplémentaires sur ces cas d'utilisation, notamment sur la façon de les configurer, consultez le billet de blog Three Recurrent Security Hub use patterns and how to deploy them

. -

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

Amazon GuardDuty

Amazon GuardDuty

En plus de fournir des sources de données de base, GuardDuty fournit des fonctionnalités facultatives pour identifier les résultats de sécurité. Il s'agit notamment de EKS la protection, de RDS la protection, de la protection S3, de la protection contre les programmes malveillants et de la protection Lambda. Pour les nouveaux détecteurs, ces fonctionnalités optionnelles sont activées par défaut, à l'exception de EKS la protection, qui doit être activée manuellement.

-

Avec GuardDuty S3 Protection, GuardDuty surveille les événements liés aux données Amazon S3 CloudTrail en plus des événements de CloudTrail gestion par défaut. La surveillance des événements liés aux données permet GuardDuty de surveiller les API opérations au niveau des objets afin de détecter les risques de sécurité potentiels pour les données contenues dans vos compartiments S3.

-

GuardDuty Malware Protection détecte la présence de malwares sur les EC2 instances Amazon ou les charges de travail des conteneurs en lançant des analyses sans agent sur les volumes Amazon Elastic Block Store EBS (Amazon) connectés.

-

GuardDuty RDSLa protection est conçue pour profiler et surveiller les activités d'accès aux bases de données Amazon Aurora sans affecter les performances des bases de données.

-

GuardDuty EKSLa protection inclut la surveillance EKS des journaux d'audit et la surveillance du EKS temps d'exécution. Avec EKS Audit Log Monitoring, GuardDuty surveille les journaux d'audit Kubernetes des EKS clusters Amazon et les analyse pour détecter toute activité potentiellement malveillante et suspecte. EKSRuntime Monitoring utilise l'agent GuardDuty de sécurité (qui est un EKS module complémentaire d'Amazon) pour fournir une visibilité de l'exécution sur les EKS charges de travail Amazon individuelles. L'agent GuardDuty de sécurité aide à identifier les conteneurs spécifiques au sein de vos EKS clusters Amazon qui sont potentiellement compromis. Il peut également détecter les tentatives d'augmentation des privilèges d'un conteneur individuel vers l'EC2hôte Amazon sous-jacent ou vers un AWS environnement plus large.

GuardDuty est activé dans tous les comptes via AWS Organizations, et tous les résultats sont consultables et exploitables par les équipes de sécurité appropriées sur le compte administrateur GuardDuty délégué (dans ce cas, le compte Security Tooling).

Lorsque AWS Security Hub est activé, GuardDuty les résultats sont automatiquement transmis à Security Hub. Lorsque Amazon Detective est activé, GuardDuty les résultats sont inclus dans le processus d'ingestion du journal Detective. GuardDuty et Detective prennent en charge les flux de travail utilisateur multiservices, où GuardDuty vous trouverez des liens depuis la console qui vous redirigent depuis une découverte sélectionnée vers une page Detective contenant un ensemble de visualisations sélectionnées pour étudier cette découverte. Par exemple, vous pouvez également intégrer GuardDuty Amazon EventBridge pour automatiser les meilleures pratiques GuardDuty, telles que l'automatisation des réponses aux nouvelles GuardDuty découvertes.

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

AWSConfig

AWSConfig

Vous pouvez évaluer les paramètres de configuration de vos AWS ressources à l'aide des règles AWS Config. AWSConfig fournit une bibliothèque de règles prédéfinies personnalisables appelées règles gérées. Vous pouvez également écrire vos propres règles personnalisées. Vous pouvez exécuter les règles de AWS configuration en mode proactif (avant le déploiement des ressources) ou en mode détective (après le déploiement des ressources). Les ressources peuvent être évaluées lors de changements de configuration, selon un calendrier périodique, ou les deux.

Un pack de conformité est un ensemble de règles de AWS configuration et d'actions correctives qui peuvent être déployées en tant qu'entité unique dans un compte et une région, ou au sein d'une organisation dans OrganizationsAWS. Les packs de conformité sont créés en créant un YAML modèle contenant la liste des règles gérées ou personnalisées par AWS Config et des actions de correction. Pour commencer à évaluer votre AWS environnement, utilisez l'un des exemples de modèles de pack de conformité.

AWSConfig s'intègre à AWS Security Hub pour envoyer les résultats des évaluations de règles personnalisées et gérées par AWS Config sous forme de conclusions à Security Hub.

AWSLes règles de configuration peuvent être utilisées conjointement avec AWS Systems Manager pour corriger efficacement les ressources non conformes. Vous utilisez AWS Systems Manager Explorer pour connaître l'état de conformité des règles de AWS configuration de vos AWS comptes dans toutes AWS les régions, puis vous utilisez les documents d'automatisation de Systems Manager (runbooks) pour résoudre vos règles de AWS configuration non conformes. Pour plus de détails sur la mise en œuvre, consultez le billet de blog Remediate non-compliant AWS Config rules with AWS Systems Manager Automation runbooks

L'agrégateur AWS Config collecte les données de configuration et de conformité sur plusieurs comptes, régions et organisations au sein AWS d'Organizations. Le tableau de bord de l'agrégateur affiche les données de configuration des ressources agrégées. Les tableaux de bord d'inventaire et de conformité fournissent des informations essentielles et actuelles sur la configuration de vos AWS ressources et l'état de conformité entre les AWS comptes, AWS les régions ou au sein d'une AWS organisation. Ils vous permettent de visualiser et d'évaluer votre inventaire de AWS ressources sans avoir à écrire de requêtes avancées AWS Config. Vous pouvez obtenir des informations essentielles, telles qu'un résumé de la conformité par ressources, les 10 principaux comptes dont les ressources ne sont pas conformes, une comparaison des instances en cours d'exécution et des EC2 instances arrêtées par type, et des EBS volumes par type et taille de volume.

Si vous utilisez AWS Control Tower pour gérer votre AWS organisation, celle-ci déploiera un ensemble de règles de AWS configuration servant de garde-fous (classées comme obligatoires, fortement recommandées ou facultatives). Ces garde-fous vous aident à gérer vos ressources et à contrôler la conformité des comptes de votre AWS organisation. Ces règles de AWS configuration utiliseront automatiquement une aws-control-tower balise dont la valeur est demanaged-by-control-tower.

AWSConfig doit être activé pour chaque compte membre de l'AWSorganisation et de AWS la région qui contient les ressources que vous souhaitez protéger. Vous pouvez gérer de manière centralisée (par exemple, créer, mettre à jour et supprimer) les règles de AWS configuration pour tous les comptes de votre AWS organisation. À partir du compte administrateur délégué AWS Config, vous pouvez déployer un ensemble commun de règles AWS Config sur tous les comptes et spécifier les comptes pour lesquels les règles AWS Config ne doivent pas être créées. Le compte administrateur délégué AWS Config peut également agréger les données de configuration et de conformité des ressources provenant de tous les comptes membres afin de fournir une vue unique. Utilisez le APIs compte administrateur délégué pour renforcer la gouvernance en vous assurant que les règles de AWS configuration sous-jacentes ne peuvent pas être modifiées par les comptes membres de votre AWS organisation.

Considérations relatives à la conception

-

AWSConfig envoie des notifications de modification de configuration et de conformité à Amazon EventBridge. Cela signifie que vous pouvez utiliser les fonctionnalités de filtrage natives EventBridge pour filtrer les événements AWS Config afin de pouvoir acheminer des types spécifiques de notifications vers des cibles spécifiques. Par exemple, vous pouvez envoyer des notifications de conformité pour des règles ou des types de ressources spécifiques à des adresses e-mail spécifiques, ou acheminer les notifications de modification de configuration vers un outil externe de gestion des services informatiques (ITSM) ou de base de données de gestion de configuration (CMDB). Pour plus d'informations, consultez le billet de blog AWSConfig best practices

. -

Outre l'évaluation proactive des règles AWS Config, vous pouvez utiliser AWS CloudFormation Guard, un outil d' policy-as-codeévaluation qui vérifie de manière proactive la conformité de la configuration des ressources. L'interface de ligne de commande AWS CloudFormation Guard (CLI) fournit un langage déclaratif spécifique au domaine (DSL) que vous pouvez utiliser pour exprimer la politique sous forme de code. En outre, vous pouvez utiliser des AWS CLI commandes pour valider des données structurées mises en forme ou JSON formatées, telles que des ensembles de CloudFormation modifications, des YAML fichiers de configuration Terraform JSON basés sur Terraform ou des configurations Kubernetes. Vous pouvez exécuter les évaluations localement en utilisant le AWS CloudFormation Guard

dans le CLI cadre de votre processus de création ou en l'exécutant dans le cadre de votre pipeline de déploiement . Si vous possédez des applications AWSCloud Development Kit (AWSCDK) , vous pouvez utiliser cdk-nag pour vérifier de manière proactive les meilleures pratiques.

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

Amazon Security Lake

Amazon Security Lake

AWSSRAvous recommande d'utiliser le compte Log Archive comme compte d'administrateur délégué pour Security Lake. Pour plus d'informations sur la configuration du compte administrateur délégué, consultez Amazon Security Lake dans la section Security OU — Log Archive account account. Les équipes de sécurité qui souhaitent accéder aux données de Security Lake ou qui ont besoin de pouvoir écrire des journaux non natifs dans les compartiments Security Lake à l'aide de fonctions personnalisées d'extraction, de transformation et de chargement (ETL) doivent opérer dans le compte Security Tooling.

Security Lake peut collecter des journaux provenant de différents fournisseurs de cloud, des journaux provenant de solutions tierces ou d'autres journaux personnalisés. Nous vous recommandons d'utiliser le compte Security Tooling pour exécuter les ETL fonctions de conversion des journaux au format Open Cybersecurity Schema Framework (OCSF) et de générer un fichier au format Apache Parquet. Security Lake crée le rôle multi-comptes avec les autorisations appropriées pour le compte Security Tooling et la source personnalisée soutenue par les AWS fonctions Lambda ou les robots AWS Glue, afin d'écrire des données dans les compartiments S3 pour Security Lake.

L'administrateur de Security Lake doit configurer les équipes de sécurité qui utilisent le compte Security Tooling et qui ont besoin d'accéder aux journaux que Security Lake collecte en tant qu'abonnés. Security Lake prend en charge deux types d'accès pour les abonnés :

-

Accès aux données — Les abonnés peuvent accéder directement aux objets Amazon S3 pour Security Lake. Security Lake gère l'infrastructure et les autorisations. Lorsque vous configurez le compte Security Tooling en tant qu'abonné à l'accès aux données de Security Lake, le compte est informé de la présence de nouveaux objets dans les compartiments Security Lake via Amazon Simple Queue Service SQS (Amazon), et Security Lake crée les autorisations nécessaires pour accéder à ces nouveaux objets.

-

Accès aux requêtes : les abonnés peuvent interroger les données sources à partir des tables AWS Lake Formation de votre compartiment S3 en utilisant des services tels qu'Amazon Athena. L'accès entre comptes est automatiquement configuré pour l'accès aux requêtes à l'aide de AWS Lake Formation. Lorsque vous configurez le compte Security Tooling en tant qu'abonné à l'accès aux requêtes Security Lake, le compte bénéficie d'un accès en lecture seule aux journaux du compte Security Lake. Lorsque vous utilisez ce type d'abonné, les tables Athena et AWS Glue sont partagées entre le compte Security Lake Log Archive et le compte Security Tooling via AWS Resource Access Manager (). AWS RAM Pour activer cette fonctionnalité, vous devez mettre à jour les paramètres de partage de données entre comptes vers la version 3.

Pour plus d'informations sur la création d'abonnés, consultez la section Gestion des abonnés dans la documentation de Security Lake.

Pour connaître les meilleures pratiques en matière d'ingestion de sources personnalisées, consultez la section Collecte de données à partir de sources personnalisées dans la documentation de Security Lake.

Vous pouvez utiliser Amazon QuickSight

Considération relative à la conception

Si une équipe d'application a besoin d'un accès par requête aux données de Security Lake pour répondre à une exigence commerciale, l'administrateur de Security Lake doit configurer ce compte d'application en tant qu'abonné.

Amazon Macie

Amazon Macie

Macie est activé dans tous les comptes via AWS Organizations. Les administrateurs disposant des autorisations appropriées sur le compte d'administrateur délégué (dans ce cas, le compte Security Tooling) peuvent activer ou suspendre Macie sur n'importe quel compte, créer des tâches de découverte de données sensibles pour les buckets appartenant à des comptes membres et consulter toutes les conclusions relatives aux politiques relatives à tous les comptes membres. Les résultats de données sensibles ne peuvent être consultés que par le compte qui a créé la tâche de résultats sensibles. Pour plus d'informations, consultez la section Gestion de plusieurs comptes dans Amazon Macie dans la documentation Macie.

Les résultats de Macie sont transmis à AWS Security Hub pour examen et analyse. Macie s'intègre également EventBridge à Amazon pour faciliter les réponses automatisées aux résultats tels que les alertes, les flux d'informations de sécurité et les systèmes de gestion des événements (SIEM), ainsi que les mesures correctives automatisées.

Considérations relatives à la conception

-

Si les objets S3 sont chiffrés à l'aide d'une AWS clé du service de gestion des clés (AWSKMS) que vous gérez, vous pouvez ajouter le rôle lié au service Macie en tant qu'utilisateur clé à cette KMS clé pour permettre à Macie de scanner les données.

-

Macie est optimisé pour scanner des objets dans Amazon S3. Par conséquent, tout type d'objet compatible MacIE pouvant être placé dans Amazon S3 (de façon permanente ou temporaire) peut être scanné pour détecter la présence de données sensibles. Cela signifie que les données provenant d'autres sources, par exemple les exportations instantanées périodiques de bases de données Amazon Relational Database Service (Amazon) RDS ou Amazon Aurora, les tables Amazon

DynamoDB exportées ou les fichiers texte extraits d'applications natives ou tierces, peuvent être déplacées vers Amazon S3 et évaluées par Macie.

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

AWSIAMAnalyseur d'accès

Alors que vous accélérez votre transition vers le AWS cloud et que vous continuez à innover, il est essentiel de contrôler étroitement les accès précis (autorisations), de contenir la prolifération des accès et de garantir que les autorisations sont utilisées efficacement. L'accès excessif et non utilisé pose des problèmes de sécurité et complique l'application du principe du moindre privilège par les entreprises. Ce principe est un pilier important de l'architecture de sécurité qui implique de dimensionner en permanence les IAM autorisations afin de trouver un équilibre entre les exigences de sécurité et les exigences opérationnelles et de développement d'applications. Cet effort implique de nombreuses parties prenantes, notamment des équipes de sécurité centrale et du centre d'excellence cloud (CCoE) ainsi que des équipes de développement décentralisées.

AWSIAMAccess Analyzer fournit des outils permettant de définir efficacement des autorisations précises, de vérifier les autorisations prévues et d'affiner les autorisations en supprimant les accès non utilisés afin de vous aider à respecter les normes de sécurité de votre entreprise. Il vous donne une visibilité sur les résultats d'accès externes et non utilisés par le biais de tableaux de bord et AWSde Security Hub. En outre, il prend en charge Amazon EventBridge pour les flux de travail personnalisés de notification et de correction basés sur les événements.

La fonctionnalité de résultats externes d'IAMAccess Analyzer vous aide à identifier les ressources de votre AWS organisation et les comptes, tels que les compartiments ou les IAM rôles Amazon S3, qui sont partagés avec une entité externe. L'AWSorganisation ou le compte que vous choisissez est connu sous le nom de zone de confiance. L'analyseur utilise un raisonnement automatique

IAMLes résultats d'Access Analyzer vous aident également à identifier les accès non utilisés accordés dans vos AWS organisations et comptes, notamment :

-

IAMRôles non utilisés : rôles qui n'ont aucune activité d'accès dans la fenêtre d'utilisation spécifiée.

-

IAMUtilisateurs, informations d'identification et clés d'accès non utilisés : informations d'identification qui appartiennent aux IAM utilisateurs et sont utilisées pour accéder aux AWS services et aux ressources.

-

IAMPolitiques et autorisations non utilisées : autorisations au niveau du service et au niveau de l'action qui n'ont pas été utilisées par un rôle dans une fenêtre d'utilisation spécifiée. IAMAccess Analyzer utilise des politiques basées sur l'identité associées aux rôles pour déterminer les services et les actions auxquels ces rôles peuvent accéder. L'analyseur fournit un aperçu des autorisations non utilisées pour toutes les autorisations de niveau de service.

Vous pouvez utiliser les résultats générés par IAM Access Analyzer pour obtenir de la visibilité sur tout accès involontaire ou non utilisé et y remédier, conformément aux politiques et aux normes de sécurité de votre entreprise. Après correction, ces résultats sont marqués comme résolus lors de la prochaine exécution de l'analyseur. Si le résultat est intentionnel, vous pouvez le marquer comme archivé dans IAM Access Analyzer et hiérarchiser les autres résultats présentant un risque de sécurité accru. En outre, vous pouvez configurer des règles d'archivage pour archiver automatiquement des résultats spécifiques. Par exemple, vous pouvez créer une règle d’archivage pour archiver automatiquement tous les résultats pour un compartiment Amazon S3 spécifique auquel vous accordez régulièrement l’accès.

En tant que créateur, vous pouvez utiliser IAM Access Analyzer pour effectuer des vérifications de IAM politiques automatisées plus tôt dans votre développement et votre déploiement (CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CDpipelines). Cela consiste notamment à :

-

IAMvalidation des politiques : IAM Access Analyzer valide vos politiques par rapport IAM à la grammaire des politiques et aux AWSmeilleures pratiques. Vous pouvez consulter les résultats des contrôles de validation des politiques, notamment les avertissements de sécurité, les erreurs, les avertissements généraux et les suggestions pour votre politique. Plus de 100 contrôles de validation des politiques sont actuellement disponibles et peuvent être automatisés à l'aide de l'interface de ligne de AWS commande (AWSCLI) etAPIs.

-

IAMcontrôles de politique personnalisés — Les contrôles de politique personnalisés IAM d'Access Analyzer valident vos politiques par rapport aux normes de sécurité que vous avez spécifiées. Les contrôles de politique personnalisés utilisent un raisonnement automatisé pour fournir un niveau d'assurance supérieur quant au respect des normes de sécurité de votre entreprise. Les types de vérifications de politiques personnalisées incluent :

-

Comparaison avec une politique de référence : lorsque vous modifiez une politique, vous pouvez la comparer à une stratégie de référence, telle qu'une version existante de la stratégie, pour vérifier si la mise à jour accorde un nouvel accès. CheckNoNewAccessAPIcompare deux politiques (une politique mise à jour et une politique de référence) afin de déterminer si la politique mise à jour introduit un nouvel accès par rapport à la stratégie de référence, et renvoie une réponse d'échec ou de réussite.

-

Vérifiez par rapport à une liste d'IAMactions : vous pouvez utiliser le CheckAccessNotGrantedAPIpour vous assurer qu'aucune politique n'autorise l'accès à une liste d'actions critiques définies dans votre norme de sécurité. Cela API prend une politique et une liste de 100 IAM actions au maximum pour vérifier si la politique autorise au moins l'une des actions, et renvoie une réponse de réussite ou d'échec.

-

Les équipes de sécurité et les autres auteurs de IAM politiques peuvent utiliser IAM Access Analyzer pour créer des politiques conformes à la grammaire des IAM politiques et aux normes de sécurité. La création manuelle de politiques correctement dimensionnées peut être source d'erreurs et prendre beaucoup de temps. La fonction de génération de politiques IAM Access Analyzer aide à créer des IAM politiques basées sur l'activité d'accès du principal. IAMAccess Analyzer examine AWS CloudTrail les journaux des services pris en charge et génère un modèle de politique contenant les autorisations utilisées par le principal dans la plage de dates spécifiée. Vous pouvez ensuite utiliser ce modèle pour créer une politique avec des autorisations détaillées qui n'accordent que les autorisations nécessaires.

-

Un suivi doit être activé CloudTrail pour que votre compte puisse générer une politique basée sur l'activité d'accès.

-

IAMAccess Analyzer n'identifie pas l'activité au niveau de l'action pour les événements de données, tels que les événements de données Amazon S3, dans les politiques générées.

-

L'

iam:PassRoleaction n'est pas suivie CloudTrail et n'est pas incluse dans les politiques générées.

Access Analyzer est déployé dans le compte Security Tooling via la fonctionnalité d'administrateur délégué dans AWS Organizations. L'administrateur délégué est autorisé à créer et à gérer des analyseurs avec l'AWSorganisation comme zone de confiance.

Considération relative à la conception

-

Pour obtenir des résultats spécifiques au compte (où le compte sert de limite fiable), vous devez créer un analyseur de l'étendue du compte dans chaque compte membre. Cela peut être fait dans le cadre du pipeline de comptes. Les résultats relatifs au compte sont transmis à Security Hub au niveau du compte membre. De là, ils sont transférés vers le compte administrateur délégué du Security Hub (Security Tooling).

Exemples de mise en œuvre

-

La bibliothèque de AWS SRA code

fournit un exemple d'implémentation d'IAMAccess Analyzer . Il explique comment configurer un analyseur au niveau de l'organisation dans un compte d'administrateur délégué et un analyseur au niveau du compte dans chaque compte. -

Pour plus d'informations sur la manière dont vous pouvez intégrer des contrôles de politique personnalisés dans les flux de travail des créateurs, consultez le billet de AWS blog Présentation des contrôles de politique personnalisés d'IAMAccess Analyzer

.

AWS Firewall Manager

AWSFirewall Manager

Firewall Manager est particulièrement utile lorsque vous souhaitez protéger AWS l'ensemble de votre organisation plutôt qu'un petit nombre de comptes et de ressources spécifiques, ou si vous ajoutez fréquemment de nouvelles ressources que vous souhaitez protéger. Firewall Manager utilise des politiques de sécurité pour vous permettre de définir un ensemble de configurations, notamment les règles, protections et actions pertinentes qui doivent être déployées, ainsi que les comptes et ressources (indiqués par des balises) à inclure ou à exclure. Vous pouvez créer des configurations granulaires et flexibles tout en étant en mesure d'étendre le contrôle à un grand nombre de comptes etVPCs. Ces politiques appliquent automatiquement et de manière cohérente les règles que vous configurez, même lorsque de nouveaux comptes et ressources sont créés. Firewall Manager est activé dans tous les comptes via AWS Organizations, et la configuration et la gestion sont effectuées par les équipes de sécurité appropriées sur le compte administrateur délégué de Firewall Manager (dans ce cas, le compte Security Tooling).

Vous devez activer AWS Config pour chaque AWS région contenant les ressources que vous souhaitez protéger. Si vous ne souhaitez pas activer AWS Config pour toutes les ressources, vous devez l'activer pour les ressources associées au type de politiques de Firewall Manager que vous utilisez. Lorsque vous utilisez AWS Security Hub et Firewall Manager, Firewall Manager envoie automatiquement vos résultats à Security Hub. Firewall Manager crée des résultats pour les ressources non conformes et pour les attaques qu'il détecte, et envoie les résultats à Security Hub. Lorsque vous configurez une politique Firewall Manager pour AWSWAF, vous pouvez activer de manière centralisée la connexion aux listes de contrôle d'accès Web (WebACLs) pour tous les comptes concernés et centraliser les journaux sous un seul compte.

Considération relative à la conception

-

Les responsables de comptes des comptes membres individuels de l'AWSorganisation peuvent configurer des contrôles supplémentaires (tels que des AWS WAF règles et des groupes de VPC sécurité Amazon) dans les services gérés de Firewall Manager en fonction de leurs besoins particuliers.

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

Amazon EventBridge

Amazon EventBridge

Considérations relatives à la conception

-

EventBridge est capable d'acheminer des événements vers un certain nombre de cibles différentes. Un modèle intéressant pour automatiser les actions de sécurité consiste à connecter des événements particuliers à des répondeurs AWS Lambda individuels, qui prennent les mesures appropriées. Par exemple, dans certaines circonstances, vous souhaiterez peut-être l'utiliser EventBridge pour acheminer une recherche de compartiment S3 public vers un répondeur Lambda qui corrige la politique du compartiment et supprime les autorisations publiques. Ces intervenants peuvent être intégrés à vos manuels d'enquête et à vos manuels d'exécution afin de coordonner les activités d'intervention.

-

L'une des meilleures pratiques pour une équipe des opérations de sécurité efficace consiste à intégrer le flux des événements et des résultats de sécurité dans un système de notification et de flux de travail tel qu'un système de billetterie, un système de bogues/problèmes ou un autre système de gestion des informations et des événements de sécurité ()SIEM. Cela élimine le flux de travail lié aux e-mails et aux rapports statiques, et vous permet d'acheminer, d'escalader et de gérer les événements ou les résultats. Les capacités de routage flexibles qu' EventBridge il contient constituent un puissant outil pour cette intégration.

Amazon Detective

Amazon Detective

Detective s'intègre à Amazon Security Lake pour permettre aux analystes de sécurité d'interroger et de récupérer les journaux stockés dans Security Lake. Vous pouvez utiliser cette intégration pour obtenir des informations supplémentaires à partir AWS CloudTrail des journaux et des journaux de VPC flux Amazon stockés dans Security Lake lorsque vous menez des enquêtes de sécurité dans Detective.

Detective ingère également les résultats détectés par Amazon GuardDuty, y compris les menaces détectées par GuardDuty Runtime Monitoring. Lorsqu'un compte active Detective, il devient le compte administrateur du graphe de comportement. Avant d'essayer d'activer Detective, assurez-vous que votre compte est connecté GuardDuty depuis au moins 48 heures. Si vous ne répondez pas à cette exigence, vous ne pouvez pas activer Detective.

Detective regroupe automatiquement plusieurs résultats liés à un seul événement de compromission de sécurité dans des groupes de recherche. Les auteurs de menaces exécutent généralement une séquence d'actions qui aboutissent à de multiples constatations de sécurité réparties dans le temps et les ressources. Par conséquent, la recherche de groupes devrait être le point de départ des enquêtes impliquant plusieurs entités et conclusions. Detective fournit également des résumés de groupes de recherche en utilisant une IA générative qui analyse automatiquement les groupes de recherche et fournit des informations en langage naturel pour vous aider à accélérer les enquêtes de sécurité.

Detective s'intègre aux AWS Organizations. Le compte Org Management délègue un compte membre en tant que compte administrateur Detective. Dans le AWSSRA, il s'agit du compte Security Tooling. Le compte administrateur Detective permet d'activer automatiquement tous les comptes membres actuels de l'organisation en tant que comptes de membre détective, et d'ajouter de nouveaux comptes de membres au fur et à mesure qu'ils sont ajoutés à l'AWSorganisation. Les comptes d'administrateur Detective ont également la possibilité d'inviter des comptes membres qui ne résident pas actuellement dans l'AWSorganisation, mais qui appartiennent à la même région, à fournir leurs données au graphique de comportement du compte principal. Lorsqu'un compte membre accepte l'invitation et est activé, Detective commence à ingérer et à extraire les données du compte membre dans ce graphique de comportement.

Considération relative à la conception

-

Vous pouvez accéder à Detective pour rechercher des profils depuis les consoles AWS Security Hub GuardDuty et Security Hub. Ces liens peuvent aider à rationaliser le processus d'enquête. Votre compte doit être le compte administratif de Detective et du service que vous quittez (GuardDuty ou Security Hub). Si les comptes principaux sont les mêmes pour les services, les liens d'intégration fonctionnent parfaitement.

AWS Audit Manager

AWSAudit Manager

Avec Audit Manager, vous pouvez effectuer des audits par rapport à des frameworks prédéfinis tels que le benchmark Center for Internet Security (CIS), le CIS AWS Foundations Benchmark, System and Organization Controls SOC 2 (2) et le Payment Card Industry Data Security Standard (PCIDSS). Il vous donne également la possibilité de créer vos propres cadres avec des contrôles standard ou personnalisés en fonction de vos exigences spécifiques en matière d'audits internes.

Audit Manager collecte quatre types de preuves. Trois types de preuves sont automatisés : les preuves de contrôle de conformité provenant de AWS Config and AWS Security Hub, les preuves d'événements de AWS CloudTrail gestion et les preuves de configuration provenant d'AWS service-to-serviceAPIappels. Pour les preuves qui ne peuvent pas être automatisées, Audit Manager vous permet de télécharger des preuves manuelles.

Note

Audit Manager aide à collecter des preuves pertinentes pour vérifier la conformité aux normes et réglementations de conformité spécifiques. Toutefois, il n'évalue pas votre conformité. Par conséquent, les preuves collectées par le biais d'Audit Manager peuvent ne pas inclure les détails de vos processus opérationnels nécessaires aux audits. Audit Manager ne remplace pas un conseiller juridique ou un expert en conformité. Nous vous recommandons de faire appel aux services d'un évaluateur tiers certifié pour le ou les cadres de conformité par rapport auxquels vous êtes évalué.

Les évaluations d'Audit Manager peuvent être effectuées sur plusieurs comptes au sein de votre AWS organisation. Audit Manager collecte et consolide les preuves dans un compte d'administrateur délégué dans AWS Organizations. Cette fonctionnalité d'audit est principalement utilisée par les équipes de conformité et d'audit interne, et ne nécessite qu'un accès en lecture à vos AWS comptes.

Considérations relatives à la conception

-

Audit Manager complète d'autres services AWS de sécurité tels que Security Hub et AWS Config pour aider à mettre en œuvre un cadre de gestion des risques. Audit Manager fournit des fonctionnalités d'assurance des risques indépendantes, tandis que Security Hub vous aide à superviser vos risques et que les packs de conformité AWS Config vous aident à gérer vos risques. Les professionnels de l'audit qui connaissent le modèle à trois lignes

développé par l'Institute of Internal IIA Auditors () doivent noter que cette combinaison de AWS services vous permet de couvrir les trois lignes de défense. Pour plus d'informations, consultez la série de deux articles sur le blog AWS Cloud Operations & Migrations. -

Pour qu'Audit Manager puisse collecter les preuves du Security Hub, le compte d'administrateur délégué pour les deux services doit être le même AWS compte. Pour cette raison AWSSRA, le compte Security Tooling est l'administrateur délégué d'Audit Manager.

AWSArtifact

AWSArtifact

AWSArtifact ne prend pas en charge la fonctionnalité d'administration déléguée. Au lieu de cela, vous pouvez limiter cette fonctionnalité aux seuls IAM rôles du compte Security Tooling relatifs à vos équipes d'audit et de conformité, afin qu'elles puissent télécharger, examiner et fournir ces rapports aux auditeurs externes selon les besoins. Vous pouvez également restreindre certains IAM rôles afin de n'avoir accès qu'à des rapports spécifiques sur les AWS Artifacts par le biais IAM de politiques. Pour des exemples IAM de politiques, consultez la AWSdocumentation Artifact.

Considération relative à la conception

-

Si vous choisissez de disposer d'un AWS compte dédié aux équipes d'audit et de conformité, vous pouvez héberger AWS Artifact dans un compte d'audit de sécurité, distinct du compte Security Tooling. AWSLes rapports d'Artifact fournissent des preuves démontrant qu'une organisation suit un processus documenté ou répond à une exigence spécifique. Les artefacts d'audit sont collectés et archivés tout au long du cycle de développement du système et peuvent être utilisés comme preuves dans le cadre d'audits et d'évaluations internes ou externes.

AWS KMS

AWSLe service de gestion des clés

Le AWS SRA recommande un modèle de gestion distribuée des clés dans lequel les KMS clés résident localement dans le compte où elles sont utilisées, et vous autorisez les responsables de l'infrastructure et des charges de travail d'un compte spécifique à gérer leurs propres clés. Nous vous recommandons d'éviter d'utiliser une seule clé dans un compte pour toutes les fonctions cryptographiques. Les clés peuvent être créées en fonction des exigences relatives à la fonction et à la protection des données, et pour appliquer le principe du moindre privilège. Ce modèle donne à vos équipes chargées de la charge de travail plus de contrôle, de flexibilité et d'agilité en ce qui concerne l'utilisation des clés de chiffrement. Cela permet également d'éviter les API limites, de limiter l'étendue de l'impact à un seul AWS compte et de simplifier les tâches de reporting, d'audit et autres tâches liées à la conformité. Dans certains cas, les autorisations de chiffrement seraient séparées des autorisations de déchiffrement, et les administrateurs géreraient les fonctions du cycle de vie mais ne seraient pas en mesure de chiffrer ou de déchiffrer les données avec les clés qu'ils gèrent. Dans un modèle décentralisé, il est important de déployer et d'appliquer des garde-fous afin que les clés décentralisées soient gérées de la même manière, et que l'utilisation des KMS clés soit auditée conformément aux meilleures pratiques et politiques établies. Pour plus d'informations, consultez la section Meilleures pratiques de sécurité pour le service de gestion des AWS clés dans la AWS KMS documentation.

Une autre option de déploiement consiste à centraliser la responsabilité de la gestion des KMS clés sur un seul compte tout en déléguant la capacité d'utiliser les clés du compte d'application aux ressources de l'application en utilisant une combinaison de clés et IAM de politiques. Cette approche est sûre et simple à gérer, mais elle peut se AWS KMS heurter à des obstacles en raison des limites de régulation, des limites de service des comptes et de l'inondation de l'équipe de sécurité par les tâches opérationnelles de gestion des clés.

Il AWS SRA combine les modèles centralisés et distribués. Dans le compte Security Tooling, AWS KMS il est utilisé pour gérer le chiffrement des services de sécurité centralisés tels que le AWS CloudTrail journal de l'organisation géré par l'AWSorganisation. La section Compte d'application plus loin dans ce guide décrit les KMS principaux modèles utilisés pour sécuriser les ressources spécifiques à la charge de travail.

Autorité de certification privée AWS

AWS Private Certificate Authority(Autorité de certification privée AWS) est un service d'autorité de certification privée géré qui vous aide à gérer en toute sécurité le cycle de vie de vos TLS certificats d'entité finale privés pour les EC2 instances, les conteneurs, les appareils IoT et les ressources sur site. Il permet de crypter TLS les communications vers les applications en cours d'exécution. Vous pouvez ainsi créer votre propre hiérarchie d'autorités de certification (une autorité de certification racine, par le biais de certificats subordonnés CAs à l'entité finale) et émettre des certificats pour authentifier les utilisateurs internes, les ordinateurs, les applications, les services, les serveurs et autres appareils, et pour signer le code informatique. Autorité de certification privée AWS Les certificats émis par une autorité de certification privée ne sont fiables qu'au sein de votre AWS organisation, et non sur Internet.

Une infrastructure à clé publique (PKI) ou une équipe de sécurité peut être chargée de gérer l'ensemble de PKI l'infrastructure. Cela inclut la gestion et la création de l'autorité de certification privée. Cependant, il doit y avoir une disposition permettant aux équipes chargées de la charge de travail de répondre elles-mêmes à leurs exigences en matière de certificats. Il AWS SRA décrit une hiérarchie d'autorité de certification centralisée dans laquelle l'autorité de certification racine est hébergée dans le compte Security Tooling. Cela permet aux équipes de sécurité d'appliquer un contrôle de sécurité rigoureux, car l'autorité de certification racine constitue la base de l'ensemblePKI. Cependant, la création de certificats privés à partir de l'autorité de certification privée est déléguée aux équipes de développement d'applications en répartissant l'autorité de certification sur un compte d'application à l'aide de AWS Resource Access Manager (AWSRAM). AWSRAMgère les autorisations requises pour le partage entre comptes. Cela élimine le besoin d'une autorité de certification privée pour chaque compte et constitue un mode de déploiement plus rentable. Pour plus d'informations sur le flux de travail et la mise en œuvre, consultez le billet de blog Comment utiliser AWS RAM pour partager vos Autorité de certification privée AWS comptes entre plusieurs comptes

Note

ACMvous permet également de fournir, de gérer et de déployer des TLS certificats publics destinés à être utilisés avec AWS les services. Pour prendre en charge cette fonctionnalité, ACM vous devez résider dans le AWS compte qui utiliserait le certificat public. Cette question est abordée plus loin dans ce guide, dans la section Compte de l'application.

Considérations relatives à la conception

-

Vous pouvez ainsi créer une hiérarchie d'autorités de certification comportant jusqu'à cinq niveaux. Autorité de certification privée AWS Vous pouvez également créer plusieurs hiérarchies, chacune ayant sa propre racine. La Autorité de certification privée AWS hiérarchie doit être conforme à la PKI conception de votre organisation. Cependant, gardez à l'esprit que l'augmentation de la hiérarchie de l'autorité de certification augmente le nombre de certificats dans le parcours de certification, ce qui, à son tour, augmente le temps de validation d'un certificat d'entité finale. Une hiérarchie d'autorités de certification bien définie présente des avantages tels qu'un contrôle de sécurité granulaire adapté à chaque autorité de certification, la délégation des autorités de certification subordonnées à une application différente, ce qui entraîne une division des tâches administratives, l'utilisation d'une autorité de certification avec une confiance révocable limitée, la possibilité de définir différentes périodes de validité et la capacité d'appliquer des limites de chemin. Idéalement, votre root et votre subordonné se CAs trouvent dans des AWS comptes distincts. Pour plus d'informations sur la planification d'une hiérarchie CA à l'aide de Autorité de certification privée AWS, consultez la Autorité de certification privée AWS documentation et le billet de blog Comment sécuriser une Autorité de certification privée AWS hiérarchie à l'échelle de l'entreprise pour l'automobile et le secteur manufacturier

. -

Autorité de certification privée AWS peut s'intégrer à votre hiérarchie d'autorité de certification existante, ce qui vous permet d'utiliser les fonctionnalités AWS d'automatisation et d'intégration native ACM en conjonction avec la racine de confiance existante que vous utilisez aujourd'hui. Vous pouvez créer une autorité de certification subordonnée dans Autorité de certification privée AWS soutenue par une autorité de certification parent sur site. Pour plus d'informations sur la mise en œuvre, consultez la section Installation d'un certificat d'autorité de certification subordonnée signé par une autorité de certification parent externe dans la Autorité de certification privée AWS documentation.

Amazon Inspector

Amazon Inspector

Amazon Inspector évalue en permanence votre environnement tout au long du cycle de vie de vos ressources en analysant automatiquement les ressources chaque fois que vous y apportez des modifications. Les événements qui déclenchent la nouvelle analyse d'une ressource incluent l'installation d'un nouveau package sur une EC2 instance, l'installation d'un correctif et la publication d'un nouveau rapport sur les vulnérabilités et les expositions (CVE) communes affectant la ressource. Amazon Inspector prend en charge les évaluations de référence du Center of Internet Security (CIS) pour les systèmes d'exploitation dans EC2 les instances.

Amazon Inspector s'intègre à des outils de développement tels que Jenkins et TeamCity pour l'évaluation des images de conteneurs. Vous pouvez évaluer les vulnérabilités logicielles de vos images de conteneur dans le cadre de votre intégration continue et de votre livraison continue (CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CDoutils et fonctions AWS Lambda) à grande échelle, et les surveiller en permanence pour détecter les vulnérabilités connues.

Les résultats d'Amazon Inspector relatifs à l'accessibilité du réseau évaluent l'accessibilité de vos EC2 instances vers ou depuis des périphériques VPC tels que les passerelles Internet, les connexions de VPC peering ou les réseaux privés virtuels (VPNs) via une passerelle virtuelle. Ces règles permettent d'automatiser la surveillance de vos AWS réseaux et d'identifier les endroits où l'accès réseau à vos EC2 instances peut être mal configuré en raison de groupes de sécurité mal gérés, de listes de contrôle d'accès (ACLs), de passerelles Internet, etc. Pour plus d'informations, consultez la documentation Amazon Inspector.

Lorsqu'Amazon Inspector identifie des vulnérabilités ou des chemins réseau ouverts, il produit un résultat que vous pouvez examiner. Le résultat inclut des informations complètes sur la vulnérabilité, notamment un score de risque, la ressource affectée et des recommandations de correction. Le score de risque est spécifiquement adapté à votre environnement et est calculé en corrélant les up-to-date CVE informations avec des facteurs temporels et environnementaux tels que les informations d'accessibilité et d'exploitabilité du réseau afin de fournir une constatation contextuelle.

Pour détecter les vulnérabilités, les EC2 instances doivent être gérées dans AWS Systems Manager à l'aide de l'agent AWS Systems Manager (SSMAgent). Aucun agent n'est requis pour l'accessibilité réseau des EC2 instances ou pour l'analyse des vulnérabilités des images de conteneurs dans les fonctions Amazon ou ECR Lambda.

Amazon Inspector est intégré à AWS Organizations et prend en charge l'administration déléguée. Dans le AWSSRA, le compte Security Tooling devient le compte d'administrateur délégué d'Amazon Inspector. Le compte d'administrateur délégué Amazon Inspector peut gérer les données relatives aux résultats et certains paramètres pour les membres de l'AWSorganisation. Cela inclut l'affichage des détails des résultats agrégés pour tous les comptes membres, l'activation ou la désactivation des scans des comptes membres et l'examen des ressources numérisées au sein de l'AWSorganisation.

Considérations relatives à la conception

-

Amazon Inspector s'intègre automatiquement à AWS Security Hub lorsque les deux services sont activés. Vous pouvez utiliser cette intégration pour envoyer tous les résultats d'Amazon Inspector à Security Hub, qui les inclura ensuite dans son analyse de votre niveau de sécurité.

-

Amazon Inspector exporte automatiquement les événements relatifs aux résultats, aux modifications de la couverture des ressources et aux analyses initiales des ressources individuelles vers Amazon et EventBridge, éventuellement, vers un bucket Amazon Simple Storage Service (Amazon S3). Pour exporter les résultats actifs vers un compartiment S3, vous avez besoin d'une AWS KMS clé qu'Amazon Inspector peut utiliser pour chiffrer les résultats et d'un compartiment S3 doté d'autorisations permettant à Amazon Inspector de télécharger des objets. EventBridge l'intégration vous permet de surveiller et de traiter les résultats en temps quasi réel dans le cadre de vos flux de travail existants en matière de sécurité et de conformité. EventBridge les événements sont publiés sur le compte administrateur délégué Amazon Inspector en plus du compte membre dont ils sont issus.

Exemple de mise en œuvre

La bibliothèque de AWS SRA code

Déploiement de services de sécurité communs au sein de tous les AWS comptes

La section Appliquer les services de sécurité à l'ensemble de votre AWS organisation plus haut dans cette référence a mis en évidence les services de sécurité qui protègent un AWS compte, et a noté que bon nombre de ces services peuvent également être configurés et gérés au sein AWS des Organisations. Certains de ces services doivent être déployés dans tous les comptes, et vous les verrez dans le AWSSRA. Cela permet un ensemble cohérent de garde-fous et fournit une surveillance, une gestion et une gouvernance centralisées au sein de votre AWS organisation.

Security Hub, AWS Config GuardDuty, Access Analyzer et les traces d'AWS CloudTrail organisation apparaissent dans tous les comptes. Les trois premiers prennent en charge la fonctionnalité d'administrateur délégué décrite précédemment dans les sections Compte de gestion, accès sécurisé et administrateurs délégués. CloudTrail utilise actuellement un mécanisme d'agrégation différent.

Le référentiel de AWS SRA GitHub code

Considérations relatives à la conception

-

Des configurations de compte spécifiques peuvent nécessiter des services de sécurité supplémentaires. Par exemple, les comptes qui gèrent les compartiments S3 (les comptes Application et Log Archive) devraient également inclure Amazon Macie et envisager d'activer CloudTrail la journalisation des événements de données S3 dans ces services de sécurité courants. (Macie prend en charge l'administration déléguée avec une configuration et une surveillance centralisées.) Un autre exemple est Amazon Inspector, qui s'applique uniquement aux comptes hébergeant EC2 des instances ou ECR des images Amazon.

-

Outre les services décrits précédemment dans cette section, ils AWS SRA incluent deux services axés sur la sécurité, Amazon Detective et AWS Audit Manager, qui prennent en charge l'intégration des AWS Organizations et la fonctionnalité d'administrateur délégué. Toutefois, ils ne sont pas inclus dans les services recommandés pour la définition de base des comptes, car nous avons constaté que ces services sont mieux utilisés dans les scénarios suivants :

-

Vous disposez d'une équipe ou d'un groupe de ressources dédié qui exécute ces fonctions. Detective est utilisé de préférence par les équipes d'analystes de sécurité et Audit Manager est utile à vos équipes d'audit interne ou de conformité.

-

Vous souhaitez vous concentrer sur un ensemble d'outils de base tels que GuardDuty Security Hub au début de votre projet, puis vous appuyer sur ceux-ci en utilisant des services offrant des fonctionnalités supplémentaires.

-