Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de votre fournisseur d'identité pour l'authentification unique () SSO

Research and Engineering Studio s'intègre à n'importe quel fournisseur d'identité SAML 2.0 pour authentifier l'accès des utilisateurs au RES portail. Ces étapes fournissent des instructions pour intégrer le fournisseur d'identité SAML 2.0 que vous avez choisi. Si vous avez l'intention IAM d'utiliser Identity Center, consultezConfiguration de l'authentification unique (SSO) avec IAM Identity Center.

Note

L'adresse e-mail de l'utilisateur doit correspondre dans l'IDPSAMLassertion et dans Active Directory. Vous devrez connecter votre fournisseur d'identité à votre Active Directory et synchroniser régulièrement les utilisateurs.

Rubriques

Configurez votre fournisseur d'identité

Cette section décrit les étapes à suivre pour configurer votre fournisseur d'identité avec les informations du groupe d'utilisateurs RES Amazon Cognito.

-

RESsuppose que vous disposez d'un AD (AWS Managed AD ou AD auto-provisionné) avec les identités d'utilisateur autorisées à accéder au RES portail et aux projets. Connectez votre AD à votre fournisseur de services d'identité et synchronisez les identités des utilisateurs. Consultez la documentation de votre fournisseur d'identité pour savoir comment connecter votre AD et synchroniser les identités des utilisateurs. Par exemple, consultez la section Utilisation d'Active Directory comme source d'identité dans le Guide de AWS IAM Identity Center l'utilisateur.

-

Configurez une application SAML 2.0 pour RES votre fournisseur d'identité (IdP). Cette configuration nécessite les paramètres suivants :

-

SAMLRedirection URL : celle URL que votre IdP utilise pour envoyer la réponse SAML 2.0 au fournisseur de services.

Note

En fonction de l'IdP, la SAML redirection URL peut porter un nom différent :

Demande URL

Service à la clientèle d'Assertion (ACS) URL

ACSPOSTReliure URL

Pour obtenir le URL

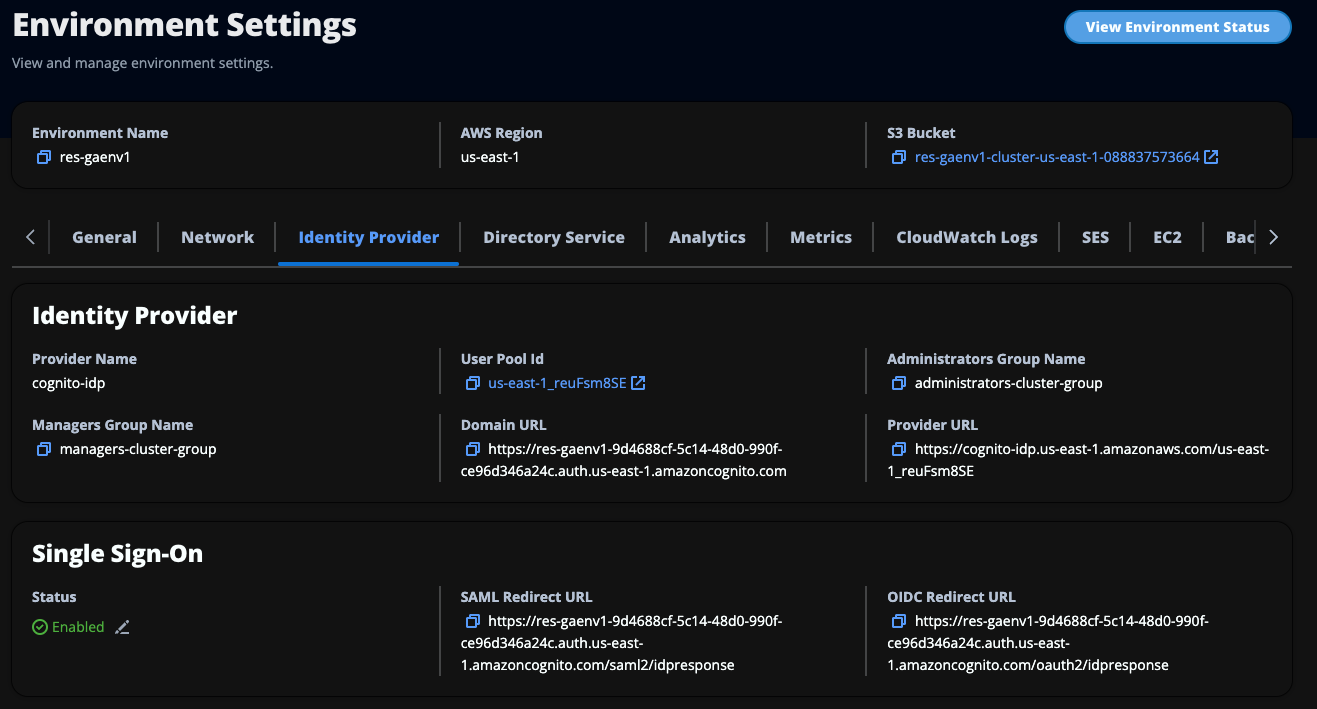

Connectez-vous en RES tant qu'administrateur ou clusteradmin.

Accédez à Gestion de l'environnement ⇒ Paramètres généraux ⇒ Fournisseur d'identité.

Choisissez SAMLRedirect URL.

-

SAMLAudience URI : identifiant unique de l'entité d'SAMLaudience du côté du fournisseur de services.

Note

En fonction de l'IdP, l'SAMLaudience URI peut porter un nom différent :

ClientID

SAMLPublic visé par l'application

ID de l'entité SP

Fournissez l'entrée dans le format suivant.

urn:amazon:cognito:sp:user-pool-idPour trouver votre SAML public URI

Connectez-vous en RES tant qu'administrateur ou clusteradmin.

Accédez à Gestion de l'environnement ⇒ Paramètres généraux ⇒ Fournisseur d'identité.

Choisissez User Pool Id.

-

-

L'SAMLassertion publiée sur RES doit comporter les champs/revendications suivants définis sur l'adresse e-mail de l'utilisateur :

-

SAMLSubject ou NameID

-

SAMLcourriel

-

-

Votre IdP ajoute des champs/revendications à l'SAMLassertion, en fonction de la configuration. RESnécessite ces champs. La plupart des fournisseurs remplissent automatiquement ces champs par défaut. Reportez-vous aux entrées et valeurs de champ suivantes si vous devez les configurer.

-

AudienceRestriction— Réglé sur

urn:amazon:cognito:sp:. Remplacezuser-pool-iduser-pool-idavec l'ID de votre groupe d'utilisateurs Amazon Cognito.<saml:AudienceRestriction> <saml:Audience> urn:amazon:cognito:sp:user-pool-id</saml:AudienceRestriction> -

Réponse — Réglé

InResponseTosurhttps://. Remplacezuser-pool-domain/saml2/idpresponseuser-pool-domainavec le nom de domaine de votre groupe d'utilisateurs Amazon Cognito.<saml2p:Response Destination="http://user-pool-domain/saml2/idpresponse" ID="id123" InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" IssueInstant="Date-time stamp" Version="2.0" xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:xs="http://www.w3.org/2001/XMLSchema"> -

SubjectConfirmationData— Réglé sur

Recipientle point desaml2/idpresponseterminaison de votre groupe d'utilisateurs etInResponseTosur l'ID de SAML demande d'origine.<saml2:SubjectConfirmationData InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" NotOnOrAfter="Date-time stamp" Recipient="https://user-pool-domain/saml2/idpresponse"/> -

AuthnStatement— Configurez comme suit :

<saml2:AuthnStatement AuthnInstant="2016-10-30T13:13:28.152TZ" SessionIndex="32413b2e54db89c764fb96ya2k" SessionNotOnOrAfter="2016-10-30T13:13:28"> <saml2:SubjectLocality /> <saml2:AuthnContext> <saml2:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:Password</saml2:AuthnContextClassRef> </saml2:AuthnContext> </saml2:AuthnStatement>

-

-

Si votre SAML application comporte un URL champ de déconnexion, définissez-le sur :

<domain-url>/saml2/logoutPour obtenir le domaine URL

-

Connectez-vous en RES tant qu'administrateur ou clusteradmin.

-

Accédez à Gestion de l'environnement ⇒ Paramètres généraux ⇒ Fournisseur d'identité.

-

Choisissez le domaine URL.

-

-

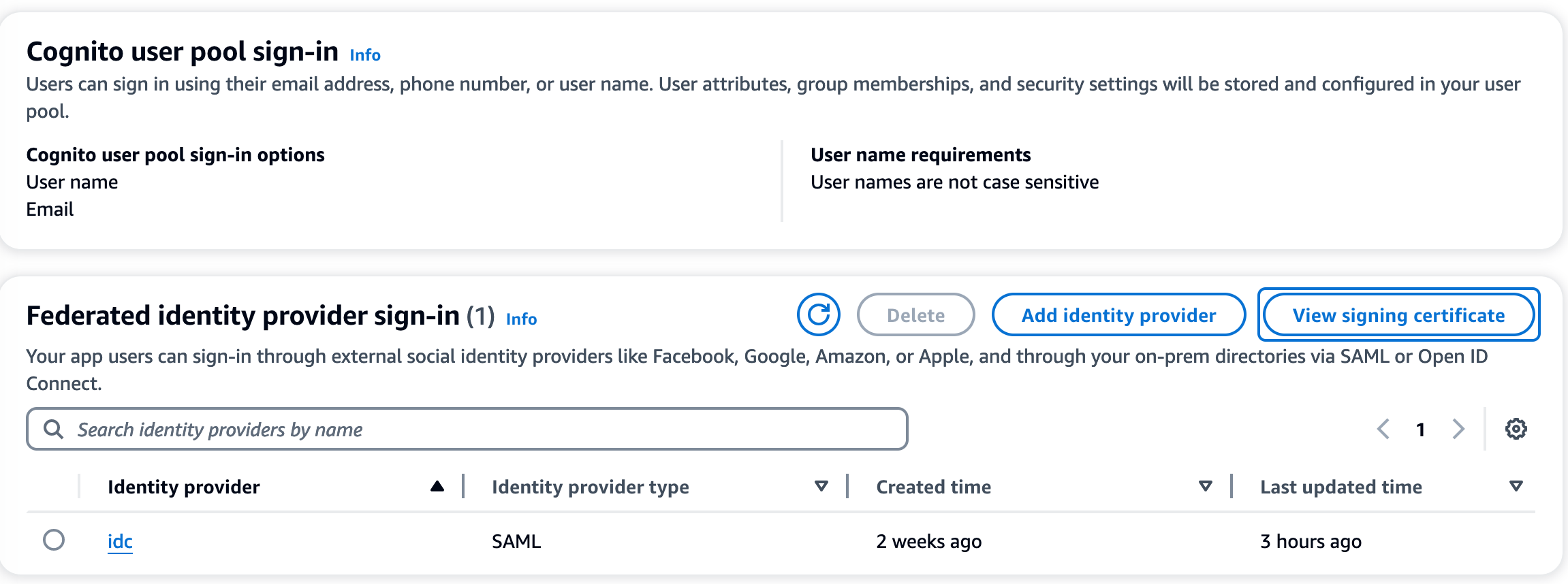

Si votre IdP accepte un certificat de signature afin d'établir un lien de confiance avec Amazon Cognito, téléchargez le certificat de signature Amazon Cognito et chargez-le dans votre IdP.

Pour obtenir le certificat de signature

-

Ouvrez la console Amazon Cognito dans la section Getting Started with AWS Management Console

-

Sélectionnez votre groupe d'utilisateurs. Votre groupe d'utilisateurs doit être

res-.<environment name>-user-pool -

Sélectionnez l'onglet Expérience de connexion.

-

Dans la section Connexion au fournisseur d'identité fédéré, choisissez Afficher le certificat de signature.

Vous pouvez utiliser ce certificat pour configurer Active DirectoryIDP, en ajouter un

relying party trustet activer le SAML support sur cette partie utilisatrice.Note

Cela ne s'applique pas à Keycloak et. IDC

-

Une fois la configuration de l'application terminée, téléchargez les métadonnées de l'application SAML 2.0 XML ouURL. Vous l'utiliserez dans la section suivante.

-

Configurer RES pour utiliser votre fournisseur d'identité

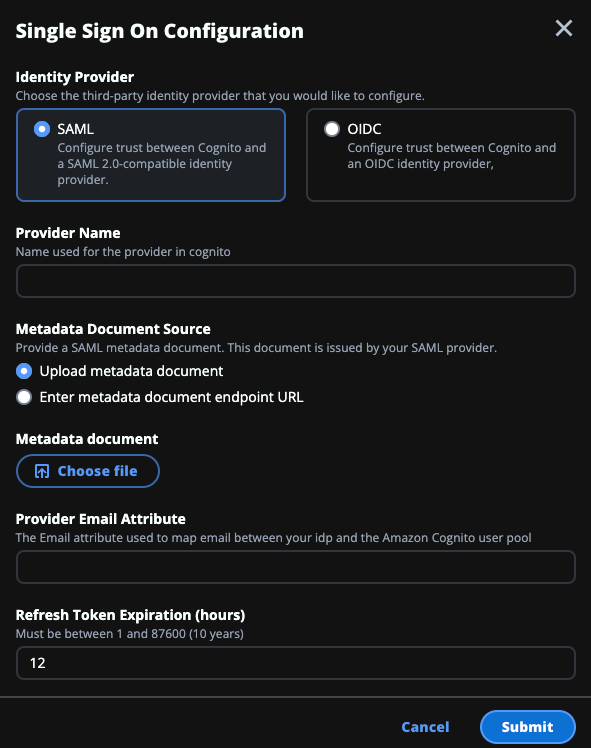

Pour terminer la configuration de l'authentification unique pour RES

-

Connectez-vous en RES tant qu'administrateur ou clusteradmin.

-

Accédez à Gestion de l'environnement ⇒ Paramètres généraux ⇒ Fournisseur d'identité.

-

Sous Single Sign-On, cliquez sur l'icône de modification à côté de l'indicateur d'état pour ouvrir la page de configuration de Single Sign-On.

-

Dans Identity Provider, sélectionnez SAML.

-

Dans Nom du fournisseur, entrez un nom unique pour votre fournisseur d'identité.

Note

Les noms suivants ne sont pas autorisés :

Cognito

IdentityCenter

-

Sous Source du document de métadonnées, choisissez l'option appropriée et téléchargez le XML document de métadonnées ou fournissez-le URL auprès du fournisseur d'identité.

-

Pour Attribut e-mail du fournisseur, entrez la valeur du texte

email. -

Sélectionnez Envoyer.

-

-

Rechargez la page des paramètres d'environnement. L'authentification unique est activée si la configuration est correcte.

Configuration de votre fournisseur d'identité dans un environnement hors production

Si vous avez utilisé les ressources externes fournies pour créer un RES environnement hors production et que vous avez configuré IAM Identity Center comme fournisseur d'identité, vous souhaiterez peut-être configurer un autre fournisseur d'identité tel qu'Okta. Le formulaire RES SSO d'activation demande trois paramètres de configuration :

-

Nom du fournisseur : ne peut pas être modifié

-

Document de métadonnées ou URL — Peut être modifié

-

Attribut e-mail du fournisseur — Peut être modifié

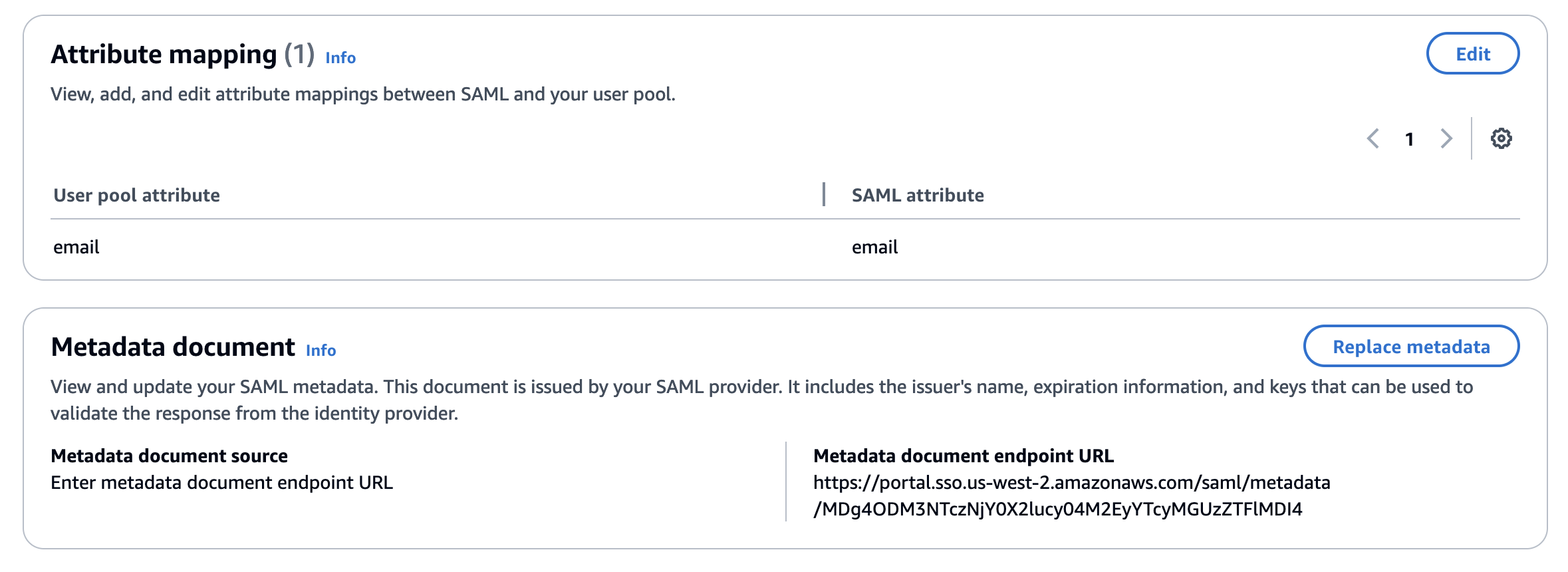

Pour modifier le document de métadonnées et l'attribut e-mail du fournisseur, procédez comme suit :

-

Accédez à la console Amazon Cognito.

-

Dans le menu de navigation, sélectionnez Groupes d'utilisateurs.

-

Sélectionnez votre groupe d'utilisateurs pour afficher l'aperçu du groupe d'utilisateurs.

-

Dans l'onglet Expérience de connexion, accédez à Connexion au fournisseur d'identité fédéré et ouvrez votre fournisseur d'identité configuré.

-

En règle générale, il vous suffit de modifier les métadonnées et de laisser le mappage des attributs inchangé. Pour mettre à jour le mappage des attributs, choisissez Modifier. Pour mettre à jour le document de métadonnées, choisissez Remplacer les métadonnées.

-

Si vous avez modifié le mappage des attributs, vous devez mettre à jour la

<environment name>.cluster-settingstable dans DynamoDB.-

Ouvrez la console DynamoDB et choisissez Tables dans le menu de navigation.

-

Recherchez et sélectionnez le

<environment name>.cluster-settingstableau, puis dans le menu Actions, sélectionnez Explorer les éléments. -

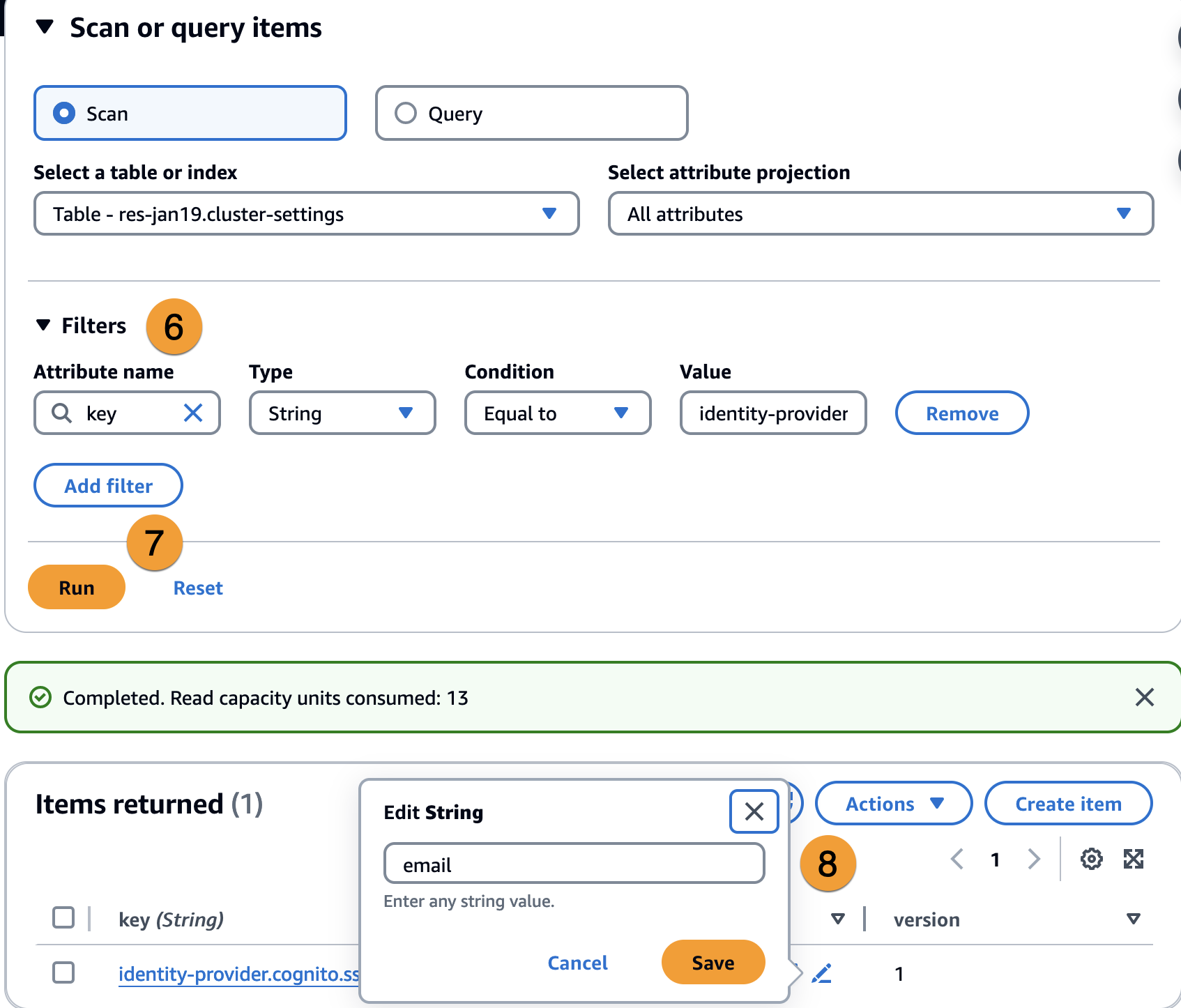

Sous Numériser ou interroger des éléments, accédez à Filtres et entrez les paramètres suivants :

-

Nom de l'attribut —

key -

Valeur —

identity-provider.cognito.sso_idp_provider_email_attribute

-

-

Cliquez sur Exécuter.

-

-

Sous Articles renvoyés, recherchez la

identity-provider.cognito.sso_idp_provider_email_attributechaîne et choisissez Modifier pour modifier la chaîne en fonction de vos modifications dans Amazon Cognito.

Problèmes de débogage liés à l'SAMLIdP

SAML-tracer — Vous pouvez utiliser cette extension pour le navigateur Chrome afin de suivre les SAML demandes et de vérifier les valeurs d'SAMLassertion. Pour plus d'informations, consultez SAML-tracer

SAMLoutils de développement : OneLogin fournit des outils que vous pouvez utiliser pour décoder la valeur SAML codée et vérifier les champs obligatoires dans l'SAMLassertion. Pour plus d'informations, voir Base 64 Decode + Inflate

Amazon CloudWatch Logs — Vous pouvez vérifier la présence d'erreurs ou d'avertissements dans vos RES CloudWatch journaux dans Logs. Vos journaux se trouvent dans un groupe de journaux au format de nomres-environment-name/cluster-manager

Documentation Amazon Cognito — Pour plus d'informations sur SAML l'intégration à Amazon Cognito, consultez la section SAML Ajouter des fournisseurs d'identité à un groupe d'utilisateurs dans le manuel Amazon Cognito Developer Guide.