Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration unique d'une application IAM de fédération directe dans Okta

Connectez-vous à votre Okta compte en tant qu'utilisateur disposant d'autorisations administratives.

Dans le volet Okta Console d'administration, sous Applications, sélectionnez Applications.

Choisissez Parcourir le catalogue d'applications. Recherchez et choisissez AWS Fédération de comptes. Choisissez ensuite Ajouter une intégration.

Configurez IAM la fédération directe avec AWS en suivant les étapes décrites dans Comment configurer la SAML version 2.0 pour AWS Fédération de comptes

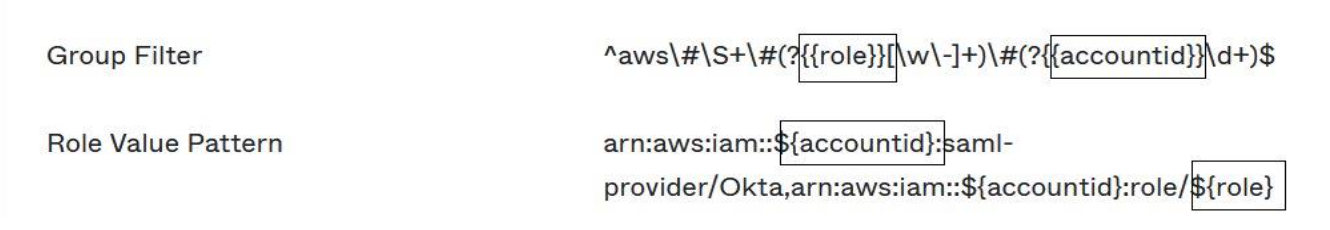

. Dans l'onglet Options de connexion, sélectionnez SAML 2.0 et entrez les paramètres du filtre de groupe et du modèle de valeur des rôles. Le nom du groupe pour l'annuaire des utilisateurs dépend du filtre que vous configurez.

Dans la figure ci-dessus, la

rolevariable concerne le rôle des opérations d'urgence dans votre compte d'accès d'urgence. Par exemple, si vous créez leEmergencyAccess_Role1_ROrôle (comme décrit dans le tableau de mappage) dans Compte AWS123456789012, et si le paramètre de votre filtre de groupe est configuré comme indiqué dans la figure ci-dessus, le nom de votre groupe doit êtreaws#EmergencyAccess_Role1_RO#123456789012.Dans votre répertoire (par exemple, votre répertoire dans Active Directory), créez le groupe d'accès d'urgence et attribuez un nom au répertoire (par exemple,

aws#EmergencyAccess_Role1_RO#123456789012). Affectez vos utilisateurs à ce groupe en utilisant votre mécanisme de provisionnement existant.Dans le compte d'accès d'urgence, configurez une politique de confiance personnalisée qui fournit les autorisations requises pour que le rôle d'accès d'urgence soit assumé lors d'une interruption. Voici un exemple de déclaration pour une politique de confiance personnalisée attachée au

EmergencyAccess_Role1_ROrôle. Pour une illustration, voir le compte d'urgence dans le schéma ci-dessousComment concevoir un mappage des rôles, des comptes et des groupes en cas d'urgence.{ "Version": "2012-10-17", "Statement": [ { "Effect":"Allow", "Principal":{ "Federated":"arn:aws:iam::123456789012:saml-provider/Okta" }, "Action":[ "sts:AssumeRoleWithSAML", "sts:SetSourceIdentity", "sts:TagSession" ], "Condition":{ "StringEquals":{ "SAML:aud":"https:~/~/signin.aws.amazon.com/saml" } } } ] }Voici un exemple de déclaration pour une politique d'autorisation attachée au

EmergencyAccess_Role1_ROrôle. Pour une illustration, voir le compte d'urgence dans le schéma ci-dessousComment concevoir un mappage des rôles, des comptes et des groupes en cas d'urgence.{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"sts:AssumeRole", "Resource":[ "arn:aws:iam::<account 1>:role/EmergencyAccess_RO", "arn:aws:iam::<account 2>:role/EmergencyAccess_RO" ] } ] }Sur les comptes de charge de travail, configurez une politique de confiance personnalisée. Vous trouverez ci-dessous un exemple de déclaration pour une politique de confiance attachée au

EmergencyAccess_ROrôle. Dans cet exemple, le compte123456789012est le compte d'accès d'urgence. Pour une illustration, voir le compte de charge de travail dans le schéma ci-dessousComment concevoir un mappage des rôles, des comptes et des groupes en cas d'urgence.{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789012:root" }, "Action":"sts:AssumeRole" } ] }Note

La plupart vous IdPs permettent de désactiver l'intégration d'une application jusqu'à ce que vous en ayez besoin. Nous vous recommandons de laisser l'application de IAM fédération directe désactivée dans votre IdP jusqu'à ce qu'elle soit requise pour un accès d'urgence.