Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration d'un émetteur de jetons de confiance

Pour permettre la propagation d'identités fiables pour une application qui s'authentifie en externe auprès d'IAM Identity Center, un ou plusieurs administrateurs doivent configurer un émetteur de jetons fiable. Un émetteur de jetons de confiance est un serveur d'autorisation OAuth 2.0 qui émet des jetons aux applications qui initient des demandes (demandes d'applications). Les jetons autorisent ces applications à initier des demandes au nom de leurs utilisateurs à une application réceptrice (une Service AWS).

Rubriques

Coordination des rôles et responsabilités administratifs

Dans certains cas, un seul administrateur peut effectuer toutes les tâches nécessaires à la configuration d'un émetteur de jetons de confiance. Si plusieurs administrateurs exécutent ces tâches, une étroite coordination est requise. Le tableau suivant décrit comment plusieurs administrateurs peuvent se coordonner pour configurer un émetteur de jetons fiable et configurer le AWS service pour l'utiliser.

Note

L'application peut être n'importe quel AWS service intégré à IAM Identity Center et prenant en charge la propagation fiable des identités.

Pour de plus amples informations, veuillez consulter Tâches de configuration d'un émetteur de jetons de confiance.

| Rôle | Effectue ces tâches | Se coordonne avec |

|---|---|---|

| Administrateur du centre d'identité IAM |

Ajoute l'IdP externe en tant qu'émetteur de jetons de confiance à la console IAM Identity Center. Permet de configurer le mappage d'attributs correct entre IAM Identity Center et l'IdP externe. Informe l'administrateur du AWS service lorsque l'émetteur du jeton sécurisé est ajouté à la console IAM Identity Center. |

Administrateur d'un IdP externe (émetteur de jetons de confiance) AWS administrateur de service |

| Administrateur d'un IdP externe (émetteur de jetons de confiance) |

Configure l'IdP externe pour émettre des jetons. Permet de configurer le mappage d'attributs correct entre IAM Identity Center et l'IdP externe. Fournit le nom du public (réclamation Aud) à l'administrateur du AWS service. |

Administrateur du centre d'identité IAM AWS administrateur de service |

| AWS administrateur de service |

Vérifie la présence de l'émetteur de jetons de confiance dans la console de AWS service. L'émetteur du jeton sécurisé sera visible dans la console de AWS service une fois que l'administrateur d'IAM Identity Center l'aura ajouté à la console IAM Identity Center. Configure le AWS service pour qu'il utilise l'émetteur de jetons de confiance. |

Administrateur du centre d'identité IAM Administrateur d'un IdP externe (émetteur de jetons de confiance) |

Tâches de configuration d'un émetteur de jetons de confiance

Pour configurer un émetteur de jetons approuvé, un administrateur du centre d'identité IAM, un administrateur d'IdP externe (émetteur de jetons de confiance) et un administrateur de l'application doivent effectuer les tâches suivantes.

Note

L'application peut être n'importe quel AWS service intégré à IAM Identity Center et prenant en charge la propagation fiable des identités.

-

Ajouter l'émetteur de jeton fiable à IAM Identity Center : l'administrateur du centre d'identité IAM ajoute l'émetteur de jeton fiable à l'aide de la console IAM Identity Center ou. APIs Cette configuration nécessite de spécifier les éléments suivants :

-

Nom de l'émetteur de jetons de confiance.

-

URL du point de terminaison de découverte OIDC (dans la console IAM Identity Center, cette URL est appelée URL de l'émetteur). Le point de terminaison de découverte doit être accessible via les ports 80 et 443 uniquement.

-

Mappage d'attributs pour la recherche par l'utilisateur. Ce mappage d'attributs est utilisé dans une réclamation dans le jeton généré par l'émetteur du jeton de confiance. La valeur de la réclamation est utilisée pour effectuer une recherche dans IAM Identity Center. La recherche utilise l'attribut spécifié pour récupérer un seul utilisateur dans IAM Identity Center.

-

-

Connecter le AWS service à IAM Identity Center : l'administrateur du AWS service doit connecter l'application à IAM Identity Center à l'aide de la console de l'application ou de l'application. APIs

Une fois que l'émetteur du jeton sécurisé est ajouté à la console IAM Identity Center, il est également visible dans la console de AWS service et peut être sélectionné par l'administrateur du AWS service.

-

Configurer l'utilisation de l'échange de jetons : dans la console de AWS service, l'administrateur du AWS service configure le AWS service pour qu'il accepte les jetons émis par l'émetteur de jetons de confiance. Ces jetons sont échangés contre des jetons générés par IAM Identity Center. Cela nécessite de spécifier le nom de l'émetteur de jetons de confiance indiqué à l'étape 1 et la valeur de réclamation Aud correspondant au AWS service.

L'émetteur de jetons de confiance place la valeur de réclamation Aud dans le jeton qu'il émet pour indiquer que le jeton est destiné à être utilisé par le AWS service. Pour obtenir cette valeur, contactez l'administrateur de l'émetteur du jeton de confiance.

Comment ajouter un émetteur de jetons fiable à la console IAM Identity Center

Dans une organisation qui compte plusieurs administrateurs, cette tâche est exécutée par un administrateur du IAM Identity Center. Si vous êtes l'administrateur de l'IAM Identity Center, vous devez choisir l'IdP externe à utiliser comme émetteur de jetons de confiance.

Pour ajouter un émetteur de jetons fiable à la console IAM Identity Center

-

Ouvrez la console IAM Identity Center

. -

Sélectionnez Paramètres.

-

Sur la page Paramètres, choisissez l'onglet Authentification.

-

Sous Émetteurs de jetons fiables, choisissez Créer un émetteur de jetons de confiance.

-

Sur la page Configurer un IdP externe pour émettre des jetons fiables, sous Détails de l'émetteur de jetons fiables, procédez comme suit :

-

Pour l'URL de l'émetteur, spécifiez l'URL de découverte OIDC de l'IdP externe qui émettra des jetons pour une propagation d'identité fiable. Vous devez spécifier l'URL du point de terminaison de découverte jusqu'au bout et sans

.well-known/openid-configuration. L'administrateur de l'IdP externe peut fournir cette URL.Note

Remarque Cette URL doit correspondre à l'URL figurant dans la réclamation de l'émetteur (iss) dans les jetons émis pour une propagation d'identité fiable.

-

Pour Nom de l'émetteur de jeton fiable, entrez un nom pour identifier cet émetteur de jeton fiable dans IAM Identity Center et dans la console de l'application.

-

-

Sous Attributs de carte, procédez comme suit :

-

Pour l'attribut du fournisseur d'identité, sélectionnez un attribut dans la liste à mapper à un attribut de la banque d'identités IAM Identity Center.

-

Pour l'attribut IAM Identity Center, sélectionnez l'attribut correspondant pour le mappage des attributs.

-

-

Sous Tags (facultatif), choisissez Ajouter une nouvelle balise, spécifiez une valeur pour Key, et éventuellement pour Value.

Pour plus d’informations sur les balises, consultez Ressources de balisage AWS IAM Identity Center.

-

Choisissez Créer un émetteur de jetons approuvés.

-

Une fois que vous avez créé l’émetteur de jetons approuvés, contactez l’administrateur de l’application pour lui communiquer le nom de l’émetteur de jetons approuvés, afin qu’il puisse confirmer que cet émetteur est visible dans la console appropriée.

-

L'administrateur de l'application doit sélectionner cet émetteur de jeton sécurisé dans la console applicable pour permettre aux utilisateurs d'accéder à l'application à partir d'applications configurées pour la propagation d'identités fiables.

Comment afficher ou modifier les paramètres de l'émetteur de jetons fiables dans la console IAM Identity Center

Après avoir ajouté un émetteur de jetons de confiance à la console IAM Identity Center, vous pouvez consulter et modifier les paramètres appropriés.

Si vous envisagez de modifier les paramètres de l'émetteur de jetons de confiance, gardez à l'esprit que les utilisateurs risquent de perdre l'accès à toutes les applications configurées pour utiliser l'émetteur de jetons de confiance. Pour éviter de perturber l'accès des utilisateurs, nous vous recommandons de vous coordonner avec les administrateurs de toutes les applications configurées pour utiliser l'émetteur de jetons approuvé avant de modifier les paramètres.

Pour consulter ou modifier les paramètres de l'émetteur de jetons de confiance dans la console IAM Identity Center

-

Ouvrez la console IAM Identity Center

. -

Sélectionnez Paramètres.

-

Sur la page Paramètres, choisissez l'onglet Authentification.

-

Sous Émetteurs de jetons fiables, sélectionnez l'émetteur de jetons de confiance que vous souhaitez consulter ou modifier.

-

Sélectionnez Actions, puis Edit (Modifier).

-

Sur la page Modifier l'émetteur de jetons de confiance, consultez ou modifiez les paramètres selon vos besoins. Vous pouvez modifier le nom de l'émetteur du jeton fiable, les mappages d'attributs et les balises.

-

Sélectionnez Enregistrer les modifications.

-

Dans la boîte de dialogue Modifier l'émetteur de jetons de confiance, vous êtes invité à confirmer que vous souhaitez apporter des modifications. Choisissez Confirmer.

Processus de configuration et flux de demandes pour les applications utilisant un émetteur de jetons fiable

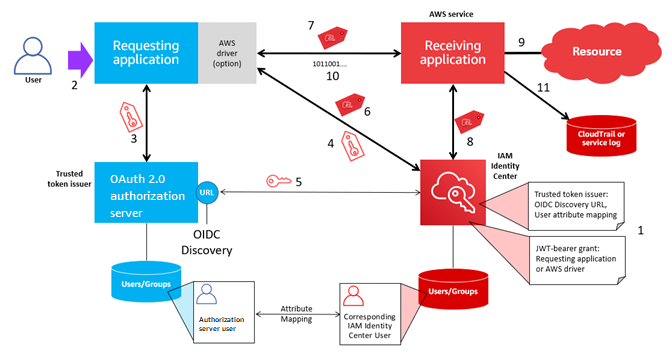

Cette section décrit le processus de configuration et le flux de demandes pour les applications qui utilisent un émetteur de jetons fiable pour la propagation d'identités fiables. Le schéma suivant donne une vue d'ensemble de ce processus.

Les étapes suivantes fournissent des informations supplémentaires sur ce processus.

-

Configurez IAM Identity Center et l'application AWS gérée réceptrice pour qu'ils utilisent un émetteur de jetons fiable. Pour plus d’informations, veuillez consulter Tâches de configuration d'un émetteur de jetons de confiance.

-

Le flux de demandes commence lorsqu'un utilisateur ouvre l'application demandeuse.

-

L'application demandeuse demande un jeton à l'émetteur de jetons de confiance pour initier des demandes à l'application AWS gérée réceptrice. Si l'utilisateur ne s'est pas encore authentifié, ce processus déclenche un flux d'authentification. Le jeton contient les informations suivantes :

-

Le sujet (Sub) de l'utilisateur.

-

Attribut utilisé par IAM Identity Center pour rechercher l'utilisateur correspondant dans IAM Identity Center.

-

Une réclamation d'audience (Aud) contenant une valeur que l'émetteur de jetons de confiance associe à l'application AWS gérée réceptrice. Si d'autres réclamations sont présentes, elles ne sont pas utilisées par IAM Identity Center.

-

-

L'application demandeuse, ou le AWS pilote qu'elle utilise, transmet le jeton à IAM Identity Center et demande que le jeton soit échangé contre un jeton généré par IAM Identity Center. Si vous utilisez un AWS pilote, vous devrez peut-être le configurer pour ce cas d'utilisation. Pour plus d'informations, consultez la documentation de l'application AWS gérée correspondante.

-

IAM Identity Center utilise le point de terminaison OIDC Discovery pour obtenir la clé publique qu'il peut utiliser pour vérifier l'authenticité du jeton. IAM Identity Center effectue ensuite les opérations suivantes :

-

Vérifie le jeton.

-

Effectue une recherche dans le répertoire Identity Center. Pour ce faire, IAM Identity Center utilise l'attribut mappé spécifié dans le jeton.

-

Vérifie que l'utilisateur est autorisé à accéder à l'application réceptrice. Si l'application AWS gérée est configurée pour exiger des affectations à des utilisateurs et à des groupes, l'utilisateur doit disposer d'une attribution directe ou basée sur un groupe à l'application ; sinon, la demande est refusée. Si l'application AWS gérée est configurée pour ne pas nécessiter d'assignation d'utilisateur ou de groupe, le traitement se poursuit.

Note

AWS les services ont une configuration de paramètres par défaut qui détermine si des attributions sont requises pour les utilisateurs et les groupes. Nous vous recommandons de ne pas modifier le paramètre Exiger des attributions pour ces applications si vous prévoyez de les utiliser dans le cadre d'une propagation d'identité sécurisée. Même si vous avez configuré des autorisations détaillées qui permettent aux utilisateurs d'accéder à des ressources spécifiques de l'application, la modification du paramètre Exiger des attributions peut entraîner un comportement inattendu, notamment une interruption de l'accès des utilisateurs à ces ressources.

-

Vérifie que l'application demandeuse est configurée pour utiliser des étendues valides pour l'application AWS gérée réceptrice.

-

-

Si les étapes de vérification précédentes sont réussies, IAM Identity Center crée un nouveau jeton. Le nouveau jeton est un jeton opaque (crypté) qui inclut l'identité de l'utilisateur correspondant dans IAM Identity Center, le public (Aud) de l'application AWS gérée réceptrice et les étendues que l'application demandeuse peut utiliser lorsqu'elle adresse des demandes à l'application AWS gérée réceptrice.

-

L'application demandeuse, ou le pilote qu'elle utilise, lance une demande de ressource à l'application réceptrice et transmet le jeton généré par IAM Identity Center à l'application réceptrice.

-

L'application réceptrice appelle IAM Identity Center pour obtenir l'identité de l'utilisateur et les étendues codées dans le jeton. Il peut également faire des demandes pour obtenir les attributs des utilisateurs ou les appartenances à des groupes d'utilisateurs à partir du répertoire Identity Center.

-

L'application réceptrice utilise sa configuration d'autorisation pour déterminer si l'utilisateur est autorisé à accéder à la ressource d'application demandée.

-

Si l'utilisateur est autorisé à accéder à la ressource d'application demandée, l'application réceptrice répond à la demande.

-

L'identité de l'utilisateur, les actions effectuées en son nom et les autres événements enregistrés dans les journaux et CloudTrail événements de l'application réceptrice. La manière spécifique dont ces informations sont enregistrées varie en fonction de l'application.